攻防专题

攻防世界 unseping

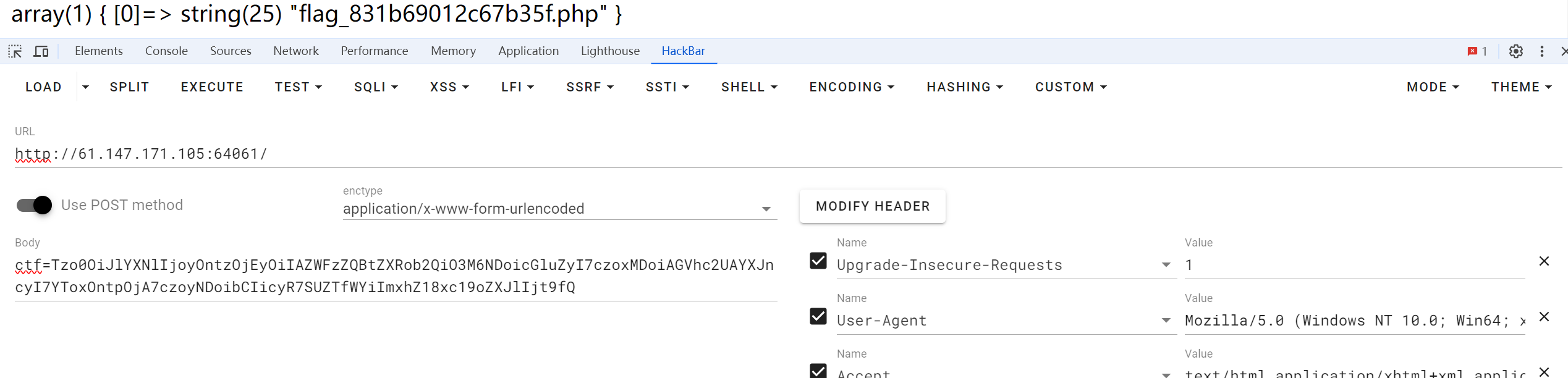

unseping 攻防世界web新手练习 -unseping_攻防世界web新手题unseping-CSDN博客 这道题对我来说还是有点难,什么oct绕过命令执行第一次遇到捏,所以基本是跟着别人的wp写的,一点点记录吧 先对源码进行分析 <?phphighlight_file(__FILE__);//定义了一个ease类class ease{private $method;privat

智能对决:提示词攻防中的AI安全博弈

智能对决:提示词攻防中的AI安全博弈 在2024年上海AIGC开发者大会上,知名提示词爱好者工程师云中嘉树发表了关于AI提示词攻防与安全博弈的精彩演讲。他深入探讨了当前AI产品的安全现状,提示词攻击的常见手段及其应对策略。本文将对他的演讲进行详细的解读与分析,并结合实际案例和技术手段,探讨如何在AI应用开发中提高安全性。 1. AI产品安全现状 随着大模型(如GPT系列)和AI应用的普及,A

红队攻防 | 利用GitLab nday实现帐户接管

在一次红队任务中,目标是一家提供VoIP服务的公司。该目标拥有一些重要的客户,如政府组织,银行和电信提供商。该公司要求外部参与,资产测试范围几乎是公司拥有的每一项互联网资产。 第一天是对目标进行信息收集。这一次,攻击面并没有那么大,挖掘每一个资产的时间到了。发现的最有趣的资产是: target.com admin.target.com api.target.com staging.ta

Web攻防之应急响应(二)

目录 前提 🍔学习Java内存马前置知识 内存马 内存马的介绍 内存马的类型众多 内存马的存在形式 Java web的基础知识: Java内存马的排查思路: 🍔开始查杀之前的需要准备 1.登录主机启动服务器 2.生成jsp马并连接成功 3.生成tomcat内存马🐴并注入 前提 本篇是对自己学过的应急响应的知识的一个回顾,主要包含对常见工具(哥斯拉和

攻防世界 —— 靶场笔记合集

靶场地址:https://adworld.xctf.org.cn/ 备注:此为靶场笔记合集的目录,是我接下来待更新的内容(主要是因为主线一篇太耗时间了,所以开通一条支线,来满足我日更两篇的目标,当该靶场更新完毕后,此条注释会删除) 0x01:Misc 0x02:Pwn 0x03:Web 0x0301:Web - Level 1 0x04:Reverse 0x05:Crypto

攻防演练之-最有价值安全工具大巡礼

书接上文,《网络安全攻防演练风云》专栏之 攻防演练之-给家人介绍网络安全,这里。 小白在攻防演练这几天看到Nick团队使用了五花八门的安全工具对于安全产品的告警进行了分析,不禁好奇起来,在日常的网络安全运营以及攻防演练等应急响应的过程中,会使用到哪些工具呢? 对于后辈的问题,Nick总是非常的热心,对小白侃侃而谈起来。 “从安服的视角来看,网络安全运营的生态包含三个方面:第一是安全产品,攻防

Web攻防之应急响应(一)

目录 1. 前言 2. 靶场准备 3. 应急场景 4. 应急实战 4.1 查看服务器开放端口 4.2 通过远程链接工具连接服务器 4.3 寻找中间件日志 4.4. 查看并下载日志 4.5 初步分析日志 4.6 查看安全分析报告 4.6 从被篡改的页面开始 4.6 通过修改的文件时间进一步分析日志信息 4.7 通过D盾进行后门查杀并进行分析 5. 报告编写

攻防世界 倒车-x64Elf-100

前言:学习笔记。 下载解压 查壳。 64ida 打开。 跟进跳转。 判断,常规就是,左边 ==1 a1[i]就是flag的值 挺简单的,直接用C语言,照抄就行。 脚本: Code_Talkers

第135天:内网安全-横向移动非约束委派约束委派数据库攻防

案例一: 横向移动-原理利用-非约束委派 该案例建立了解即可,真实环境应该不可能有人这样配置 非约束委派的原理和利用场景 原理: 机器 A (域控)访问具有非约束委派权限的机器 B 的服务,会把当前认证用户(域管用 户)的的 TGT 放在 ST 票据中,一起发送给机器 B ,机器 B 会把 TGT 存储在 lsass 进程 中以备下次重用。

【第79课】服务攻防-中间件安全IISApacheTomcatNginx弱口令错误配置CVE

免责声明 本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。 如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。 文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具

攻防世界-web题型-7星难度汇总-个人wp

Web_php_wrong_nginx_config 这个题目nginx配置错误 随便输入显示网站还没建设好。。。 先信息收集一下 换了个无敌好看的终端 没想到7星了还玩这些。。。 看了admin的页面需要先登录 现在的问题是如果读取到这个文件 这个hack的文件也没有东西 到此就不知道了,看wp 没想到在hack的cookie里,我看了cookie我当时看到l

攻防世界-web题型-8星难度汇总-个人wp

Triangle 2024/02/21 15:19 粗略看了一下应该是一个前端的is验证的情况 这几个函数都在secret.js里面 要js逆向废了 相当麻烦我先看一看wp 看了wp确定是js逆向还有涉及一个unicorn,看了介绍的文章是用来仿真CPU架构的,可以加快资源的加载吧好像是。 看代码if(test_pw(enc, pw) == 1){ alert('

攻防世界-web题型-2星难度汇总-个人wp

command_execution 典型的SSRF,先用命令找一下flag在哪里 xff_referer 修改一下xff和refere就可以了 php_rce 经典的thinkphp框架,闭着眼睛拿工具梭 这款工具无法直接getshell换一个 拿蚁剑直接连 Web_php_include 先分析代码 while (strstr($page,

浅谈红队攻防之道-CobaltStrike钓鱼攻击集锦

打个比方,一片大地上,躺着一群沉睡的人,远处就是火山,马上就要爆发了,你就像个闹钟,面对这些沉睡的人,你想把他们叫醒。 你持续不断地响着,有的睡得浅的人,被你叫醒了,跟你一块去叫醒众人,但是人数太多了,你们的声音太微弱了,叫醒的人毕竟有限,而且保不齐有的人嫌烦,时不时还踢坏两个。 那么有的闹钟,怕来不及,就拿自己的生命当做原料,化成了炸弹,一下就炸醒了一大片人。 那照你这么说,炸弹比闹钟厉害多了,

2024年网络安全最新CTF_WP-攻防世界web题解

给大家的福利 零基础入门 对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。 同时每个成长路线对应的板块都有配套的视频提供: 因篇幅有限,仅展示部分资料 网络安全面试题 绿盟护网行动 还有大家最喜欢的黑客技术 网络安全源码合集+工具包 所有资料共282G,朋友们如果有

【第69课】Java安全JWT攻防Swagger自动化算法签名密匙Druid未授权

免责声明 本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。 如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。 文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具

Android逆向题解-攻防世界easyso

jeb反编译apk 输入字符串传入到native方法CheckString进行判断。 核心逻辑都在so里面的CheckString函数。 ida反编译so 直接反编译看伪代码,代码比较简单直接手撕即可,循环走一两遍就可以知道整个逻辑了。 整理逻辑流程就是输入字符串前16位与后16位互换。 然后单双位互换,0,1互换,2,3互换,4,5互换。。。 最后与指定字符串比较。 bool __f

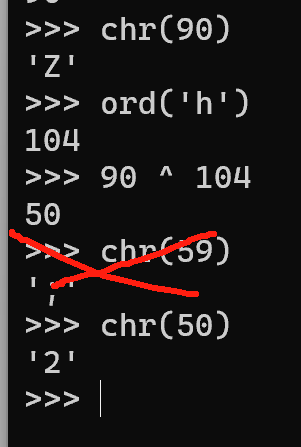

每日一练:攻防世界:5-1 MulTzor

一、XorTool 基于 XOR(异或)运算实现。它可以帮助您快速地对文本、二进制文件进行加密解密操作。 认识XorTool工具: 让我们先去认识一下工具: xortool.py 是基于 python 的脚本,用于完成一些 xor 分析,包括: 猜想 key 的长度 猜想 key 的值 解密一些经过 xoe 加密的文件 也就是说当遇到不知道文件类型的文件,可以尝试去看看它是否被xo

红队内网攻防渗透:内网渗透之内网对抗:横向移动篇Kerberos委派安全RBCD资源Operators组成员HTLMRelay结合

基于资源的约束委派(RBCD)是在Windows Server 2012中新加入的功能,与传统的约束委派相比,它不再需要域管理员权限去设置相关属性。RBCD把设置委派的权限赋予了机器自身,既机器自己可以决定谁可以被委派来控制我。也就是说机器自身可以直接在自己账户上配置msDS-AllowedToActOnBehalfOfOtherIdentity属性来设置RBCD。 所以核心就是谁或什么权限能修改

红队内网攻防渗透:内网渗透之内网对抗:横向移动篇PTH哈希PTT票据PTK密匙Kerberoast攻击点TGTNTLM爆破

红队内网攻防渗透 1. 内网横向移动1.1 首要知识点1.2 PTH1.2.1 利用思路第1种:利用直接的Hash传递1.2.1.1、Mimikatz 1.2.2 利用思路第2种:利用hash转成ptt传递1.2.3 利用思路第3种:利用hash进行暴力猜解明文1.2.4 利用思路第4种:修改注册表重启进行获取明文 1.3 PTT1.3.1、漏洞-MS14068(webadmin权限)-利用

120.网络游戏逆向分析与漏洞攻防-邮件系统数据分析-邮件发送功能的封装

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 如果看不懂、不知道现在做的什么,那就跟着做完看效果,代码看不懂是正常的,只要会抄就行,抄着抄着就能懂了 内容参考于:易道云信息技术研究院 上一个内容:119.邮件读取与删除功能的封装 码云版本号:656c6614f9e14f880c1d3db2c1583031933b52de 代码下载地址,在 titan 目录下,文件名

红队内网攻防渗透:内网渗透之内网对抗:隧道技术篇防火墙组策略ICMPDNSSMB协议出网判断C2上线解决方案

红队内网攻防渗透 1. 内网隧道技术1.1 学隧道前先搞清楚的知识1.2 常用的隧道技术1.3 判断协议出网的命令1.4 C2上线-开防火墙入站只80&出站只放ICMP1.4.1 icmp隧道上线CS后门1.4.1 icmp隧道上线MSF后门 1.5 C2上线-开防火墙入站只80&出站只放DNS1.5.1 DNS隧道上线CS后门1.5.2 DNS隧道上线MSF后门 1.6 C2上线-SMB-

红队内网攻防渗透:内网渗透之内网对抗:信息收集篇自动项目本机导出外部打点域内通讯PillagerBloodHound

红队内网攻防渗透 1. 内网自动化信息收集1.1 本机凭据收集类1.1.1、HackBrowserData 快速获取浏览器的账户密码1.1.2、Searchall 快速搜索服务器中的有关敏感信息还有浏览器的账户密码1.1.3、Pillager 适用于后渗透期间的信息收集工具,可以收集目标机器上敏感信息 1.2 对外打点扫描类1.2.1、FScan内网综合扫描工具,方便一键自动化、全方位漏扫扫

红队内网攻防渗透:内网渗透之Linux内网权限提升技术:LXDDockerRbash限制型bash

红队内网攻防渗透 1. 内网权限提升技术1.1 Linux系统提权-普通用户-LXD容器1.2 Linux系统提权-普通用户-Docker容器1.3 权限在docker里面1.4 Linux系统提权-普通用户-Rbash限制型bash 1. 内网权限提升技术 利用参考 https://gtfobins.github.io/ LXD、LXC 和 Docker 是三种不同的容

118.网络游戏逆向分析与漏洞攻防-邮件系统数据分析-邮件管理的界面与功能设计

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 如果看不懂、不知道现在做的什么,那就跟着做完看效果,代码看不懂是正常的,只要会抄就行,抄着抄着就能懂了 内容参考于:易道云信息技术研究院 上一个内容:117.结构数据的删除更新与重置 码云版本号:a6855e1ebe9f3aae8080c4200935a2539271ef50 代码下载地址,在 titan 目录下,文件名

每日一练:攻防世界:miao~

给了一张jpg图片 没发现什么特别,放到winhex中查看也没思路。 放到kali里面foremost分离文件试试,结果分离出个wav音频文件 直接放到 audycity看看频谱图 发现字符串,但是没有其他信息。可能是密钥之类的。到这里我就卡住了,看了WP。学到了新知识 使用DeepSound工具可以发现隐藏flag.txt DeepSound是一款可以将文件添加到歌曲中的软件