本文主要是介绍其他的 框架安全:Apache Shiro 漏洞序列.(CVE-2016-2807),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

什么是 Apache Shiro

Apache Shiro 是一个强大且易用的Java安全框架,它为应用程序提供了身份验证、授权、加密和会话管理等常见的安全功能。漏洞大多会发生在登录处,返回包里包含remeberMe=deleteMe字段.( Shiro 这个属于第三方的,Apache 中的 Shiro)

目录:

什么是 Apache Shiro

开启 漏洞 靶场:

(1)查看目录:

(2)启用 vulhub 漏洞:

(3)进行浏览:主机的 8080 端口.

进行 漏洞 测试:

(1)怎么测试是否是这个 Apache Shiro 安全框架,在数据过程中查看返回包中是否包含remeberMe=deleteMe字段.

(2)查看这个 Apache Shiro 安全框架最新漏洞数据.(查看阿里云漏洞库)

(3)利用工具对漏洞进行测试.

(4)写 木马 文件连接然后进行连接.

Apache Shiro 作为一个安全框架,也可能存在一些安全漏洞,要防范这些漏洞,开发者需要:

Apache Shiro 作为一个安全框架,也可能存在一些安全漏洞。以下是一些常见的 Shiro 漏洞及其原理:

1. 反序列化漏洞:- 原理:Shiro 使用了 Java 的反序列化功能来处理用户会话信息,如果没有做好安全防护,攻击者可以构造恶意的序列化数据,在反序列化时执行任意代码。2. 未授权访问漏洞:- 原理:如果 Shiro 的权限配置不当,攻击者可以绕过身份验证直接访问受保护的资源。3. 会话管理漏洞:- 原理:Shiro 的会话管理如果配置不当,可能导致会话 ID 被猜测或篡改,从而让攻击者接管用户会话。4. 密码泄露漏洞:- 原理:如果 Shiro 的密码加密算法不够安全,或者密钥管理不当,可能导致用户密码被泄露。5. 跨站脚本(XSS)漏洞:- 原理:Shiro 在渲染页面时,如果没有对用户输入进行充分的过滤和转义,可能导致 XSS 漏洞。6. 跨站请求伪造(CSRF)漏洞:- 原理:如果 Shiro 的 CSRF 防护措施不完善,攻击者可以伪造用户的请求,进行非法操作。开启 漏洞 靶场:

Web安全:iwebsec || vulhub 靶场搭建.(各种漏洞环境集合,一键搭建漏洞测试靶场)_iwebsec靶场-CSDN博客

(1)查看目录:

(1)cd vulhub(2)ls

(2)启用 vulhub 漏洞:

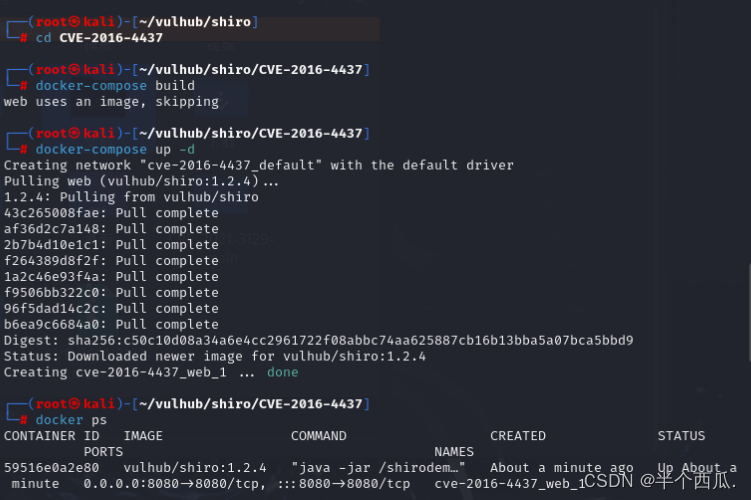

(1)cd shiro // 切换到对应的漏洞目录.(2)cd CVE-2016-4437 // 切换到对应的漏洞版本.(3)docker-compose build // 建立容器(4)docker-compose up -d // 启用漏洞环境.(5)docker ps // 查看环境运行状态

(3)进行浏览:主机的 8080 端口.

进行 漏洞 测试:

(1)怎么测试是否是这个 Apache Shiro 安全框架,在数据过程中查看返回包中是否包含remeberMe=deleteMe字段.

(2)查看这个 Apache Shiro 安全框架最新漏洞数据.(查看阿里云漏洞库)

https://avd.aliyun.com/search?q=shiro

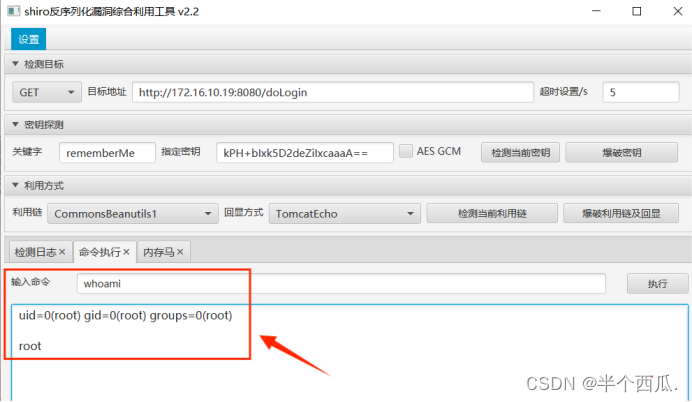

(3)利用工具对漏洞进行测试.

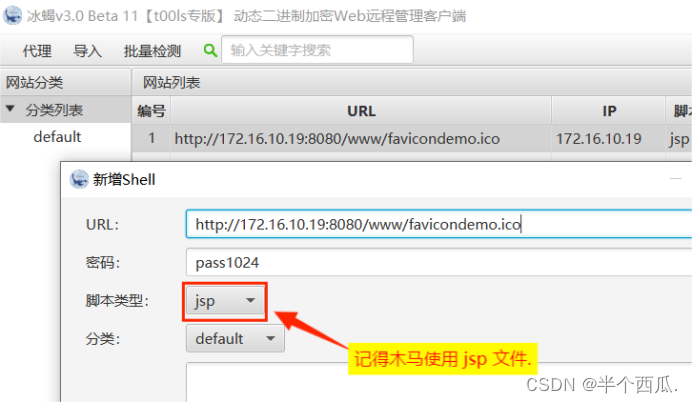

(4)写 木马 文件连接然后进行连接.

Apache Shiro 作为一个安全框架,也可能存在一些安全漏洞,要防范这些漏洞,开发者需要:

1. 保持 Shiro 版本的更新,及时修复已知漏洞。2. 仔细检查 Shiro 的配置,确保安全防护措施到位。3. 对用户输入进行充分的过滤和转义,避免 XSS 和 CSRF 等注入类漏洞。4. 采用安全的密码存储和会话管理机制,防范密码泄露和会话劫持。5. 谨慎处理反序列化,避免执行任意代码的风险。

学习视频:第64天:服务攻防-框架安全&CVE复现&Apache Shiro&Apache Solr_哔哩哔哩_bilibili

这篇关于其他的 框架安全:Apache Shiro 漏洞序列.(CVE-2016-2807)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!