本文主要是介绍合规基线:让安全大检查更顺利,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

说起安全检查,安全从业人员可能都非常熟悉“安全标准”概念。所有企事业单位网络安全建设都需要满足来自于国家或监管单位的安全标准,如等保2.0、CIS安全标准等。安全标准,还有一个叫法就是“安全基线”。字典上对“基线”的解释是:一种在测量、计算或定位中的基本参照,如海岸基线,是水位到达的水位线。因此,可以认为安全基线就是最低的安全要求。

无基线,不安全

安全基线的意义在于为达到最基本的防护要求而制定的一系列基准,在金融、运营商、互联网等行业应用范围非常广泛。基本上可以说,任何安全检查都是围绕不同安全基线展开。一家企业,每年最头疼就是应对有关部门的安全大检查。为配合该检查,从集团到省、地市分公司无不通力配合。通过自查、自加固到迎接有关部门的统一抽检,确实可以帮助企业认清自身风险现状和漏洞隐患。

服务器作为最重要网络资产,其安全检查也就成为了重中之重。为此,各大企业纷纷采取全方位的应对措施,包括发布相关的安全基线规范,用以构建最基本的安全防范壁垒与手段。主机安全基线是指为满足安全规范要求,服务器安全配置必需达到的标准,一般通过检查各安全配置参数是否符合标准来度量。以Windows服务器为例,可以配置包括账号、口令、授权、补丁、防护软件、防病毒软件、日志安全要求、启动项、网络访问等方面内容,这些安全配置直接反映了系统自身的安全脆弱性。

但是在有限的安全人员、参差不齐的安全技术水平面前,迫切需要能够辅助安全检查与自评估的自动化、标准化的基线检查工具,并且能够支持多种类型的主机、数据库、应用系统等安全基线信息的采集与检测工作。

基线自动化工具全面助力企业安全检查

如何快速有效的在服务器上实现基线配置管理和集中收集基线检查结果?以及如何识别与安全规范不符合的项目以满足整改合规要求?这些都是安全管理人员面临的全新挑战。如果借助基线自动化工具,六步骤即可实现安全管理:

①资产清点,通过发现、识别和跟踪生产环境中的各类主机资产信息,动态更新企业信息资产库,确保主机资产核查工作的全面性和准确性。

②基线检查,对各类操作系统、数据库、中间件等服务器软件进行自动化安全配置核查,多种维度对组织内部的安全基线总体水平进行统计分析。

③基线管理,基于自身业务需求,调整安全配置检查参数和自定义的安全配置检查项。

④基线监控,进行实时安全核查,快速发现安全配置变化,一旦发生安全配置变更异常,以邮件方式进行安全告警。

⑤基线纠正,对不符合项进行修复,并对修复项进行核查,快速定位修复加固结果。

对于这套标准化安全基线管理流程,操作起来并不复杂,但真正困难的是如何寻找到能够按照上述流程实践的自动化基线工具。当下比较有效的基线管理工具是通过在服务器上部署一个Agent,搜集相关的配置信息,跟中心库中维护的安全基线标准进行比对和检查。虽然目前这种方式已被大量应用,但市场上真正符合要求的Agent却少之又少。

山重水复疑无路,德迅合规基线来相助

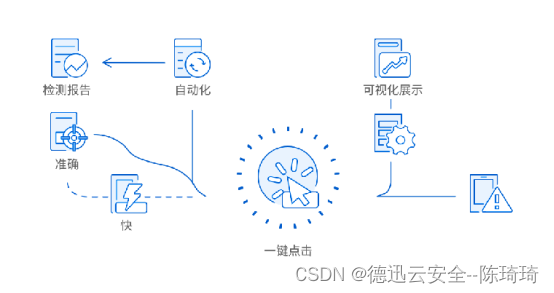

一键任务化检测,基线检查结果可视化呈现——用户可快捷创建基线扫描任务,根据检测需要,自行选择需要扫描的容器和基线,基线检查结果可视化呈现。

基于Docker基线多维检查——根据CIS Benchmark最佳实践方案,从运行时容器、镜像、主机三个维度,对各类容器配置问题进行检查

基于Kubernetes基线多节点检查——根据CIS Benchmark的规范,定时对k8s的master节点、worker节点进行基线检查。扫描完成后,即可查看每个扫描详情以及扫描结果

相对于其他同等产品优势,基于 CIS 合规检测,⼀键⾃动化检测,深⼊可视化的结果展示,快速⽣成的合规检测报告

德迅基线产品还支持自定义基线功能,企业可根据实际的使用场景,自行定义基线的检查项,如定义检查阈值、自定义检查目录、自定义检查结果展现模板、自定义检查项整改方案等,以满足企业多样化的内部监管要求。

紧跟监管政策,不断推出与等级保护、CIS标准对应的基线。企业可使用该合规基线模块,一键自动化进行检测、并可视化基线检查结果,根据产品提供的修复建议进行修复,以满足企业监管要求。

除此之外,德迅合规基线在等保检查、测评、整改等建设过程中扮演重要角色,支持国家等级保护政策、CIS基线标准,支持例如Centos、Debian、RedHat、SUSE、Windows Server 2008、Windows Server 2012等常用操作系统,覆盖了apache 、mongoDB、Mysql等10余种数据库类、Web服务类应用

写在最后

做好基线配置和加固是安全管理工作中的基础工作,但却与安全事件密切相关。例如系统账号登录策略未做好合规要求,黑客就可以通过弱口令、默认口令等方式登录系统。但如果做好基线管理和系统加固,既可以很好应对监管部门安全检查,也可以在面对突发安全事件或0Day漏洞时候有足够的响应处理时间,因此安全基线管理工作不可缺少

这篇关于合规基线:让安全大检查更顺利的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!