本文主要是介绍熊猫烧香分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在这里主要分析一下熊猫烧香病毒的初始化部分。

病毒文件可以在看雪里下载。

先对熊猫烧香病毒进行一下手动查杀,由于电脑里的软件在查杀病毒时有滞后性,所以学习手动查杀还是很有必要的。

我们先来排查可疑进程。

先把样本放到虚拟机里面,查看任务管理器发现进程数是26

然后运行病毒样本发现任务管理器消失了,再打开也是一闪而过,那么也就说明这个病毒文件已经对电脑产生了影响。

我们可以利用tasklist命令进行查看:

通过和上面的对比就可以知道多出了一个名为spoclsv.exe的程序,然后将其删掉就可以了,

![]()

这样排查可疑进程就结束了。

下面来检查系统的启动项。在运行命令里面输入msconfig查看启动项:

在这里可以看到spoclsv已经是自启动的一部分了,还可以看到它的路径,在这里将前面那个√删掉,点击确定就可以了。

下面就需要删除病毒了。

通过刚刚的操作已经知道了病毒的位置,利用del /f spoclsv.exe命令将其删除就可以了。

在查看C盘里的内容时明显发现了多出了autorun.inf和setup.exe,将其删除就可以了:

回到cmd查看,在隐藏属性里发现了这两个

将其删除:

手动查杀到这里就结束,之后重启电脑就可以了。

下面进行逆向分析:

先进行查壳,如果有壳的话需要进行脱壳,通过peid可以看到这个并没有加壳。

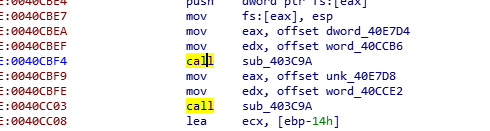

使用ida载入病毒文件,首先可以看到接连调用了两个一样的函数

使用OD看到了两个字符串

函数sub_403C9A就是分配一定大小的内存空间和字符串的拷贝

可以将其重命名为allospaceandcopystring。(重命名是为了后面看到是更加清楚明了,具体的名字根据自己,自己明白就好)

继续分析下一个call:

第一个字符串时xboy,第二个是一堆乱码。

继续分析,看到了一个循环,这里就是进行解码的操作。

将其重命名为decode

函数sub_40401A就是将上面解密后的字符串进行比较

可以看到如果比较成功的话就会跳转到loc_40CC32,继续进行解密和比较的操作

可以将其重命名为comstring

然后会跳转到loc_40CC5C:

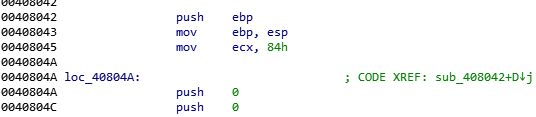

分析第一个call 函数sub_408042

先是进行空间申请:

下面就分析每一个call

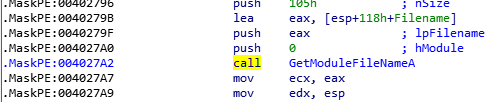

函数sub_40277E调用了函数GetModuleFileNameA

利用OD跟随:

可以将其重命名为getpathandname

分析sub_405686

先是对刚刚获取的路径从后往前与 “\” “/” ” :” 进行比较,

继续向下分析可以知道,函数是为了获取除了文件名以外的路径。

将其重命名为getpath

继续下一个call

这个就是将刚刚去掉文件名的路径与字符串Desktop_.ini结合成一个新的路径。可以将其重命名为stringconnect

函数sub_4057A6的目的就是验证刚刚连接的路径是否存在。

可以将其重命名为checkfileexist

由于前面的一些小秘密的操作继续往下看就会很清楚了,如果当前目录下存在Desktop_.ini,就会将其属性改为正常,然后停止一毫秒后对其进行删除

继续分析未知意图的call:

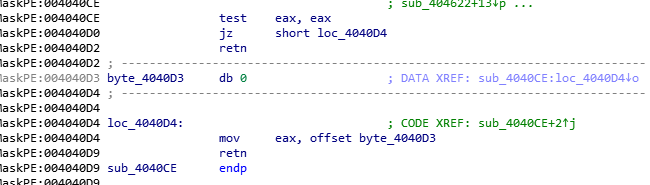

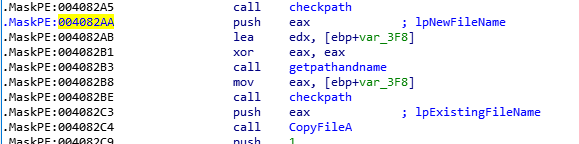

函数sub_4040CE就是完成一个验证,将其重命名为checkpath,

函数sub_4078E2:

可以观察到在步过sub_4078E2时数据窗口显示了大量的字符,整体来看就是写入病毒信息到内存,将其改名为writevirusinfotomemory。

sub_403C46我并没有发现它的具体功能是什么,在利用OD动态调试时发现了标志位Z从0变成了1,那么久可以将其重命名为setzerpflag。

sub_403ECE就是获取pe文件的长度,可以将其重命名为getpefilelen。

在获取长度后会执行一个跳转jmp short loc_408181

继续向下分析,这个函数主要就是调用了函数CharUpperBuffA,把缓冲区中指定的字符转换成大写,将其重命名为toupper。

下一个call是sub_4054BE,调用了GetSystemDirectoryA,获取系统的路径,可以将其重命名为getsysdir。

通过OD跟随可以知道函数sub_403F8E我主要目的就是将上面获取的路径与两个字符串进行拼接,将其重命名为twostringconnect。

通过分析可以知道函数sub_4060D6目的是查找进程spoclsv.exe,如果就将其结束掉,重命名为searchandterminateprocess

继续向下看就会看到函数是刚刚分析过的,理解其意思就会方便很多,这也就体现了重命名的好处。

下面看到了CopyFileA

这里就是将病毒文件改为spoclsv.exe,复制到目录下。

继续向下看到了WinExec,结合OD可以知道现在就是运行程序,然后就退出了。

这里就是一个call接着一个call分析,然后弄清楚整体代码的意思,大家在自己分析的时候也不要拘泥一些小的细节。好了,

熊猫烧香病毒的初始化部分分析就到这里了。

这篇关于熊猫烧香分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!