本文主要是介绍ASA防火墙之多模式防火墙j介绍及包归类,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

多模式防火墙的介绍及包归类

本篇讲多模式防火墙(multiple)的基本内容和防护墙对数据包的三种分类,ASA防火墙能够划分多个虚拟的防火墙,这里我们就称做子防火墙,而每个子墙都有自己的接口和安全策略,不同的子墙之间互不影响,但是子墙可以共享接口,也就说同一个的接口可以分配给不同的子墙。

子墙的配置文件

多模模式的切换

mode multiple //切换到多模模式。

敲上上面的命令,则会创建一个名为admin的子墙,单模模式的running configuration 将会转换为system configuration(系统配置模式)和admin.cfg,且原始的running configuration被保存为 old_running.cfg。

子墙的基本配置

ciscoasa(config)# context c1 //创建一个为C1的子墙

ciscoasa(config-ctx)# config-url disk0:/c1.cfg //为其添加配置文件保存路径,没有配置则无法进入子墙的配置模式。注意需在子墙模式下配置WR才可以保存到flash:。

ciscoasa(config-ctx)# allocate-interface e0 //为子墙划分接口

ciscoasa(config)# changeto context c1 //进入子墙配置模式

ciscoasa/c1(config)# int e0

ciscoasa/c1(config-if)# nameif outside

ciscoasa/c1(config-if)# ip address 202.100.1.10 255.255.255.0 //子墙的接口配置IP地址遵循ASA防火墙的特性,也需配置命名。

多模式防火墙的包归类

实例配置

需求1:如图所示,ASA防火墙配置多模,创建c1,c2两个子墙,将e0,e1划给c1,将e0,e2划给c2。e1,e2作为两个子墙的inside,e0作为他们的outside。配置相关命令,使得R3与R4能够ping通R1与R2。

需求2:将e3划给c1,将3划给c2,,e3作为他们的outside2。配置相关命令,使得R3与R4能够ping通R5与R6。

底层配置:

R1(202.100.1.1)

R2(202.100.1.2)

R3(10.1.1.1)

R4 (172.16.1.1)

R5(192.168.5.1

R6(192.168.6.1)

配置对应的默认路由,在不考虑ASA情况下,实现全网通。

创建子墙并添加地址,注意需先将系统墙的接口打开。

ciscoasa(config)# context c1

ciscoasa(config-ctx)# config-url disk0:/c1.cfg

ciscoasa(config-ctx)# allocate-interface e0

ciscoasa(config-ctx)# allocate-interface e1

ciscoasa(config)# changeto context c1

ciscoasa/c1(config)# int e0

ciscoasa/c1(config-if)# nameif outside

ciscoasa/c1(config-if)# ip address 202.100.1.10 255.255.255.0

ciscoasa/c1(config-if)# int e1

ciscoasa/c1(config-if)# nameif inside

ciscoasa/c1(config-if)# ip address 10.1.1.254 255.255.255.0

ciscoasa(config-ctx)# context c2

ciscoasa(config-ctx)# config-url disk0:/c2.cfg

ciscoasa(config-ctx)# allocate-interface e0

ciscoasa(config-ctx)# allocate-interface e2

ciscoasa(config)# changeto context c2

ciscoasa/c1(config)# int e0

ciscoasa/c1(config-if)# nameif outside

ciscoasa/c1(config-if)# ip address 202.100.1.20 255.255.255.0

ciscoasa/c1(config-if)# int e2

ciscoasa/c1(config-if)# nameif inside

ciscoasa/c1(config-if)# ip address 172.16.1.254 255.255.255.0

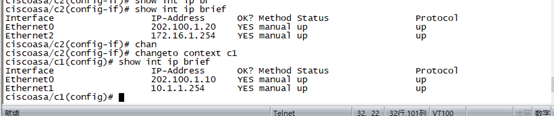

配置完成,查看接口。

配置ACL防火墙放行策略

ciscoasa/c1(config)# access-list out extended permit icmp any any

ciscoasa/c1(config)# access-group out in interface outside

ciscoasa/c2(config)# access-list out extended permit icmp any any

ciscoasa/c2(config)# access-group out in interface outside

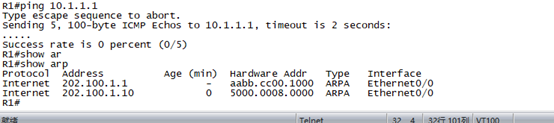

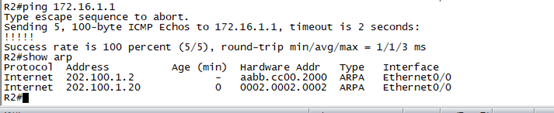

配置完毕,我们来测试R1是否能ping通R3,R2是否ping通R4.

很明显,可以看出,无法ping通,但是可以获取到对应mac地址,可是mac地址对应的202.100.1.10和202.100.1.20是一样的,因此,ASA不知道应该走哪个子墙,导致无法通信。所以若想让他们正常通信,我们可以从mac地址的修改入手。只需需改其中的一个子墙MAC地址,就能区别开来,ASA就能根据不同的MAC地址识别子墙了。

ciscoasa/c2(config)# int e0

ciscoasa/c2(config-if)# mac-address 2.2.2

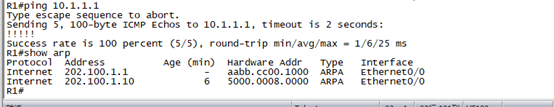

配置完成,再来查看。

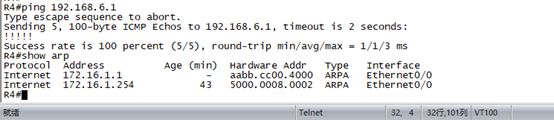

成功ping通,且mac地址变成我们设置的那个。

需求2:

给子墙添加地址,注意需先将系统墙的接口打开。

ciscoasa/c1(config)# int e3

ciscoasa/c1(config-if)# nameif outside2

ciscoasa/c1(config-if)# ip address 192.168.5.254 255.255.255.0

ciscoasa/c1(config-if)# changeto context c2

ciscoasa/c2(config)# int e3

ciscoasa/c2(config-if)# nameif outside2

ciscoasa/c2(config-if)# ip address 192.168.6.254 255.255.255.0

配置ACL防火墙放行策略

ciscoasa/c1(config-if)# access-group out in interface outside2

ciscoasa/c2(config-if)# access-group out in interface outside2

配置完成,来查看。

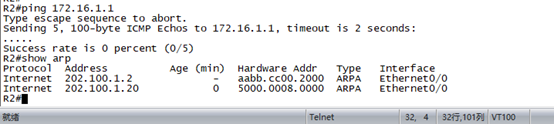

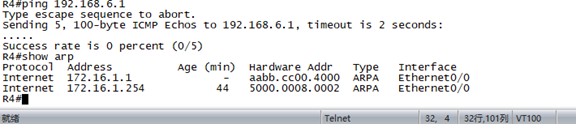

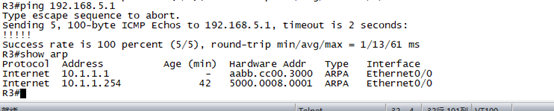

R3pingR5,R4pingR6。

可以发现,ping不同,问题与上面的方法一样,区别在于这里是不同网段的,所以下面就通过NAT的方法来解决问题。

ciscoasa/c1(config)# object network R3-R5

ciscoasa/c1(config-network-object)# host 10.1.1.1

ciscoasa/c1(config-network-object)# nat (inside,outside2) dynamic interface

ciscoasa/c2(config)# object network R4-R6

ciscoasa/c2(config-network-object)# host 172.16.1.1

ciscoasa/c2(config-network-object)# nat (inside,outside2) dynamic interface

配置完成,再来查看

这里都能成功的ping通,NAT将源地址直接转换到了该接口网段,所以ASA能够直接的去识别子墙。

若是相同安全级别的想相互互通的话,除了上述的配置nat改成(outside,outside2),另外还要加上下面这条配置。

ciscoasa/c1(config)# same-security-traffic permit inter-interface

这篇关于ASA防火墙之多模式防火墙j介绍及包归类的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!