本文主要是介绍【信息安全】SM4国密算法原理,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1. SM4国密算法介绍

SM4国密算法是一种对称密码算法,也称为SM4分组密码算法,它在中国国家密码管理局发布的国家密码算法标准中被广泛采用。SM4分组密码算法各个分组长度一般为128bit,密钥长度也为128bit。加密算法和密码扩展算法都采用32轮非线性迭代机制。

本文将SM4算法分为两个模块进行介绍,一部分是加/解密模块,另一部分是密钥扩展模块。这些模块中包含的运算操作主要有:异或运算、移位变换、盒变换。

- 异或运算 XOR

在异或运算中,如果参与运算的两个值相同,则结果为假(或0);如果两个值不同,则结果为真。异或运算的真值表如下:

| A | B | A XOR B |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

-

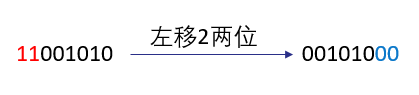

移位变换

在密码学中,移位是一种简单的加密技术,通过将字母或数字按照固定的位数进行移动来加密文本。

-

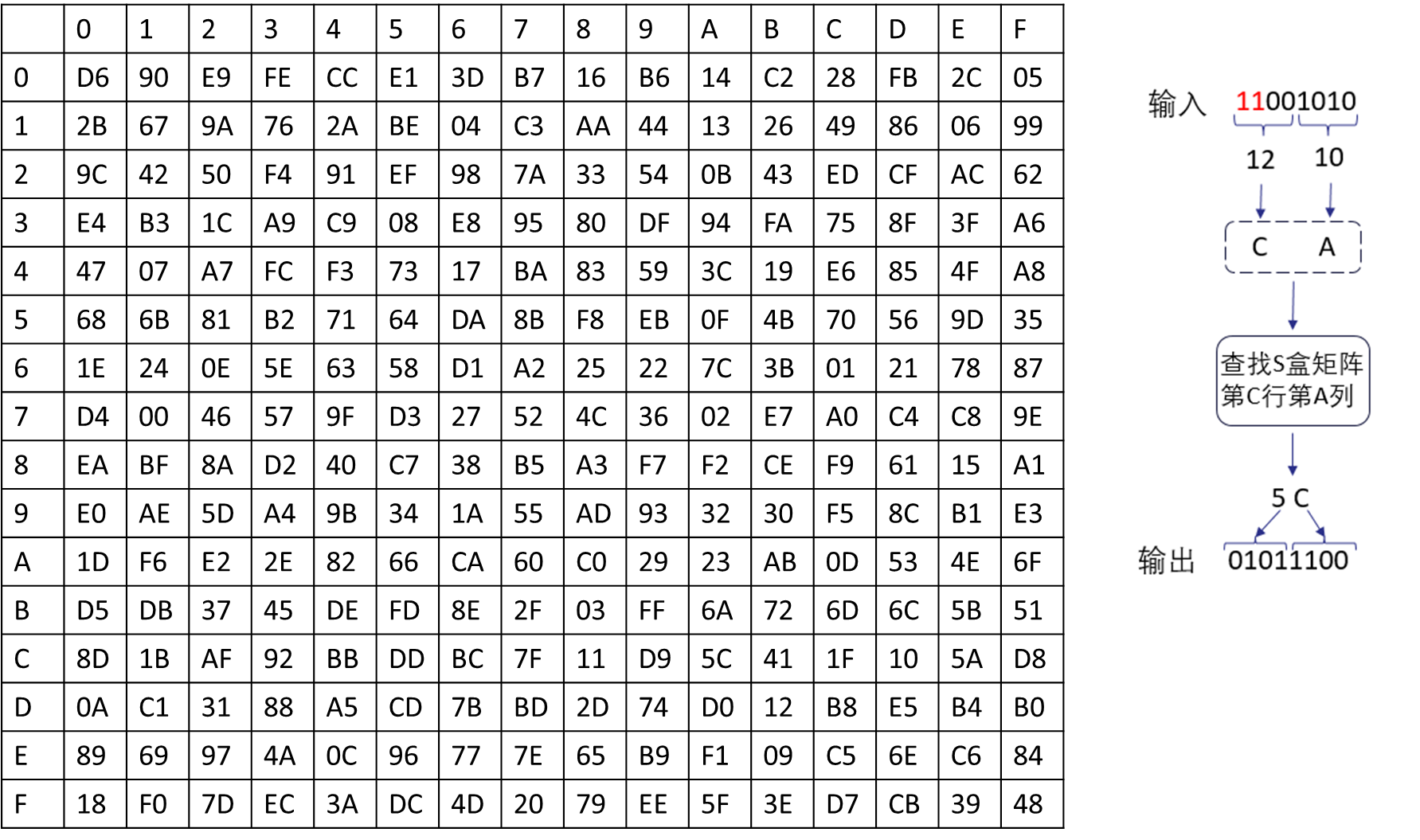

盒变换

盒变换是一种非线性变换,它通过查找预定义的S盒(Substitution Box)来替换输入的每个字节。S盒是一个固定的字节替代表,将输入字节映射到输出字节。在SM4中,S盒是一个16x16的矩阵,包含了固定的字节替代值。盒变换可以增加加密算法的非线性和安全性。SM4盒变换矩阵如图所示:

2. 加解密模块

图2.1 加/解密流程图

图2.1给出了SM4算法的加/解密流程图。输入为128bit的明文数据,输出为128bit的密文数据。整个加/解密过程,需要经过32 ( i = 0 , 1 , . . . , 31 ) (i=0,1,...,31) (i=0,1,...,31)轮迭代,当i=0时进行第一轮变换,一直进行到 i = 31 i=31 i=31结束。加/解过程表示为,其中F为轮函数,即32轮非线性迭代机制。

将输入的128bit的明文,按bit位分成4组32bit的数据,表示为 ( X i , X i + 1 , X i + 2 , X i + 3 ) \left(X_i, X_{i+1}, X_{i+2}, X_{i+3}\right) (Xi,Xi+1,Xi+2,Xi+3),其中 X i ( i = 0 , 1 , … , 31 ) X_i (i=0,1,…,31) Xi(i=0,1,…,31)为32bit明文数据。

首先,将 X i X_i Xi保持不变,将 X i + 1 , X i + 2 , X i + 3 X_{i+1}, X_{i+2}, X_{i+3} Xi+1,Xi+2,Xi+3和轮密钥 r k i rk_i rki异或得到一个32bit的数据,作为盒变换的输入,表示为sbox input = X i + 1 ⊕ X i + 2 ⊕ X i + 3 ⊕ r k i _{\text {input }}=X_{i+1} \oplus X_{i+2} \oplus X_{i+3} \oplus rk_i input =Xi+1⊕Xi+2⊕Xi+3⊕rki,其中 ⊕ ⊕ ⊕表示异或运算, r k i rk_i rki为轮密钥。

然后,将 s b o x input sbox_{\text {input }} sboxinput 拆分成4个8bit的数据,分别执行盒变换操作。将4个盒变换的输出(每个输出依然为8bit)组合成一个32bit的 s b o x output sbox_{\text {output }} sboxoutput 。

然后,将这个32bit的sbox_output 执行移位变换操作。执行4次循环左移操作,分别循环左移2,10,18,24位,得到4个32bit的结果,分别记为 y 2 y_{2} y2, y 10 y_{10} y10, y 18 y_{18} y18, y 24 y_{\text {24 }} y24 。

将移位的结果 y 2 y_{2} y2, y 10 y_{10} y10, y 18 y_{18} y18, y 24 y_{\text {24 }} y24 ,盒变换的输出sbox_output,第一组输入明文 X i X_{i} Xi,三者进行异或,得到 X i + 4 X_{i+4} Xi+4,表示为 X i + 4 = s b o x o u t p u t ⊕ y 2 ⊕ y 10 ⊕ y 18 ⊕ y 24 ⊕ X i X_{i+4}=sbox_{output}⊕y_{2}⊕y_{10}⊕y_{18}⊕y_{24}⊕X_{i} Xi+4=sboxoutput⊕y2⊕y10⊕y18⊕y24⊕Xi

实际加/解密过程中,上述流程共执行32轮,每一轮使用都使用不同的轮密钥 r k i = K i + 4 ( i = 0 , 1 , … , 31 ) rk_i=K_{i+4} (i=0,1,…,31) rki=Ki+4(i=0,1,…,31),轮密钥通过密钥扩展产生。将轮函数F最后生成的4个32bit数据 X 32 , X 33 , X 34 , X 34 X_{32},X_{33},X_{34},X_{34} X32,X33,X34,X34合并后执行反序变换操作,得到最终的128bit的密文数据,即 X 35 , X 34 , X 33 , X 32 X_{35},X_{34},X_{33},X_{32} X35,X34,X33,X32。

3. 密钥扩展模块

图3.1 密钥扩展流程图

图3.1给出了密钥扩展的流程图。输入为初始密钥,是一个128bit的数据,输出为32bit的轮密钥。

首先,将初始密钥按位拆分为4个32bit的数据,记为 M K 0 , M K 1 , M K 2 , M K 3 MK_0,MK_1,MK_2,MK_3 MK0,MK1,MK2,MK3。然后将初始密钥与系统参数FK,进行按位异或,得到用于循环的密钥 K 0 , K 1 , K 2 , K 3 K_0,K_1,K_2,K_3 K0,K1,K2,K3,其中 K 0 = M K 0 ⊕ F K 0 , K 1 = K 1 ⊕ F K 1 , K 2 = K 2 ⊕ F K 2 , K 3 = K 3 ⊕ F K 3 K_0=M K_0 \oplus F K_0, \quad K_1=K_1 \oplus F K_1, K_2=K_2 \oplus F K_2, \quad K_3=K_3 \oplus F K_3 K0=MK0⊕FK0,K1=K1⊕FK1,K2=K2⊕FK2,K3=K3⊕FK3 。

4. 参考资料

https://houbb.github.io/2020/06/17/althgorim-cryptograph-04-sm4#%E5%8A%A0%E8%A7%A3%E5%AF%86

这篇关于【信息安全】SM4国密算法原理的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!