本文主要是介绍解读Verizon 2018数据泄漏调查报告:窃取身份仍是黑客最有效的攻击手段,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在由内部人员导致的信息泄漏事件中,25.9%与系统管理员有关;93%的社工攻击都采用了网络钓鱼和假托手段;81.1%的安全事件都与窃取身份凭证有关;医疗行业盗用身份凭证的情况最为严重……

以上结论来自Verizon近日发布的《2018年数据泄漏调查报告》。Verizon不仅综合了多个合作伙伴的数据分析,而且还采用了严格的数据驱动方法来分析安全漏洞和事件。连续发布10年来,DBIR报告已经成为安全行业的重量级调查报告,值得安全从业者或对此感兴趣的人士重视。

经调查,今年已经发生了5.3万多起安全事件,其中2216起被确认为数据泄漏事件。另外,在这5万多起安全事件中,有4.3万起(81.1%)都是黑客通过窃取身份凭证来实现的。这也证实了一个普遍的观点:盗用身份凭证仍然是黑客最常用、也是最有效的攻击和破坏手段。

下面让我们来看看这份报告重点提及的几个方面。

企业信息安全的内忧和外患

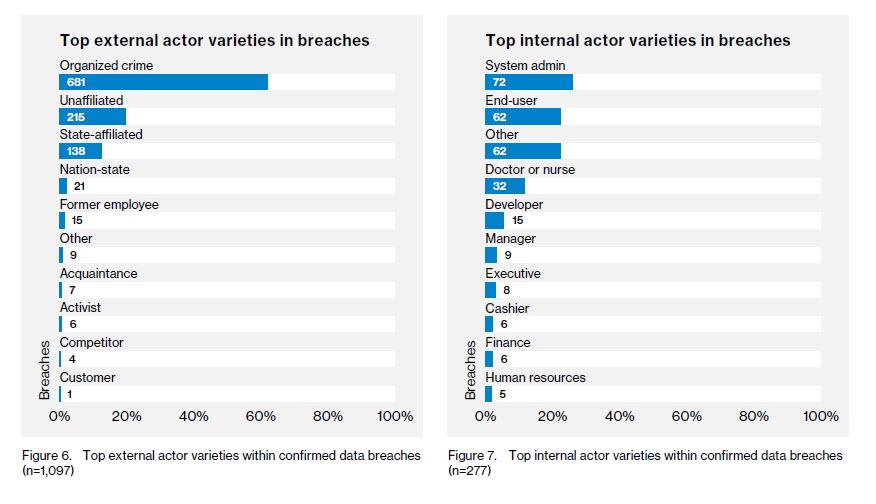

报告称,对企业信息安全来讲,外部威胁和内部威胁所占的比重分别为70%和30%。其中,在外部人员导致的泄漏事件中,62%都来自有组织的犯罪团伙。

与外部恶意人员相比,导致信息泄漏的内部人员岗位要更加多样化:25.9%都跟企业系统管理员有关,这与一半以上的人复用密码和弱口令颇有关系;除此之外,终端用户占22.3%、医生或护士占11.5%,开发人员占5%。

零信任安全的重要性

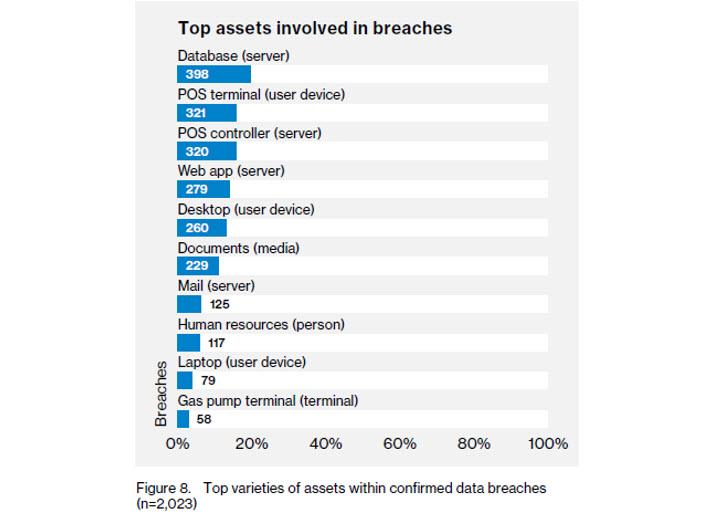

在公司资产因素中,19.6%的数据泄漏事件都与数据库受攻击有关,其次就是POS终端(15.8%)、POS机控制器(15.8%)、Web应用(13.7%)。

Verizon的分析指出,从桌面系统(12.8%)到数字文档(11.3%),再到邮件服务器(6%),企业各种各样的资产都能成为数据泄漏的突破口。这也反映出企业在每个终端实施零信任安全的重要性。

谨防社工攻击

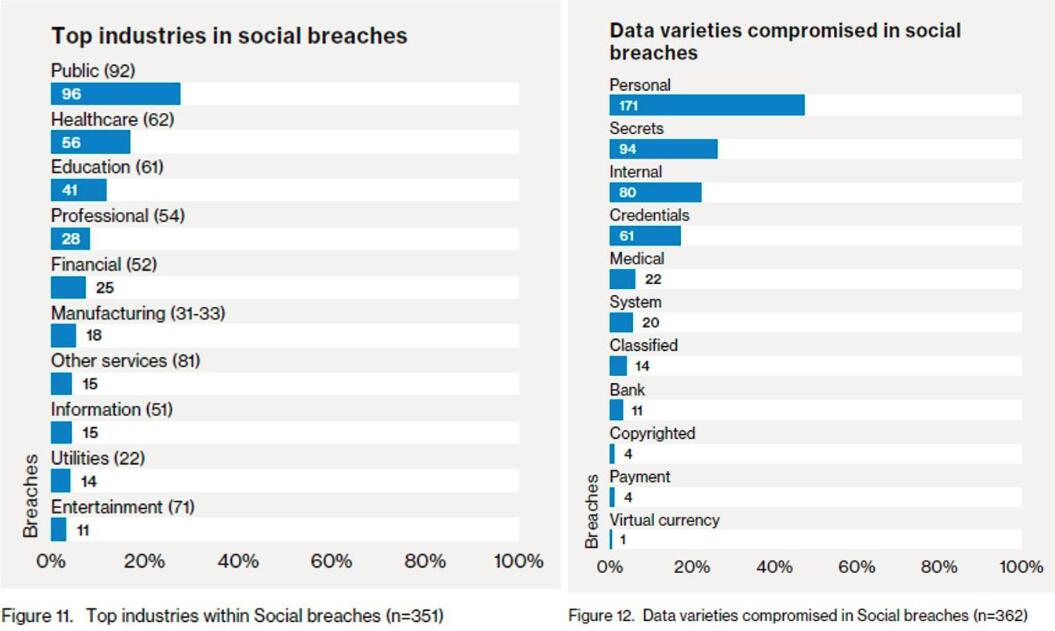

93%的社工攻击都采用了网络钓鱼和假托手段(注:假托是指黑客制造某种虚假情景,从员工口中套取企业信息)。一般来说,黑客通过社工攻击得到相关信息之后,会冒用员工身份登录系统并窃取信息。

电子邮件仍然是发起社工攻击最常见的载体(96%),其中99%的钓鱼邮件都来自外部人员。59%的钓鱼和假托攻击都是受到经济利益驱使,另有38%是商业间谍行为。

这份报告指出,网络钓鱼往往是黑客发起更大规模攻击的第一步行动,随后他们就会安装恶意软件或进一步采取其他措施,以窃取更多的机密数据。

从行业来看,公共事务管理(26.2%)、医疗(17.7%)、教育(17.3%)、专业性服务(15.3%)和金融(15%)这几个行业受到的社工攻击最多。

信息泄漏:从医疗到金融行业

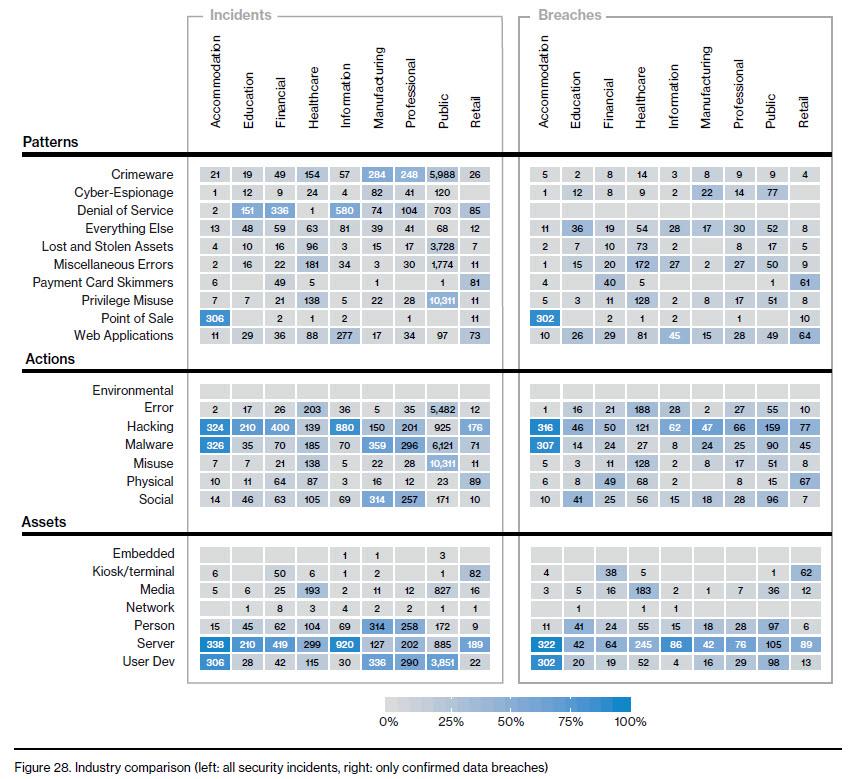

从总体上来看,医疗、住宿行业、公共事务管理、零售和金融,是如今信息泄露事件最多的前5个行业。

由POS攻击、恶意软件等引发的住宿行业信息泄漏不容忽视,而在所有行业中,医疗行业盗用身份凭证的情况最为严重。

结 语

Verizon的2018 DBIR报告揭示出,企业面临的信息安全形势依然十分严峻:某些内部人员和外部人员正在因为这样那样的动机,精心策划一系列行动来窃取企业内部信息。如果要确保信息安全,企业就不应该相信任何人,这也说明了为什么采用零信任安全模式是至关重要的。

像去年一样,Verizon仍然建议企业让补丁保持最新、加密敏感数据。同时,该报告称,无论长度或复杂程度如何,单一因素的静态密码安全性都是远远不达标的。因此,Verizon建议企业改进身份认证方式。

Verizon《2018年数据泄漏调查报告》原文链接:

https://www.verizonenterprise.com/resources/reports/rp_DBIR_2018_Report_en_xg.pdf

这篇关于解读Verizon 2018数据泄漏调查报告:窃取身份仍是黑客最有效的攻击手段的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!