本文主要是介绍零时科技 | FEGtoken遭受攻击,损失超130万美元事件分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x1 事件背景

零时科技区块链安全情报平台监控到消息,北京时间 2022年5月16日 BNB Chain 和 Ethereum 链上 FEGtoken 遭到闪电贷攻击。损失资金价值超过130万美元,零时科技安全团队及时对此安全事件进行分析。

0x2 攻击者信息

- 攻击者钱包:

0x73b359d5da488EB2E97990619976F2f004e9fF7C

- 攻击者合约:

0x9a843bb125a3c03f496cb44653741f2cef82f445

- 攻击交易:

https://etherscan.io/tx/0x1e769a59a5a9dabec0cb7f21a3e346f55ae1972bb18ae5eeacdaa0bc3424abd2(Ethereum)

https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063(BNB Chain )

- FEGexPRO合约:

https://etherscan.io/address/0xf2bda964ec2D2fcB1610c886eD4831bf58f64948#code(Ethereum)

https://bscscan.com/address/0x818e2013dd7d9bf4547aaabf6b617c1262578bc7#code(BNB Chain )

0x3 攻击分析

通过分析攻击者在BNB Chain和 Ethereum 两条链上的多笔攻击交易,每笔攻击交易流程大致如下:

1.攻击者通过闪电贷或者已获利的资金作为攻击交易的初始资金。

2.将获取的一部分初始资金质押后,从FEG Wrapped BNB合约中获取 fWrapped 代币,例如BNB质押获取fBNB。

3.攻击者通过攻击合约继续创建10个新的合约地址,为后续调用做准备。

4.攻击者将获取的 fWrapped 代币通过 FEGexPRO.depositInternal 进行存款,此时攻击者在 FEGexPRO 合约有存款资金。

5.攻击者将自己创建的10个合约地址逐一作为path传入``

FEGexPRO.swapToSwap方法,通过FEGexPRO.depositInternal 和FEGexPRO.swapToSwap多次循环调用,最终10个合约均获得转移合约资金权限。

FEGexPRO.swapToSwap

FEGexPRO.depositInternal

6.攻击者调用转账方法获取授权给合约资金,成功获利(部分交易归还闪电贷)。

0x4 漏洞细节

通过攻击交易流程可以发现,攻击者成功获利的主要操作是通过上述步骤五循环调用FEGexPRO.depositInternal和FEGexPRO.swapToSwap 两个方法获取合约的授权资金。这里跟进以上两个方法:

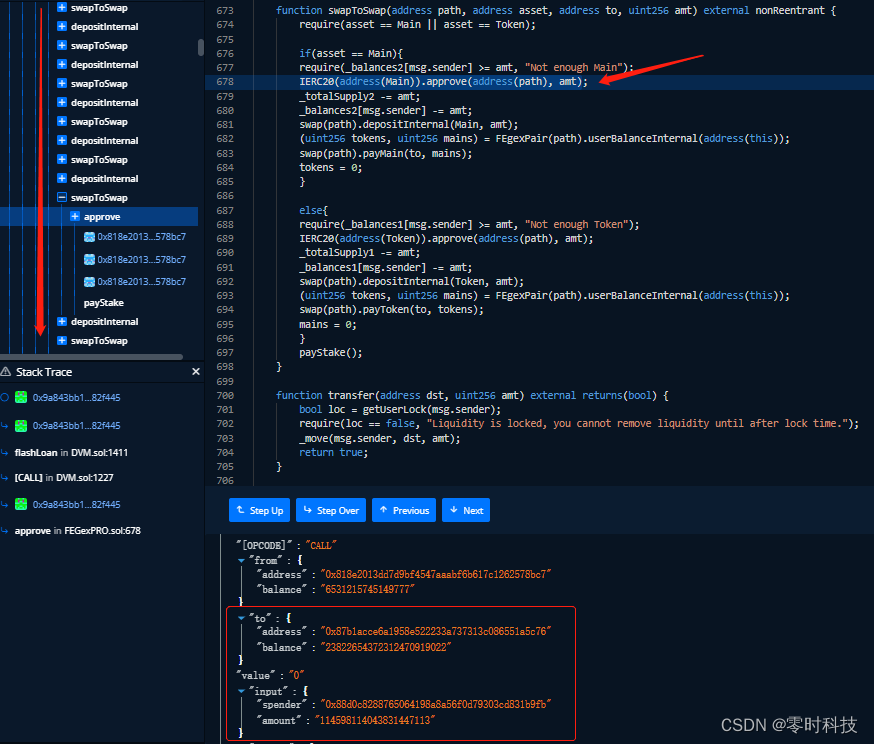

FEGexPRO.swapToSwap 方法

通过之前的交易流程可以明确,攻击者通过一步正常调用 depositInternal 方法存款后,调用swapToSwap方法传入的path参数为攻击者创建的合约地址。由于path正常情况下为兑换路径,swapToSwap方法逻辑中会给当前路径进行approve授权操作,方便后续兑换资金转移。但由于攻击者传入的path为自己创建的合约地址,所以这里swapToSwap方法逻辑中也会给攻击者传入的合约地址授权,但在后续path调用中,该资金并未转移,也就是用户余额减少了,但该合约地址中资金并未减少。(此时攻击者并未获利)

随后攻击者继续调用depositInternal 方法,继续跟进:

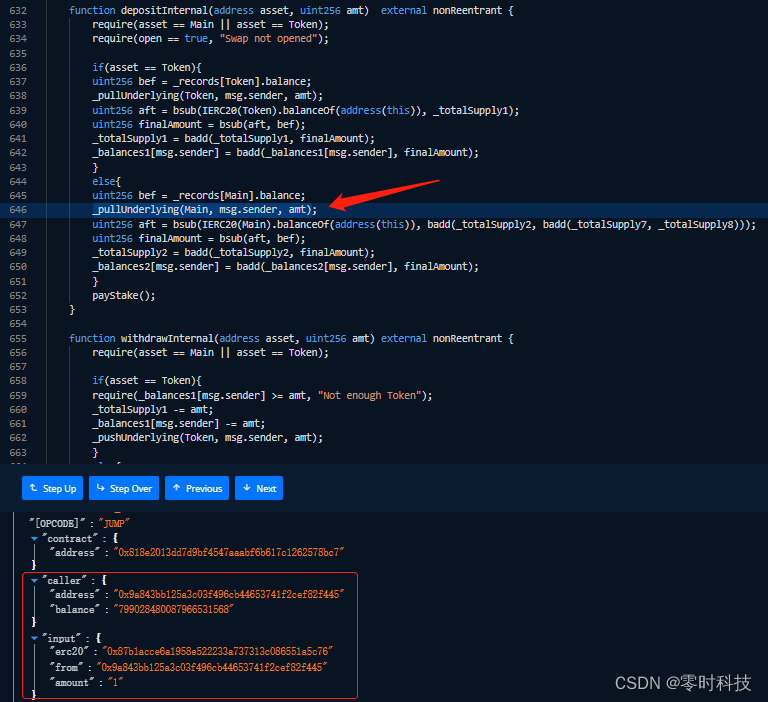

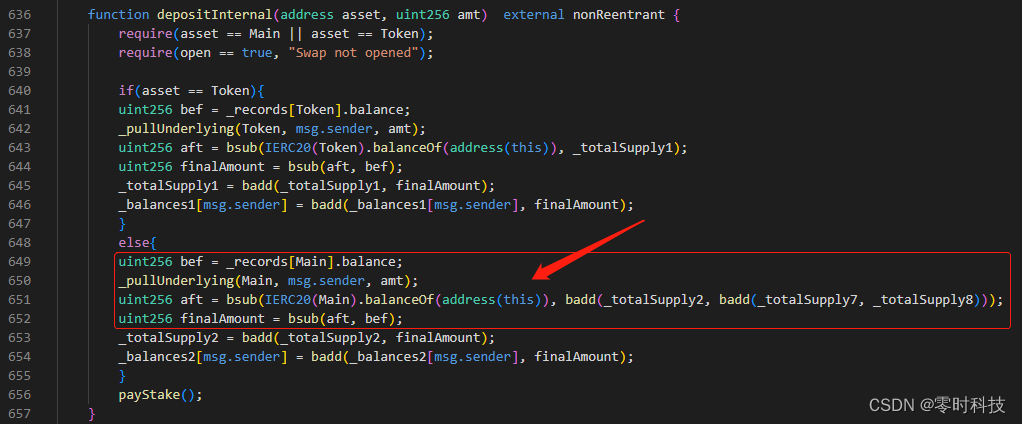

FEGexPRO.depositInternal 方法

该方法中,传入的可控值只有amt,也就是存款金额。由于第一次正常调用depositInternal方法已经进行了存款,并且攻击者调用swapToSwap方法也给自己的合约进行了授权操作,唯一与正常逻辑不符合的是,FEGexPRO合约地址的余额未及时减除,此步骤正好给了攻击者可乘之机。

当攻击者调用swapToSwap方法后,FEGexPRO合约余额未减除时,攻击者继续调用depositInternal方法进行存款,由于存款时会先获得之前的代币余额,之后进行转账,随后获取FEGexPRO合约地址余额,所以当攻击者此时转入很小的资金,并不会对合约资金有大的影响,但由于之前的FEGexPRO合约地址余额未通过swapToSwap方法减除,所以这里攻击者依然能够获取与第一次等量的存款。

之后攻击者通过swapToSwap与depositInternal循环调用,获取了FEGexPRO合约的所有资金。

0x5 资金来源及去向

BNB Chain 和 Ethereum 链上攻击者资金来源均来自 Tornado.Cash 混币平台,数量分别为1枚 ETH 和 1 枚 BNB。目前两条链上获利资金 144.8 枚ETH 和 3278.1 枚BNB 均未转移。

0x6 总结

通过此次攻击事件来看,FEGexPRO.swapToSwap合约未对传入的path路径参数进行严格校验,导致攻击者可以通过多个攻击合约多次循环授权,取走合约中所有资金。对于该合约代码的校验缺失风险,完全可以通过代码安全审计避免风险发生。

0x7 安全建议

- 对方法传参应进行严格控制,避免发现参数可控导致资产损失;

- 智能合约上线前应进行全面安全审计,对智能合约安全风险进行全面排查。

这篇关于零时科技 | FEGtoken遭受攻击,损失超130万美元事件分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!