一、实践目标与内容

1.实践目标

监控自己系统的运行状态,查看是否有可疑的程序在运行。

使用多种工具分析一个之前实验中生成的后门软件。

假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

2.实践内容

- 系统运行监控

(1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

(2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

- 分析恶意软件在(1)启动回连,(2)安装到目标机,(3)及其他任意操作时

- 读取、添加、删除了哪些注册表项

- 读取、添加、删除了哪些文件

- 连接了哪些外部IP,传输了什么数据(抓包分析)

二、实践过程与步骤

1.使用Windows计划任务,监控系统运行

1.1首先在c盘创建一个txt文件,输入以下内容后另存为bat文件

date /t >> c:\20154324_2.txt time /t >> c:\\20154324_2.txt netstat -bn >> c:\\20154324_2.txt

-即保存日期,时间和活动连接

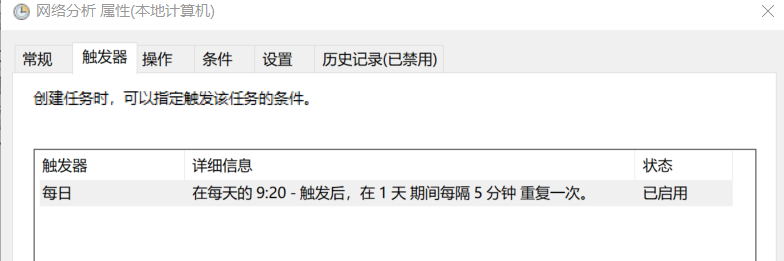

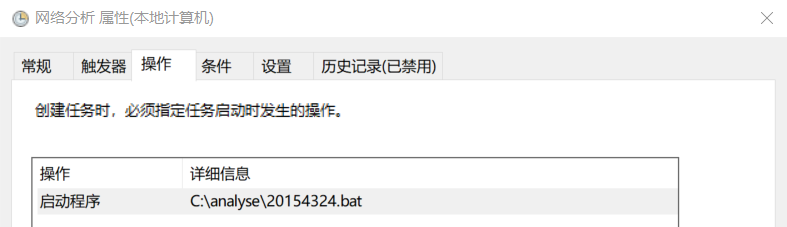

1.2在Windows系统下,打开控制面板,搜索任务计划,进去后就可以开始创建任务,填写任务名称后,新建一个触发器,设置为每五分钟运行一次,且以最高权限运行(因为我的bat在c盘,需要管理员权限),并新建操作启动bat文件。

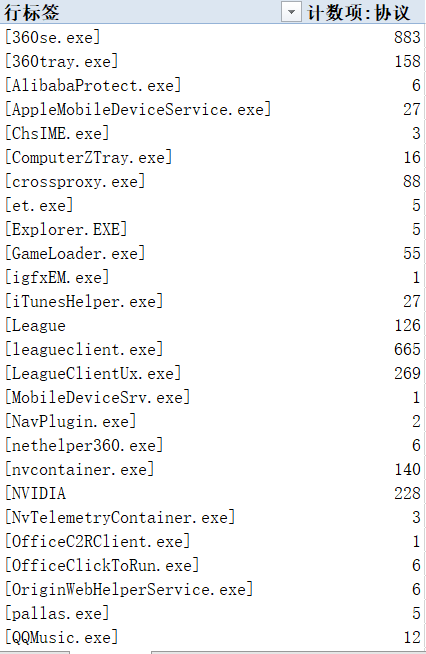

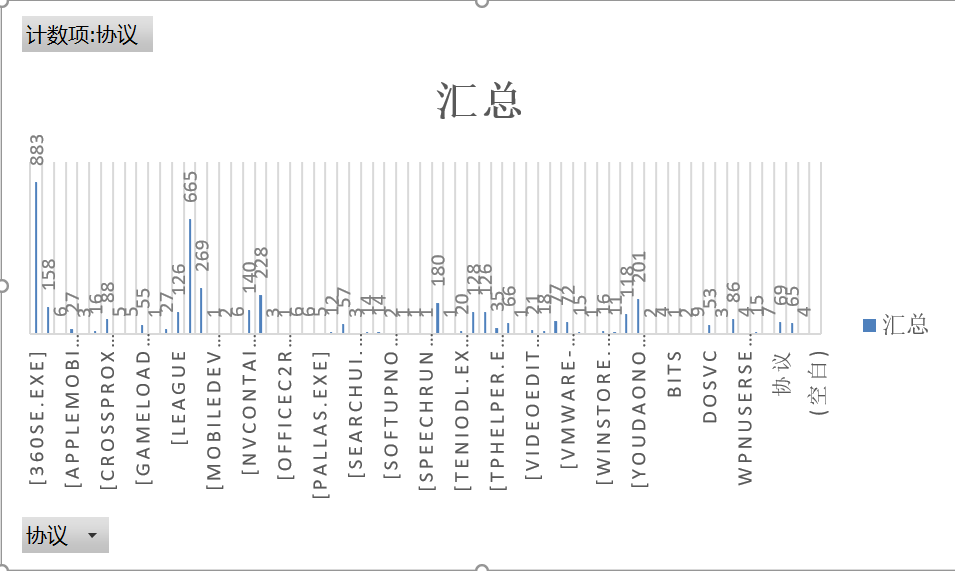

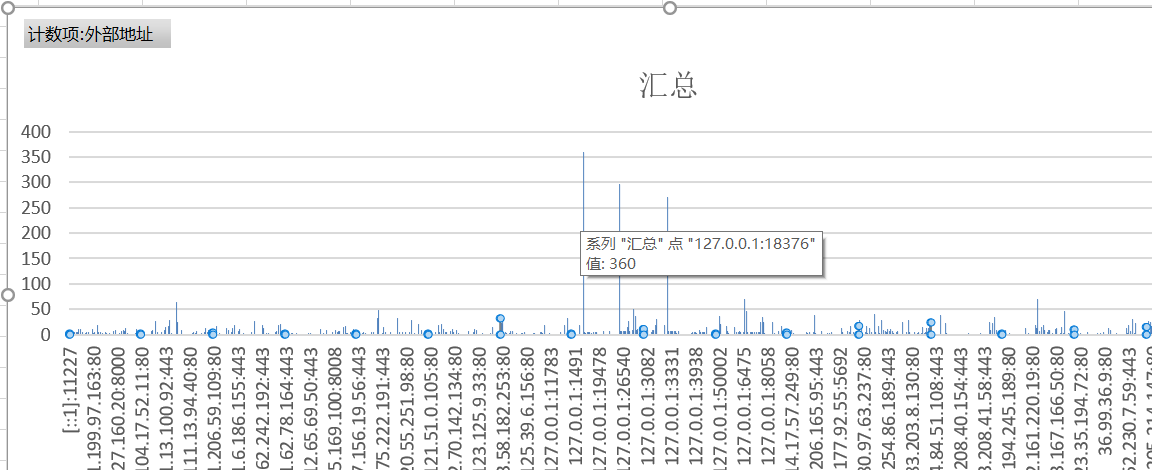

1.3查看保存了一天信息的txt文件,并导入Excel,运用数据透视表进行分析,可以看到最多的是360se即360浏览器,因为中途多次用了360浏览器查阅资料

1.4再分析了对外的连接情况,但看到最多的是127.0.0.1即本机地址,后来经过查询得知,127.0.0.1 是绑定在 loopback 接口上的地址,如果服务端套接字绑定在它上面,你的客户端程序就只能在本机访问

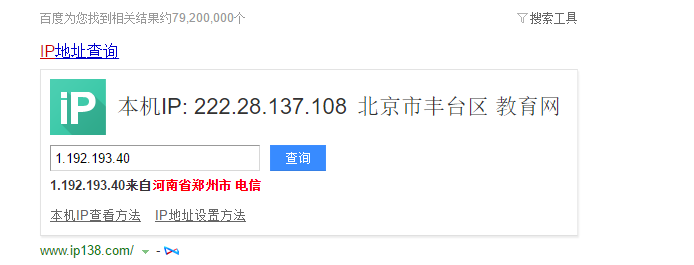

1.5查询了其中感兴趣的几个进程,其中常见的360se为360游览器,360tray是360安全卫士,并查到360的ip都是河南的,而我不知道两个进程et.exe和conhost.exe是啥,查询后知道conhost是微软的系统文件,et是wps表格。

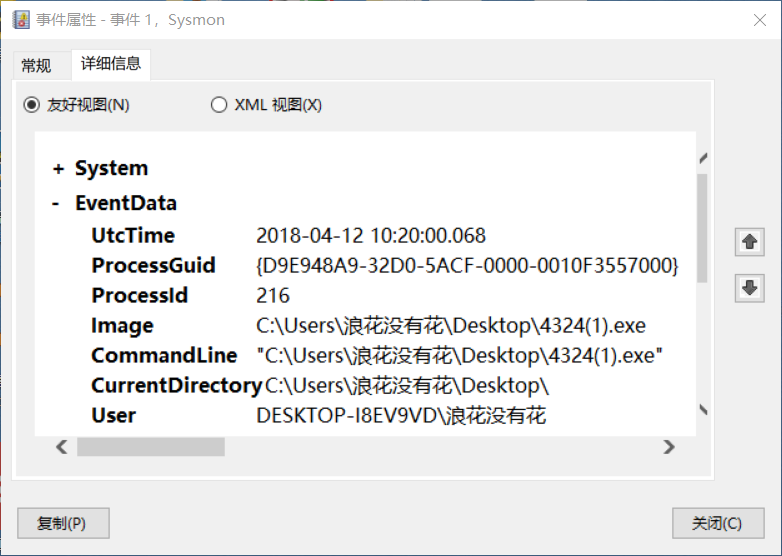

2.使用sysmon工具,监控自己主机

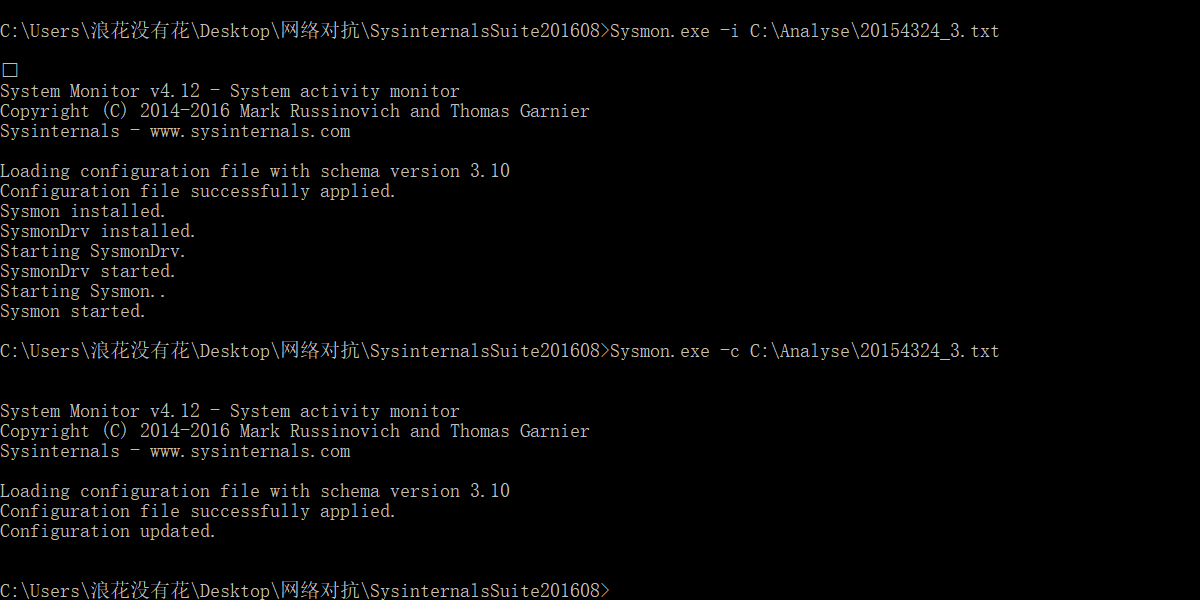

2.1 下载sysmon工具后,编辑配置文件xml,通过代码进行安装,并通过-c进行更新

Sysmon.exe -i C:\Analyse\20154324_3.txt

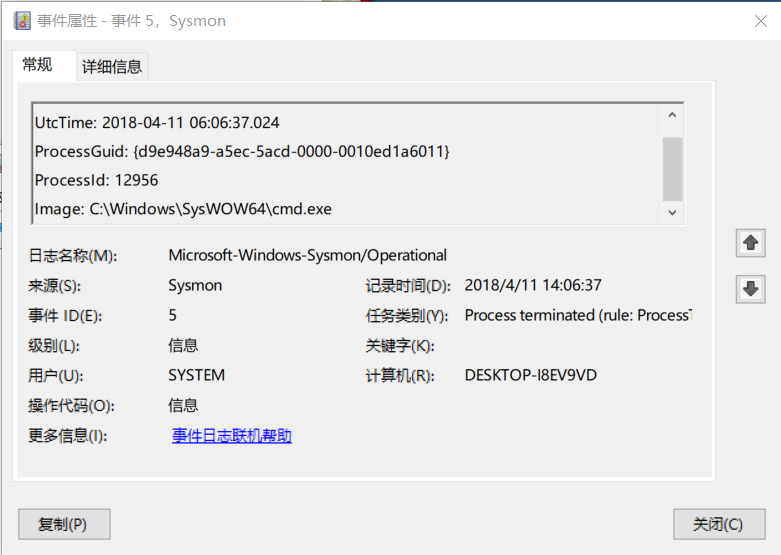

2.2 通过win+r,输入evevntvwr查看日志,找到应用程序和服务日志-->Microsoft-->windows-->sysmon,就可以查看日志了

因为之前尝试netstat -bn 的功能没有关闭cmd,所以可以看到cmd在运行

还可以看到已经回连成功,正在运行的后门程序

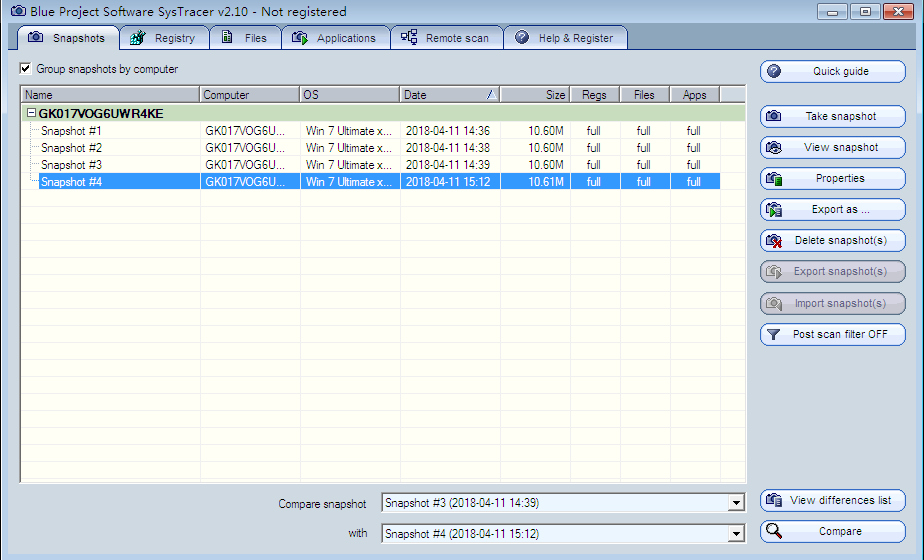

3.使用systracer分析之前生成的后门程序

- 其中#1为后门程序安装到目标机后

- 其中#2为启动回连后

- 其中#3为回连后执行ls命令

- 其中#4为回连后执行mkdir命令

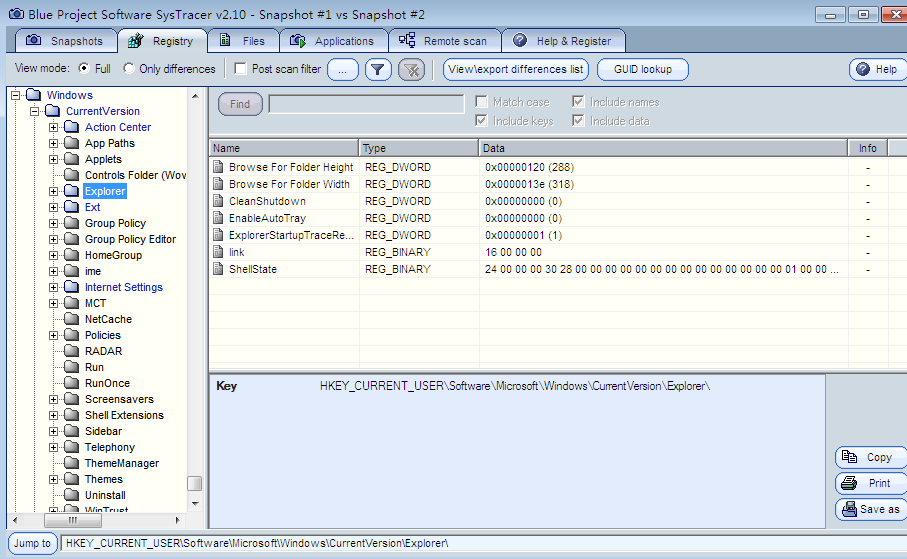

3.1 #1和#2进行比较

3.1.1注册表信息进行比较,我发现主要是CurrentVersion中的Explorer和interent setting注册表信息发生了变化,但是systracer不能查看更详细的信息,我认为是后门程序伪装成explorer,所以更改了其中的注册表信息。

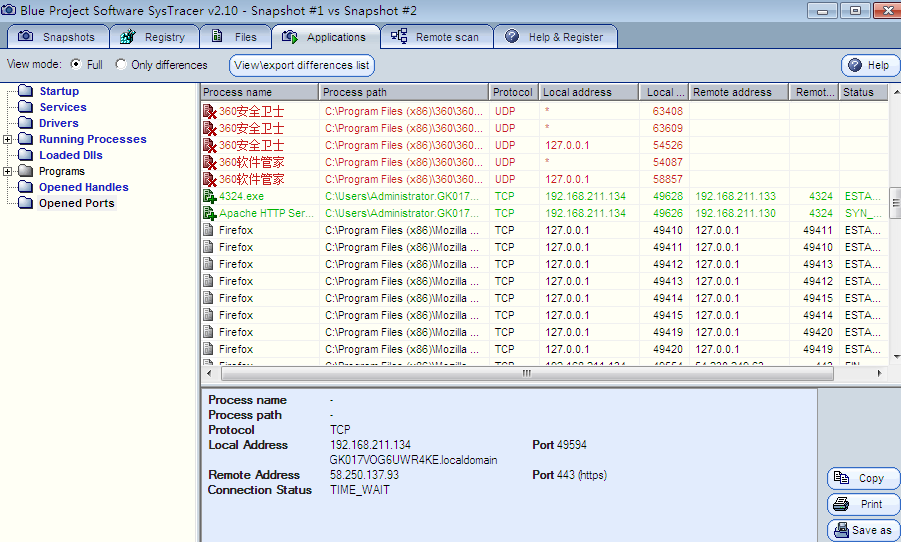

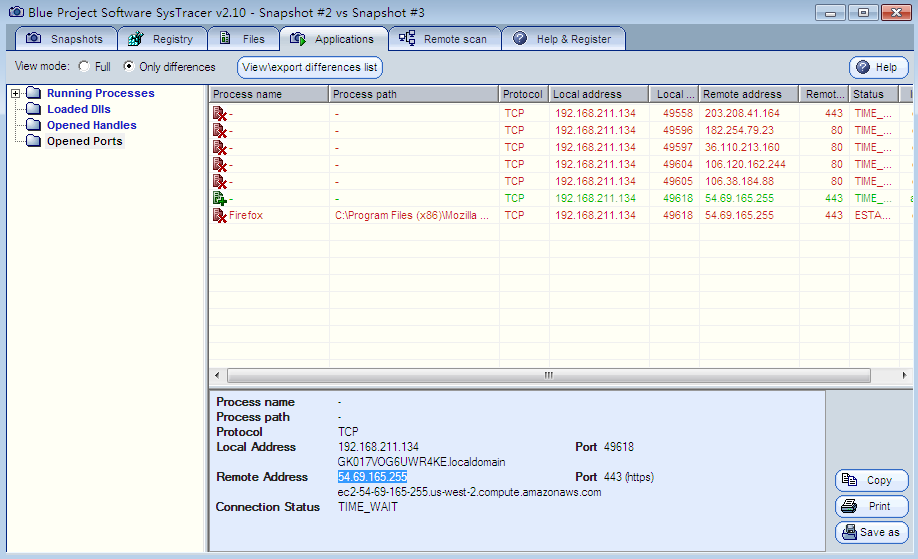

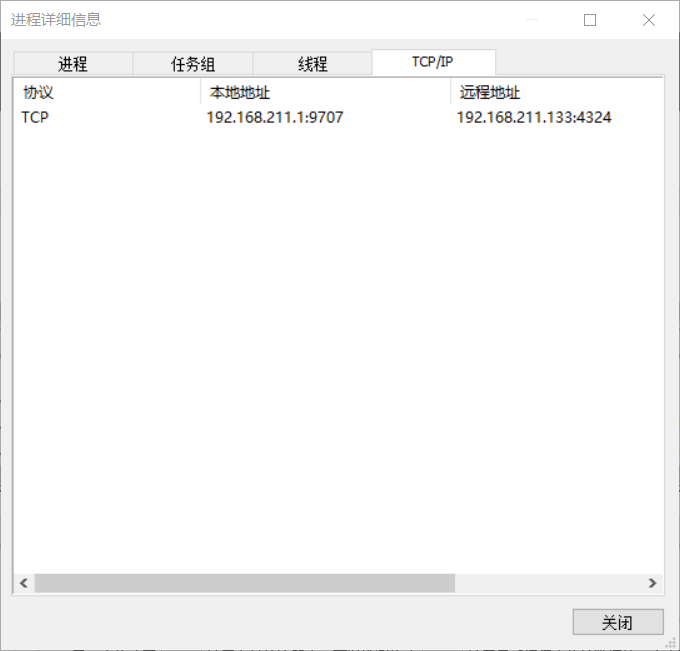

3.1.2文件信息进行比较,没有变化,而查看端口,可以看到主机连接了KALI主机

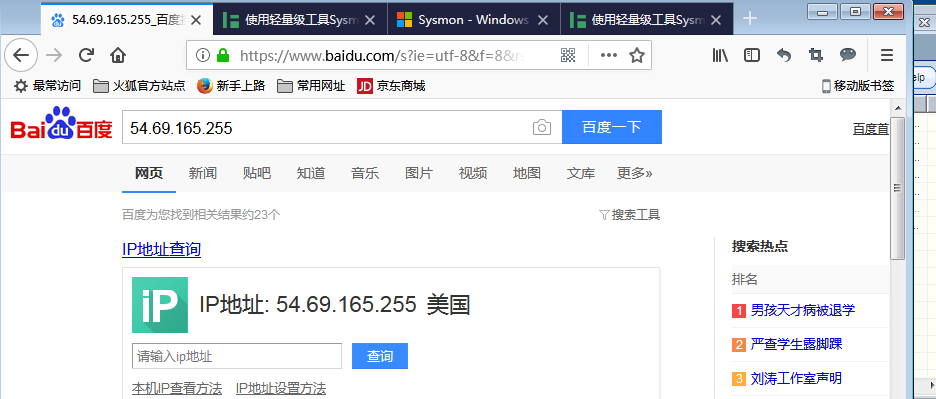

3.2 #2和#3进行比较,发现注册表信息没有变化,文件也没有变化,而查看端口可以发现新增了一个连接,其他都是正常的windows search搜索引擎服务的变化,但是一查,这个新增的连接竟然是美国的ip

3.3 #2和#4进行比较

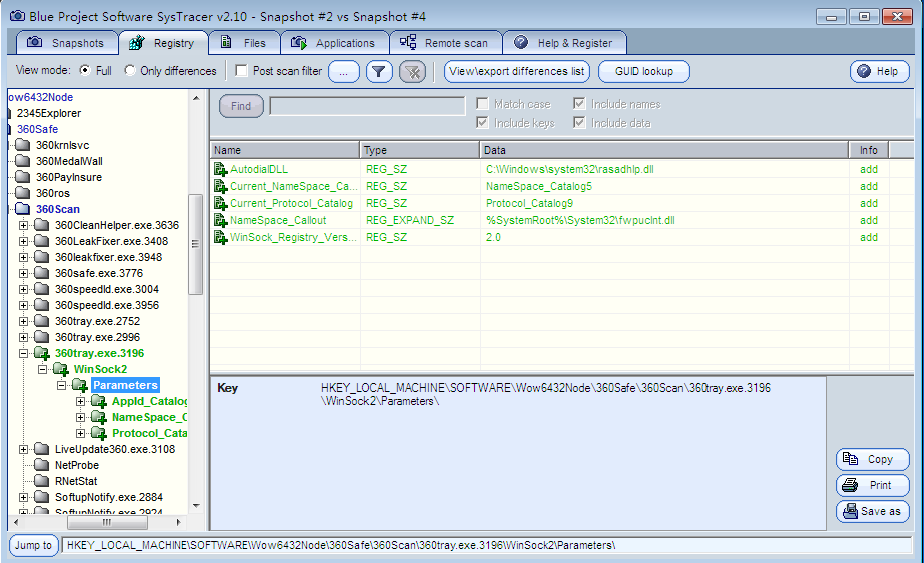

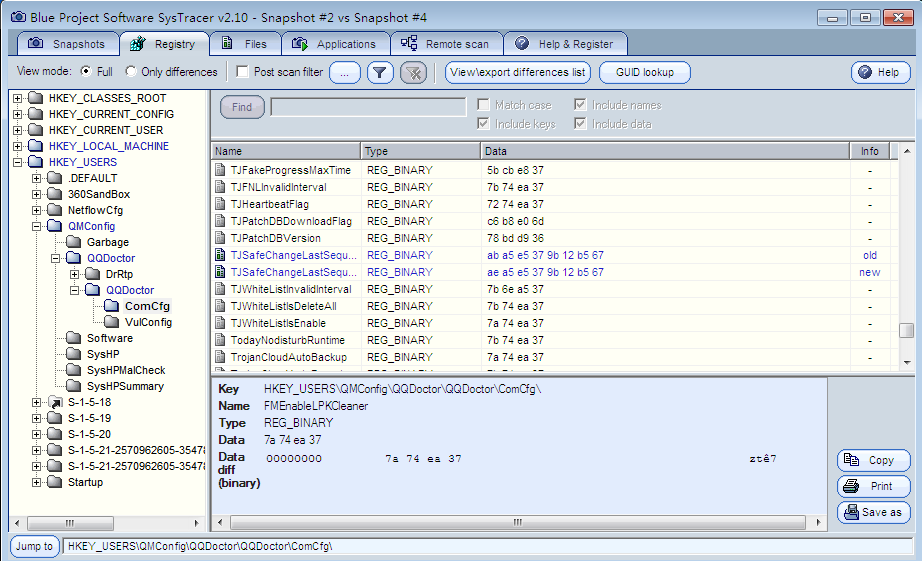

3.3.1首先注册表信息还是CurrentVersion中的Explorer和interent setting注册表信息发生了变化,而让我最震惊的就是,360和qq管家竟然会更新注册表信息,我猜想是猜测出了木马的行为,所以进行更新

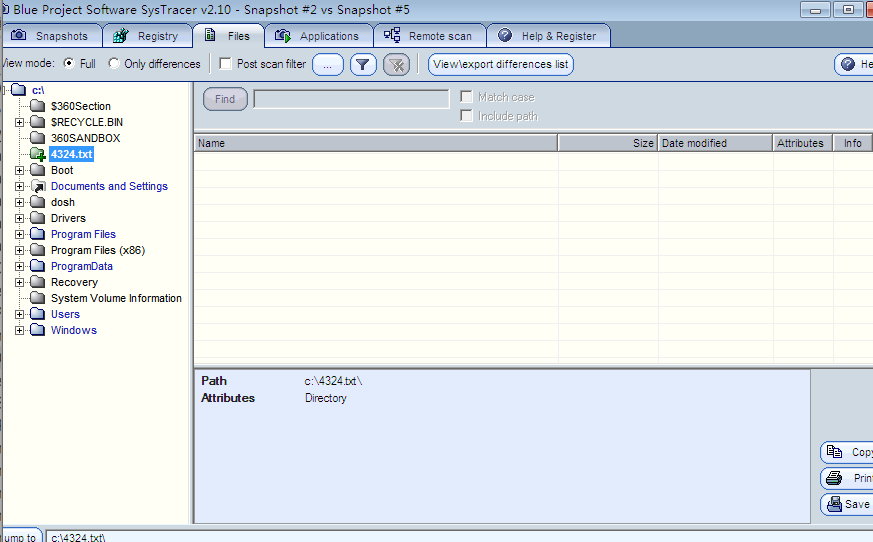

3.3.2查看文件,可以发现我们创建文件的命令成功了,成功在c盘创建了文件夹

3.3.3查看端口,没有什么变化,都是游览器或者系统的正常更新

- 最后附一张回连后执行的指令

4.使用process monitor分析回连后的情况

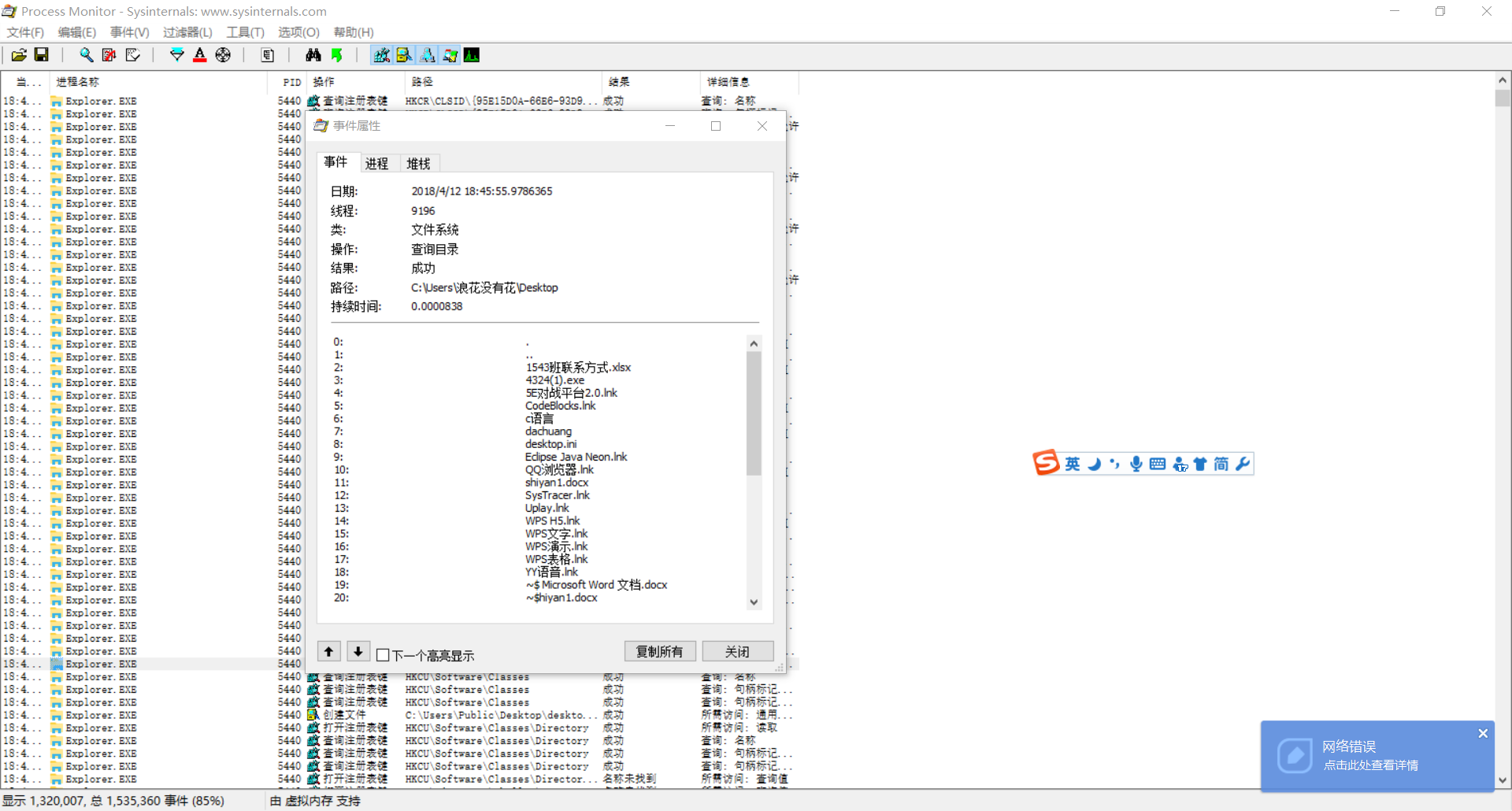

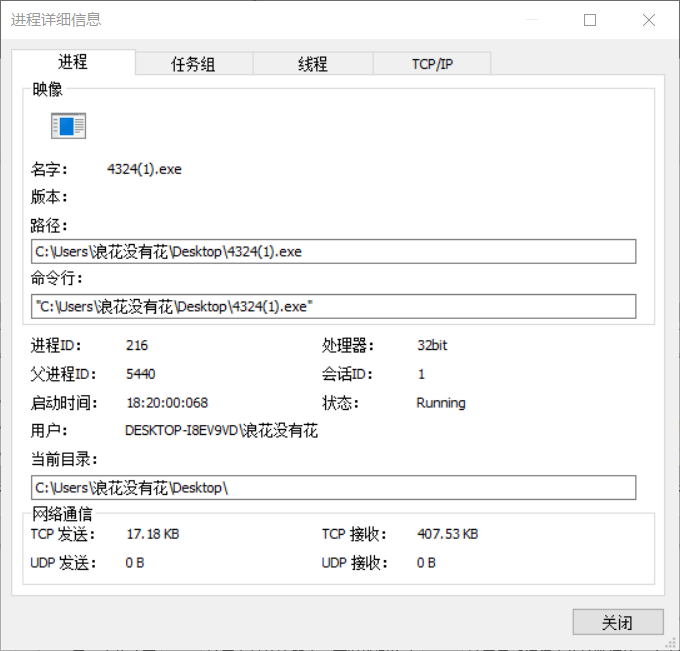

- 通过查找后门程序名字找到后门程序,可以看到后门程序伪装成了explorer进程,会一直查询、修改注册表信息,且在执行ls命令后会执行查看目录的操作

5.使用火绒杀毒软件中的火绒剑分析回连后的情况

- 火绒是一款非常强大的杀毒软件,而且不像360一样,一装就是360全家桶,比360不知道强到哪去了

- 进入火绒后,在扩展工具里就能找到火绒剑,我是通过查找我的后门程序名字找到的,进一步确定后门程序伪装成了explorer程序

6.使用virscan网站对文件进行分析

- 可以看到有7个引擎识别了出来,基本确认是病毒文件

三、问题回答

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控?

- 我认为需要监控端口连接情况,注册表信息,文件信息,我想可以通过设置任务计划定时的,通过启动一个记录系统连接情况的程序实现监控端口连接情况。然后通过使用SysTracer等类似软件,定时拍照,查看注册表信息,文件信息等信息。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息?

- 可以通过火绒剑实时监控这个程序或进程在做的事以及对外的连接,还可以通过SysTracer在执行该进程前后进行拍照,查看端口连接情况,注册表信息,文件信息的变化,还可以通过process monitor查看在该进程启动后执行的具体的操作,还可以将这个程序上传到virscan网站上通过多个杀毒引擎进行判断。

四、实验总结与体会

- 在当了多次的“小偷”后,我们这次实验终于到了一次“警察”,对过去自己的所作所为进行分析,知道了不少小却十分方便的工具,也知道了Windows自带的一些很方便的服务。通过这些工具,可以查看“小偷”对我们的电脑做了些什么,从而对“小偷”进行管理。