本文主要是介绍【Shiro】Apache Shiro架构之权限认证(Authorization),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Shiro系列文章:

【Shiro】Apache Shiro架构之身份认证(Authentication)

【Shiro】Apache Shiro架构之集成web

【Shiro】Apache Shiro架构之自定义realm

【Shiro】Apache Shiro架构之实际运用(整合到Spring中)

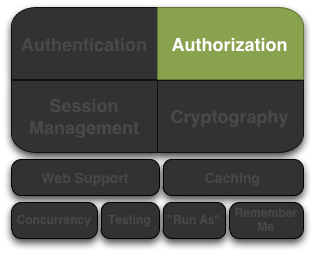

上一篇博文总结了一下Shiro中的身份认证,本文主要来总结一下Shiro中的权限认证(Authorization)功能,即授权。如下:

本文参考自Apache Shiro的官方文档:http://shiro.apache.org/authorization.html。

本文遵循以下流程:先介绍Shiro中的权限认证,再通过一个简单的实例来具体说明一下API的使用(基于maven)。

1. 权限认证的核心要素

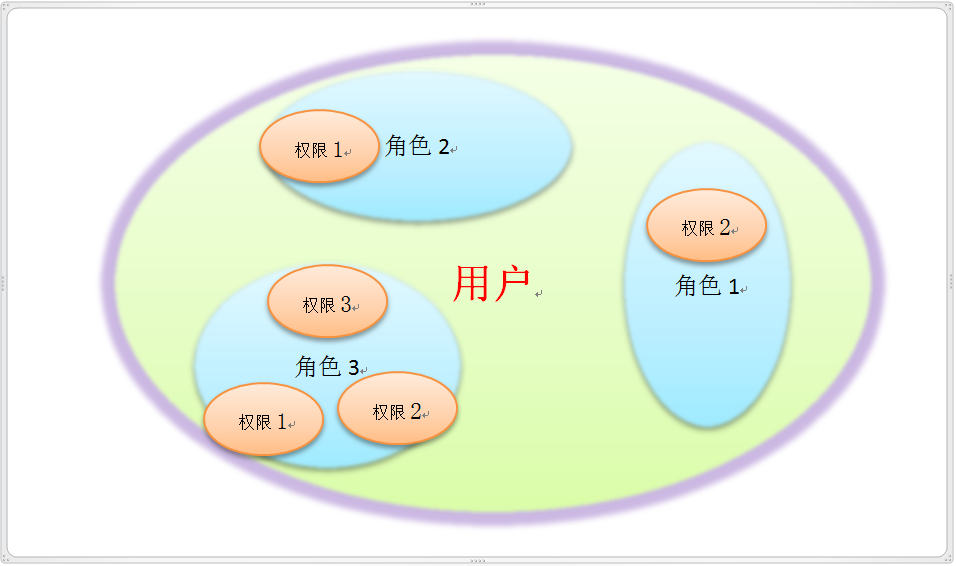

权限认证,也就是访问控制,即在应用中控制谁能访问哪些资源。在权限认证中,最核心的三个要素是:权限,角色和用户:

权限(permission):即操作资源的权利,比如访问某个页面,以及对某个模块的数据的添加,修改,删除,查看的权利;

角色(role):指的是用户担任的的角色,一个角色可以有多个权限;

用户(user):在Shiro 中,代表访问系统的用户,即上一篇博文提到的Subject认证主体。

它们之间的的关系可以用下图来表示:

一个用户可以有多个角色,而不同的角色可以有不同的权限,也可由有相同的权限。比如说现在有三个角色,1是普通角色,2也是普通角色,3是管理员,角色1只能查看信息,角色2只能添加信息,管理员都可以,而且还可以删除信息,类似于这样。

2.1 基于角色的访问控制

也就是说,授权过程是通过判断角色来完成的,哪个角色可以做这件事,哪些角色可以做这件事等等。它有如下API:

| 方法 | 作用 |

|---|---|

hasRole(String roleName) | 判断是否有该角色访问权,返回boolen |

hasRoles(List<String> roleNames) | 判断是否有这些这些角色访问权,返回boolean[] |

hasAllRoles(Collection<String> roleNames) | 判断是否有这些这些角色访问权,返回boolean |

对这三个API,做一下简单的说明,第一个很简单,传入一个role即可,判断是否拥有该角色访问权,第二个方法是传入一个role的集合,然后Shiro会根据集合中的每一个role做一下判断,并且将每次的判断结果放到boolean[]数组中,顺序与集合中role的顺序一致;第三个方法也是传入一个role的集合,不同的是,返回boolean类型,必须集合中全部role都有才为true,否则为false。

用法如下:

- 1

- 2

- 3

- 4

- 5

- 6

- 1

- 2

- 3

- 4

- 5

- 6

除了这三个API外,Shiro还提供了check的API,与上面不同的是,has-xxx会返回boolean类型的数据,用来判断,而check-xxx不会返回任何东西,如果验证成功就继续处理下面的代码,否则会抛出一个异常,可以用来通过捕获异常来处理。API如下:

| 方法 | 作用 |

|---|---|

checkRole(String roleName) | 如果判断失败抛出AuthorizationException异常 |

checkRoles(String... roleNames) | 如果判断失败抛出AuthorizationException异常 |

checkRoles(Collection<String> roleNames) | 如果判断失败抛出AuthorizationException异常 |

类似的使用方法如下:

- 1

- 2

- 3

- 4

- 5

- 1

- 2

- 3

- 4

- 5

2.2 基于权限的访问控制

基于权限的访问控制和基于角色的访问控制在原理上是一模一样的,只不过API不同而已,我不再做过多的解释,API如下:

| 方法 | 作用 |

|---|---|

isPermitted(String perm) | 判断是否有该权限,返回boolen |

isPermitted(List<String> perms) | 判断是否有这些这些权限,返回boolean[] |

isPermittedAll(Collection<String> perms) | 判断是否有这些这些权限,返回boolean |

checkPermission(String perm) | 如果判断失败抛出AuthorizationException异常 |

checkPermissions(String... perms) | 如果判断失败抛出AuthorizationException异常 |

checkPermissionsAll(Collection<String> perms) | 如果判断失败抛出AuthorizationException异常 |

3. 权限认证示例代码

不管是身份认证还是权限认证,首先都需要创建SecurityManager工厂,SecurityManager,所以首先新建一个工具类专门做这个事情。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

提供一个静态方法,返回当前用户,在应用程序中我们直接调用这个类中的静态方法即可返回当前认证的用户了。

maven中的pom.xml文件内容和上一节一样的,不再赘述。

Shiro的配置文件shiro.ini:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

角色认证:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

权限认证和角色认证的测试一样的,我就不再赘述了。当然了,这里只是单纯的测试,实际中,认证完了后还要做一些具体的业务逻辑处理。

本文转自:csdn-博主:eson_15

这篇关于【Shiro】Apache Shiro架构之权限认证(Authorization)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!