劫持专题

第143天:内网安全-权限维持自启动映像劫持粘滞键辅助屏保后门WinLogon

案例一: 权限维持-域环境&单机版-自启动 自启动路径加载 路径地址 C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup\##英文C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\开始菜单\程序\启动\ #

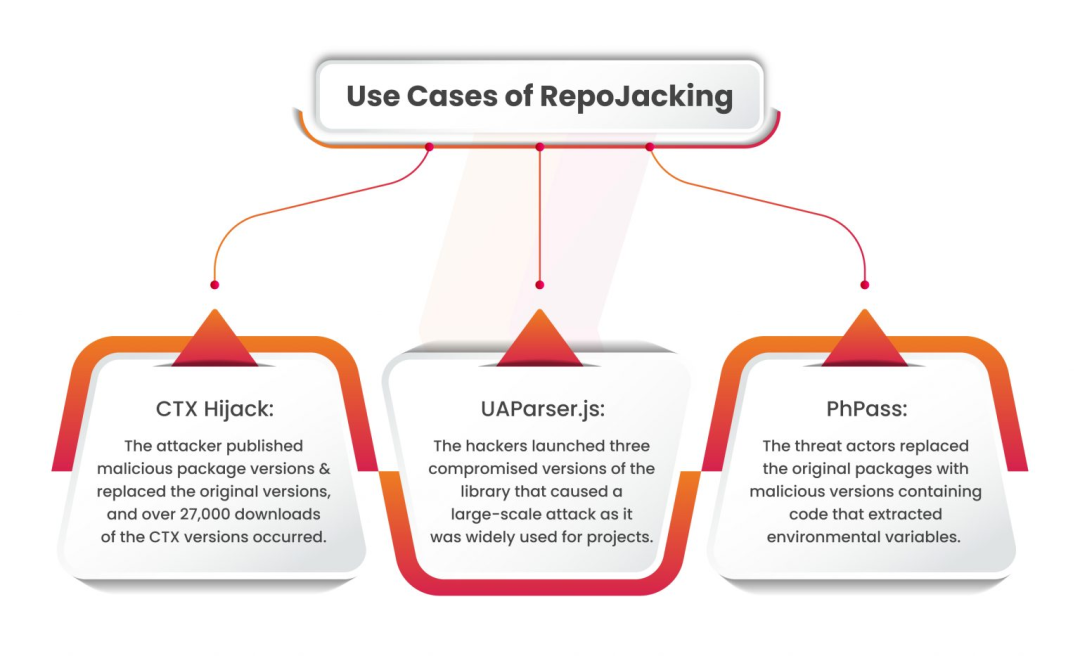

供应链劫持?聊聊什么是RepoJacking

介绍 近几个月来,对开源存储库的主要威胁就包括存储仓库劫持,通常称为RepoJacking。RepoJacking 是指恶意攻击者通过一定手段接管托管存储库的所有权或维护者的账户。通过获取对账户的访问权限,攻击者可以将恶意代码注入到使用对应仓库作为依赖项的项目中。 RepoJacking 如何攻击? 存储库攻击,也称为供应链攻击,通常利用 GitH

【第54课】XSS跨站Cookie盗取表单劫持网络钓鱼溯源分析项目平台框架

免责声明 本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。 如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。 文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具

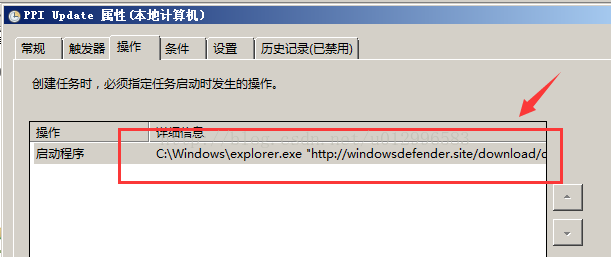

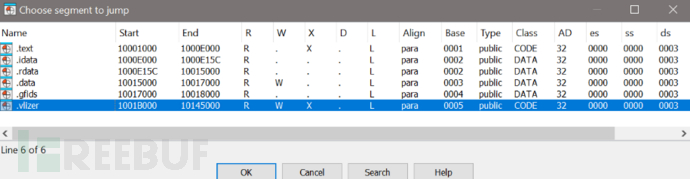

浏览器劫持固定时间打开网页

最近电脑莫名其妙总是打开这个网页:http://viid.me/qlJlmJ,是一个广告网站,而且是通过这个网页http://windowsdefender.site/download/download.php?mn=9996跳转的,乍一看像是非常正规的网站,非常莫名奇妙。 啊我试了很多种方法。 包括但不限于:wmi调试,浏览器插件清理,windlg的内存调试,浏览器启动项清理,快捷方式

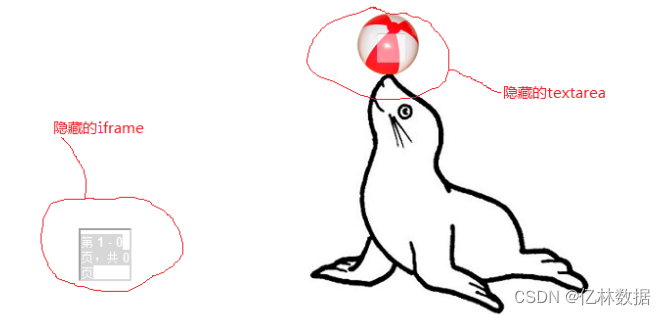

实践理解 Web 安全 05 点击劫持

点击劫持 这种方式现在已经比较少见,仅作为了解。 点击劫持(ClickJacking)是一种视觉上的欺骗手段。 常见方式有两种: 攻击者在自己的网页上使用一个透明的 iframe,覆盖在一个操作按钮或链接上,然后诱导用户点击,此时用户将在不知情的情况下点击透明的 iframe 页面攻击者在可以发布 HTML 内容的网站,发布一个图片链接,然后通过 CSS 让图片遮挡网页原有位置的内容

摄像头劫持——保护自己免受窥探

今天为您带来当今科技界的最新趋势及探索方法。本周,我们将为您提供五个防止黑客在您不知情的情况下访问您的网络摄像头的建议。 网络摄像头 一、摄像头劫持 你是否曾经怀疑过,即使你没有主动使用网络摄像头,也可能有人正在通过它窥视你?不再疑惑了!通过“摄像头劫持”,黑客可以在未经你许可的情况下远程访问你的网络摄像头,查看摄像头范围内的一切。 摄像头劫持通常是这样进行的:黑客在你的系统上安装某种

记录一次winserver2019IIS劫持处理操作过程

最近在管理自己负责的一个服务器和网站时,发现网站有异常,具体情况如下: 我们的服务器用的是阿里云的云服务器,最近阿里云老是通知我们你的网站有违规URL屏蔽处理通知,登录服务器查看,根本没 有通知中的文件夹和文件,一直处在蒙的状态中,给阿里云提工单,对方反馈你的网站中就是有相关的违规URL,请尽快处理;我自己访 问那些存在的网址的,网址状态是200,页面显示的是空白;

苹果发布云AI系统;谷歌警告0day漏洞被利用;微软紧急推迟 AI 召回功能;劫持活动瞄准 K8s 集群 | 网安周报0614

苹果发布私有云计算,开创 AI 处理新时代,隐私保护再升级! 苹果宣布推出一个名为“私有云计算”(PCC)的“开创性云智能系统”,该系统专为在云中以保护隐私的方式处理人工智能(AI)任务而设计。 这家科技巨头将 PCC 描述为“为云人工智能计算大规模部署的最先进安全架构”。 PCC 与新的生成式人工智能(GenAI)功能的到来相吻合——统称为苹果智能,或简称 AI——这是 iPhone

bug bounty - 绕过限制劫持Skype账号

0x00 前言 在使用outlook的过程中,我意外发现了一个URL:https://webdir.xxx.lync.com/xframe。并在这个页面中发现了一处监听message时间的监听器。 通过阅读代码,发现过程如下: (1)接受外界的message,抽取出URL,type(类似于command指令),以及一些data、header等。 (2)用这个mess

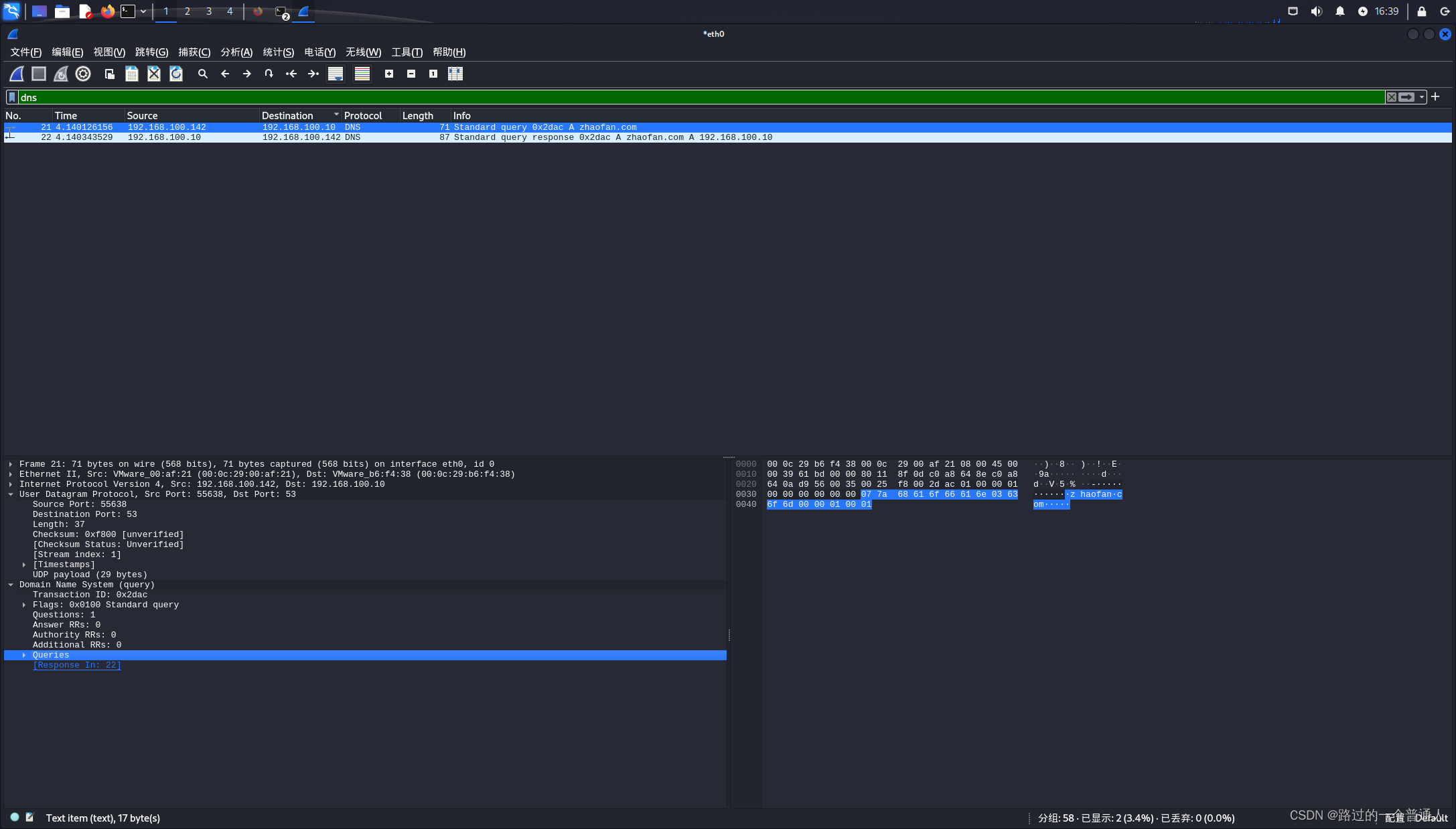

网络安全 - DNS劫持原理 + 实验

DNS 劫持 什么是 DNS 为什么需要 DNS D N S \color{cyan}{DNS} DNS(Domain Name System)即域名系统。我们常说的 DNS 是域名解析协议。 DNS 协议提供域名到 IP 地址之间的解析服务。计算机既可以被赋予 IP 地址,也可以被赋予主机名和域名。用户通常使用主机名或域名来访问对方的计算机,而不是直接通过 IP 地址访问。因为与 IP

艾体宝干货 | 老牌科技企业也难幸免的域名劫持是什么?

域名不仅是一个网络上地址,一个企业的域名还代表着企业的品牌、声誉,甚至关系到企业的生存。随着域名重要性与价值的日益凸显,其也逐渐成为网络黑客的目标。域名劫持是一种严重的网络安全威胁,如果不及时加以应对,会带来严重后果。什么是域名劫持?哪些老牌科技企业也遭遇过域名劫持?如何检测和预防? 文章速览: 什么是域名劫持域名劫持如何发生注明域名劫持案例如何预防域名劫持 一、什么是域名劫持 域名劫持(

浏览器被t999网站劫持无法修改默认网站解决方法

问题简介 装完系统后打开浏览器发现 我X 浏览器是某23XX 网站下的t999网站 浏览器还给了一个不安全通告。 针对这里一问题 我访问了很多帖子 终于 在一兄弟的帮助下,我解决了我多年的不治的问题。 @天泽28 原帖子地址: 关于谷歌浏览器被t999劫持的修复方法 但是,如果你看到这里就点了上面的地址就跑了的话,或许我写这个博客是没有意义的。 因为,上面那个帖子有BUG!!!!!

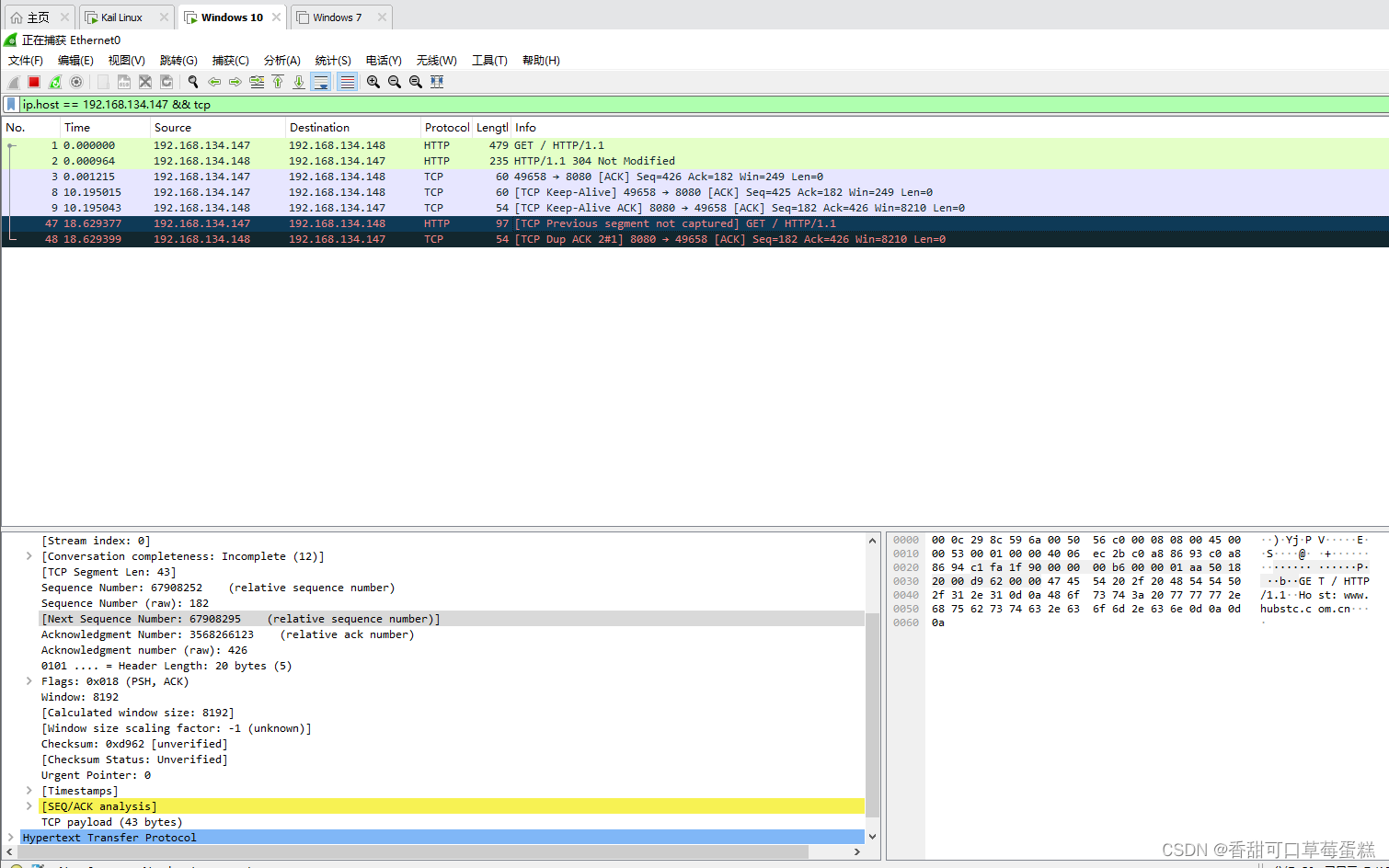

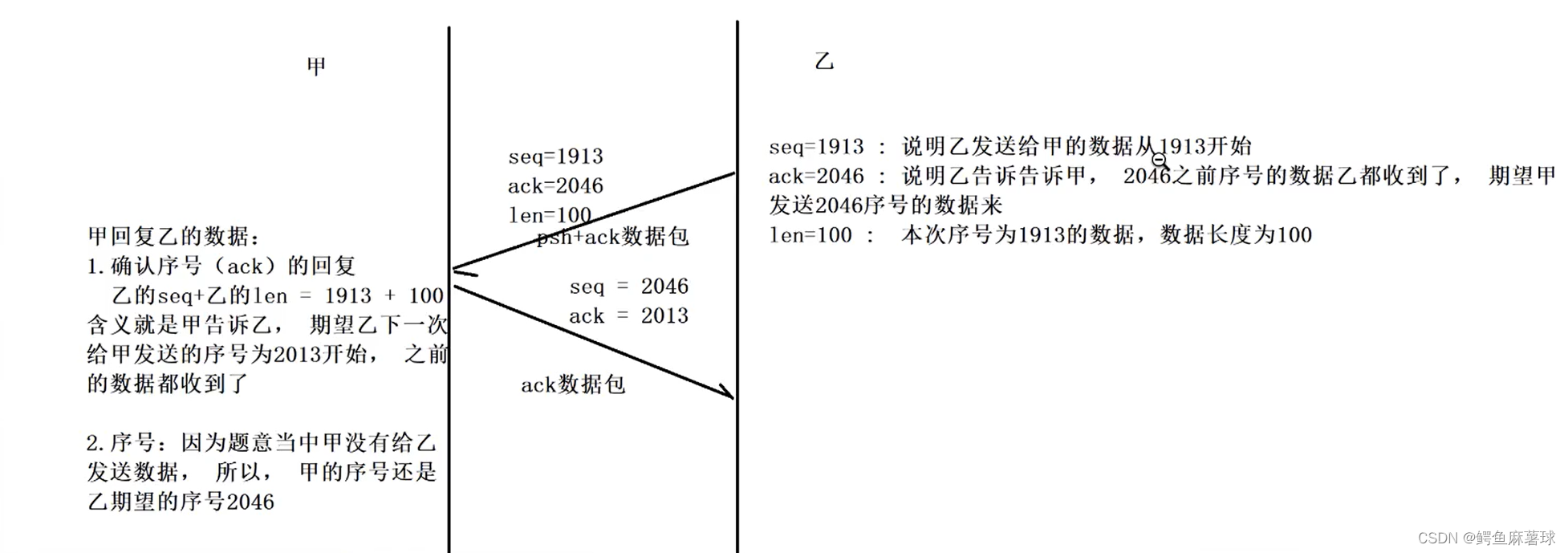

使用 Scapy 库编写 TCP 劫持攻击脚本

一、介绍 TCP劫持攻击(TCP Hijacking),也称为会话劫持,是一种攻击方式,攻击者在合法用户与服务器之间的通信过程中插入或劫持数据包,从而控制通信会话。通过TCP劫持,攻击者可以获取敏感信息、执行未授权的操作或中断正常通信。 1.1 TCP劫持攻击的原理 TCP劫持攻击主要利用了TCP协议的以下特性: 序列号预测:TCP连接中的数据包是按序列号顺序传输的,攻击者可以通过监听网络

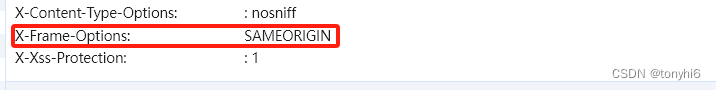

Nginx 配置防护 缓慢的 HTTP拒绝服务攻击+点击劫持:X-Frame-Options未配置

一 安全团队检测网站 1 检测到目标主机可能存在缓慢的HTTP拒绝服务攻击 缓慢的HTTP拒绝服务攻击是一种专门针对于Web的应用层拒绝服务攻击,攻击者操纵网络,对目标Web服务器进行海量HTTP请求攻击,直到服务器带宽被打满,造成了拒绝服务。 慢速HTTP拒绝服务攻击经过不断的演变和发展,主要有三种攻击类型,分别是Slow headers、Slow body、Slow read。 2

【xinfanqie】如何解决来自MicrosoftGroove程序中DLL的劫持隐患

前不久的PatchTuesday疯狂修复22个漏洞以后,微软的脚步开始放慢下周又将迎来一个月的第二个星期二,微软发布了其11月份的安全补丁更新,修复了Windows、Windows Server、Office等软件中的15个漏洞,只有3个被评级为“危急”,3个均为“重要”,其他则为了修复涉及Windows和Office平台中的大量漏洞,主要解决来自MicrosoftGroove程序中DLL的劫

Linux Rootkit之三:系统调用劫持简介

3.1 系统调用的功能 Linux中进程运行的模式有两个:用户态和内核态。运行的用户态的进程功能比较少,要想与硬件设备交互就必须切换到内核态。系统调用就是进程由用户态进入到内核态的唯一入口。 这种实现方式有很多优点: (1)简化编程方式 编码人员不需要学习过多的硬件设备的编程特性; (2)极大地提高了系统的安全性 内核在满足莫个请求之前在接口级就可以检查

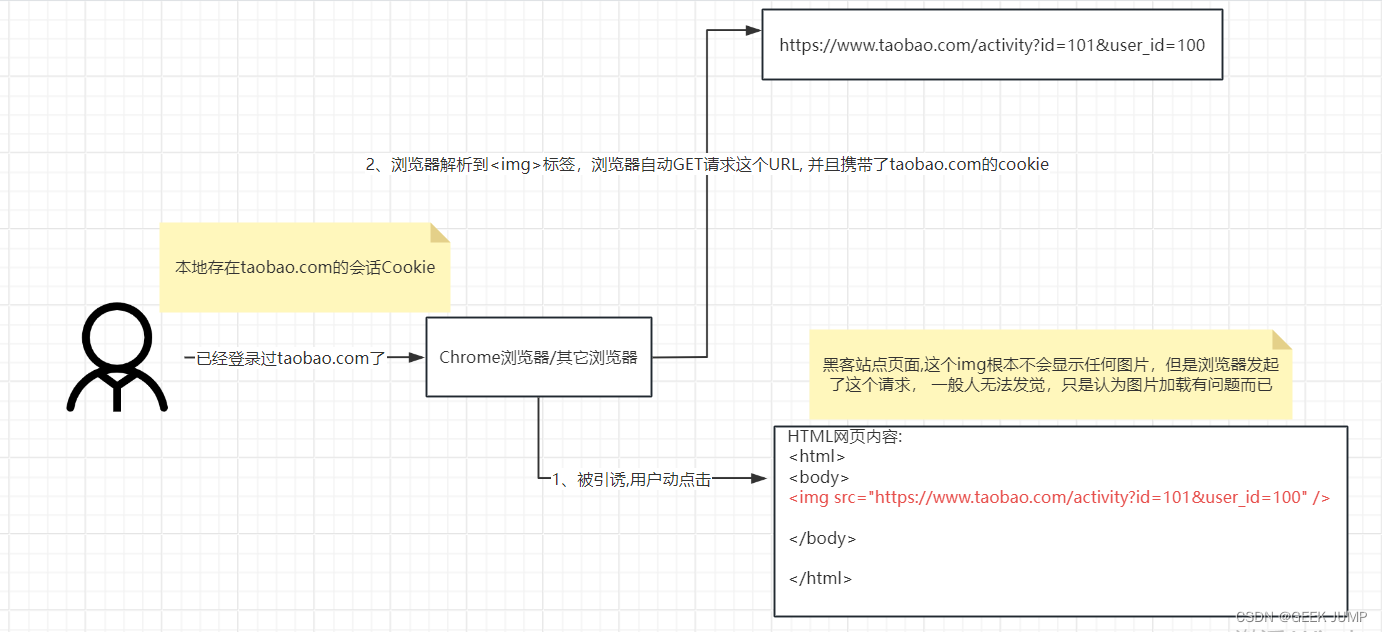

说说劫持Cookie的理

说说劫持 Cookie 的原理 完成具体功能的恶意脚本(javaScript、Flash 等)称为 XSS Payload。黑客会通过这些脚本,来控制用户的浏览器。劫持 Cookie 就是一种 XSS Payload。 Cookie 中,一般加密存放着当前用户的登陆凭证。如果 Cookie 被劫持,那么黑客就可以不使用密码,直接登陆到用户的账号中。 1 窃取 Cookie 首先先在存在

【C/C++笔试练习】DNS劫持、三次握手、TCP协议、HTTPS、四次挥手、HTTP报文、拥塞窗口、POP3协议、UDP协议、收件人列表、养兔子

文章目录 C/C++笔试练习选择部分(1)DNS劫持(2)三次握手(3)TCP协议(4)HTTPS(5)四次挥手(6)HTTP报文(7)拥塞窗口(8)POP3协议(9)UDP协议(10)TCP协议 编程题 day34收件人列表养兔子 C/C++笔试练习 选择部分 (1)DNS劫持 上网的时候,访问某个网页却突然出现了某个运营商的网页(如联通、电信)。出现此问题可能的原因

5月11日外媒科学网站摘要:全球十亿人感染蛔虫;创新研究揭示成瘾如何劫持大脑功能 | 最新快讯

5月11日(星期六)消息,国外知名科学网站的主要内容如下: 《科学时报》网站(www.sciencetimes.com) 1、 研究揭示:新发现的肝细胞关键于肝脏自我修复 最近的研究揭示了一组之前未知的肝细胞,这些细胞或许负责肝脏的自我再生及修复损伤。这些细胞被命名为“领导细胞”(leader cell),在肝脏再生的复杂过程中扮演关键角色,为开发治疗肝病的新方法提供了可能。 这项研究成果

会话劫持攻击就在我们身边,我们要如何防范

会话劫持攻击(Session Hijacking)是一种网络攻击方式,攻击者通过某种手段获取到用户的会话标识(Session ID),然后使用这个会话标识冒充合法用户进行恶意操作。这种攻击方式允许攻击者以合法用户的身份访问受保护的资源,从而可能导致用户的隐私泄露、账户被盗、数据篡改等安全问题。 当有人设法接管两个设备之间的活动通信时,就会发生会话劫持攻击。他们有多种方法可以做到这一点,但最常见的

恶意软件正劫持安全软件更新进行分发

GuptiMiner 是一个高度复杂的威胁,最早在 2018 年发现,主要为了在大型企业中分发后门。一种是 PuTTY Link 的增强版本后门,能够针对本地网络进行 SMB 扫描,并通过网络横向移动到网络上其他可能易受攻击的 Windows 7 和 Windows Server 2008 主机;另一种是多模块后门,接受攻击者的命令安装更多恶意代码模块,并专注于扫描本地系统上存储的私钥和加密钱包。

JSON劫持与while(1)

一、背景与介绍 JSON 劫持,也称为“JavaScript 对象表示不法劫持”。当应用程序没有适当地防范此类攻击时,此漏洞允许攻击者从受害者的浏览器中窃取敏感数据。 JSON 劫持利用同源策略,这是一种安全措施,可防止网页向与提供网页的域不同的域发出请求。 这是通过查询资料找到关于什么"JSON劫持"的解释. 这个JSON劫持一般发生与JSO