本文主要是介绍arp欺骗详解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

arp攻击原理

arp协议简介

arp攻击原理

arp实验

实验环境

实验步骤

1、使用ipconfig命令查看靶机(window10)的IP地址为下一步攻击做好准备,这一步是模拟你获取对方IP的过程

2、使用ifconfig查询查看攻击者(kali)的IP

3、测试两个主机是否可以ping通,(注:windows是禁ping的,需要关掉防火墙)

4、这时windows可以查看使用arp -a命令查看ip地址和mac地址的对应,等会攻击完后比较一下

5、kali使用工具Ettercap

5.1、使用ettercap -G开启这个工具

5.2在下面界面选择网卡,点击对钩确认

5.3 点击下列图标搜索,扫描

5.4点击如下图所示的三个点,寻找hosts,在hosts里面寻找hosts list,扫描该网段所有信息

5.5将网关和虚拟机添加到Target1和Target2里

5.6如图点击,arp poisonig开始arp攻击

编辑下面这里点击ok就好 编辑

6、回到靶机查看攻击是否成功,网关mac被替换成攻击者mac

arp攻击原理

arp协议简介

当一台设备在局域网中想要与另外一台设备进行通信,设备双方需要知道对方的MAC地址,如何获取对方的MAC地址就需要用到arp协议。

下面用例子来解释一下:

在同一广播域中,已知某一台设备的IP,不知MAC。假设a传消息给b,a已知b的IP,不知b的MAC。a会发送一个arp请求包,在同一个广播域的设备都会收到这个这个请求包,这时arp请求包的mac为全F,同时这个广播域的设备会将刚刚发来消息的设备a的IP和MAC的对应关系记录下来,但是不做其他操作。目标IP b 的设备则是会将自身的MAC在单播返回给刚刚发送消息的设备 a ,这时候a就得知了b的MAC这样就可以单播传数据了。

在不同的广播域中如何作用:假设a和c不在同一广播域,a要传消息给c。和在同一广播域中的作用一样也是先广播找IP,不过是先找的是a所在广播域所对应的路由器的接口MAC地址,然后再由路由器对应的c的广播域的的接口进行找地址、发数据的操作。

arp攻击原理

上面的例子中我们可以发现一个通信者双方的一个不安全的点。假设在a发送arp请求包的时候,有一个攻击者,劫持了a发送的arp请求,并且将自己的mac和ip对应了起来,并且攻击者还冒充a的身份给b发送消息。这样对于a和b通信者双方都会出现问题。这就说所谓的arp攻击。

arp实验

实验环境

1、攻击主机:Kali

2、靶机:Windows10

3、使用工具:Ettercap

实验步骤

1、使用ipconfig命令查看靶机(window10)的IP地址为下一步攻击做好准备,这一步是模拟你获取对方IP的过程

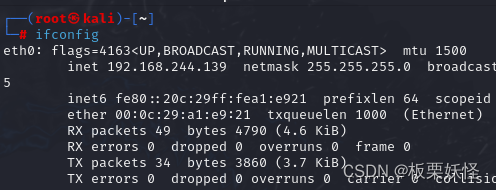

2、使用ifconfig查询查看攻击者(kali)的IP

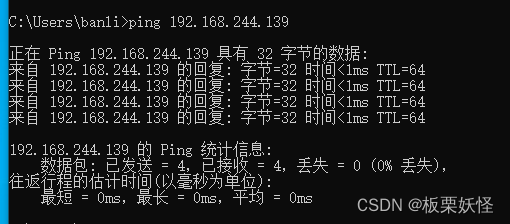

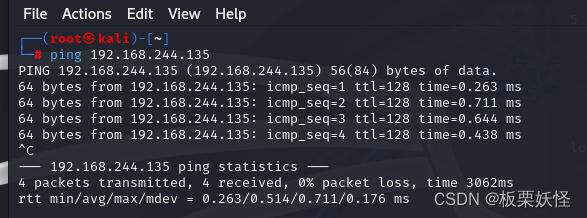

3、测试两个主机是否可以ping通,(注:windows是禁ping的,需要关掉防火墙)

windows ping通kali

kali ping通windows

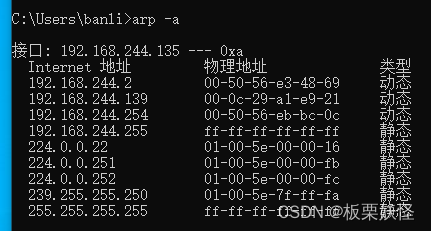

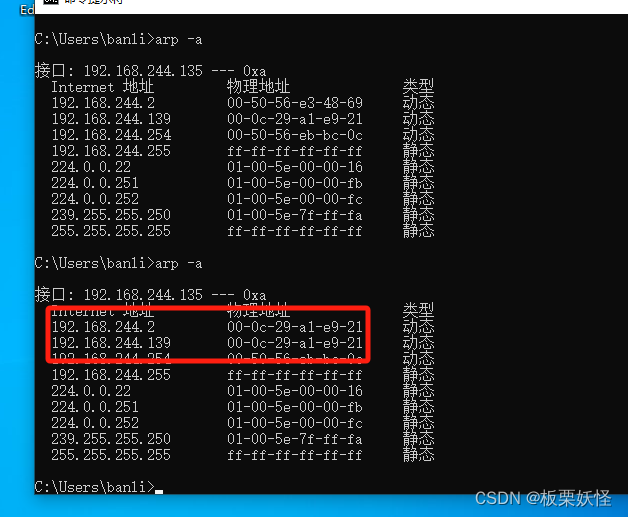

4、这时windows可以查看使用arp -a命令查看ip地址和mac地址的对应,等会攻击完后比较一下

5、kali使用工具Ettercap

5.1、使用ettercap -G开启这个工具

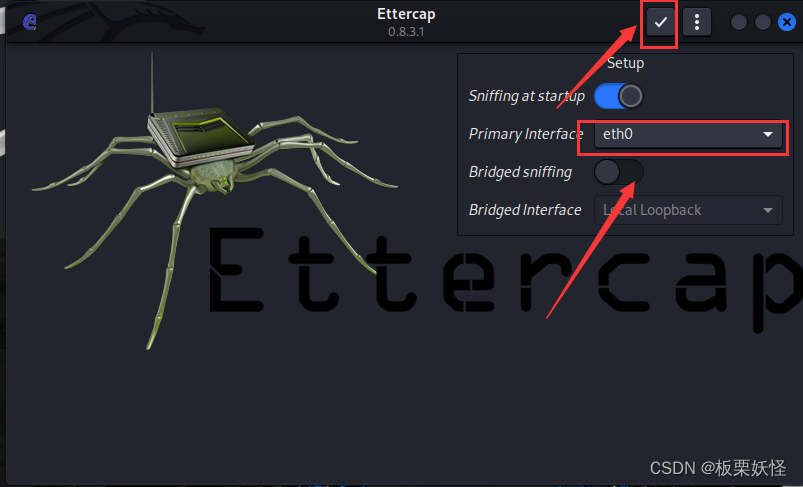

5.2在下面界面选择网卡,点击对钩确认

5.3 点击下列图标搜索,扫描

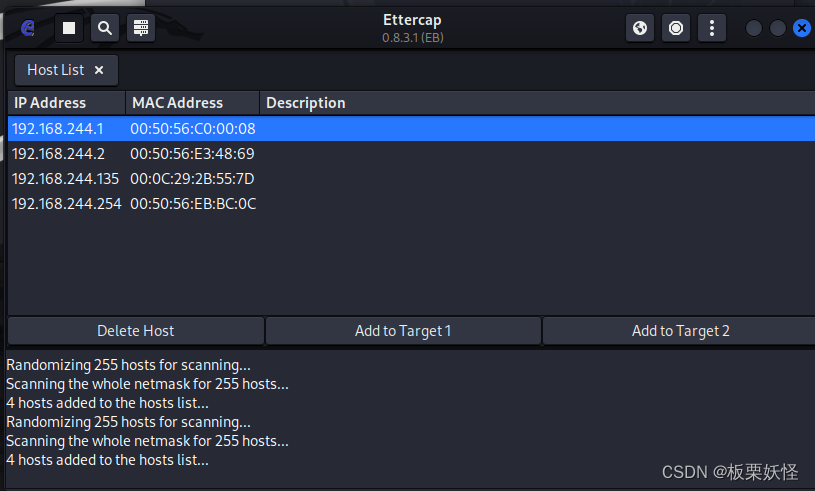

5.4点击如下图所示的三个点,寻找hosts,在hosts里面寻找hosts list,扫描该网段所有信息

上面的192.168.255.1/2/135对应分别是物理机,网关,靶机

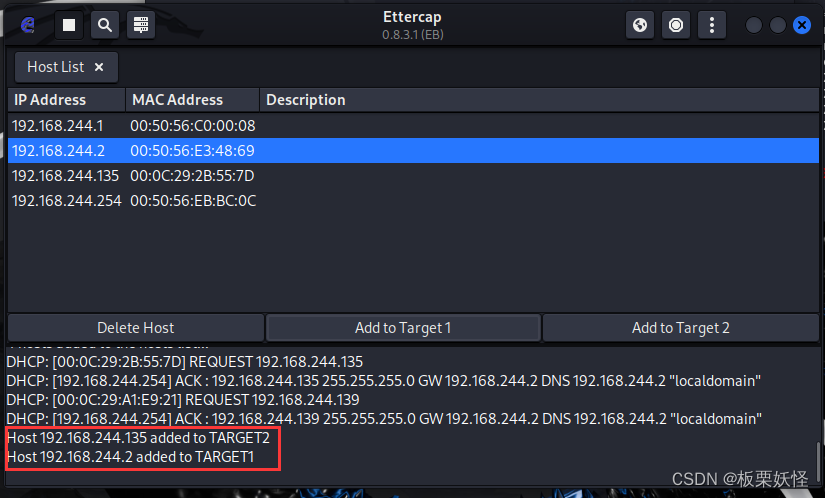

5.5将网关和虚拟机添加到Target1和Target2里

添加成功显示

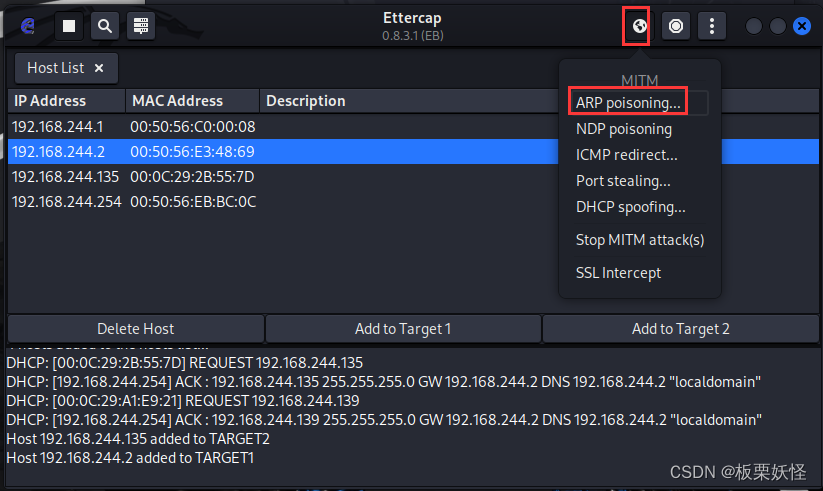

5.6如图点击,arp poisonig开始arp攻击

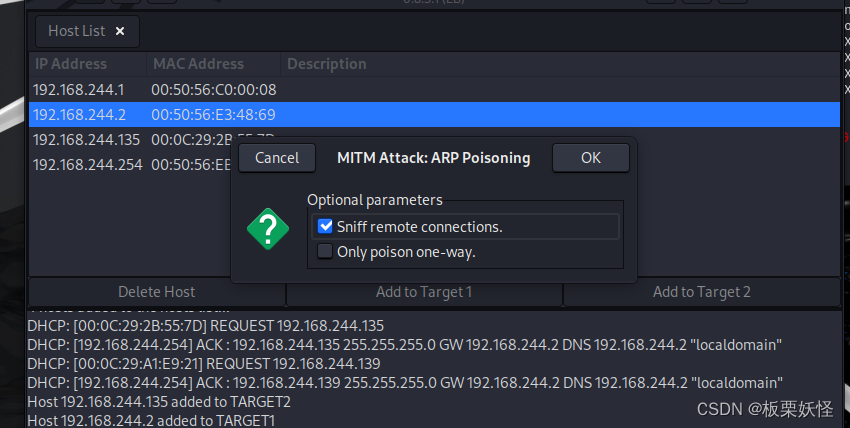

下面这里点击ok就好

下面这里点击ok就好

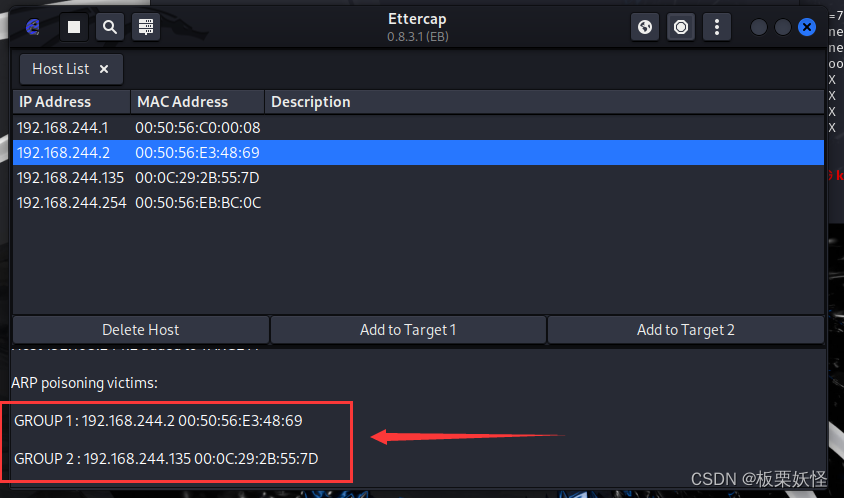

攻击结果图

6、回到靶机查看攻击是否成功,网关mac被替换成攻击者mac

这个时候用到另外一个软件arpspoof就可以进行中间人攻击了

在输入框输入以下命令就可以使用arpspoof了

arpspoof -i [你的网卡] [ -t 被劫持机器IP] 想拦截的主机IP(一般时网关)攻击过后靶机就没有办法ping通了

注:

但是现在arp欺骗几乎已经消失:原因现在没几个网站使用http并且现在路由器对http防御是比较好的,开始的arp收到回复包不会确认身份。

不嫌弃的点点关注,点点赞 ଘ(੭ˊᵕˋ)੭* ੈ✩‧

这篇关于arp欺骗详解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!