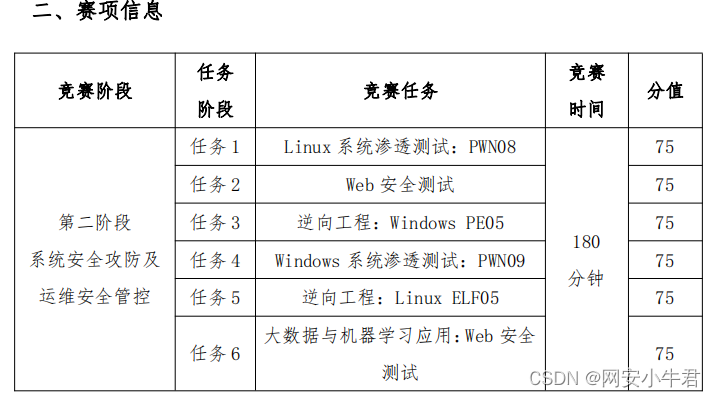

本文主要是介绍2021 年全国职业院校技能大赛高职组“信息安全管理与评估”赛项 A 卷 第二阶段任务书,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

第二阶段任务书

一、赛项第二阶段时间180 分钟。

信息安全管理与评估 网络系统管理 网络搭建与应用 云计算 软件测试 移动应用开发 任务书,赛题,解析等资料,知识点培训服务

添加博主wx:liuliu5488233

三、注意事项

赛题第二阶段请按裁判组专门提供的 U 盘中的“XXX-答题模板”中的要求提交答案。选手需要在 U 盘的根目录下建立一个名为“GWxx”的文件夹(xx 用具体的工位号替代),所完成的“XXX-答题模板”放置在文件夹中作为比赛结果提交。

任务 1:Linux 系统渗透测试:PWN08

任务环境说明:

攻击机:

物理机:Windows

虚拟机 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456

虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456

虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456

靶机:

服务器场景 1:WindowsServer

服务器场景 1 的 FTP 服务账号:匿名

服务器场景 2:LinuxServer

任务内容:

1.从靶机服务器场景 1 的 FTP 服务中下载文件

Exploit_Linux05.c,编辑该 C 程序源文件,填写该文件当中

空缺的 FLAG01 字符串,将该字符串通过 MD5 运算后返回的哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串);(12 分)

2.继续编辑该任务题目 1 中的 C 程序文件 Exploit_Linux05.c,

填写该文件当中空缺的 FLAG02 字符串,将该字符串通过 MD5

运算后返回的哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

3.继续编辑该任务题目 1 中的 C 程序文件 Exploit_Linux05.c,

填写该文件当中空缺的 FLAG03 字符串,将该字符串通过 MD5

运算后返回的哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

4.继续编辑该任务题目 1 中的 C 程序文件 Exploit_Linux05.c,

填写该文件当中空缺的 FLAG04 字符串,将该字符串通过 MD5

运算后返回的哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

5. 继续编辑该任务题目 1 中的 C 程序文件 Exploit_Linux05.c,

填写该文件当中空缺的 FLAG05 字符串,将该字符串通过 MD5

运算后返回的哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

6.对题目 1-5 中编辑的 Exploit_Linux05.c 源文件进行编译、链

接,使程序运行,获得服务器场景 2 的 root 权限,并将服务

器场景2磁盘中根路径下的文件FLAG中的完整字符串通过MD5

运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(15 分)

任务 2:Web 安全测试

任务环境说明:

攻击机:

物理机:Windows

虚拟机 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456

虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456

虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456

靶机:

服务器场景 1:WindowsServer

服务器场景 1 的 FTP 服务账号:匿名

服务器场景 2:WebSecServer

服务器场景 2 的 FTP 服务账号:匿名

任务内容:

1.以浏览器方式打开网站主页,继续点击超链接进入页面,以

Web安全测试方法获得服务器场景2根路径下的文件flaginfo

中的完整字符串,并将该字符串通过 MD5 运算后返回哈希值的

十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(8 分)

2.从靶机服务器场景 FTP 服务器中下载文件 websec05.php,编

辑该 PHP 程序文件,使该程序实现能够对本任务第 1 题中的

Web 应用程序渗透测试过程进行安全防护,填写该文件当中空

缺的 FLAG01 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(12 分)

3.继续编辑本任务第 2 题中的 PHP 程序文件,使该程序实现能够

对本任务第1题中的Web应用程序渗透测试过程进行安全防护,

填写该文件当中空缺的 FLAG02 字符串,将该字符串通过 MD5

运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

4.继续编辑本任务第 2 题中的 PHP 程序文件,使该程序实现能够

对本任务第1题中的Web应用程序渗透测试过程进行安全防护,

填写该文件当中空缺的 FLAG03 字符串,将该字符串通过 MD5

运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

5.继续编辑本任务第 2 题中的 PHP 程序文件,使该程序实现能够

对本任务第1题中的Web应用程序渗透测试过程进行安全防护,

填写该文件当中空缺的 FLAG04 字符串,将该字符串通过 MD5

运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

6.继续编辑本任务第 2 题中的 PHP 程序文件,使该程序实现能够

对本任务第1题中的Web应用程序渗透测试过程进行安全防护,

填写该文件当中空缺的 FLAG05 字符串,将该字符串通过 MD5

运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

7.将编辑好后的 PHP 程序文件上传至服务器场景 2 的 FTP 服务目

录,并在攻击机端通过本任务第 1 题中使用的 Web 安全测试方

法对服务器场景 2 进行渗透测试,将此时 Web 页面弹出的字符

串通过 MD5 运算后返回的哈希值的十六进制结果作为 Flag 值

提交(形式:十六进制字符串);(7 分)

任务 3:逆向工程:Windows PE05

任务环境说明:

攻击机:

物理机:Windows

虚拟机 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456

虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456

虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456

靶机:

服务器场景 1:WindowsServer

服务器场景 1 的 FTP 服务访问方式:匿名

服务器场景 2:Windows1

任务内容:

1.从靶机服务器场景 1 的 FTP 服务器中下载可执行文件

windows_pe_05 以及渗透测试脚本 windows_pe_05,通过攻击

机调试工具,对以上可执行文件 windows_pe_05 进行逆向分析,

并利用逆向分析的结果,完善渗透测试脚本 windows_pe_05,

补充该脚本当中空缺的 FLAG01 字符串,并将该字符串通过 MD5

运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:

十六进制字符串);(12 分)

2.继续完善本任务第 1 题中的渗透测试脚本,补充该脚本当中空

缺的 FLAG02 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(12 分)

3.继续完善本任务第 1 题中的渗透测试脚本,补充该脚本当中空

缺的 FLAG03 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(12 分)

4.继续完善本任务第 1 题中的渗透测试脚本,补充该脚本当中空

缺的 FLAG04 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(12 分)

5.继续完善本任务第 1 题中的渗透测试脚本,补充该脚本当中空

缺的 FLAG05 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(12 分)

6.通过 Python 或 Ruby 解释器执行程序文件 windows_pe_05,获

得靶机服务器场景 2 的最高权限,并打印根路径下的文件 FLAG

当中完整的字符串的内容,并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制字

符串);(15 分)

任务 4:Windows 系统渗透测试:PWN09

任务环境说明:

攻击机:

物理机:Windows

虚拟机 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456

虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456

虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456

靶机:

服务器场景 1:WindowsServer

服务器场景 1 的 FTP 服务访问方式:匿名

服务器场景 2:Windows2

任务内容:

1.从靶机服务器场景 1 的 FTP 服务器中下载渗透测试脚本

windows_exploit_05,补充该脚本当中空缺的 FLAG01 字符串,

并将该字符串通过 MD5 运算后返回哈希值的十六进制结果作

为 Flag 值提交(形式:十六进制字符串)(12 分)

2.继续完善本任务第 1 题中的渗透测试脚本,补充该脚本当中空

缺的 FLAG02 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串)

(12 分)

3.继续完善本任务第 1 题中的渗透测试脚本,补充该脚本当中空

缺的 FLAG03 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(12 分)

4.继续完善本任务第 1 题中的渗透测试脚本,补充该脚本当中空

缺的 FLAG04 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(12 分)

5.继续完善本任务第 1 题中的渗透测试脚本,补充该脚本当中空

缺的 FLAG05 字符串,将该字符串通过 MD5 运算后返回哈希值

的十六进制结果作为 Flag 值提交(形式:十六进制字符串);

(12 分)

6.通过Python或Ruby解释器执行程序文件windows_exploit_05,

获得靶机服务器场景 2 的最高权限,并打印根路径下的文件

FLAG 当中完整的字符串的内容,并将该字符串通过 MD5 运算

后返回哈希值的十六进制结果作为 Flag 值提交(形式:十六

进制字符串);(15 分)

任务 5:逆向工程:Linux ELF05

任务环境说明:

攻击机:

物理机:Windows

虚拟机 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456

虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456

虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456

靶机:

服务器场景 1:WindowsServer

服务器场景 1 的 FTP 服务账号:匿名

服务器场景 2:LinuxServer

任务内容:

1.从靶机服务器场景 1 的 FTP 服务器中下载可执行文件

linux_elf_05 以及 C 程序源文件 linux_elf_05.c,通过攻击

机调试工具,对以上可执行文件 linux_elf_05 进行逆向分析,

并利用逆向分析的结果,完善 C 程序源文件 linux_elf_05.c,

补充该 C 程序源文件当中空缺的 FLAG01 字符串,并将该字符

串通过 MD5 运算后返回哈希值的十六进制结果作为 Flag 值提

交(形式:十六进制字符串);(12 分)

2. 继续完善本任务第 1 题中的 C 程序源文件,补充该 C 程序源文

件当中空缺的 FLAG02 字符串,将该字符串通过 MD5 运算后返

回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制

字符串);(12 分)

3. 继续完善本任务第 1 题中的 C 程序源文件,补充该 C 程序源文

件当中空缺的 FLAG03 字符串,将该字符串通过 MD5 运算后返

回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制

字符串);(12 分)

4. 继续完善本任务第 1 题中的 C 程序源文件,补充该 C 程序源文

件当中空缺的 FLAG04 字符串,将该字符串通过 MD5 运算后返

回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制

字符串);(12 分)

5. 继续完善本任务第 1 题中的 C 程序源文件,补充该 C 程序源文

件当中空缺的 FLAG05 字符串,将该字符串通过 MD5 运算后返

回哈希值的十六进制结果作为 Flag 值提交(形式:十六进制

字符串);(12 分)

6. 对题目 1-5 中编辑的 linux_elf_05.c 源文件进行编译、链接,

使程序运行,获得服务器场景 2 的 root 权限,并将服务器场

景 2 磁盘中根路径下的文件 FLAG 中的完整字符串通过 MD5 运

算后返回哈希值的十六进制结果作为 Flag 值提交(形式:十

六进制字符串);(15 分)

任务 6:大数据与机器学习应用:Web 安全测试

任务环境说明:

攻击机:

物理机:Windows

虚拟机 1:Ubuntu_Linux

虚拟机 1 安装工具:Python/Python3/GDB

虚拟机 1 用户名:root,密码:123456

虚拟机操作系统 2:CentOS_Linux

虚拟机 2 安装工具:GDB

虚拟机 2 用户名:root,密码:123456

虚拟机操作系统 3:Windows

虚拟机 3 安装工具:OllyICE

虚拟机 3 用户名:administrator,密码:123456

靶机:

服务器场景:WindowsServer

服务器场景的 FTP 服务账号:匿名

任务内容:

- 从靶机服务器场景的 FTP 服务器中下载数据集 DS09、DS10,

以及 WebSec05.py 脚本,并对该脚本进行完善,实现如下任务

(ABC):A、对数据集进行特征向量表示得到特征矩阵;B、利

用特征矩阵训练 Web 安全异常检测模型;C、使用 Web 安全异

常检测模型判断列表中的 URL 请求是否存在异常。补充该脚

本当中空缺的 FLAG01 字符串,并将该字符串通过 MD5 运算后

返回哈希值的十六进制结果作为 Flag 值提交(形式:十六进

制字符串);(7 分) - 继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG02 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分) - 继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG03 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分) - 继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG04 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分) - 继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG05 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分) - 继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG06 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分) - 继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG07 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分) - 继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG08 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分) - 继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG09 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分)

10.继续完善本任务第 1 题中的 WebSec05.py 脚本,补充该脚本当

中空缺的 FLAG10 字符串,将该字符串通过 MD5 运算后返回哈

希值的十六进制结果作为 Flag 值提交(形式:十六进制字符

串)(7 分)

11.通过 Python 解释器执行程序文件 WebSec05.py,使用 Web 安

全异常检测模型判断列表中的 URL 请求是否存在异常,并将

检测结果返回的字符串通过 MD5 运算后返回哈希值的十六进

制结果作为 Flag 值提交(形式:十六进制字符串);(5 分)

信息安全管理与评估 网络系统管理 网络搭建与应用 云计算 软件测试 移动应用开发 任务书,赛题,解析等资料,知识点培训服务

添加博主wx:liuliu5488233

这篇关于2021 年全国职业院校技能大赛高职组“信息安全管理与评估”赛项 A 卷 第二阶段任务书的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!