本文主要是介绍计算机服务器中了devicdata勒索病毒怎么处理,devicdata勒索病毒解密工具流程,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

随着网络技术的不断发展与应用,越来越多的企业离不开网络,通过网络可以开展各项工作业务,网络也为企业的生产运营提供各类极大便利,大大提高了生产效率,但网络在为企业提供便利的同时,也为企业的数据安全带来严重威胁。近日,云天数据恢复中心接到多家企业的求助,企业的计算机服务器遭到了devicdata勒索病毒攻击,导致企业计算机服务器系统瘫痪,严重影响到了企业正常运营。

Devicdata勒索病毒是一种具有较强攻击能力的勒索病毒,该勒索组织近期比较猖狂,对众多暴露在公网下的企业计算机端口实施攻击,它可以通过远程桌面弱口令与钓鱼链接或电子附件进行传播,攻击能力极强。

devicdata勒索病毒特点

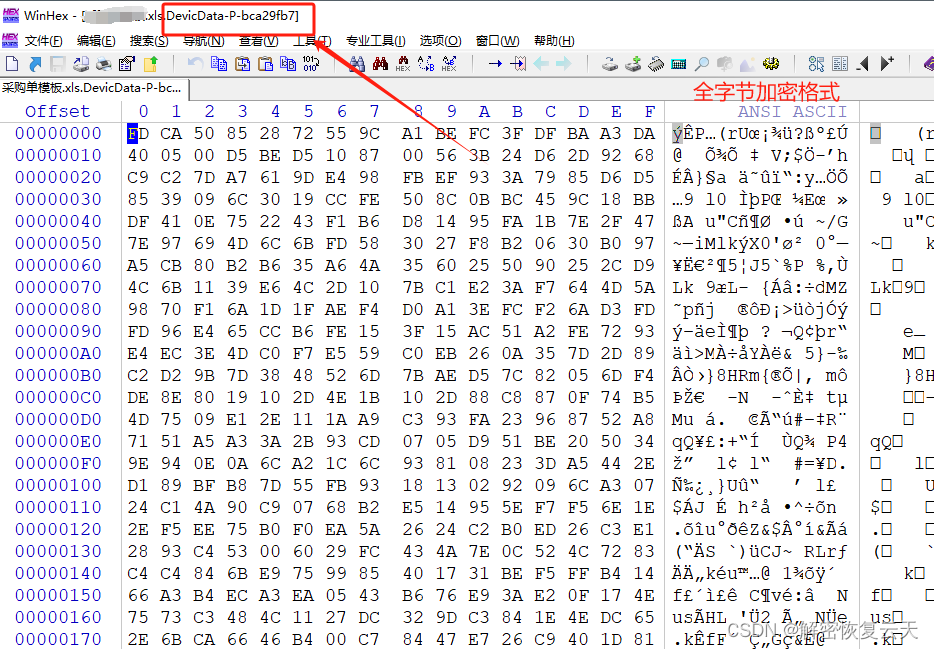

- 攻击加密,devicdata勒索病毒采用了新升级后RSA与AES加密算法,可以绕过企业的防护系统,伪装成系统不便于识别的信任软件实施攻击,一旦入侵计算机就会运行加密程序,加密后的文件几乎全部为全字节格式。

- 攻击表现,当计算机服务器被devicdata勒索病毒攻击后,计算机上的所有文件的后缀名统一会变成devicdata,像jiemihuifu.mdf文件就会变成jiemihuifu.mdf.devicdata-X-xxxxx,并且还会在计算机桌面流行一封名为Recover files!!!.txt勒索信。

- 攻击后果,计算机服务器被devicdata勒索病毒攻击后,会给企业带来严重的经济损失,大多在1000-3000美金不等,并且还会造成企业重要信息泄露的风险,造成企业业务中断,给企业的信誉与口碑带来严重影响。

- devicdata勒索病毒解密

- 整机解密,如果企业计算机上服务器中的文件较为重要,需要解密的文件类型不仅包括数据库文件还有各类办公格式的文件,需要采用整机解密的方式,整机解密成本较高,但数据恢复完整度高,数据恢复安全高效。

- 数据库破解,如果企业需要解密的文件只有数据库文件,专业的勒索病毒解密数据恢复机构结合早期未中毒的文件或系统漏洞,可以制定出合理的解密方案计划,数据恢复完整度高,数据恢复安全高效。

- devicdata勒索病毒防护

- 安装可靠的防勒索病毒软件,定期系统查杀,修补漏洞,维护系统口令密码。

- 减少端口共享与映射操作,避免计算机服务器端口长时间暴露,尤其夜间。

- 定期备份系统文件,并做好物理隔离,预防特殊情况的发生。

- 提高全员网络安全意识,针对陌生链接或附件软件做到不点击不下载。

这篇关于计算机服务器中了devicdata勒索病毒怎么处理,devicdata勒索病毒解密工具流程的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!