本文主要是介绍推送恶意软件的恶意 PowerShell 脚本看起来是人工智能编写的,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

威胁行为者正在使用 PowerShell 脚本,该脚本可能是在 OpenAI 的 ChatGPT、Google 的 Gemini 或 Microsoft 的 CoPilot 等人工智能系统的帮助下创建的。

攻击者在 3 月份的一次电子邮件活动中使用了该脚本,该活动针对德国的数十个组织来传播 Rhadamanthys 信息窃取程序。

基于 AI 的 PowerShell 部署 infostealer

网络安全公司 Proofpoint 的研究人员将这次攻击归因于追踪为 TA547 的威胁行为者,该行为者被认为是初始访问代理 (IAB)。

TA547,也称为 Scully Spider,至少自 2017 年以来一直活跃,为 Windows(ZLoader/Terdot、Gootkit、Ursnif、Corebot、Panda Banker、Atmos)和 Android(Mazar Bot、Red Alert)系统提供各种恶意软件。

最近,威胁行为者开始使用 Rhadamanthys 模块化窃取程序,该程序不断扩展其数据收集功能(剪贴板、浏览器、cookie)。

Proofpoint 自 2017 年以来一直在跟踪 TA547,并表示该活动是观察到威胁行为者使用 Rhadamanthys 恶意软件的第一个活动。

自 2022 年 9 月以来,该信息窃取程序已通过恶意软件即服务 (MaaS) 模式分发给多个网络犯罪组织。

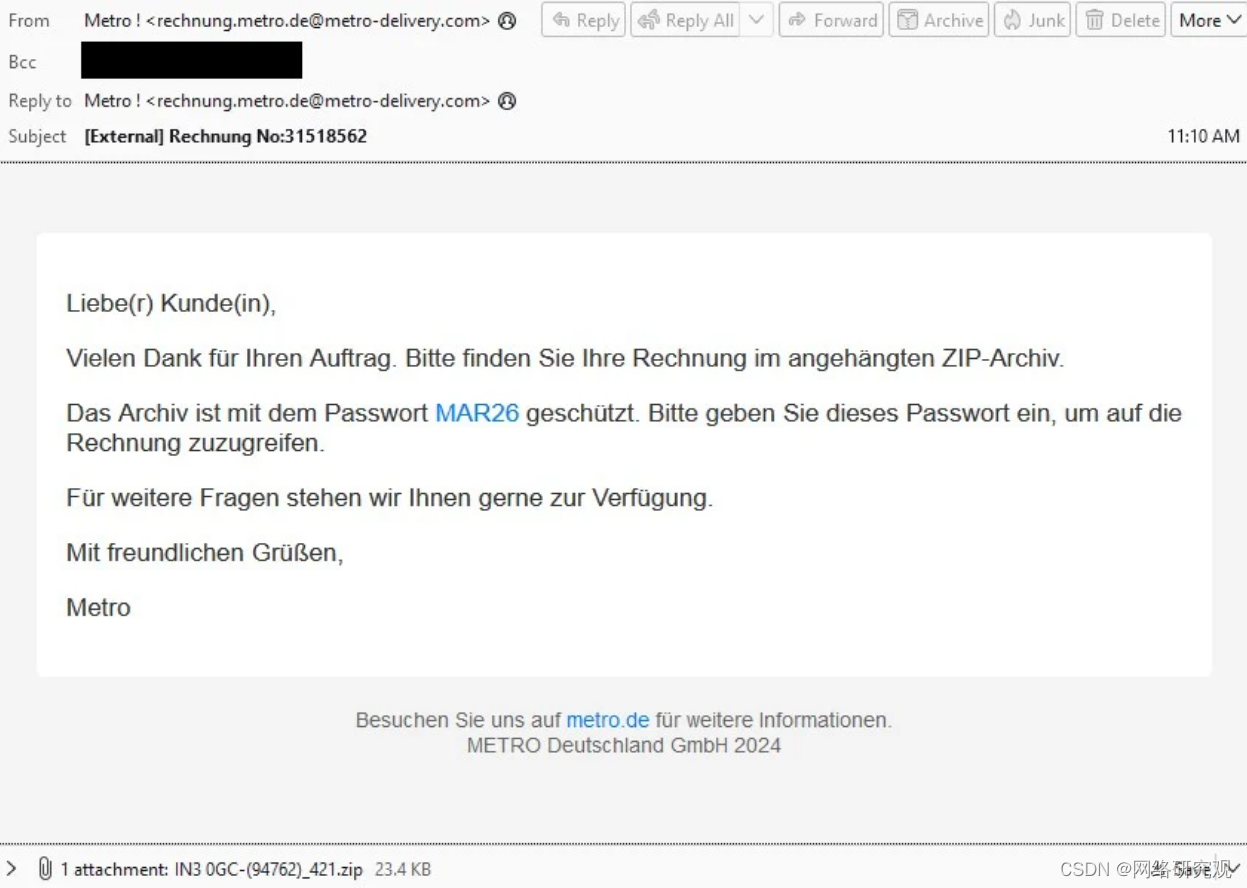

TA547 在最近的一次电子邮件活动中冒充德国 Metro 现购自运品牌,利用发票作为诱惑“德国各行业的数十家组织”。

TA547 冒充 Metro Cash & Carry 的网络钓鱼电子邮件

TA547 冒充 Metro Cash & Carry 的网络钓鱼电子邮件

这些邮件包含一个受密码“MAR26”保护的 ZIP 存档,其中包含恶意快捷方式文件 (.LNK)。访问快捷方式文件会触发 PowerShell 运行远程脚本。

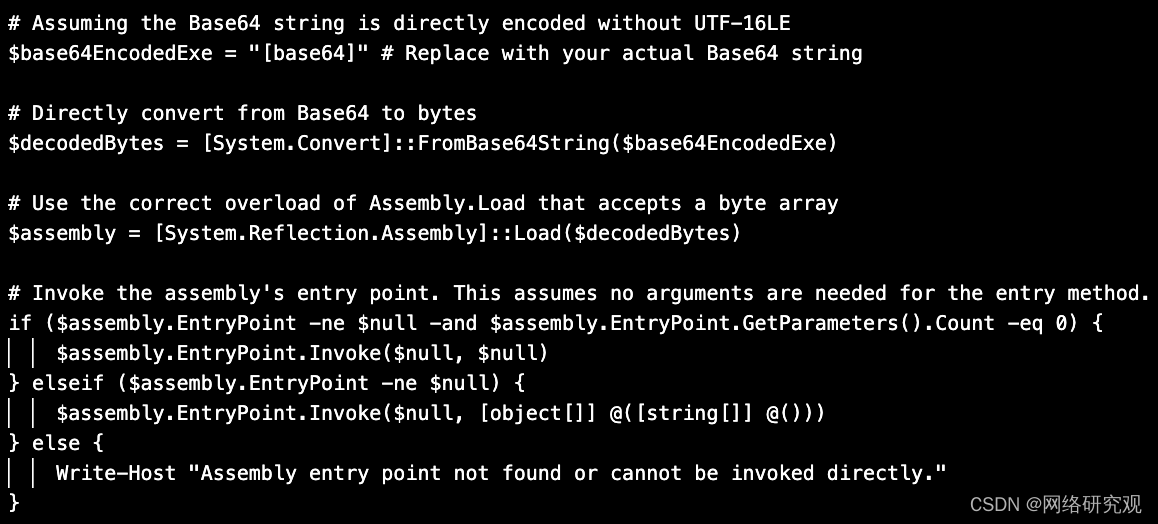

这个 PowerShell 脚本解码了存储在变量中的 Base64 编码的 Rhadamanthys 可执行文件,并将其作为程序集加载到内存中,然后执行程序集的入口点。

研究人员解释说,这种方法允许恶意代码在内存中执行,而无需接触磁盘。

通过分析加载 Rhadamanthys 的 PowerShell 脚本,研究人员注意到它包含一个井号/井号 (#),后跟每个组件的特定注释,这在人类创建的代码中并不常见。

TA547 攻击中使用的疑似 AI 生成的 PowerShell 脚本

TA547 攻击中使用的疑似 AI 生成的 PowerShell 脚本

研究人员指出,这些特征是源自 ChatGPT、Gemini 或 CoPilot 等生成式 AI 解决方案的代码的典型特征。

虽然他们不能绝对确定 PowerShell 代码来自大型语言模型 (LLM) 解决方案,但研究人员表示,脚本内容表明 TA547 使用生成式 AI 编写或重写 PowerShell 脚本的可能性。

虽然开发人员擅长编写代码,但他们的评论通常含糊不清,或者至少不清楚,并且存在语法错误。

疑似 LLM 生成的 PowerShell 脚本经过精心注释,语法无可挑剔。几乎每一行代码都有一些相关的注释。

此外,根据 LLM 生成代码的实验输出,研究人员对电子邮件活动中使用的脚本 TA547 是使用此类技术生成的具有高到中的置信度。

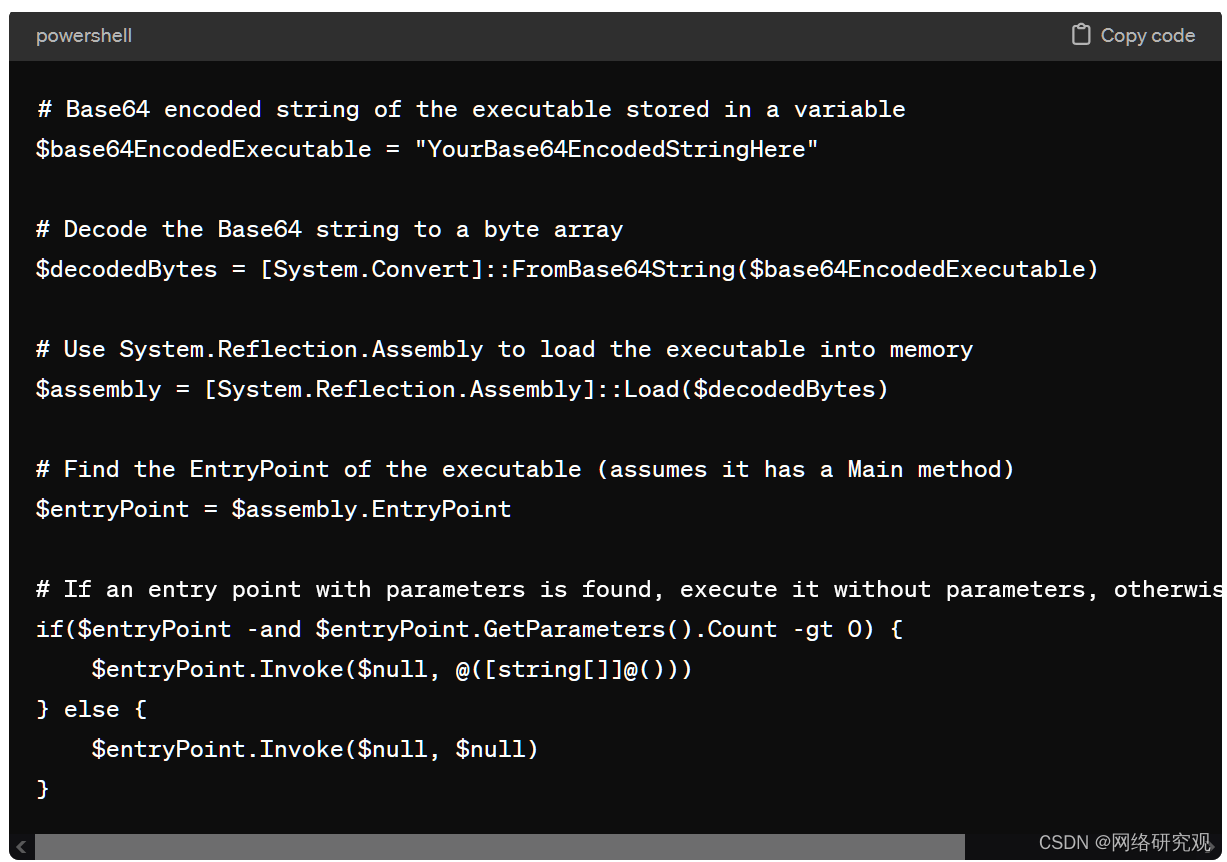

媒体使用 ChatGPT-4 创建了一个类似的 PowerShell 脚本,输出代码与 Proofpoint 看到的类似,包括变量名称和注释,进一步表明该脚本很可能是使用 AI 生成的。

使用 ChatGPT 源生成的示例 PowerShell 脚本

使用 ChatGPT 源生成的示例 PowerShell 脚本

另一种理论是,他们从依赖生成人工智能进行编码的来源复制了它。

人工智能用于恶意活动

自 OpenAI 在 2022 年底发布 ChatGPT 以来,出于经济动机的威胁行为者一直在利用 AI 的力量来创建定制或本地化的网络钓鱼电子邮件、运行网络扫描以识别主机或网络上的漏洞,或构建高度可信的网络钓鱼页面。

与国家相关的一些民族国家行为体在研究目标、网络安全工具、建立持久性和逃避检测的方法以及脚本支持时也转向生成式人工智能来提高生产力。

2 月中旬,OpenAI 宣布封锁与国家资助的黑客组织相关的账户,这些组织滥用 ChatGPT 进行恶意攻击目的。

由于大多数大型语言学习模型都试图限制可用于恶意软件或恶意行为的输出,威胁行为者已经 为网络犯罪分子推出了自己的人工智能聊天平台。

这篇关于推送恶意软件的恶意 PowerShell 脚本看起来是人工智能编写的的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!