本文主要是介绍服务器遭遇挖矿病毒syst3md及其伪装者rcu-sched:原因、症状与解决方案,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

01 什么是挖矿病毒

挖矿病毒通常是恶意软件的一种,它会在受感染的系统上无授权地挖掘加密货币。关于"syst3md",是一种特定的挖矿病毒,它通过在受感染的Linux系统中执行一系列复杂操作来达到其目的。这些操作包括使用curl从网络下载病毒并执行,随后删除病毒文件以隐藏其痕迹。病毒可能会利用系统的弱点或不安全的配置,如SSH服务被暴力破解,来传播和执行其恶意活动。

02 服务器遭受挖矿病毒的一些症状

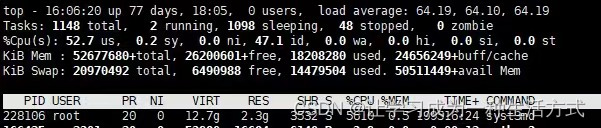

CPU要爆了,谁敢跑满一半CPU!!!病毒敢!!!

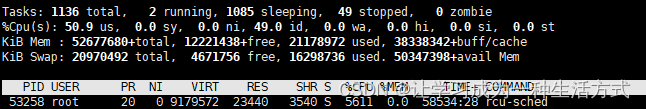

伪装者rcu-sched!

03 什么原因导致的被病毒入侵进攻

3.1 外网打开,由于在github或者某些网站下载数据或程序导致IP被追踪,然后摸着线进来了,顺藤摸瓜。这个瓜就是自己的服务器!

3.2 某些账户的密码强度过弱,被暴力破解,嘎了,尤其是这个账户之前登陆过root账户,有过切换。

这么,他就黑进去shh,然后创建自己的定时任务,和病毒账户,生成一个杀不死的挖矿病毒。

04 如何解决

4.1 最好关闭外网

systemctl stop skynet.service # 关闭外网4.2 关闭内网穿透

systemctl stop frpc #关闭穿透准备好关门打狗!

4.3 关闭定时任务并清空

有枣没枣打两杆子,全部清空

crontab -l #查看如果都是非正常定时脚本直接全部姗除。

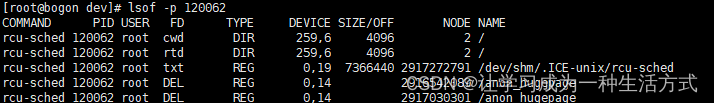

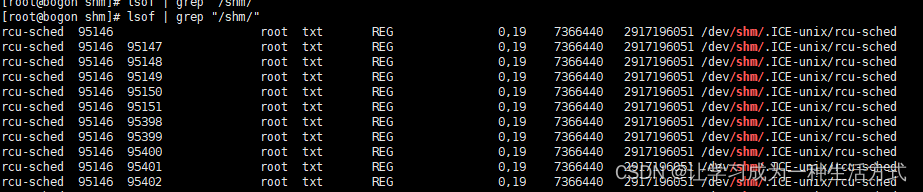

crontab -r #全部删除4.4 top找到进程,lsof+grep寻找文件出处

lsof -p pid #这个查看top

ps -aux| grep rcu-sched #这个查看top

4.5 查看进程的环境变量/proc/pid/environ

可以在/proc/pid/environ中查看该进程的初始环境

cat /proc/121332/environ

XDG_SESSION_ID=43793HOSTNAME=bogonTERM=xtermSHELL=/bin/bashHISTSIZE=1000QTDIR=/usr/lib64/qt-3.3QT_GRAPHICSSYSTEM_CHECKED=1USER=rootLS_COLORS=rs=0:di=01;34:ln=01;36:mh=00:pi=40;33:so=01;35:do=01;35:bd=40;33;01:cd=40;33;01:or=40;31;01:mi=01;05;37;41:su=37;41:sg=30;43:ca=30;41:tw=30;42:ow=34;42:st=37;44:ex=01;32:*.tar=01;31:*.tgz=01;31:*.arc=01;31:*.arj=01;31:*.taz=01;31:*.lha=01;31:*.lz4=01;31:*.lzh=01;31:*.lzma=01;31:*.tlz=01;31:*.txz=01;31:*.tzo=01;31:*.t7z=01;31:*.zip=01;31:*.z=01;31:*.Z=01;31:*.dz=01;31:*.gz=01;31:*.lrz=01;31:*.lz=01;31:*.lzo=01;31:*.xz=01;31:*.bz2=01;31:*.bz=01;31:*.tbz=01;31:*.tbz2=01;31:*.tz=01;31:*.deb=01;31:*.rpm=01;31:*.jar=01;31:*.war=01;31:*.ear=01;31:*.sar=01;31:*.rar=01;31:*.alz=01;31:*.ace=01;31:*.zoo=01;31:*.cpio=01;31:*.7z=01;31:*.rz=01;31:*.cab=01;31:*.jpg=01;35:*.jpeg=01;35:*.gif=01;35:*.bmp=01;35:*.pbm=01;35:*.pgm=01;35:*.ppm=01;35:*.tga=01;35:*.xbm=01;35:*.xpm=01;35:*.tif=01;35:*.tiff=01;35:*.png=01;35:*.svg=01;35:*.svgz=01;35:*.mng=01;35:*.pcx=01;35:*.mov=01;35:*.mpg=01;35:*.mpeg=01;35:*.m2v=01;35:*.mkv=01;35:*.webm=01;35:*.ogm=01;35:*.mp4=01;35:*.m4v=01;35:*.mp4v=01;35:*.vob=01;35:*.qt=01;35:*.nuv=01;35:*.wmv=01;35:*.asf=01;35:*.rm=01;35:*.rmvb=01;35:*.flc=01;35:*.avi=01;35:*.fli=01;35:*.flv=01;35:*.gl=01;35:*.dl=01;35:*.xcf=01;35:*.xwd=01;35:*.yuv=01;35:*.cgm=01;35:*.emf=01;35:*.axv=01;35:*.anx=01;35:*.ogv=01;35:*.ogx=01;35:*.aac=01;36:*.au=01;36:*.flac=01;36:*.mid=01;36:*.midi=01;36:*.mka=01;36:*.mp3=01;36:*.mpc=01;36:*.ogg=01;36:*.ra=01;36:*.wav=01;36:*.axa=01;36:*.oga=01;36:*.spx=01;36:*.xspf=01;36:SUDO_USER=serverSUDO_UID=1042USERNAME=rootMAIL=/var/spool/mail/serverPATH=/data/apps/miniconda/bin:/sbin:/bin:/usr/sbin:/usr/bin:/opt/biosoft/mafft/bin/:/sbin:/bin:/usr/sbin:/usr/bin:/opt/biosoft/mafft/bin/PWD=/dev/shm/.ICE-unixLANG=en_US.UTF-8MODULEPATH=/usr/share/Modules/modulefiles:/etc/modulefilesKDEDIRS=/usrLOADEDMODULES=HOME=/rootSUDO_COMMAND=/bin/suSHLVL=2LOGNAME=rootXDG_DATA_DIRS=/root/.local/share/flatpak/exports/share:/var/lib/flatpak寻找得到SUDO_USER=server 异常账户,需要删除

USERNAME=rootMAIL=/var/spool/mail/server 异常邮件地址,需要删除异常账户寻找得到 PWD=/dev/shm/.ICE-unix 病毒地址,这里和上一步保持一致4.6 杀死进程kill-9 pid 防止死灰复燃!!

kill -9 pid

killall -9 pid4.7 进入病毒文件夹并删除,注意他以.开头命令,常规rm删不掉

cd /dev/shm/.ICE-unix

rm -rf ./*

4.7.1 chattr -i增加权限

删不掉?可能权限不够,或者这个病毒权限已经修改锁死了,高级病毒就这样

chattr -ia 病毒文件 ##增加可删除权限

或

sudo chattr -ia 病毒文件

sudo chattr -i 病毒文件

以上两种方式均可!4.7.2 病毒保护进程systemctl status

什么?这个病毒有保护进程?先杀保护进程,确定保护进程文件夹位置,关门打狗删除!

systemctl status 病毒进程现实的保护进程全部 kill -9,然后删掉保护进程文件,然后再去动病毒!再次查看进程 ps aux|grep 病毒rm -rf 绝对路径的病毒保护进程文件夹

4.8 删除病毒创建的用户及其邮箱

userdel -r 用户 #彻底删除病毒账户4.9 修改被进攻的账户密码,继续关门!

开始给暴力破解的账户修改密码

passwd 用户

newpassword+retype

4.10 死灰复燃了????因为没删干净定时任务

进入root权限系统文件,查看最近被修改的文件夹

ls -lt | head -n 10 #查看近期修改的文件夹,逐级查看再次排查定时任务文件架,时间不对的全删了!

cd /var/spool/cron #删掉病毒当天的全部文件!被攻击账户除外,修改密码即可!或者进入这个账户删去脚本!4.11 排查/dev /tmp /home /root 等时间被修改的,找到小贼,清空/tmp

rm -rf ./* ./.I*4.12 top查看,没有死灰复燃,搞定

05 小结

关门大狗大发小结:

1 关闭外网

2 寻找病毒进程及其保护进程文件地址

3 修改被攻击账户密码

4 删除掉定时任务,清理定时任务文件夹

5 杀死病毒及其保护进程进程并删除文件

6 删掉病毒当天时间戳文件,可能被修改或者病毒利用

一折腾一个晚上,一个上午过去了,啊写论文的时间又少了,可恶的病毒!

06 参考文献

傅继晗. 基于动态特征分析的网页挖矿劫持攻击识别模型[D]. 浙江理工大学, 2023. DOI:10.27786/d.cnki.gzjlg.2023.000804.

何晓明. 基于Linux服务器挖矿病毒处置策略和防御策略研究 [J]. 电脑编程技巧与维护, 2022, (08): 3-6+47. DOI:10.16184/j.cnki.comprg.2022.08.052.

赵文军. 挖矿病毒处理案例分析及思考 [J]. 现代信息科技, 2020, 4 (12): 145-147. DOI:10.19850/j.cnki.2096-4706.2020.12.045.

冯彬,黄小飞. Linux服务器安全防范 [J]. 电子技术与软件工程, 2018, (15): 181-182.

廖保生. 黄花蒿单倍型染色体组装及结构变异对青蒿素生物合成影响解析[D]. 中国中医科学院, 2021. DOI:10.27658/d.cnki.gzzyy.2021.000032.

这篇关于服务器遭遇挖矿病毒syst3md及其伪装者rcu-sched:原因、症状与解决方案的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!