本文主要是介绍Unload-labs,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

function checkFile() {var file = document.getElementsByName('upload_file')[0].value;if (file == null || file == "") {alert("请选择要上传的文件!");return false;}//定义允许上传的文件类型var allow_ext = ".jpg|.png|.gif";//提取上传文件的类型var ext_name = file.substring(file.lastIndexOf("."));//判断上传文件类型是否允许上传if (allow_ext.indexOf(ext_name + "|") == -1) {var errMsg = "该文件不允许上传,请上传" + allow_ext + "类型的文件,当前文件类型为:" + ext_name;alert(errMsg);return false;}

}

这是一个php代码

<?php

phpinfo();

?> 方法一:

Google Chrome 点击...->设置->隐私和安全->网站设置->javaScript->不允许网站使用javaScript

传入成功

方法二:

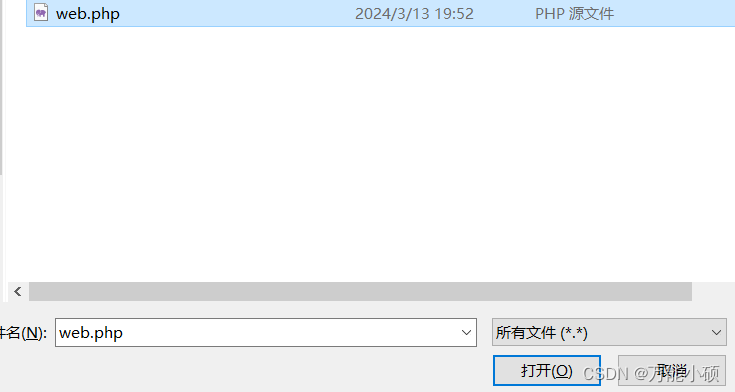

将php改为jpg格式

很显然这已经抓到了

CTRL+r传到repeater将jpg改为PHP之后点击send

这就成功传进去了

![]()

这篇关于Unload-labs的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!