本文主要是介绍攻击技术:命令和控制服务器(C2)是什么意思,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在攻击者使用的众多策略中,最阴险的策略之一是命令和控制服务器(C2)。通过这篇文章,我们想准确地解释它是什么。

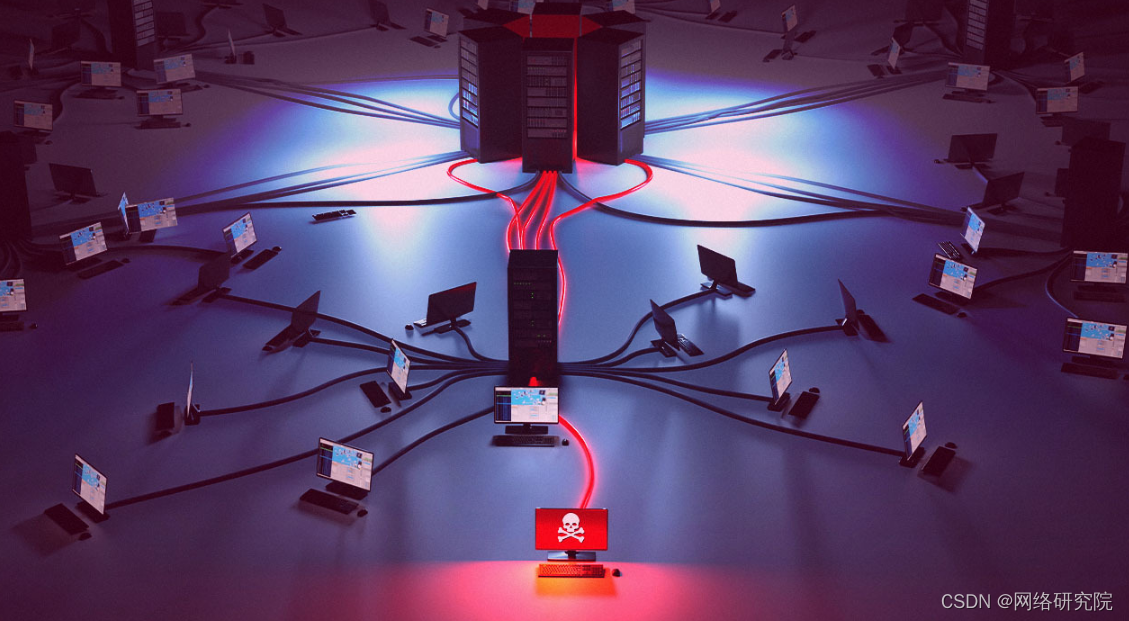

这些服务器充当计算机黑客行动的大脑,协调受感染设备的操作并允许攻击者随意操纵它们。

在网络安全领域,充分了解 C2 的工作原理对于有效防御日益普遍和复杂的数字威胁至关重要。

命令和控制服务器(C2)的概念

命令和控制 (C2) 服务器是黑客和网络犯罪活动的基本支柱。这些服务器构成了庞大的受感染设备网络的神经中枢,使攻击者能够在不引起怀疑的情况下对这些系统进行远程控制。

C2 服务器概念基于命令和控制模型,攻击者扮演指挥官的角色,而受感染的设备则充当实现攻击者恶意目标的棋子。

C2 服务器充当攻击者和受感染设备之间的桥梁,促进相关各方之间的双向通信以及指令和数据的传输。这些服务器被设计为谨慎并隐藏在网络中,通常伪装成常规服务器或合法设备以逃避网络安全系统的检测。对 C2 服务器的访问为攻击者提供了广泛的能力,使他们能够相对轻松地进行间谍活动、数据盗窃、恶意软件传播甚至DDoS攻击。

了解命令和控制服务器的概念对于网络安全操作员和网络管理员至关重要,因为它提供了有关黑客操作如何运作以及如何管理网络威胁的清晰视角。识别网络内 C2 服务器活动的独特迹象对于及时识别和消除威胁至关重要,从而保护数字资产并保持关键基础设施的完整性。

C2服务器的架构和操作

命令和控制服务器架构经过精心设计,可确保攻击者与受感染设备之间的顺畅、安全通信。这些服务器通常以分层方式构建,对恶意操作者具有不同级别的访问和控制。层次结构的顶部是主服务器,它充当管理和协调黑客操作的中心枢纽。该服务器负责接收和处理攻击者发送的指令并向受感染的设备发送命令。

在主服务器下方,可能有许多卫星服务器或命令节点,分布在不同的地理位置,以提高系统的弹性和可用性。这些辅助节点充当受感染设备的本地接触点,减少延迟并提高通信效率。每个命令节点可以专门从事某些功能或操作,允许攻击者划分工作负载并保持控制网络的灵活性。

C2 服务器的运行基于安全和加密的通信协议,保证了攻击者和受感染设备之间交换信息的机密性和完整性。攻击者经常使用隐形和伪装技术来伪装 C2 服务器活动并逃避网络安全系统的检测。这可能包括使用加密连接、动态更改 IP 地址和轮换域,使调查人员更难以跟踪攻击者的活动并识别其攻击源。

了解命令和控制服务器的架构和操作对于制定有效的网络防御策略和应对网络安全领域中新出现的威胁至关重要。组织必须能够识别并减少网络中可疑的 C2 服务器活动,采取主动措施保护其数字资产并维护客户和利益相关者的信任。

使用 C2 服务器的攻击类型

攻击者使用各种技术和策略来利用命令和控制服务器来实施网络攻击。这些类型的攻击根据攻击者的目标和目标系统中存在的漏洞而有所不同,但它们都共享 C2 服务器作为控制和管理点。利用 C2 服务器的一些主要攻击类型包括:

1. 僵尸网络攻击:僵尸网络是由受感染设备(称为机器人)组成的网络,通过 C2 服务器进行集中控制。攻击者利用僵尸网络发起各种网络攻击,包括垃圾邮件、网络钓鱼、DDoS 和加密货币挖掘。C2 服务器允许攻击者协调数千甚至数百万台受感染设备的行动,从而扩大攻击的影响和范围。

2. 恶意软件攻击:C2 服务器通常用于控制受害设备上的恶意软件。攻击者将恶意软件上传到 C2 服务器,并使用社会工程或漏洞利用技术来感染目标设备。一旦被感染,恶意软件就会与 C2 服务器建立连接,以接收有关目标和要执行的活动的指令,例如窃取数据、记录键盘或监视用户活动。

3. 数据泄露攻击:攻击者使用 C2 服务器来泄露敏感数据或窃取受感染用户的个人信息。攻击者可以使用社会工程技术或漏洞来访问目标设备,然后使用 C2 服务器将窃取的数据传输到他们控制下的远程服务器。

4. 远程控制攻击:C2 服务器允许攻击者完全控制受感染的设备,从而允许他们在未经合法用户同意或不知情的情况下执行恶意操作。攻击者可以利用这种能力安装恶意软件、更改系统设置、窃取敏感信息,甚至出于恶意目的激活设备,例如非法监视或损坏关键基础设施。

C2 攻击的检测和缓解

鉴于此类威胁的复杂性和复杂性,基于命令和控制服务器的攻击的检测和缓解对网络安全运营商来说是一项重大挑战。然而,有多种策略和技术可用于成功识别和阻止 C2 攻击并保护数字网络和系统。检测和缓解 C2 攻击的一些常见方法包括:

1. 行为模式分析:监控和分析网络内的异常行为模式可以帮助识别 C2 活动的指示性迹象。这可能包括可疑 IP 地址的网络流量增加、未经授权的加密通信或设备上的未知进程活动。

2. 恶意软件签名检测:使用恶意软件签名检测系统来识别和阻止与 C2 相关的已知恶意软件。这些系统将可疑文件与已知恶意软件签名的数据库进行比较,如果发现匹配则启动缓解操作。

3. 网络流量监控:实施网络流量监控系统来识别和分析与 C2 服务器的可疑通信。这些系统可以检测异常通信模式、非标准协议或与已知网络犯罪分子使用的 IP 地址或域的连接。

4. 系统日志分析:定期检查系统日志和安全事件,以查找与 C2 攻击相关的妥协迹象。这可能包括未经授权的访问、对系统文件的修改或尝试执行恶意命令的记录。

5. 使用高级防御解决方案:部署高级防御解决方案,例如行为分析或人工智能,以主动实时识别和缓解 C2 威胁。这些解决方案可以识别异常行为模式,并采取纠正措施,在攻击造成重大损害之前消除攻击。

6. 协作和信息共享:参与与其他组织和安全实体的网络安全协作和信息共享计划可以在检测和减轻 C2 攻击方面提供宝贵的优势。共享数据和威胁情报使组织能够相互提醒新的攻击模式并采取适当的防御措施。

实施这些策略和技术的组合可以显着提高组织检测命令和控制服务器并保护其系统和数据免受损坏和危害的能力。然而,重要的是要认识到网络安全是一个不断发展的挑战,必须保持警惕并及时了解新的威胁和防御最佳实践。

总之,对基于命令和控制(C2)服务器的攻击技术的分析揭示了在日益复杂的网络安全环境中理解和防御这些威胁的至关重要性。通过深入研究与恶意使用 C2 相关的影响和风险,很明显,组织必须采取主动、多层的方法来保护其系统和数据免受损坏和泄露。

检测和缓解 C2 攻击需要广泛的策略和技术,包括分析行为模式、监控网络流量、使用先进的防御解决方案以及在网络安全信息共享方面进行协作。只有通过结合这些措施,组织才能有效降低风险并保护其数字基础设施。

最终,解决基于命令和控制服务器的威胁需要持续的承诺和强大的网络安全领导力。只有通过组织、机构和全球网络安全界之间的合作和共同承诺,我们才有希望保护数字基础设施并维护网络空间的安全和信任。

这篇关于攻击技术:命令和控制服务器(C2)是什么意思的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!