本文主要是介绍NSCTF测试平台MISC解题教程,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

安全的文件

文件恢复

RESERVE

PNG

boooooom

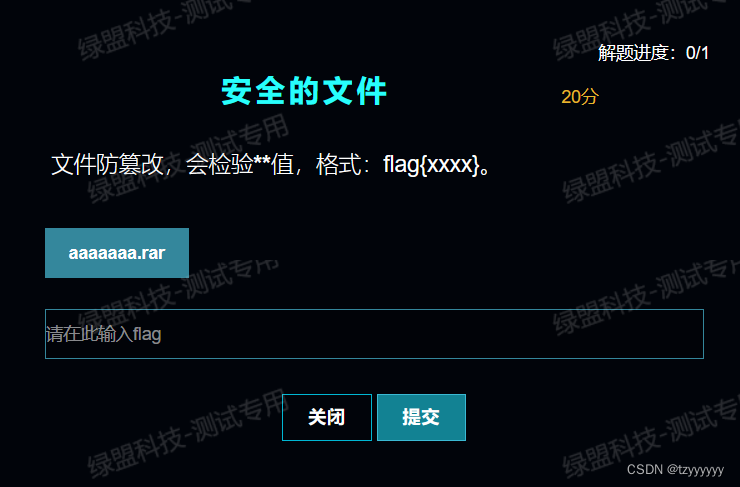

安全的文件

描述

下载后将压缩包解压得到一个txt文件 打开查看一下

最后一行 提示flag中涉及到md5 那思路应该就是往md5方向上走

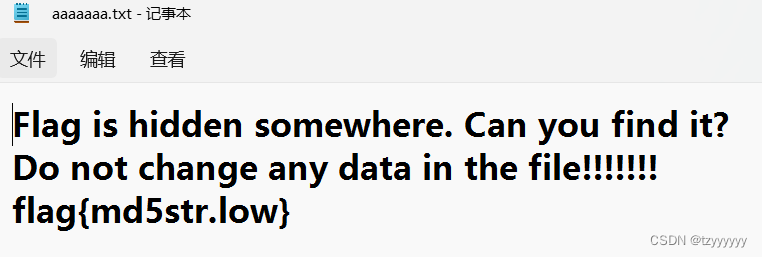

尝试一下校验这个txt文件的md5值

打开cmd

命令如下

certutil -hashfile 文件地址 MD5

得出的校验码就是flag了

文件恢复

描述

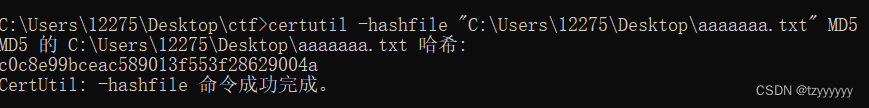

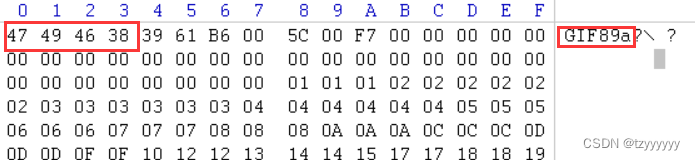

下载后解开压缩包看到一个不知道后缀名的文件

winhex打开

注意到这个文件头格式和gif的文件头格式有相同的两位 猜测是文件头缺失 需要文件头恢复

添加gif的文件头格式

保存后打开 发现是一个gif动态图

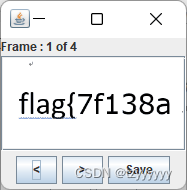

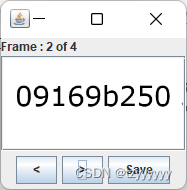

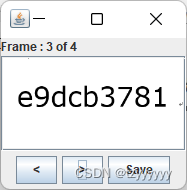

放进stegsolve中逐帧查看

flag出现

RESERVE

描述

下载文件后解压打开有个flag.png图片

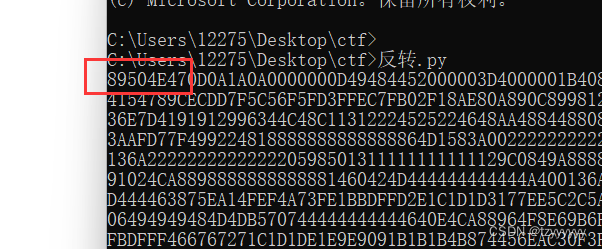

winhex打开查看后发现数据被反转了

写个脚本把数据反转回来

把得到的数据保存为png图片

打开图片

flag出现

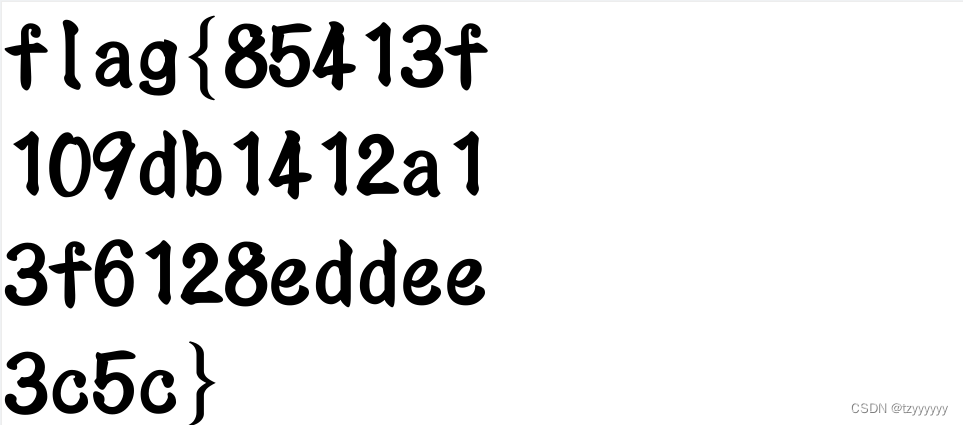

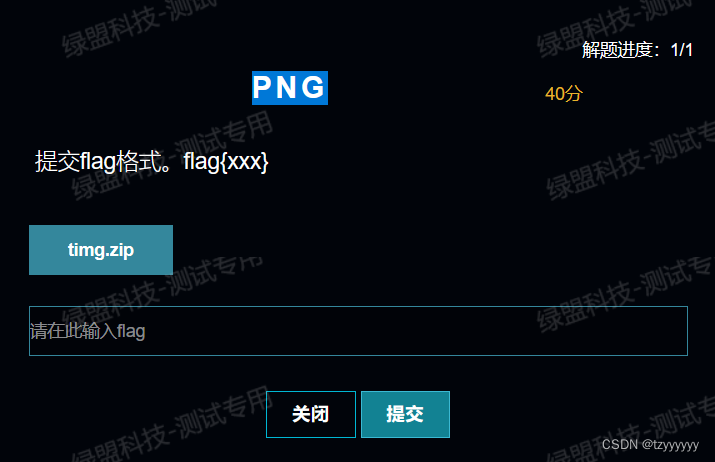

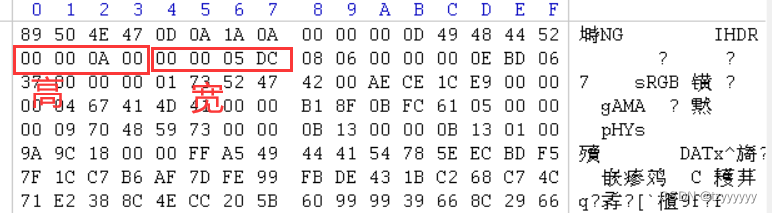

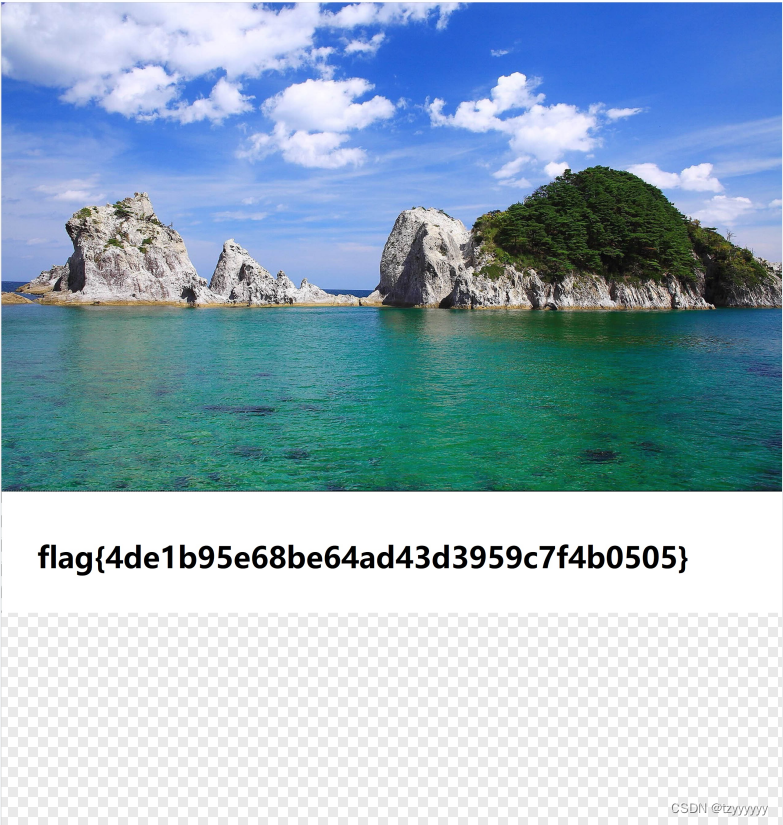

PNG

描述

下载解压后得到一张png图片

打开图片时 图片工具提示我图片过大

直接猜想图片宽高动了手脚

更改一下宽高数值

保存后再次打开图片

得到flag

boooooom

描述

下载后的文件改后缀名为.zip

打开压缩包 点击flag.txt 发现需要解压密码

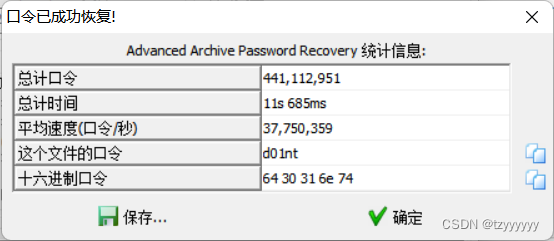

直接放进ARCHPR里面爆破一下

采用暴力破解类型 设置如图

得到密码 d01nt

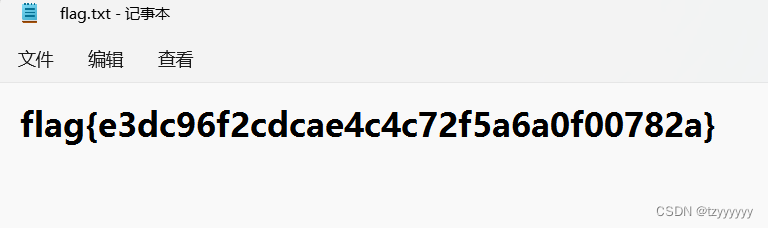

去打开flag.txt

得到flag

这篇关于NSCTF测试平台MISC解题教程的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!