本文主要是介绍Harbor安全:cfssl工具为Harbor颁发https证书,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、Harbor简介

1.1 Harbor介绍

Harbor是一个用于存储和分发Docker镜像的企业级Registry服务器,通过添加一些企业必需的功能特性,例如安全、标识和管理等,扩展了开源Docker Distribution。作为一个企业级私有Registry服务器,Harbor提供了更好的性能和安全。提升用户使用Registry构建和运行环境传输镜像的效率。Harbor支持安装在多个Registry节点的镜像资源复制,镜像全部保存在私有Registry中, 确保数据和知识产权在公司内部网络中管控。另外,Harbor也提供了高级的安全特性,诸如用户管理,访问控制和活动审计等。

1.2 Harbor特性

- 基于角色的访问控制:用户与Docker镜像仓库通过“项目”进行组织管理,一个用户可以对多个镜像仓库在同一命名空间(project)里有不同的权限;

- 镜像复制: 镜像可以在多个Registry实例中复制(同步)。尤其适合于负载均衡,高可用,混合云和多云的场景;

- 图形化用户界面:用户可以通过浏览器来浏览,检索当前Docker镜像仓库,管理项目和命名空间;

- AD/LDAP 支持: Harbor可以集成企业内部已有的AD/LDAP,用于鉴权认证管理;

- 审计管理: 所有针对镜像仓库的操作都可以被记录追溯,用于审计管理;

- 国际化: 已拥有英文、中文、德文、日文和俄文的本地化版本。更多的语言将会添加进来;

- RESTful API:RESTful API 提供给管理员对于Harbor更多的操控,使得与其它管理软件集成变得更容易;

- 部署简单: 提供在线和离线两种安装工具, 也可以安装到vSphere平台(OVA方式)虚拟设备;

1.3 Harbor组件

Harbor在架构上主要由6个组件构成:

- Proxy:Harbor的registry, UI, token等服务,通过一个前置的反向代理统一接收浏览器、Docker客户端的请求,并将请求转发给后端不同的服务;

- Registry: 负责储存Docker镜像,并处理docker push/pull 命令。由于我们要对用户进行访问控制,即不同用户对Docker image有不同的读写权限,Registry会指向一个token服务,强制用户的每次docker pull/push请求都要携带一个合法的token, Registry会通过公钥对token 进行解密验证;

- Core services: 这是Harbor的核心功能,主要提供以下服务:

- UI:提供图形化界面,帮助用户管理registry上的镜像(image), 并对用户进行授权;

- webhook:为了及时获取registry 上image状态变化的情况, 在Registry上配置webhook,把状态变化传递给UI模块;

- token 服务:负责根据用户权限给每个docker push/pull命令签发token. Docker 客户端向Regiøstry服务发起的请求,如果不包含token,会被重定向到这里,获得token后再重新向Registry进行请求;

- Database:为core services提供数据库服务,负责储存用户权限、审计日志、Docker image分组信息等数据;

- Job Services:提供镜像远程复制功能,可以把本地镜像同步到其他Harbor实例中;

- Log collector:为了帮助监控Harbor运行,负责收集其他组件的log,供日后进行分析;

1.4 Harbor的实现原理

Harbor的每个组件都是以Docker容器的形式构建的,官方也是使用Docker Compose来对它进行部署。用于部署Harbor的Docker Compose模板位于 harbor/docker-compose.yml,打开这个模板文件,发现Harbor是由7个容器组成的;

# docker-compose ps | |

Name Command State Ports | |

------------------------------------------------------------------------------------------------------------------------------ | |

harbor-adminserver /harbor/harbor_adminserver Up | |

harbor-db docker-entrypoint.sh mysqld Up 3306/tcp | |

harbor-jobservice /harbor/harbor_jobservice Up | |

harbor-log /bin/sh -c crond && rm -f ... Up 127.0.0.1:1514->514/tcp | |

harbor-ui /harbor/harbor_ui Up | |

nginx nginx -g daemon off; Up 0.0.0.0:443->443/tcp, 0.0.0.0:4443->4443/tcp, 0.0.0.0:80->80/tcp | |

registry /entrypoint.sh serve /etc/ ... Up 5000/tcp |

-

nginx:nginx负责流量转发和安全验证,对外提供的流量都是从nginx中转,所以开放https的443端口,它将流量分发到后端的ui和正在docker镜像存储的docker registry;

-

harbor-jobservice:harbor-jobservice 是harbor的job管理模块,job在harbor里面主要是为了镜像仓库之前同步使用的;

-

harbor-ui:harbor-ui是web管理页面,主要是前端的页面和后端CURD的接口;

-

registry:registry就是docker原生的仓库,负责保存镜像;

-

harbor-adminserver:harbor-adminserver是harbor系统管理接口,可以修改系统配置以及获取系统信息;

这几个容器通过Docker link的形式连接在一起,在容器之间通过容器名字互相访问。对终端用户而言,只需要暴露proxy (即Nginx)的服务端口。

- harbor-db:harbor-db是harbor的数据库,这里保存了系统的job以及项目、人员权限管理。由于本harbor的认证也是通过数据,在生产环节大多对接到企业的ldap中;

- harbor-log:harbor-log是harbor的日志服务,统一管理harbor的日志。通过inspect可以看出容器统一将日志输出的syslog;

这几个容器通过Docker link的形式连接在一起,这样,在容器之间可以通过容器名字互相访问。对终端用户而言,只需要暴露proxy (即Nginx)的服务端口。

二、安装和配置Harbor

2.1 环境说明

| 组件名称 | 版本 |

|---|---|

| 系统 | CentOS Linux release 7.5.1804 (Core) |

| docker-ce | 18.09.0 |

| docker-compose | 1.25.1 |

| Harbor | v1.10.2 |

| 安装方式 | 离线安装 |

| 安装位置 | /usr/local/harbor |

建议:内存不少于4G,CPU不小于4核!

2.2 安装docker-ce

$ yum install -y yum-utils device-mapper-persistent-data lvm2 | |

$ yum-config-manager --add-repo https://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo | |

$ yum makecache | |

$ yum install -y docker-ce-18.09.0-3.el7 docker-ce-cli-18.09.0-3.el7 containerd.io-1.2.0-3.el7 | |

$ systemctl daemon-reload && systemctl start docker | |

$ tee /etc/docker/daemon.json <<-'EOF' | |

{ | |

"registry-mirrors": ["https://5zntnq0h.mirror.aliyuncs.com"] | |

} | |

EOF | |

$ systemctl daemon-reload && systemctl restart docker |

2.3 安装docker-compose

$ curl -L https://get.daocloud.io/docker/compose/releases/download/1.25.1/docker-compose-`uname -s`-`uname -m` -o /usr/local/bin/docker-compose | |

# 由于网络原因,建议从国内进行下载 | |

$ chmod +x /usr/local/bin/docker-compose | |

$ docker-compose -v | |

docker-compose version 1.25.1, build a82fef07 |

2.4 安装Harbor

$ wget https://github.com/goharbor/harbor/releases/download/v1.10.2/harbor-offline-installer-v1.10.2.tgz | |

$ tar zxf harbor-offline-installer-v1.10.2.tgz -C /usr/local/ |

2.5 为Harbor生成ssl证书

$ cd /usr/local/harbor/ | |

$ git clone https://github.com/zhenjiang-hub/ssl.git | |

$ cd ssl/ | |

$ ./gen.cert.sh lzj.harbor.com | |

# 执行脚本gen.cer.sh,后面是为harbor定义的域名 | |

$ mkdir -pv /data/harbor/cert | |

# 创建证书存放目录 | |

$ cp /usr/local/harbor/ssl/out/lzj.harbor.com/lzj.harbor.com.key.pem /data/harbor/cert/ | |

# 私钥文件 | |

$ cp /usr/local/harbor/ssl/out/lzj.harbor.com/lzj.harbor.com.bundle.crt /data/harbor/cert/ | |

# 证书文件 | |

$ cp /usr/local/harbor/ssl/out/lzj.harbor.com/root.crt /data/harbor/cert/ | |

# 此文件在harbor服务器上不用,用于导入client访问所使用的浏览器,防止客户在访问时提示https链接不安全 |

2.6 修改Harbor配置文件

$ egrep -v '[#;]|^$' /usr/local/harbor/harbor.yml | |

# 修改后的配置文件如下(只需要注意有注释的配置项,其他保持默认即可) | |

hostname: lzj.harbor.com # 指定harbor的域名,必须和上面生成证书时指定的域名一致 | |

http: | |

port: 80 | |

https: | |

port: 443 | |

certificate: /data/harbor/cert/lzj.harbor.com.bundle.crt # 证书文件路径 | |

private_key: /data/harbor/cert/lzj.harbor.com.key.pem # 私钥文件路径 | |

harbor_admin_password: Harbor12345 # harbor的默认管理员admin的密码,生产环境建议修改 | |

database: | |

password: root123 # 定义harbor内部所用的postgresql数据库密码,生产环境建议更改默认密码 | |

max_idle_conns: 50 | |

max_open_conns: 100 | |

data_volume: /data/harbor # harbor的数据存放目录 | |

clair: | |

updaters_interval: 12 | |

jobservice: | |

max_job_workers: 10 | |

notification: | |

webhook_job_max_retry: 10 | |

chart: | |

absolute_url: disabled | |

log: | |

level: info | |

local: | |

rotate_count: 50 | |

rotate_size: 200M | |

location: /data/harbor/log # harbor的日志存放路径 | |

_version: 1.10.0 | |

proxy: | |

http_proxy: | |

https_proxy: | |

no_proxy: | |

components: | |

- core | |

- jobservice | |

- clair |

2.7 Harbor服务启动停止

$ /usr/local/harbor/install.sh # 运行安装、启动脚本 | |

# 返回如下结果,表示安装、启动正常 | |

✔ ----Harbor has been installed and started successfully.---- |

注:在执行成功安装脚本后,会在当前目录生成一个文件,如下:

$ ll /usr/local/harbor/docker-compose.yml | |

-rw-r--r-- 1 root root 5488 5月 18 22:34 /usr/local/harbor/docker-compose.yml |

当harbor正常运行后,若需要修改其一些配置文件内容,可以修改此docker-compose.yml文件,然后使用如下指令进行停止或启动harbor(当然,这样比较麻烦,所以并不推荐这做)。

$ cd /usr/local/harbor/ | |

$ docker-compose down # 停止harbor服务 | |

$ docker-compose up -d # 启动harbor仓库,"-d"后台启动 |

比较推荐的是直接修改harbor.yml文件,然后执行prepare指令(该指令并不会删除harbor仓库现有的数据)进行清除缓存并重新生成,具体过程参考harbor官方文档。

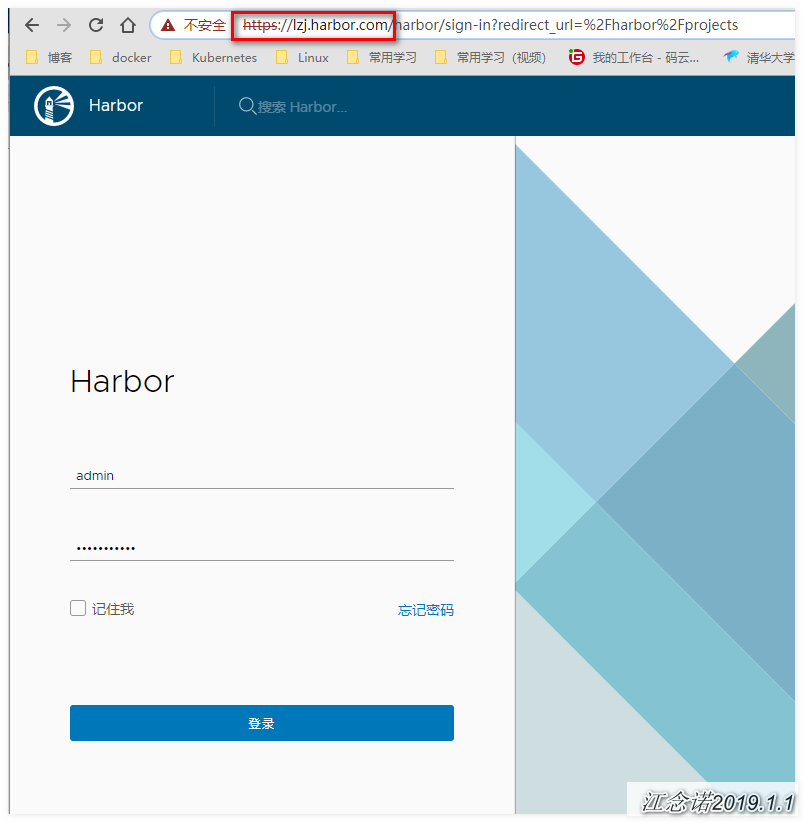

2.8 浏览器访问

访问harbor地址,自动以https方式访问。输入admin及配置文件定义的密码进行登录即可。

这篇关于Harbor安全:cfssl工具为Harbor颁发https证书的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!