本文主要是介绍Metasploitable3-flag{jack_seven_joker},希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Metasploitable3

继上一次的两个flag,这次再为大家更新两个新的,希望对大家有帮助。

1.Jack_of_hearts

2.seven_of_spades

3.joker

前言

继上一次的两个flag,这次再为大家更新两个新的,希望对大家有帮助。

1.Jack_of_hearts

第一次扫描发现了22端口的ssh也是可以搞一搞的

接下来我们用kali自带的hydra爆破,利用hydra里面的爆破,爆破用户名和密码,这里其实只需要爆破密码即可。

接下来我们用kali自带的hydra爆破,利用hydra里面的爆破,爆破用户名和密码,这里其实只需要爆破密码即可。

相关命令:hydra -L username.txt -P password.txt -t 2 -vV -e ns 172.21.11.227 ssh

这里的username.txt和password.txt是我自己的字典,想爆破得先有一个强大的字典。

最后爆出来密码为vagrant,下面我们ssh连接

最后爆出来密码为vagrant,下面我们ssh连接

命令:ssh vagrant@172.21.11.227

连接上之后ls查看相关文件,开始寻找flag

最后我们在c:/Users/Public/Documents下面找到了jack_of_hearts.docx

最后我们在c:/Users/Public/Documents下面找到了jack_of_hearts.docx

下载下来发现这是一个docx文件,在linux里面打不开,尝试把它拖到物理机中,但是被提示文件无法复制到物理机,由此感觉应该是权限不够,就提一下权限

下载下来发现这是一个docx文件,在linux里面打不开,尝试把它拖到物理机中,但是被提示文件无法复制到物理机,由此感觉应该是权限不够,就提一下权限

命令:sudo chmod 777 jack_of_hearts.docx

这下就可以复制到物理机上面了。

打开之后是这个东西

然后猜测会不会和第一个一样也包含隐写。用010Editor打开研究一下。

然后猜测会不会和第一个一样也包含隐写。用010Editor打开研究一下。

发现了jack_of_hearts.png文件,这个png应该就是flag了。既然是包含了png文件,直接把它改为zip格式文件查看压缩包应该就能找到。

发现了jack_of_hearts.png文件,这个png应该就是flag了。既然是包含了png文件,直接把它改为zip格式文件查看压缩包应该就能找到。

果然,在word\media下发现了flag

果然,在word\media下发现了flag

2.seven_of_spades

在上一个寻找flag的过程中,找到jack的同时也找到了seven。

我们将seven下载下来,发现是一个pdf文件,根据之前的套路,这肯定也是一个隐写。

我们用winhex打开文件,发现确实存在隐写

此处应该是pdf中藏了什么别的,如果是藏了flag的话,那么就猜测是常见的pdf中藏了png图片,我们用在线提取工具尝试一下

此处应该是pdf中藏了什么别的,如果是藏了flag的话,那么就猜测是常见的pdf中藏了png图片,我们用在线提取工具尝试一下

发现提取出来了一个png文件,打开查看,得到了flag

发现提取出来了一个png文件,打开查看,得到了flag

3.joker

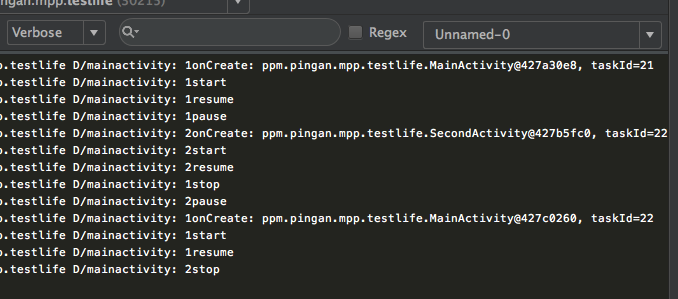

进入靶场地址之后,用到玩CTF的小习惯,看见页面先F12,发现了一大串的数字

根据开头的89504e470d0a1a0a发现这是png图片的图片头编码。

根据开头的89504e470d0a1a0a发现这是png图片的图片头编码。

我们把这一堆东西复制下来,用winhex打开一个新页面,粘贴上去后生产一个新的png图片并保存下来。

打开发现,是joker牌

打开发现,是joker牌

总结

好了,感谢师傅们的观看,希望小白的解题过程能帮助到有需要的师傅们,也欢迎师傅们提出意见。

这篇关于Metasploitable3-flag{jack_seven_joker}的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!