本文主要是介绍等级保护实施指南与定级指南标准,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

前言

等级保护实施指南标准

主要思路

主要概念

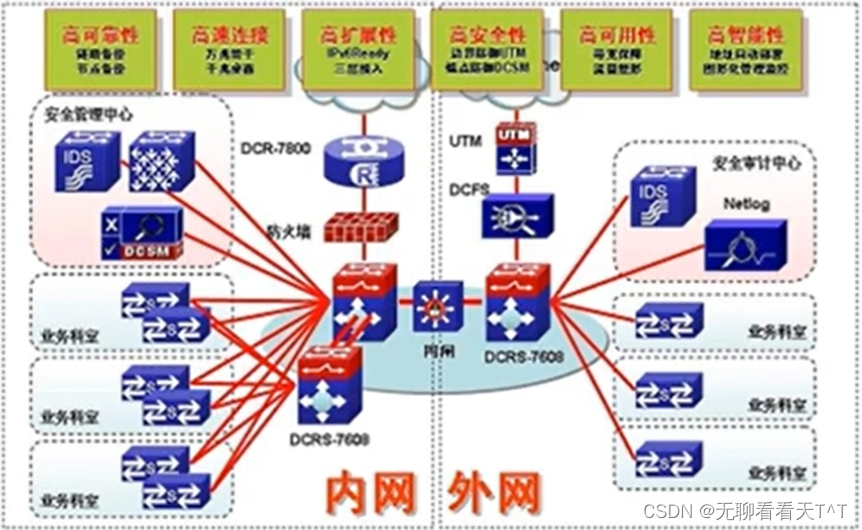

实例

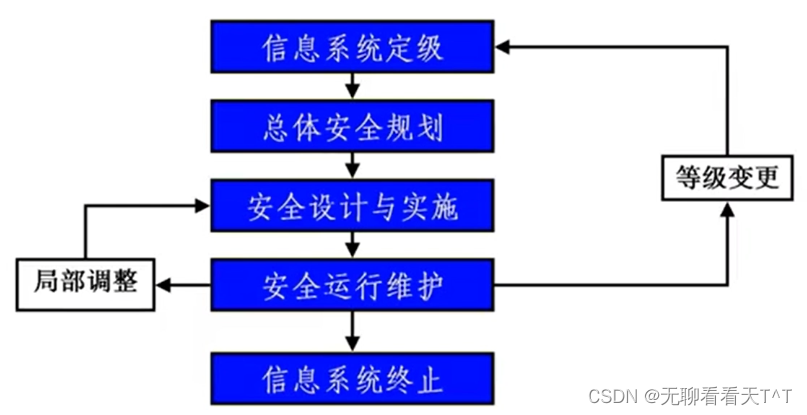

主要流程

等级保护定级指南标准

安全保护等级

定级原理

级别划分表

定级方法

业务信息安全保护等级矩阵表

系统服务安全保护等级矩阵表

补充内容

前言

《实施指南》介绍和描述了实施信息系统等级保护过程中涉及的阶段、过程和需要完成的活动,通过对过程和活动的介绍,使大家对了解信息系统实施等级保护的流程办法,以及不同的角色在不同阶段的作用等

等级保护实施指南标准

常见的是安全等级的提升,等级降低的例子很少

主要思路

1、以信息系统安全等级保护建设为主要线索

2、定义信息系统等级保护设施的主要阶段和过程

3、对每个结点介绍和描述主要的过程和实施活动

4、对每个活动说明实施主体、主要活动内容和输入输出等

主要概念

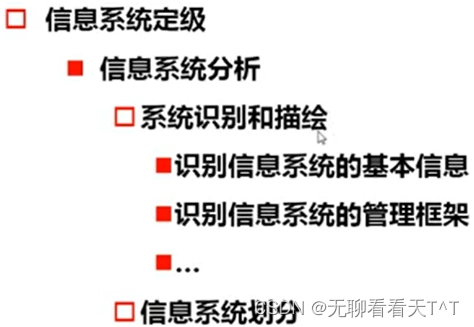

主要概念:阶段、过程、主要活动、子活动、活动输入、活动输出

特点:按照层级结构实施

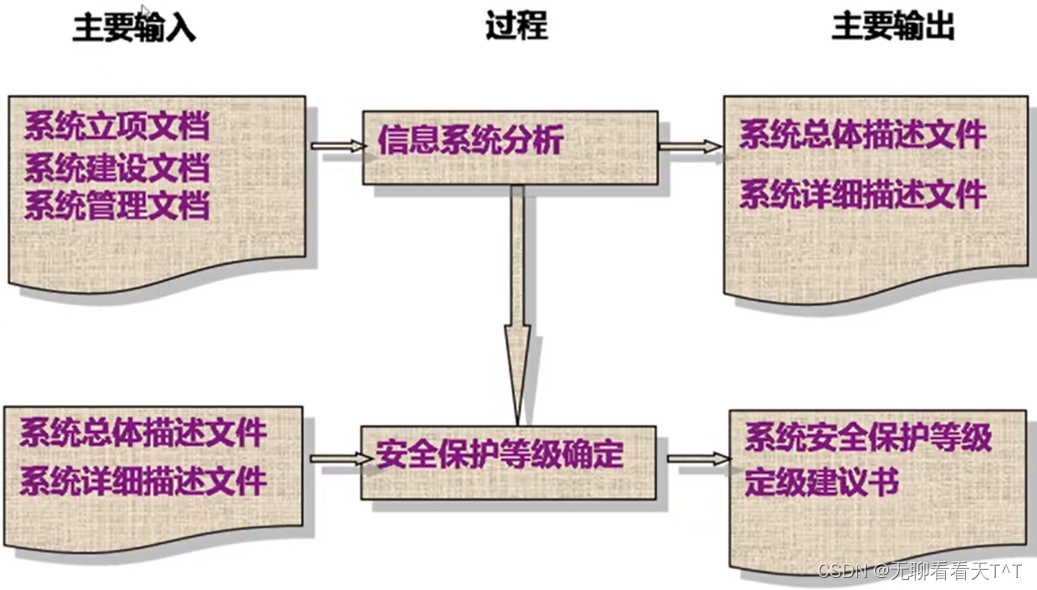

实例

主要流程

等级保护定级指南标准

安全保护等级

概念:安全保护等级的确定是不依赖于安全保护措施的,具有一定的”客观性“,即该系统在存在之初便由其自身所实现的使命决定了它的安全保护等级,而非由”后天“的安全保护措施决定

定级原理

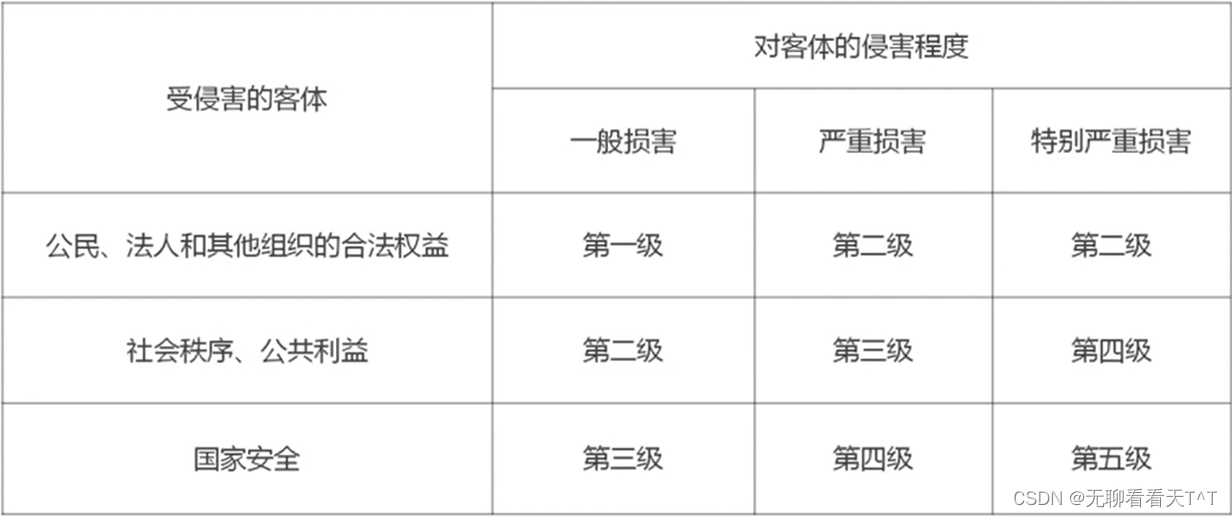

根据信息系统受到破坏后产生的影响不同,我们将信息安全等级保护分为五个级别:

第一级:会对公民、法人和其他组织的合法权益造成损害,但不损害国家安全、社会秩序和公共利益

第二级:会对公民、法人和其他组织的合法权益产生严重损害,或对社会秩序和公共利益造成损害,但不损害国家安全

第三级:会对社会秩序和公共利益造成严重损害,或对国家安全造成损害

第四级:会对社会秩序和公共利益造成特别严重损害,或对国家安全造成严重损害

第五级:会对国家安全造成特别严重损害

级别划分表

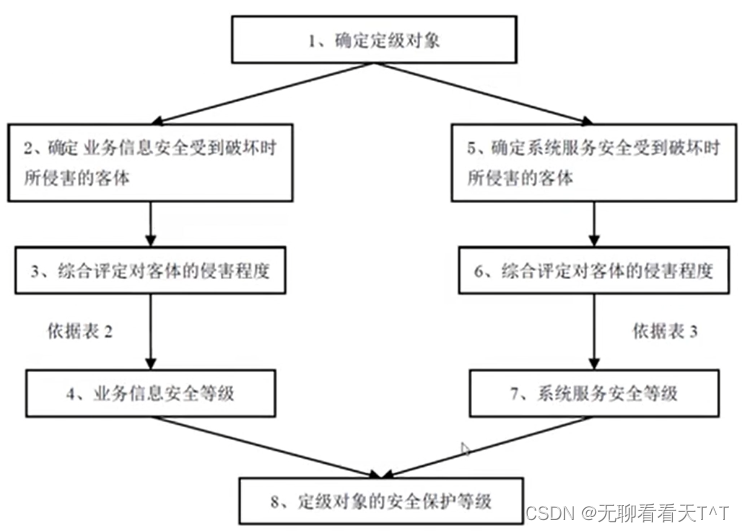

定级方法

1、确定定级对象

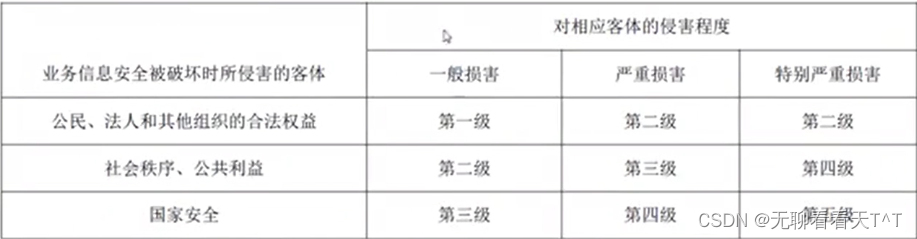

2、确定业务信息安全受到破坏时所侵害的客体

3、综合评定业务信息安全被破坏对客体的侵害程度

4、得到业务信息安全等级

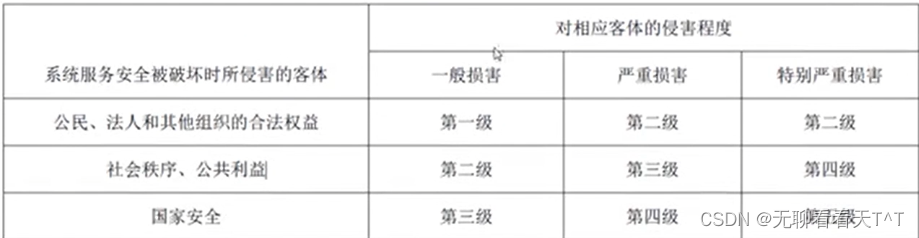

5、确定系统服务安全受到破坏时所侵害的客体

6、综合评定系统服务安全被破坏对客体的侵害程度

7、得到系统服务安全等级

8、由业务信息安全等级和系统服务安全等级的较高者确定定级对象的安全保护等级

业务信息安全保护等级矩阵表

系统服务安全保护等级矩阵表

结论:作为定级对象的信息系统的安全保护等级由业务信息安全保护等级和系统服务安全保护等级的较高者决定

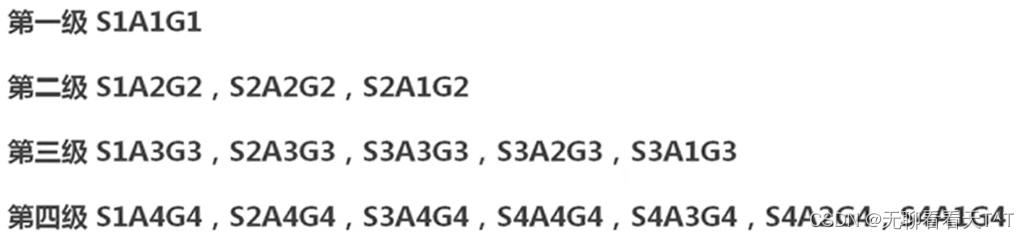

可能的系统级别:

补充内容

- 业务信息安全相关要求(标记为S)

- 系统服务保证相关要求(标记为A)

- 通用安全保护要求(标记为G)

~over~

这篇关于等级保护实施指南与定级指南标准的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!