本文主要是介绍GMT 0083-2020 密码模块非入侵式攻击缓解技术指南,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

密码模块非入侵式攻击缓解技术指南

- 前言

- 一、相关定义

- 二、相关内容

- 1.攻击的形式化命名

- 2.分析流程

- 3.非入侵式攻击缓解技术

- 4.非入侵式攻击测试

- 三、SM2/SM9和SM4的非入侵式攻击缓解技术

前言

提示:范围:

本文给出了密码模块非入侵式攻击方法、缓解技术以及测试方法。 本文件适用于指导密码模块中部署非入侵式攻击缓解技术,指导技术人员在密码模块开发和使用过程中,根据具体的密码算法特点、密码模块特性、具体部署的实际场景,选择缓解技术来抵抗非入侵式攻击威胁。

提示:以下是本篇文章正文内容,下面案例可供参考

一、相关定义

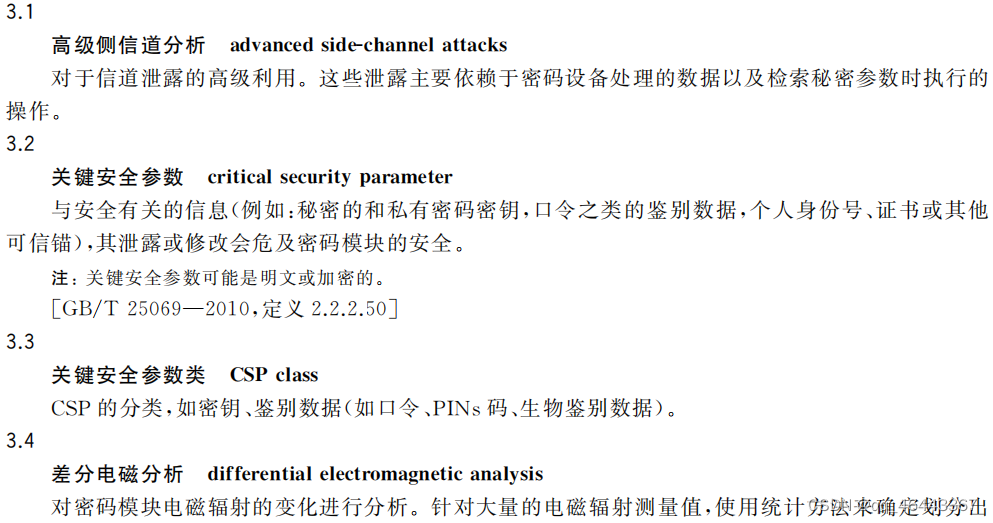

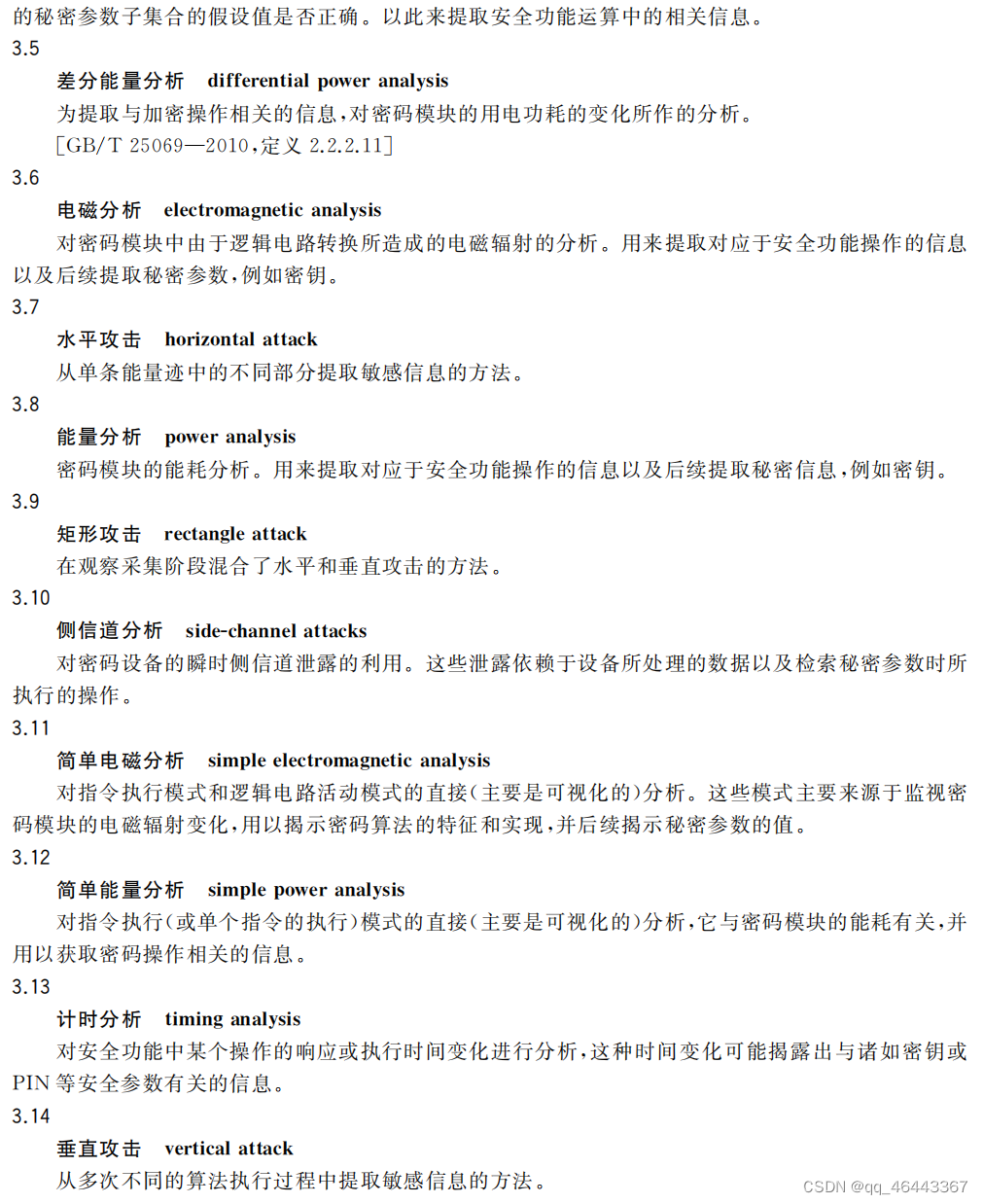

术语定义:

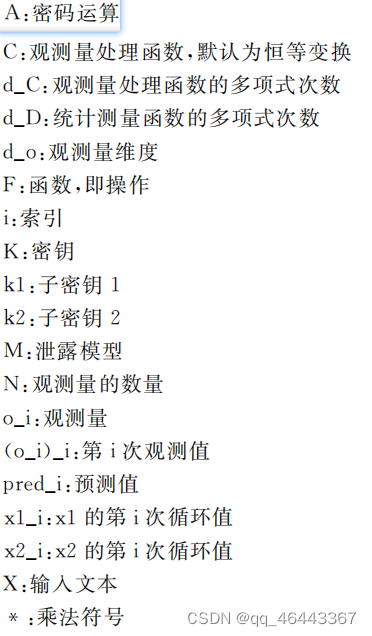

符号:

缩略语:

汉明重量是字符串相对于同样长度的零字符串的汉明距离,也就是说,它是字符串中非零的元素个数:对于二进制字符串来说,就是 1 的个数,所以 11101 的汉明重量是 4。

汉明距离是一个概念,它表示两个(相同长度)字符串对应位置的不同字符的数量。对两个字符串进行异或运算,并统计结果为1的个数,那么这个数就是汉明距离。

二、相关内容

1.攻击的形式化命名

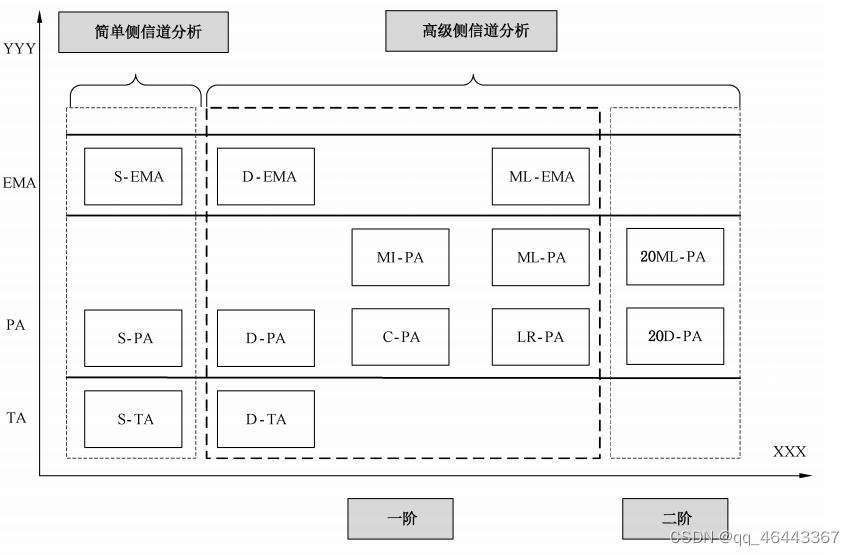

应按照如下的方式描述一个攻击:〈XXX〉-〈YYY〉-〈ZZZ〉。

XXX(见图1横轴)代表在攻击中使用的统计学方法,如〈S〉代表Simple,即简单分析,〈C〉代表Correlation,即相关性统计,〈MI〉代表Mutual Information,即极大似然统计,〈ML〉代表Maximum LIkelihood,即 互 信 息 统 计,〈D〉代 表 Difference of Means,即 均 值 差 分 统 计,〈LR〉代 表Linear Regression,即线性回归方法等。若需表示一种产生d阶能量的预处理方法,可采用〈dO〉方式表达,如〈dOC〉、〈dOML〉,表示d阶相关性攻击以及d阶极大似然攻击(这种方式既可表示将能量迹中单个目标时刻的能量消耗自乘为d次方,也可表示对每条能量迹上d个点的能量消耗进行结合)。

YYY(见图1纵轴)代表观测到的侧信道类型,如〈PA〉代表能量分析,〈EMA〉代表电磁分析,〈TA〉代表计时分析等。

ZZZ代表攻击方法的特点,如〈P〉代表刻画攻击,〈UP〉代表非刻画攻击,其中刻画攻击是指攻击人员能够事先对目标设备的真实侧信道泄露模型进行精准建模的一种攻击方式,非刻画攻击反之。该项为可选项,默认的值为〈UP〉。在整体攻击名称前可附加一个形容词用以指明攻击的工作方式。该工作方式可为“垂直的”(默认模式),“水平的”或者“矩形的”。

2.分析流程

根据是否使用统计分析方法,将非入侵式侧信道分析流程分为简单侧信道分析流程和高级侧信道分析流程。

简单侧信道分析流程通常为:通过直接(主要是可视化的)或是肉眼识别的分析方法对密码模块的运行时间、能量消耗或是电磁泄露进行检测分析,从而揭示密码算法的秘密参数。

高级侧信道分析通常包括如下步骤:

a) 对观测量(o_i)进行 N 次测量,每次测量对应一次以已知输入 X和密钥 K 为参数的密码运算 A;

b) 为设备选择泄露模型 M;

c) 选择观测量处理函数C(默认情况下,C被设置为恒等变换);

d) 对密钥 K或者其子密钥的可能值进行假设,记为h;

e) 从 A,h,(o_i)_i以及可能的 M 中推测出 N个预测值pred_i(每个预测值对应一个明文,且该明文对应的观测量已被获取);

f) 选择统计测试函数D,并计算D[pred_i,C(o_i)];

g) 如果D[pred_i,C(o_i)]大于某一阈值,则认为假设值h正确。否则,认为假设值错误,回到步骤d)并重新选择假设值h。

3.非入侵式攻击缓解技术

计时分析攻击主要利用与密钥相关的指令操作间存在的时间差异来展开攻击。

能量分析攻击主要分为简单能量攻击和差分能量攻击两大类。前者需要直接(例如通过视觉)分析密码模块在执行过程中出现的与关键安全参数相关的指令能量消耗模式,而后者则通过使用统计方法(例如均值差、相关系数)对收集到的大量能量消耗进行统计分析,以获取关键安全参数。

电磁分析攻击主要利用密码模块在运行过程中产生的电磁辐射能量消耗来恢复密码模块在运算过程中使用的关键安全参数。与能量分析攻击中主要对密码模块的整体能量消耗值进行测量不同,电磁分析攻击能更精确的探测密码模块中局部模块产生的电磁辐射消耗,拥有更高的攻击精度。

计时分析攻击缓解技术:平衡指令分支技术;随机延时插入技术;盲化技术

能量分析攻击缓解技术:隐藏技术;掩码/盲化技术;其他缓解技术

(隐藏技术包括时间维度隐藏技术:随机插入伪指令技术,伪轮运算技术,时钟随机化技术,乱序操作技术和振幅维度隐藏技术:双轨预充电逻辑技术,信号滤波与噪声叠加技术,低功耗设计技术,复合寄存器技术)

电磁分析攻击缓解技术:低功耗技术;屏蔽套件技术;扩展频谱时钟技术;交错的双轨逻辑技术;分布式电路架构技术

4.非入侵式攻击测试

测试框架

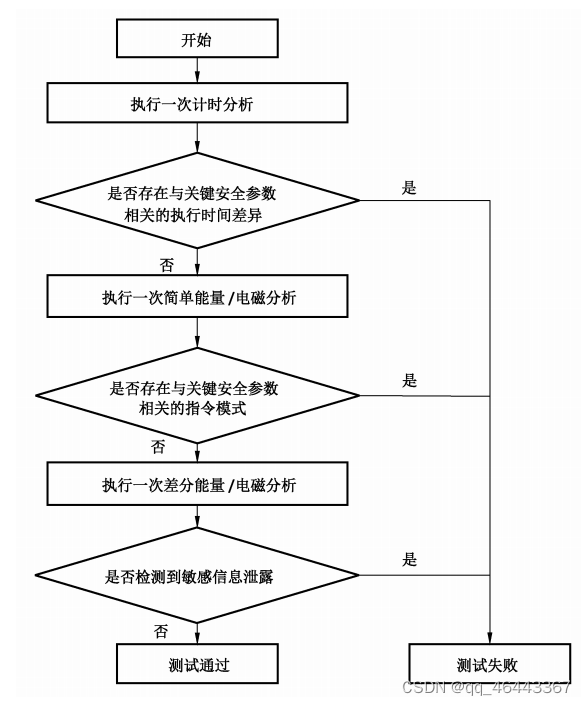

核心测试流程

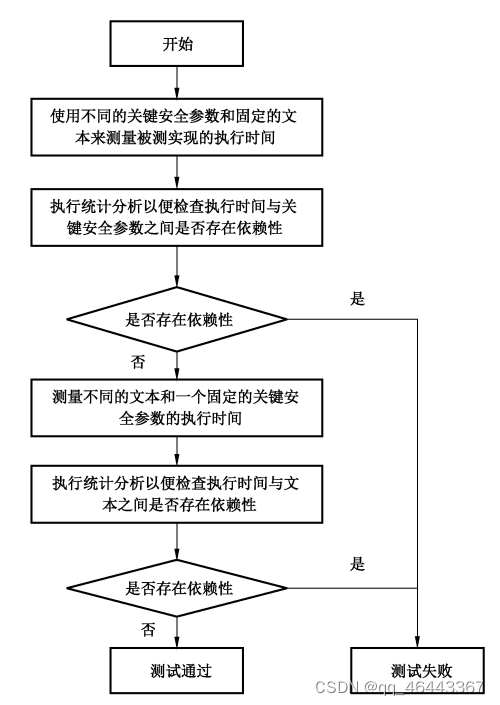

计时分析攻击泄露测试流程分为两个阶段:

a ) 测量密码模块在固定的文本输入以及不同的关键安全参数下的执行时间;

b ) 测量密码模块在不同的文本输入以及固定的关键安全参数下的执行时间。

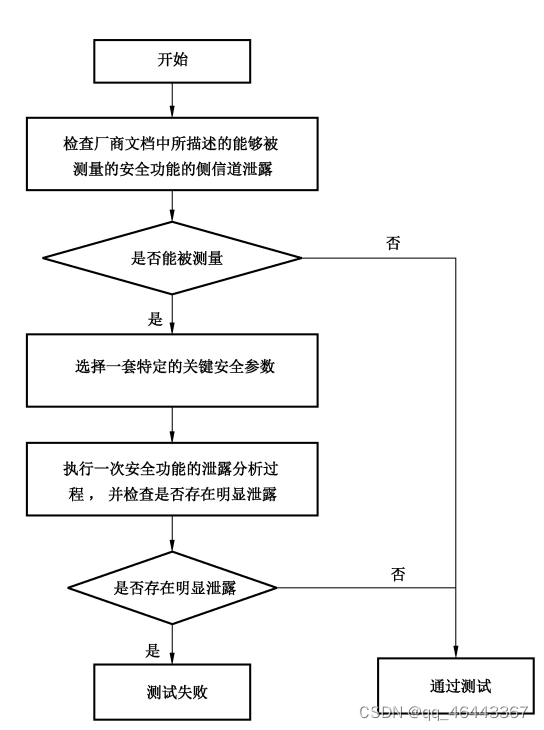

简单能量/简单电磁泄露分析的两阶段流程:

a ) 测试实验室应根据期望达到的安全能力获取对应数量的侧信道测量信息;

b) 测试实验室进行密码算法指令序列识别分析。(交叉关联方法、聚类分析方法)

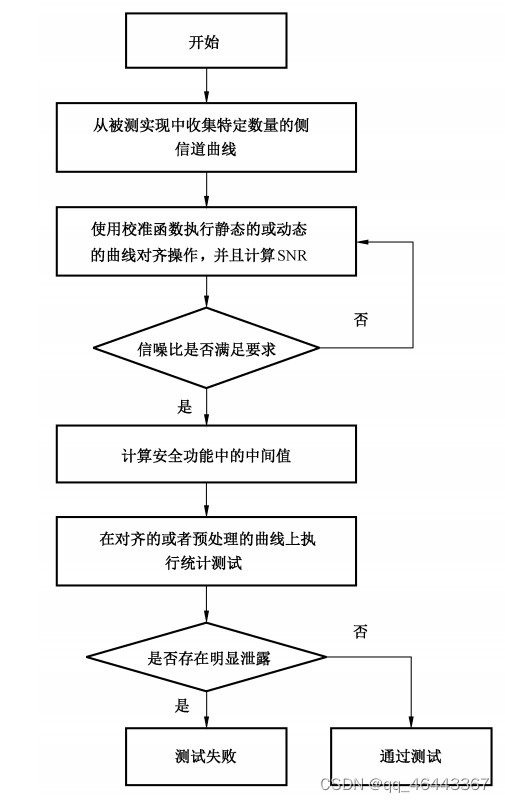

差分能量分析/差分电磁分析的泄露分析流程:

a ) 测试实验室应根据期望达到的安全能力来获取对应数量的侧信道测量信息。

b ) 使用校准函数进行静态或动态的曲线对齐操作,并计算信噪比SNR。

c ) 计算安全功能中的中间值。由于测试实验室使用了预先指定的测试向量集合来采集对应的侧信道测量值,因此计算安全功能中间值是可行的。测试实验室应精心选择测试向量以暴露和隔离潜在的泄露。

d ) 对对齐的或者预处理的曲线进行统计测试。测试实验室应在多个预先指定的数据集上进行统计分析(即Welch测试),以此来检测侧信道中是否存在敏感信息泄露。

三、SM2/SM9和SM4的非入侵式攻击缓解技术

SM2和SM9算法是基于椭圆曲线算法设计的,针对他们的常见攻击主要针对椭圆曲线中的标量乘法展开。(非对称算法)

1.一种简单可行的缓解技术是通过引入“虚”点来平衡可能由私钥比特位引起的指令分支差异,可抵抗利用指令分支不平衡所导致的简单能量分析,同时也可有效抵抗计时分析攻击;

2.为抵抗通过逐比特私钥猜测的方式进行的差分能量分析或者差分电磁分析,本文推荐采用盲化基点或者盲化私钥的方法来随机化每次标量乘过程中出现的计算中间值。

SM4密码算法(对称算法)的常见侧信道攻击主要使用统计分析方法(如差分能量分析或差分电磁分析)对算法计算过程中的敏感中间值变量进行攻击。针对这一主要的非入侵式攻击威胁,可通过引入掩码随机数的方式对SM4计算过程中的所有敏感中间值变量进行随机化处理,切断密码模块的能量消耗与可预测的敏感中间值之间的联系。掩码保护方案的核心问题是追踪和记录掩码在算法计算流程中的变

化,在输出真实的密文之前消除当前的保护掩码值。

例如:以上就是GMT 0083-2020 密码模块非入侵式攻击缓解技术指南的基本内容,本文仅仅简单介绍了攻击缓解技术的类型。

这篇关于GMT 0083-2020 密码模块非入侵式攻击缓解技术指南的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!