本文主要是介绍网络安全公司梳理,看F5如何实现安全基因扩增,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

应用无处不在的当下,从传统应用到现代应用再到边缘、多云、多中心的安全防护,安全已成为企业数字化转型中的首要挑战。根据IDC2023年《全球网络安全支出指南》,2022年度中国网络安全支出规模137.6亿美元,增速位列全球第一。有专家指出,目前网络安全市场已经是仅次于计算、存储、网络的第四大IT基础设施市场。那什么才是一个优秀的网络安全公司?备受业界关注的F5又有怎样的能力?让我们一探究竟。

优秀网络安全公司应具备的特点

网络安全的重点是攻与防,能围绕这方面,做到优质产品与服务支撑,才称得上是优秀且可信的网络安全公司。通过对F5在内的多家企业梳理与分析,归纳出以下几点:

首先,网络安全公司不能局限于提供独立的产品和服务,而是打造全面的、适用性更强的安全解决方案。比如F5从最初的关注性能问题转变为解决应用安全问题,为用户提供基于Web应用安全、DDoS防护、机器人识别以及API安全四位一体的WAAP解决方案。

其次,要拥有专业的技术团队。网络安全公司的发展,人才是关键,应当拥有专业和经验丰富的团队,熟悉各类已知的网络威胁,并能以前瞻的视角和敏锐性,提前预知并应对潜在威胁。

最后,成为优秀网络安全公司,需要打造一套全方位的服务体系,并能实现快速响应。正如F5就能提供来自安全专家的24x7的技术支持,而用户只需要为使用的服务付费。

F5如何实现安全基因扩增

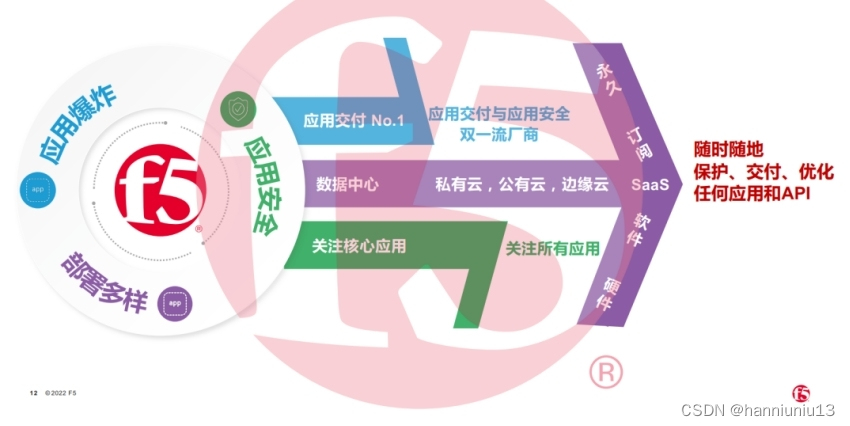

通过对多家网络安全公司的观察分析,我们从中选出了有代表性的F5公司,想聊聊它关于安全的诸多能力。源于F5多年发展中不断打磨和创新,目前F5的安全产品已经能够部署在公有云、私有云、边缘云、容器云等环境中。

此外,F5应用安全解决方案可有效缓解恶意机器人和自动化,而不会在客户体验的过程中感受到由CAPTCHA等造成摩擦。使用机器学习,F5通过准确确定用户旅程中关键端点和交易的真实性和意图来阻止自动攻击和手动欺诈。同时四位一体的WAAP真正实现了网络层、数据层到应用层的安全串联,让F5安全基因有了大幅度扩增,从而形成比其他网络安全公司更强大的全栈安全防护能力。

面对高速发展的威胁态势,依然有大量企业用户,尤其是中小企业的安全需求尚未被满足。从工作负载层,到网络层、数据层和应用层,作为出色的网络安全公司,F5都有足够的能力,为企业的数字化转型而护航。

这篇关于网络安全公司梳理,看F5如何实现安全基因扩增的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!