本文主要是介绍HDU1253:BFS的应用,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Problem Description

Ignatius被魔王抓走了,有一天魔王出差去了,这可是Ignatius逃亡的好机会.

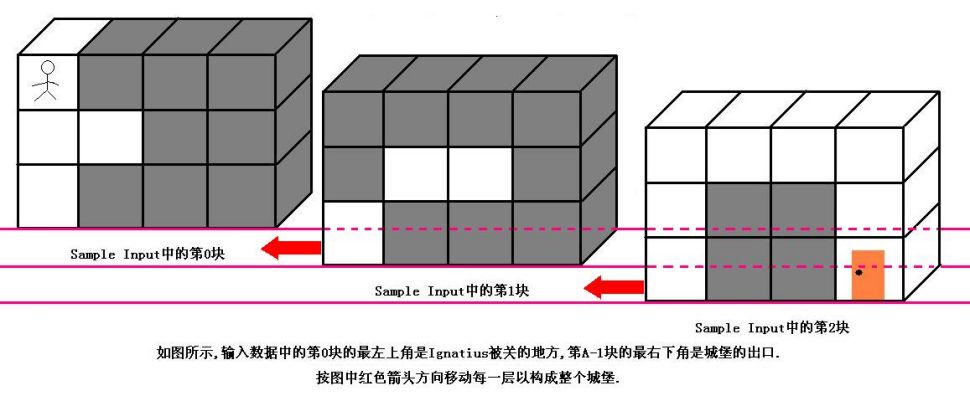

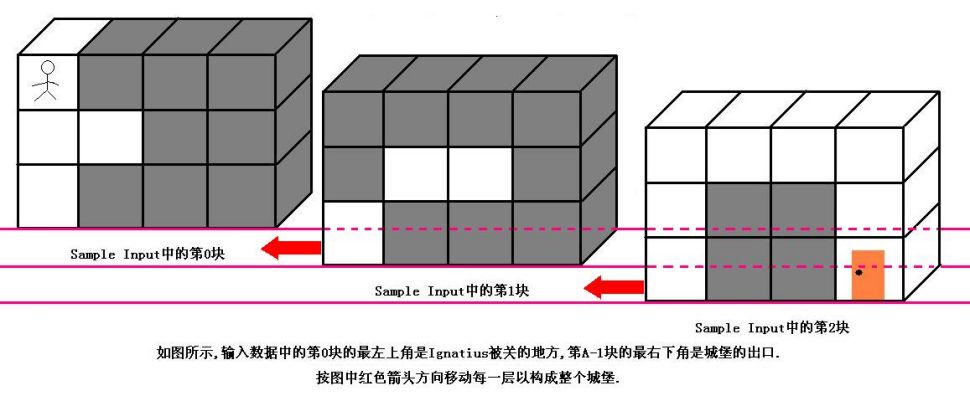

魔王住在一个城堡里,城堡是一个A*B*C的立方体,可以被表示成A个B*C的矩阵,刚开始Ignatius被关在(0,0,0)的位置,离开城堡的门在(A-1,B-1,C-1)的位置,现在知道魔王将在T分钟后回到城堡,Ignatius每分钟能从一个坐标走到相邻的六个坐标中的其中一个.现在给你城堡的地图,请你计算出Ignatius能否在魔王回来前离开城堡(只要走到出口就算离开城堡,如果走到出口的时候魔王刚好回来也算逃亡成功),如果可以请输出需要多少分钟才能离开,如果不能则输出-1.

魔王住在一个城堡里,城堡是一个A*B*C的立方体,可以被表示成A个B*C的矩阵,刚开始Ignatius被关在(0,0,0)的位置,离开城堡的门在(A-1,B-1,C-1)的位置,现在知道魔王将在T分钟后回到城堡,Ignatius每分钟能从一个坐标走到相邻的六个坐标中的其中一个.现在给你城堡的地图,请你计算出Ignatius能否在魔王回来前离开城堡(只要走到出口就算离开城堡,如果走到出口的时候魔王刚好回来也算逃亡成功),如果可以请输出需要多少分钟才能离开,如果不能则输出-1.

Input

输入数据的第一行是一个正整数K,表明测试数据的数量.每组测试数据的第一行是四个正整数A,B,C和T(1<=A,B,C<=50,1<=T<=1000),它们分别代表城堡的大小和魔王回来的时间.然后是A块输入数据(先是第0块,然后是第1块,第2块......),每块输入数据有B行,每行有C个正整数,代表迷宫的布局,其中0代表路,1代表墙.(如果对输入描述不清楚,可以参考Sample Input中的迷宫描述,它表示的就是上图中的迷宫)

特别注意:本题的测试数据非常大,请使用scanf输入,我不能保证使用cin能不超时.在本OJ上请使用Visual C++提交.

特别注意:本题的测试数据非常大,请使用scanf输入,我不能保证使用cin能不超时.在本OJ上请使用Visual C++提交.

Output

对于每组测试数据,如果Ignatius能够在魔王回来前离开城堡,那么请输出他最少需要多少分钟,否则输出-1.

Sample Input

1 3 3 4 20 0 1 1 1 0 0 1 1 0 1 1 1 1 1 1 1 1 0 0 1 0 1 1 1 0 0 0 0 0 1 1 0 0 1 1 0

Sample Output

11

下面的代码,杭电OJ显示WR,唉,能力不够啊,但是还是照猫画虎的做出来了,本地测试也是对的,不知道哪里错了,有时间再调试吧,我先去吃饭去啦!

#include <iostream>

#include <stdio.h>

#include <math.h>

#include <string.h>

#include <stdlib.h>

using namespace std;

#define MAXSIZE 51

struct pos

{int x;int y;int z;int t;

};static int v[MAXSIZE][MAXSIZE][MAXSIZE];

static int maze[MAXSIZE][MAXSIZE][MAXSIZE];

int offset[6][3]={{-1,0,0},{1,0,0},{0,-1,0},{0,1,0},{0,0,-1},{0,0,1}};

int K,a,b,c,T;int OK(int x,int y,int z)

{if(!v[x][y][z]&&x>=0&&x<a&&y>=0&&y<b&&z>=0&&z<c&&maze[x][y][z]==0)return 1;return 0;

}int BFS(int x,int y,int z)

{struct pos q[100000],temp,now;int f,r;int i;int nx,ny,nz;f=r=0;if(OK(x,y,z)){v[x][y][z]=1;temp.x=x;temp.y=y;temp.z=z;temp.t=0;r++;q[r]=temp;while(f!=r){f=(f+1)%MAXSIZE;now=q[f];for(i=0;i<6;i++){nx=now.x+offset[i][0];ny=now.y+offset[i][1];nz=now.z+offset[i][2];if(OK(nx,ny,nz)){temp.t=now.t+1;if(nx==a-1&&ny==b-1&&nz==c-1)return temp.t;else{v[nx][ny][nz]=1;temp.x=nx;temp.y=ny;temp.z=nz;r=(r+1)%MAXSIZE;q[r]=temp;continue;}}}}}return -1;

}int main()

{int i,j,u,h;while(scanf("%d",&K)!=EOF){for(i=0;i<K;i++){memset(v,0,sizeof(v));memset(maze,0,sizeof(maze));scanf("%d%d%d%d",&a,&b,&c,&T);//cin>>a>>b>>c>>T;for(j=0;j<a;j++)for(u=0;u<b;u++)for(h=0;h<c;h++){int p;scanf("%d",&p);maze[j][u][h]=p;}int res=BFS(0,0,0);if(res<=T)cout<<res<<endl;elsecout<<"-1"<<endl;}}

}

这篇关于HDU1253:BFS的应用的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!