本文主要是介绍神州数码DCN之GREIPsec 实验配置,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

注意:本实验仅为个人学习笔记记录,如有不足,愿各位友友们积极批评指正~

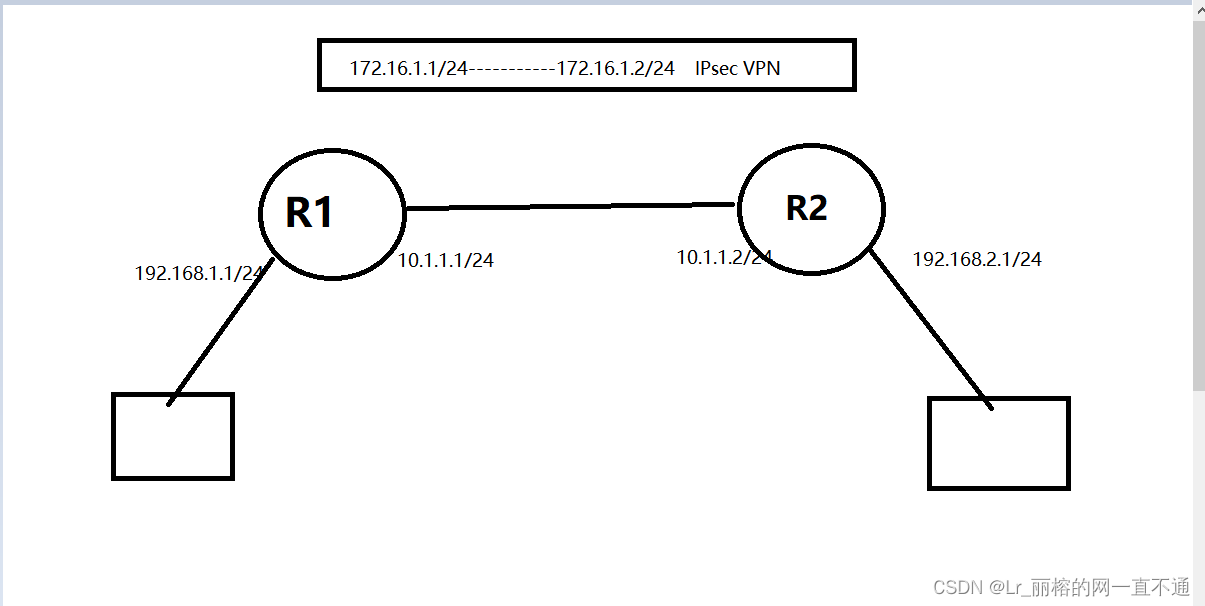

拓扑:

说明:

R1:

g 0/0:192.168.1.1/24

g 0/1:10.1.1.1/24

tunnel 1:172.16.1.1/24R2:

g 0/0:192.168.2.1/24

g 0/1:10.1.1.2/24

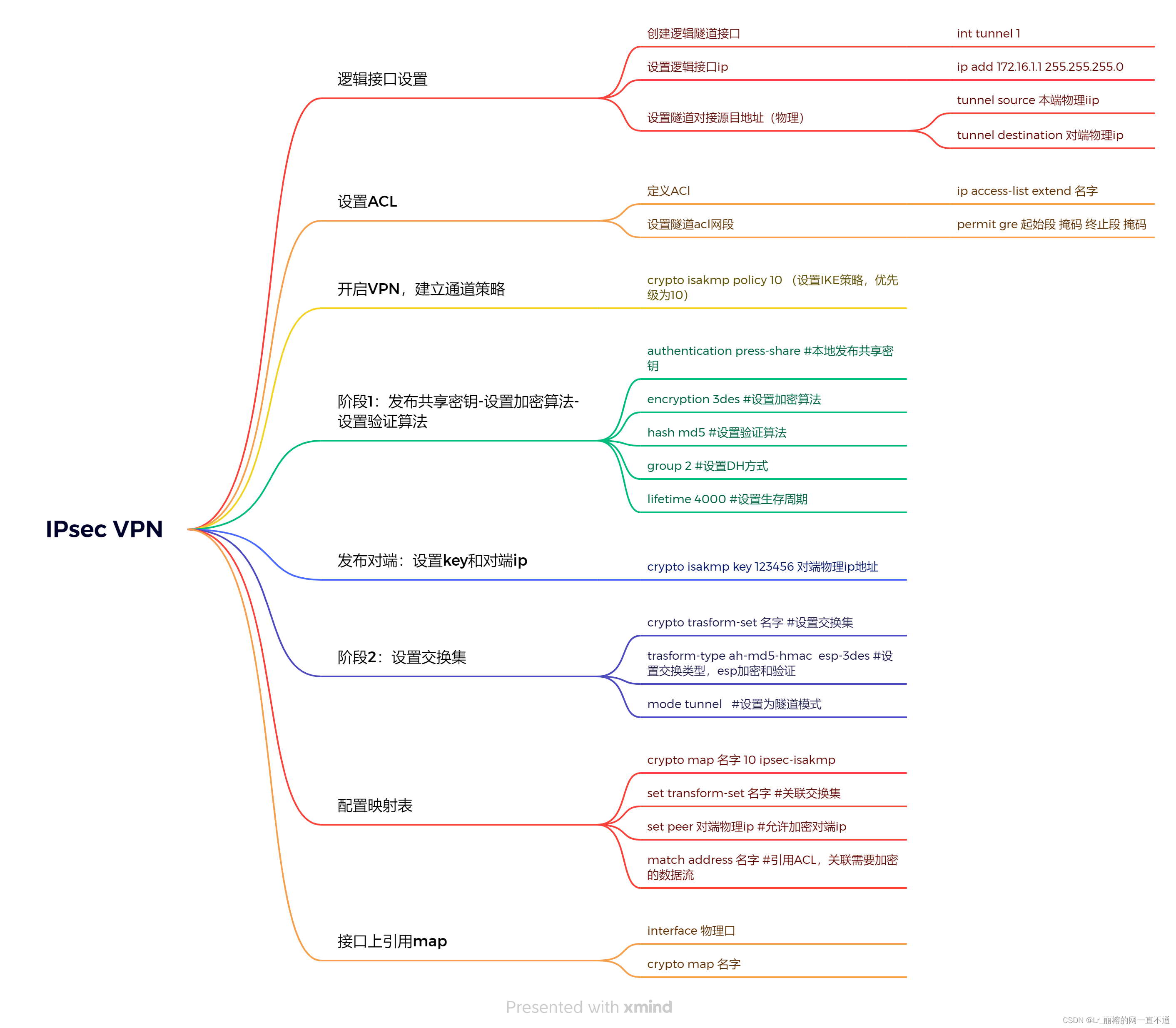

tunnel 1:172.16.1.2/24配置思路:

R1配置:

R1_config#int g 0/1

R1_config_g0/1#ip add 10.1.1.1 255.255.255.0

R1_config_g0/1#int g 0/0

R1_config_g0/0#ip add 192.168.1.1 255.255.255.0

R1_config_g0/0#

R1_config#interface tunnel 1

R1_config_t1#ip address 172.16.1.1 255.255.255.0

R1_config_t1#tunnel source 10.1..1.1

R1_config_t1#tunnel destination 10.1.1.2

R1_config_t1#exit

R1_config#

R1_config#ip access-list extended 1

R1_config_ext_nacl#permit gre 10.1.1.0 255.255.255.0 10.1.1.0 255.255.255.0

R1_config_ext_nacl#exit

R1_config#

R1_config#crypto isakmp policy 10

R1_config_isakmp#authentication pre-share

R1_config_isakmp#encryption 3des

R1_config_isakmp#hash md5

R1_config_isakmp#group 2

R1_config_isakmp#lifetime 4000

R1_config_isakmp#exit

R1_config#

R1_config#crypto isakmp key 6 123456 address 172.16.1.2 255.255.255.0

R1_config#

R1_config#crypto ipsec transform-set LR esp-3des esp-md5-hmac

R1-transform-set#mode tunnel

R1-transform-set#exit

R1_config#

R1_config#crypto map lirong 10 ipsec-isakmp

R1_crypto_map#set transform-set LR

R1_crypto_map#set peer 172.16.1.2

R1_crypto_map#match address 1

R1_crypto_map#exit

R1_config#interface gigaEthernet 0/1

R1_config_g0/1#crypto map lirong

R1_config_g0/1#exitR2配置:

R2_config#int g 0/1

R2_config_g0/1#ip add 10.1.1.2 255.255.255.0

R2_config_g0/1#int g 0/0

R2_config_g0/0#ip add 192.168.2.1 255.255.255.0

R2_config_g0/0#exit

R2_config#

R2_config#interface tunnel 1

R2_config_t1#ip add 172.16.1.2 255.255.255.0

R2_config_t1#tunnel source 10.1.1.2

R2_config_t1#tunnel destination 10.1.1.1

R2_config#

R2_config#ip access-list extended 1

R2_config_ext_nacl#permit gre 10.1.1.0 255.255.255.0 10.1.1.0 255.255.255.0

R2_config_ext_nacl#exit

R2_config#

R2_config#crypto isakmp policy 10

R2_config_isakmp#authentication pre-share

R2_config_isakmp#encryption 3des

R2_config_isakmp#hash md5

R2_config_isakmp#group 2

R2_config_isakmp#lifetime 4000

R2_config_isakmp#exit

R2_config#

R2_config#crypto isakmp key 6 123456 address 172.16.1.1 255.255.255.0

R2_config#

R2_config#crypto ipsec transform-set LR esp-3des esp-md5-hmac

R2-transform-set#mode tunnel

R2-transform-set#exit

R2_config#

R2_config#crypto map lirong 10 ipsec-isakmp

R2_crypto_map#set peer 172.16.1.1

R2_crypto_map#set transform-set LR

R2_crypto_map#match address 1

R2_crypto_map#exit

R2_config#

R2_config_g0/1#crypto map lirong

R2_config_g0/1#exit

R2_config#测试结果:

R2#ping 172.16.1.1

PING 172.16.1.1 (172.16.1.1): 56 data bytes

!!!!!

--- 172.16.1.1 ping 统计信息 ---

5 发送报文, 5 响应报文, 0% 没有应答

往返时间 最小/平均/最大 = 0/0/0 ms

R2#相关命令详解

transfor-type

加密变换配置态下,要设置变换类型,使用transform-type命令

transform-type transform1 [transform2[transform3]]

使用说明:

变换集合可以指定一个或两个IPSec安全协议(或ESP,或AH,或两者都有),并且指定和选定的安全协议一起使用哪种算法。ESP和 AH IPSec安全协议在"IPSec协议:封装安全协议和校验头”一节中做了详细阐述。 变换集合可以指定一个或两个IPSec安全协议(或ESP,或AH,或两者都有),并且指定和选定的安全协议一起使用哪种算法.和AH IPSec安全协议在“IPSec协议:封装安全协议和校验头”一节中做了详细阐述.

变换集合的定义可以指定一到三个变换——每个变换代表一个IPSec安全协议(ESP或AH)和想要使用的算法的组合。当IPSec安全联盟协商时使用了某一变换集合,整个变换集合(协议、算法和其它设置的组合)必须和对端的一个变换集合相匹配。 变换集合的定义可以指定一到三个变换--每个变换代表一个IPSec安全协议(ESP或AH)和想要使用的算法的组合.当IPSec安全联盟协商时使用了某一变换集合,整个变换集合(协议、算法和其它设置的组合)必须和对端的一个变换集合相匹配.

在一个变换集合中,可以指定AH协议、ESP或两者都指定。如果在变换集合中指定了一个ESP,那么可以只定义ESP加密变换,也可以ESP加密变换和ESP验证变换两者都定义。下表中显示了可行的变换组合。 在一个变换集合中,可以指定AH协议、ESP或两者都指定.如果在变换集合中指定了一个ESP,那么可以只定义ESP加密变换,也可以加密变换,也可以加密变换和ESP验证变换两者都定义.下表中显示了可行的变换组合.

IPSec协议:ESP和AH

ESP和AH协议都为IPSec提供了安全服务。

ESP提供了分组加密,以及可选的数据验证和抗重播服务。AH提供了数据验证和抗重播服务。

ESP使用一个ESP头和一个ESP尾对受保护数据——或是一个完整的IP自寻址数据包(或仅是有效负载)——进行封装。AH是嵌入在受保护数据中的;它将一个AH头直接插入在外部IP头后、内部IP数据包或有效负载前。隧道模式中要对整个IP数据报文进行封装和保护,而传送模式中只对IP数据报文中的有效负载进行封装/保护。要进一步了解这两种模式,请参阅mode命令的描述。

选择适当的变换

这篇关于神州数码DCN之GREIPsec 实验配置的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!