本文主要是介绍基于数字证书的可靠电子签名生成及验证技术测评,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

声明

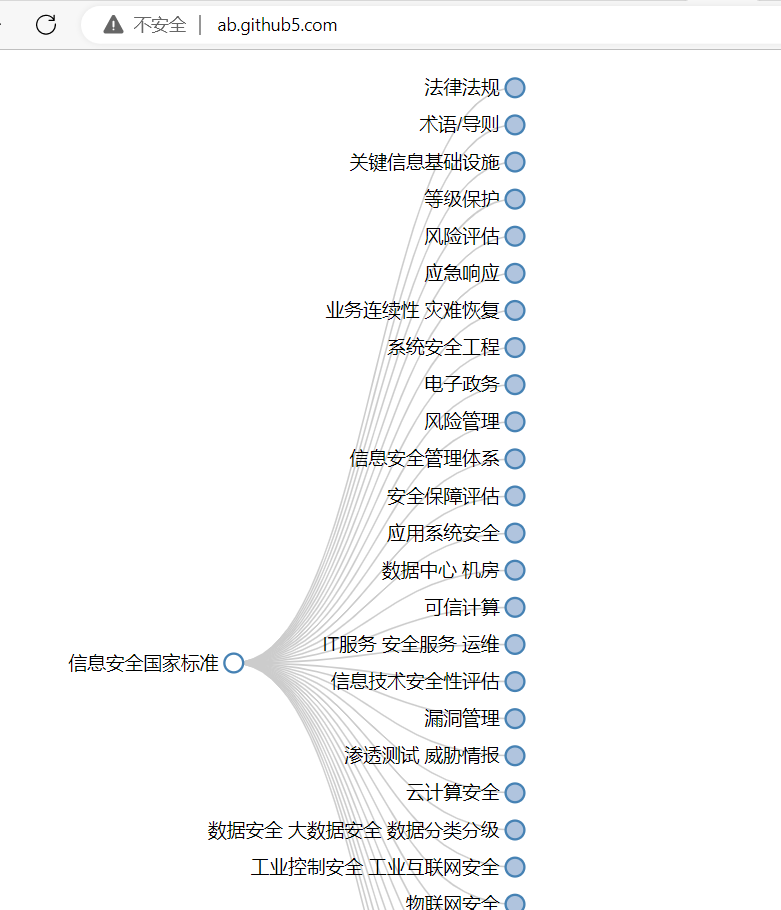

本文是学习信息安全技术 公钥基础设施 标准符合性测评. 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

电子签名格式测评

基本数据格式

测评依据见GB/T 25064—2010中6.1的内容。

开发者应提供文档,针对电子签名的基本数据格式相关内容进行说明。

测评方法如下。

- 通过工具查看电子签名中的数据内容类型的语法结构和内容是否符合RFC2630,如果电子签名是采用SM2算法,则检查是否符合GB/T 35275—2017中“7 数据类型(Data)的相关要求;

- 通过工具查看电子签名中的签名数据内容类型的语法结构内容是否符合RFC2630,如果电子签名是采用SM2算法,则检查是否符合GB/T 35275—2017中8的相关要求;

- 通过工具查看电子签名中的签名数据,是否符合以下要求:

- 版本号须设置为3;

- 用于签名的签名者证书的标识须经过签名;

- 签名数据中必须至少有一个签名者信息。

- 通过工具查看电子签名中是否包含:内容类型属性、消息摘要属性、签名时间属性。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

验证数据格式

测评依据见GB/T 25064—2010中6.2的内容。

开发者应提供文档,针对电子签名的验证数据格式相关内容进行说明。

测评方法如下。

- 使用验证工具对电子签名进行验证,检查电子签名的验证数据是否包括时间戳和完全验证数据;

- 通过工具查看时间戳数据是否从合法的时间戳机构得到;

- 通过工具查看完全验证数据是否包括:完全证书引用、完全撤销引用、签名时间戳属性,并查看完全验证数据是否符合要求。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

签名策略要求

测评依据见GB/T 25064—2010中6.3的内容。

开发者应提供文档,针对电子签名的签名策略相关内容进行说明。

测评方法如下。

- 通过工具查看签名者和验证者是否按照签名策略属性中给出的签名策略来产生和验证签名;

- 检测签名数据是否使用对象表述符标识来显式给出签名策略;

- 检测签名数据是否有一个对应签名策略的策略说明;

- 对一个显式给出的策略,检测是否有一个确定的策略说明格式,并且该格式有唯一的二进制编码;

- 对于确定的并且显式给出的签名策略说明,检测是否为使用合法算法运算的杂凑结果,签名者应向验证者提供该杂凑运算结果,验证者应检查该结果的正确性;

- 通过工具查看签名策略的格式是否符合要求。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

基于数字证书的可靠电子签名生成及验证技术测评

电子签名相关数据的要求

待签数据的要求

测评依据见GB/T 35285—2017中8.1的内容。

开发者应提供文档,针对待签数据的要求进行说明。

测评方法如下。

- 对于待签数据,通过工具查看待签数据是否包括:

- 签名人文件;

- 由签名人所选择的、与签名人文件一同被签署的签名属性。

- 检测待签数据是否包括证书标识符,是否包含可选的属性:签名策略引用、数据内容类型、承诺类型、签名人角色、电子签名产生时签名人所在地、时间戳、归档的数字证书文件等。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

电子签名数据格式的要求

测评依据见GB/T 35285—2017中8.2的内容。

开发者应提供文档,针对电子签名数据格式的要求进行说明。

测评方法如下。

- 检测系统是否支持以下五种电子签名格式类型:基本电子签名(BES)、带时间戳的电子签名(ES-T)、带完全验证数据的电子签名(ES-C)、带扩展验证数据的电子签名(ES-X)和带归档时间戳的电子签名(ES-A);

- 检测电子签名数据的格式及编码是否符合GB/T 25064—2010中6的要求。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

签名生成模块的要求

功能要求

测评依据见GB/T 35285—2017中9.1的内容。

开发者应提供文档,针对电子签名生成设备的功能要求进行说明。

测评方法如下。

- 通过工具查看电子签名生成设备能否安全存放专属于电子签名人的电子签名制作数据;

- 通过工具查看电子签名生成设备能否通过各种有效鉴别手段对签名人进行身份鉴别;

- 通过工具查看电子签名生成设备能否安全使用电子签名制作数据生成电子签名。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

安全要求

测评依据见GB/T 35285—2017中9.2的内容。

开发者应提供文档,针对电子签名生成设备的安全要求进行说明。

测评方法如下。

- 电子签名生成设备应通过第三方测评机构的检测,以确保符合相关国家标准和行业标准的安全要求。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

电子签名生成过程与应用程序要求

电子签名生成过程要求

测评依据见GB/T 35285—2017中10.1的内容。

开发者应提供文档,针对电子签名生成过程的要求进行说明。

测评方法如下。

- 检测电子签名生成过程是否包括以下步骤:

- 签名生成应用程序与电子签名生成设备建立连接过程:在使用签名生成应用程序调用电子签名生成设备进行签名操作之前,需要首先建立二者之间的连接;

- 电子签名数据准备过程:包括选择要签名的签名人文件、与相关签名属性一起形成待签数据、获取待用数字证书等;

- 电子签名制作数据使用鉴别过程:电子签名生成设备对签名人使用电子签名制作数据的权限进行鉴别;

- 产生电子签名过程:选择用于签名的电子签名制作数据,并进行签名运算产生电子签名;

- 电子签名输出过程:根据签名策略和应用要求,获取必要的附加信息,产生并输出电子签名。

- 检测每个过程是否符合要求。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

电子签名生成应用程序要求

测评依据见GB/T 35285—2017中10.2的内容。

开发者应提供文档,针对电子签名生成应用程序的要求进行说明。

测评方法如下。

- 检测签名生成应用程序是否提供人机交互,使签名人能控制电子签名的生成过程,并且向签名人提示错误及状态信息;

- 检测签名生成应用程序是否允许签名人选择签名人文件和签名属性,调用电子签名生成设备时应能够通过多种途径读取到待用数字证书;

- 电子签名生成设备是否显示签名人文件全部内容或其关键特征内容,是否保证显示的内容不会被篡改;

- 如果电子签名生成设备不具有签名人鉴别数据的输入功能,检测签名生成应用程序是否提供签名人鉴别数据输入功能,并对签名人鉴别数据进行预处理,使其能够与电子签名生成设备中的签名人鉴别数据进行比较。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

电子签名验证过程与应用程序要求

电子签名验证过程要求

测评依据见GB/T 35285—2017中11.1的内容。

开发者应提供文档,针对电子签名验证过程的要求进行说明。

测评方法如下。

- 检测验证程序能否正确获取签名人文件及所附的电子签名,并验证签名人文件的完整性;

- 检测验证程序能否正确获取签名策略以及额外验证数据,正确验证额外验证数据是否符合签名策略,并正确验证额外验证数据的有效性;

- 检测验证程序是否提供接口输出电子签名验证结果,电子签名的验证结果分为三类,即签名有效、签名无效和不完全验证。若结果是不完全验证,验证者可根据验证规则的要求补充附加信息再次进行验证。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

电子签名验证应用程序要求

测评依据见GB/T 35285—2017中11.2的内容。

开发者应提供文档,针对电子签名验证应用程序的要求进行说明。

测评方法如下。

- 检测电子签名验证应用程序能否正确选择待验证的电子签名和对应的签名人文件,获取额外验证数据,依据预定义的验证规则对电子签名进行验证;

- 检测电子签名验证应用程序能否将验证结果、签名人文件、签名人的信息、数字证书和时间戳验证信息等呈现给用户或通过接口安全传输给其他信息系统;

- 检测电子签名验证应用程序能否有效排除所有不是电子签名验证应用程序所必需的不可信系统进程、外围设备和通信信道、应用进程等对验证进程的干扰;

- 检测电子签名验证应用程序能否确保正确验证签名人文件和额外验证数据,输出结果不会被篡改。

记录测评结果并对该结果是否完全符合标准相关要求作出判断。如果以上结果全部符合,则本项满足。

延伸阅读

更多内容 可以 信息安全技术 公钥基础设施 标准符合性测评. 进一步学习

联系我们

T-NAASS 024—2022 宁夏规模牛场全混合日粮制作及质量评价规程.pdf

这篇关于基于数字证书的可靠电子签名生成及验证技术测评的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!