本文主要是介绍锐捷网络——VPE实施案例,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

一、组网需求

二、组网拓扑

三、配置要点

四、配置步骤

1、部署MPLS-VPN网络及INTERNET路由

2、部署L2TP协议

3、部署IPSEC

4、路由部署,要解决两个问题

5、移动办公PC的VPN设置(PC3)

五、配置验证

一、组网需求

VPE技术可以实现企业融合的VPN网络。整个企业网核心由MPLS网络组成,外围部门或分支机构通过L2TP拨号,接入企业核心网,通过解析域名分配到不同的VPN中进行数据信息传递,二者不会互相干扰。

- PC3模拟移动办公用户,通过L2TP+IPSEC远程VPN拨入企业内网,通过域名识别该用户属于哪个MPLS-VPN,一个账号同时只能访问VPN-V1与VPN-V2其中之一,两个VPN业务隔离。

- R1模拟分支机构出口路由器,作为L2TP+IPSEC的客户端,内网PC4通过R1与R3建立的VPN隧道传输业务。R1同一时间只能访问VPN-V1与VPN-V2其中之一,两个VPN业务隔离。

- PC4模拟分支机构内网PC机。

二、组网拓扑

三、配置要点

1、部署MPLS-VPN网络及INTERNET路由

2、部署L2TP协议

1)L2TP服务端配置(R3)

a)配置L2TP通用服务端配置

b)配置L2TP域认证

c)创建域认证帐号

2)L2TP客户端配置(R1)

3、部署IPSEC

1)IPSEC服务端配置(R3)

2)IPSEC客户端配置(R1)

4、路由部署,要解决两个问题

1)l2TP地址池网段路由如何在MPLS-VPN网络传递

2)L2TP服务端路由器如何设定去往客户端私网路由网段

5、移动办公PC的VPN设置(PC3)

四、配置步骤

PS:VPE功能的实施,是在MPLS-VPN组网基础上,在边界PE设备提供VPN拨入服务。因此本文重点讲解PE1的VPN功能部署及如何与MPLS-VPN融合。

1、部署MPLS-VPN网络及INTERNET路由

根据不同场景需求,选择实施域内或跨域VPN。本案例重点在于L2TP如何动态拨入MPLS网络,故选择基本的域内VPN作为参考。

在做功能配置前,请务必首先确保公网路由的联通。根据不通场景使用不通路由协议,本案例的配置见最终配置附件,这里不再赘述。

L2TP涉及VRF,这里列出VRF相关配置:

ip vrf v1

rd 1:1

route-target both 1:1

ip vrf v2

rd 2:2

route-target both 2:2

2、部署L2TP协议

1)L2TP服务端配置(R3)

a)配置L2TP通用服务端配置

vpdn enable //使能VPDN功能

vpdn-group l2tp //设置vpdn-group ,名为l2tp

! Default L2TP VPDN group

accept-dialin //允许接受远程客户端拨入

protocol l2tp //设置隧道协议为l2tp

virtual-template 1 //使用虚模板接口1

ip local pool l2tppool 192.168.100.2 192.168.100.100 //创建本地地址池l2tppool,分配给拨入的远程VPN客户端

interface Loopback 11 //创建一个LOOP接口,该接口被Virtual-Template引用,该接口与地址池属同一网段

ip address 192.168.100.1 255.255.255.0

interface Virtual-Template 1 //创建虚模板接口1,使之成为绑定并负载L2TP会话的virtual-access接口模板

ppp authentication chap //启动PPP验证,并指定身份验证模式为CHAP

ip unnumbered Loopback 11 //设置此无编号接口关联的接口为LOOP11

peer default ip address pool l2tppool //为拨入的用户选择分配IP地址的策略,使用地址池l2tppool

b)配置L2TP域认证

vpdn authorize domain //开启VPDN域认证

vpdn domain-delimiter @ suffix //配置分割符和后缀匹配

vpdn-group l2tp //设置vpdn-group ,名为l2tp

domain v2 vrf v2 //将域名“v2”和VRF“v2”进行绑定

domain v1 vrf v1 //将域名“v1”和VRF“v1”进行绑定

c)创建域认证帐号

username aaa@v1 password 123 //创建账号

username bbb@v2 password 123 //创建账号

2)L2TP客户端配置(R1)

l2tp-class l2x //创建l2tp-class,命名为l2x

pseudowire-class pw //创建一个伪线,命名为pw

encapsulation l2tpv2 //设置隧道的数据封装模式

protocol l2tpv2 l2x //设置隧道协议为l2tpv2并应用L2TP-Class l2x来设定控制连接参数

ip local interface GigabitEthernet 0/0 //设置隧道的本地(源)接口为GI0/0

interface Virtual-ppp 1 //配置Virtual-ppp接口

ppp chap hostname bbb@v2 //配置chap认证用户名

ppp chap password 123 //配置chap认证密码

ip mtu 1460 //配置mtu

ip address negotiate //配置地址自动获取

pseudowire 9.9.23.3 11 encapsulation l2tpv2 pw-class pw //指定LNS地址为9.9.23.3;vcid为11;封装类型为l2tpv2 ;引用pseudowire-class接口”pw”

ip route 192.168.0.0 255.255.0.0 Virtual-ppp 1 //vpn网段路由指向Virtual-ppp 接口

3、部署IPSEC

1)IPSEC服务端配置(R3)

同时存在移动办公用户拨入以及分支机构静态拨入,推荐使用动态模式。

crypto isakmp policy 10 //创建ISAKMP策略

encryption 3des

authentication pre-share

hash sha

group 2

crypto isakmp key 7 14005f042b1b2e address 0.0.0.0 0.0.0.0 //配置ISAKMP协商密钥

crypto ipsec transform-set myset esp-3des esp-sha-hmac //配置ipsec加密方式

mode transport //动态模式下,隧道模式必须设置为传输模式

crypto dynamic-map dymymap 10

set transform-set myset

crypto map mymap 10 ipsec-isakmp dynamic dymymap //创建动态加密图

interface GigabitEthernet 3/1/1

crypto map mymap //在接口下应用ipsec加密图,这里是L2TP over IPSEC,因此ipsec应用在主接口下。

//注意,在使用WIN7系统PC拨入的情况下,强烈推荐使用以上策略(包括isakmp policy和transform-set)。WIN7的策略组合比较奇怪,其他策略配置很难满足WIN7的ipsec协商

2)IPSEC客户端配置(R1)

ip access-list extended 100

10 permit ip host 9.9.12.1 host 9.9.23.3 //配置ipsec感兴趣流。我们实施的是L2TP OVER IPSEC,在IPSEC加密前已经经过L2TP封装,所以经过IPSEC的流量源目IP均为L2TP隧道所对应公网口的IP。

crypto isakmp policy 10 //创建ISAKMP策略,与服务端策略一致

encryption 3des

authentication pre-share

hash sha

group 2

crypto isakmp key 7 14005f042b1b2e address 9.9.23.3 //配置isakmp key,与服务端KEY一致

crypto ipsec transform-set myset esp-3des esp-sha-hmac //配置ipsec加密方式,与服务端策略一致

mode transport

crypto map mymap 10 ipsec-isakmp //配置加密图策略

set peer 9.9.23.3

set transform-set myset

match address 100

4、路由部署,要解决两个问题

1)l2TP地址池网段路由如何在MPLS-VPN网络传递

通过以上配置,我们完成了L2TP+IPSEC动态拨入并动态分配VRF的需求,也就是实现了客户端可以单向访问MPLS-VPN私网。但也必须注意到,其他VPN站点是否有L2TP网段的回指路由?比如,R4的VPN-v1是否有192.168.100.0/24的路由?如何使得各个VPN站点均有L2TP的回指路由?

可以通过在R3上创建多个loop接口分别属于不同VRF,这些接口均配置192.168.100.0/24地址,通过BGP 通告到所有的VPN中。确保所有VPN均由L2TP网段的路由。

R3:

interface Loopback 111

ip vrf forwarding v1

ip address 192.168.100.1 255.255.255.0

!

interface Loopback 222

ip vrf forwarding v2

ip address 192.168.100.1 255.255.255.0

router bgp 1

address-family ipv4 vrf v1

network 192.168.100.0

address-family ipv4 vrf v2

network 192.168.100.0

2)L2TP服务端路由器如何设定去往客户端私网路由网段

L2TP客户端使用的是virtual-ppp接口,该接口可以理解为一个实际接口,所以访问总部内部的路由可以指向该接口;

L2TP服务端只能配置Virtual-Template,通过L2TP协商生成Virtual-access接口,Virtual-access才是实际的通信接口。由于Virtual-access是动态生成,无法确定,所以,L2TP客户端的私网路由无法使用静态路由回指接口实现!

使用路由器作为L2TP客户端的环境中,为了解决该问题,有三种方法:

方法一:L2TP客户端做NAT映射 (本案例采用的方法,推荐)

L2TP客户端做NAT 映射,隐藏了私网地址,L2TP服务端就不需要学习客户端的私网地址,也就不存在路由问题

ip access-list extended 101

10 permit ip any 192.168.0.0 0.0.255.255

interface GigabitEthernet 0/1

ip nat inside

interface Virtual-ppp 1

ip nat outside

ip nat inside source list 101 interface Virtual-ppp 1 overload

方法二:使用动态路由协议

L2TP客户端和服务端之间运行动态路由协议,通过动态学习路由。

方法三:使用静态指定客户端地址+静态路由

首先,给每一个L2TP客户端分片固定的IP地址;然后将固定分配的IP和客户端私网网段对应;通过静态路由指定下一条形式回指路由。

要固定分配IP地址,一般通过AAA服务器来实现,避暑比较麻烦;静态路由的配置量较大,也不灵活。

5、移动办公PC的VPN设置(PC3)

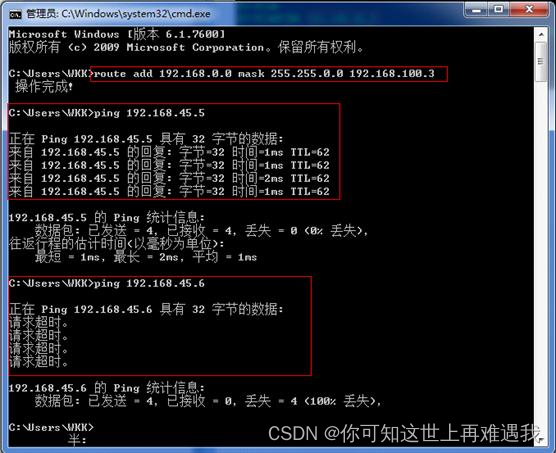

五、配置验证

1、R1使用VPN-V2的账号做L2TP+IPSEC拨入

2、查看vpdn建立正常,获取到私网地址:

3、通过PC4 ping PC1和 PC2验证效果:可以访问VPN-V2资源,无法访问VPN-V1资源,达到效果

4、公网PC3使用VPN-V1账号拨入:可以访问VPN-V1资源,无法访问VPN-V2资源,达到效果

这篇关于锐捷网络——VPE实施案例的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!