本文主要是介绍SHCTF2023 山河CTF Reverse方向[Week1]全WP 详解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- [WEEK1]ez_asm

- [WEEK1]easy_re

- [WEEK1]seed

- [WEEK1]signin

- [WEEK1]easy_math

- [WEEK1]ez_apk

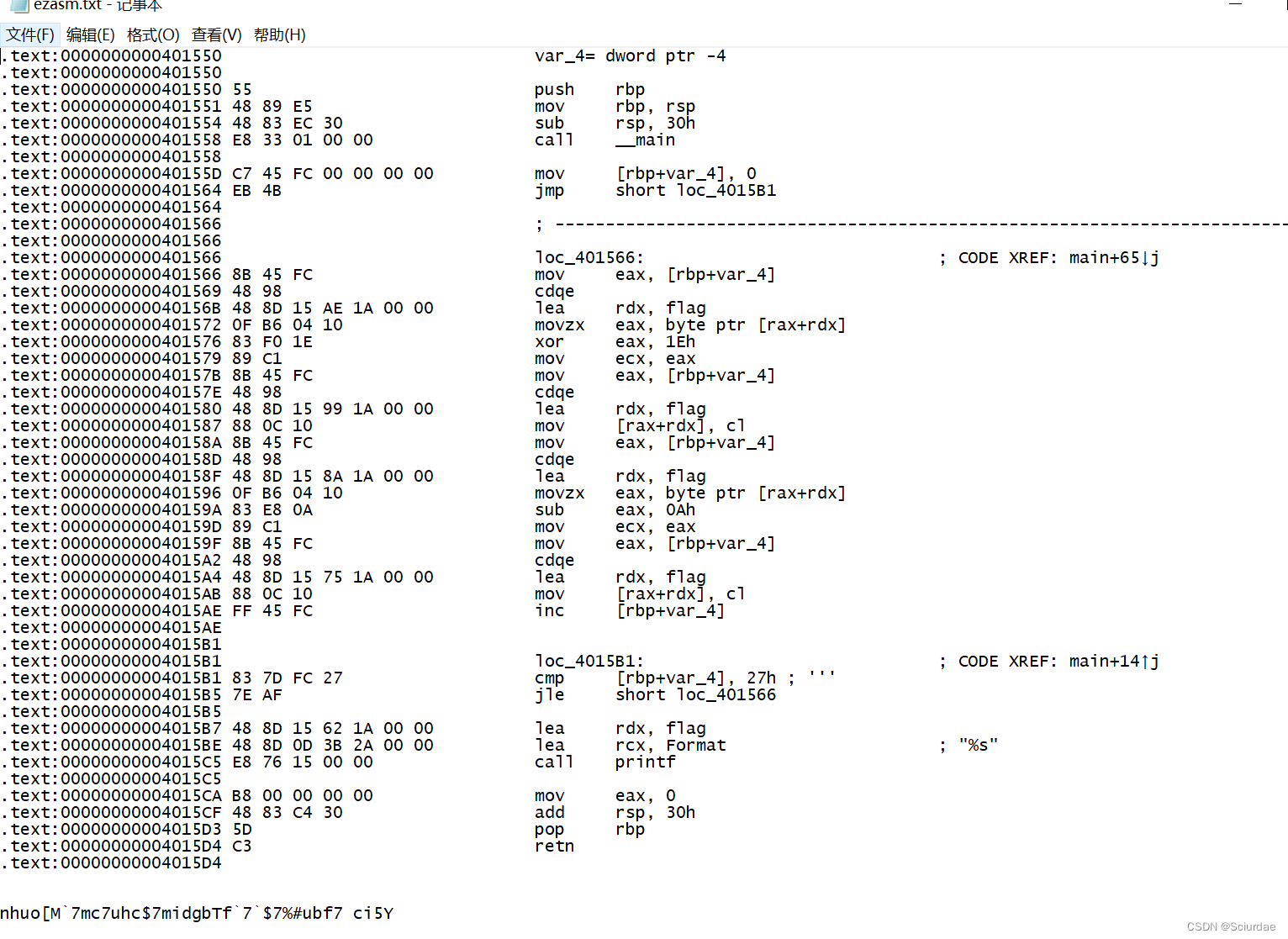

[WEEK1]ez_asm

从上往下读,第一处是xor 1Eh,第二处是sub 0Ah;逆向一下先加0A后异或1E

写个EXP

data = "nhuo[M`7mc7uhc$7midgbTf`7`$7%#ubf7 ci5Y"

result = ''for char in data:xor_value = (ord(char)+0x0A) ^ 0x1Eresult += chr(xor_value)print(result.encode('utf-8').decode('unicode_escape'))flag{It_is_als0_impor@nt_t0_13arn_4sm!}

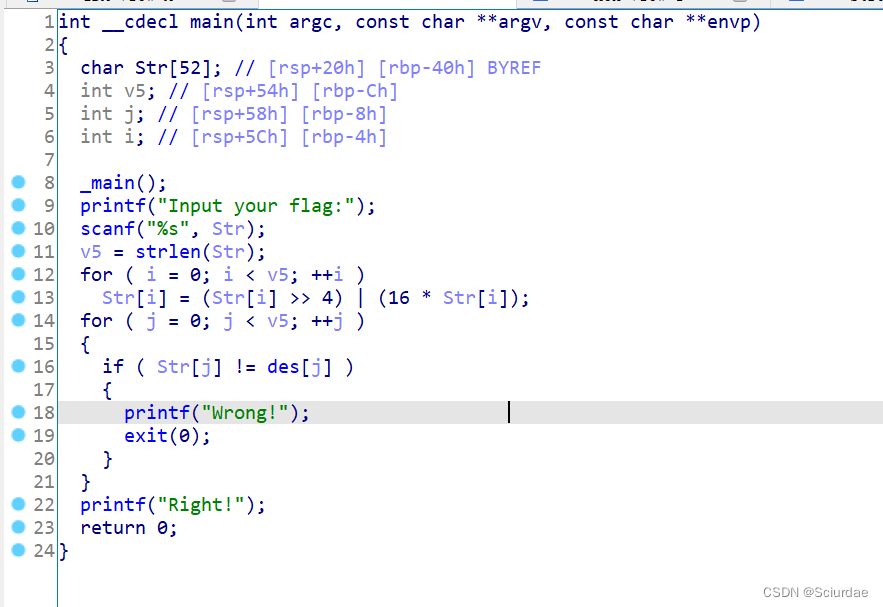

[WEEK1]easy_re

对输入的Str做一个for循环处理,再与des比较

取出des中的数据,逆向一下;

# 已知的des数组

des = [ 0x66, 0xC6, 0x16, 0x76, 0xB7, 0x45, 0x27, 0x97, 0xF5, 0x47,0x03, 0xF5, 0x37, 0x03, 0xC6, 0x67, 0x33, 0xF5, 0x47, 0x86,0x56, 0xF5, 0x26, 0x96, 0xE6, 0x16, 0x27, 0x97, 0xF5, 0x07,0x27, 0x03, 0x26, 0xC6, 0x33, 0xD6, 0xD7]# 创建一个空列表来存储计算得到的Str

Str = []# 逆向计算Str

for value in des:# 首先计算右移4位,然后按位或上16倍的值Str_value = (value >> 4) | (16 * value)# 将计算得到的值添加到Str列表中Str.append(hex(Str_value))# 打印计算得到的Str

print(Str)

Str=['0x666', '0xc6c', '0x161', '0x767', '0xb7b', '0x454', '0x272', '0x979', '0xf5f', '0x474', '0x30', '0xf5f', '0x373', '0x30', '0xc6c', '0x676', '0x333', '0xf5f', '0x474', '0x868', '0x565', '0xf5f', '0x262', '0x969', '0xe6e', '0x161', '0x272', '0x979', '0xf5f', '0x70', '0x272', '0x30', '0x262', '0xc6c', '0x333', '0xd6d', '0xd7d']再做一下处理,因为这里可以发现66是f,6c是l,61是a;这样就可以推测取俩位是flag

# 提取每个元素的后两位字符(十六进制字符)

enflag= [s[-2:] for s in Str]

# 转换每个十六进制字符为ASCII字符

flag = [chr(int(hex_str, 16)) for hex_str in enflag]# 使用join()方法将ASCII字符合并成一个字符串

result = ''.join(flag)# 打印合并后的字符串

print(result)

flag{Try_t0_s0lv3_the_binary_pr0bl3m}

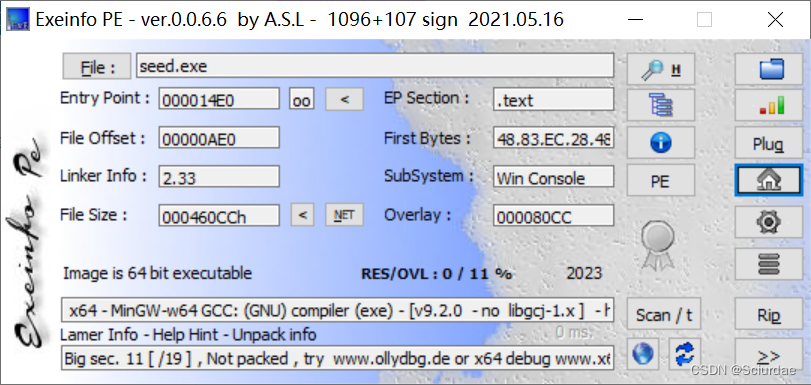

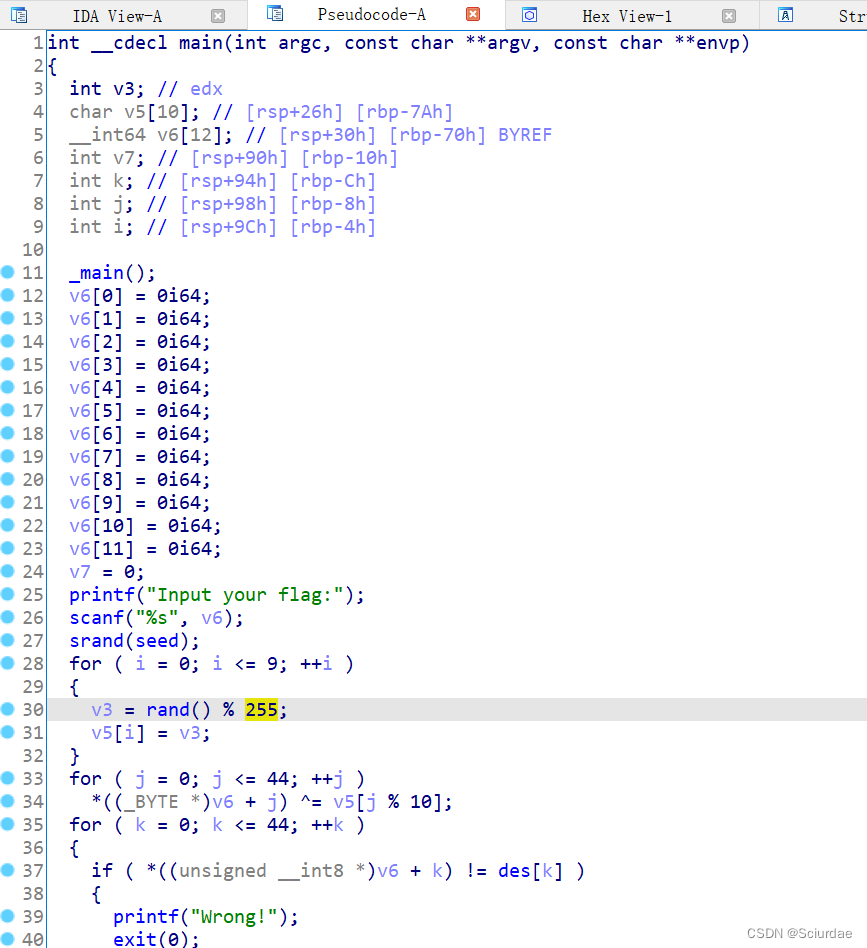

[WEEK1]seed

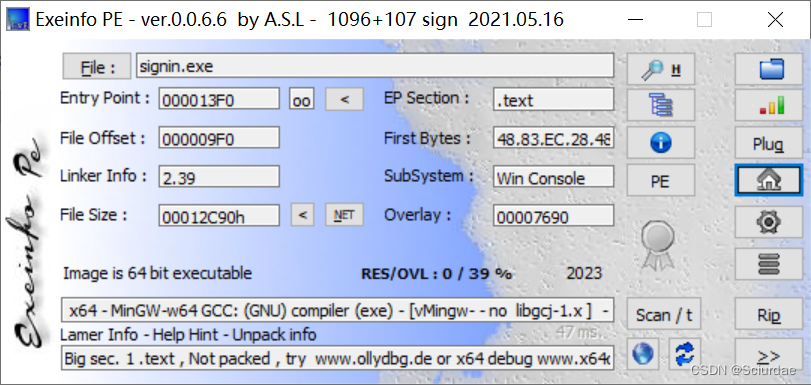

查壳 64bit无壳 用ida64打开

逻辑很清晰,随机数生成存到v5里面,与输入的v6依次异或,然后和des比较;逆向一下就是用des里面的数据和随机数异或就可以了;都知道,rand()实际上是伪随机数,这里我们用动态调试就可以看到。

随便下个断点,只要在rand后就好,这里就是了。

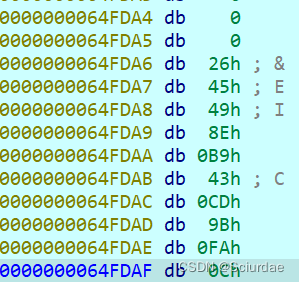

enc = [0x26, 0x45, 0x49, 0x8E, 0xB9, 0x43, 0xCD, 0x9B, 0xFA, 0x0C]

des = [64, 41, 40, 233, 194, 4, 164, 237, 159, 83, 95, 117, 60, 209, 205, 43, 168, 196, 137, 105, 21, 33, 22, 239, 215,39, 146, 223, 202, 83, 95, 42, 60, 209, 206, 3, 163, 239, 165, 120, 22, 26, 45, 225, 196]# 创建一个空列表来存储计算得到的ASCII字符

result = []for i in range(len(des)):result.append(chr(des[i] ^ enc[i % 10])) # 使用chr()将整数转为ASCII字符# 使用join()方法将ASCII字符合并成一个字符串

output = ''.join(result)# 打印合并后的ASCII字符串

print(output)

# flag{Give_y0u_the_se3d_and_D0_you_w@nt_t0_do}

[WEEK1]signin

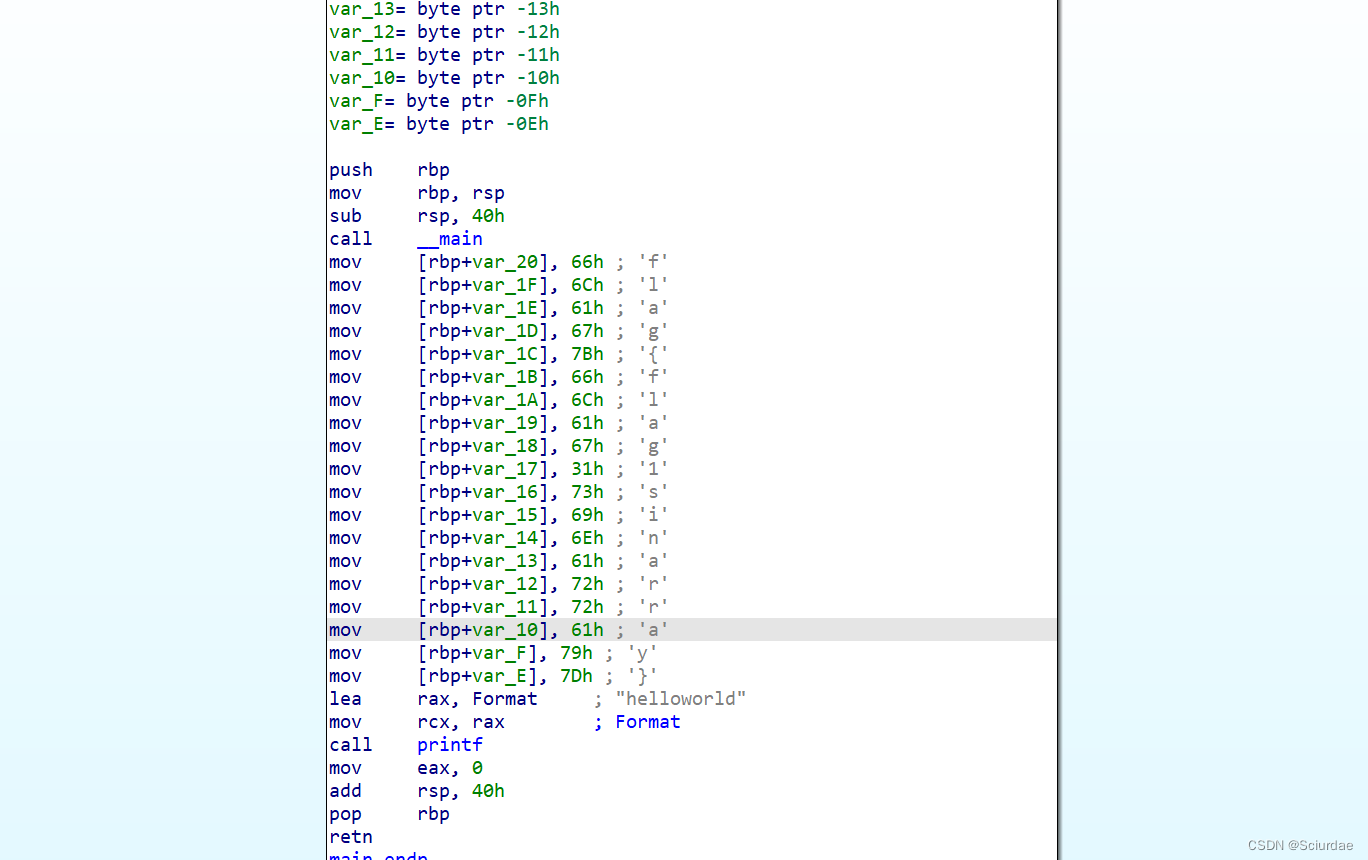

ida打开后 flag{flag1sinarray}

[WEEK1]easy_math

py文件打开

源代码的解释一下:将输入的长度为42的flag分为长度为7的六个十六进制;这六个十六进制满足下列条件;这里可以用Z3约束求解得出六个数,再转换成ascii就🆗了;

Z3约束不懂得骨骼一下;学习;

exp:

from z3 import *v = Real('v')

w = Real('w')

x = Real('x')

y = Real('y')

z = Real('z')

c = Real('c')

s = Solver()s.add(593*v + 997*w + 811*x + 258*y + 829*z + 532*c == 0x5b8e0aef71d34ff43)

s.add(605*v + 686*w + 328*x + 602*y + 695*z + 576*c == 0x551a262360964ef7f)

s.add(373*v + 512*w + 449*x + 756*y + 448*z + 580*c == 0x49d158a5657d6931c)

s.add(560*v + 635*w + 422*x + 971*y + 855*z + 597*c == 0x625568d5abbabf4f3)

s.add(717*v + 507*w + 388*x + 925*y + 324*z + 524*c == 0x50ee0c025e70e3c23)

s.add(312*v + 368*w + 884*x + 518*y + 495*z + 414*c == 0x40e735f8aa2815f65)

result = []

if s.check() == sat:result = s.model()

print(result)

# 这里输出得result顺序不对所以修改了一下,得到下面得enc

enc = [28829613228248624, 26827458353261422, 13642136288051316, 29378135513658469, 32192963475959391, 30791965425607037]

enc1 = []

flag = []

for i in range(6):enc1.append(hex(enc[i])[2:])for j in range(0,14,2):flag.append(enc1[i][j:j+2])print(flag)

print("".join([chr(int(hex_str,16))for hex_str in flag]))

# flag{N0_One_kn0ws_m@th_B3tter_Th@n_me!!!!}

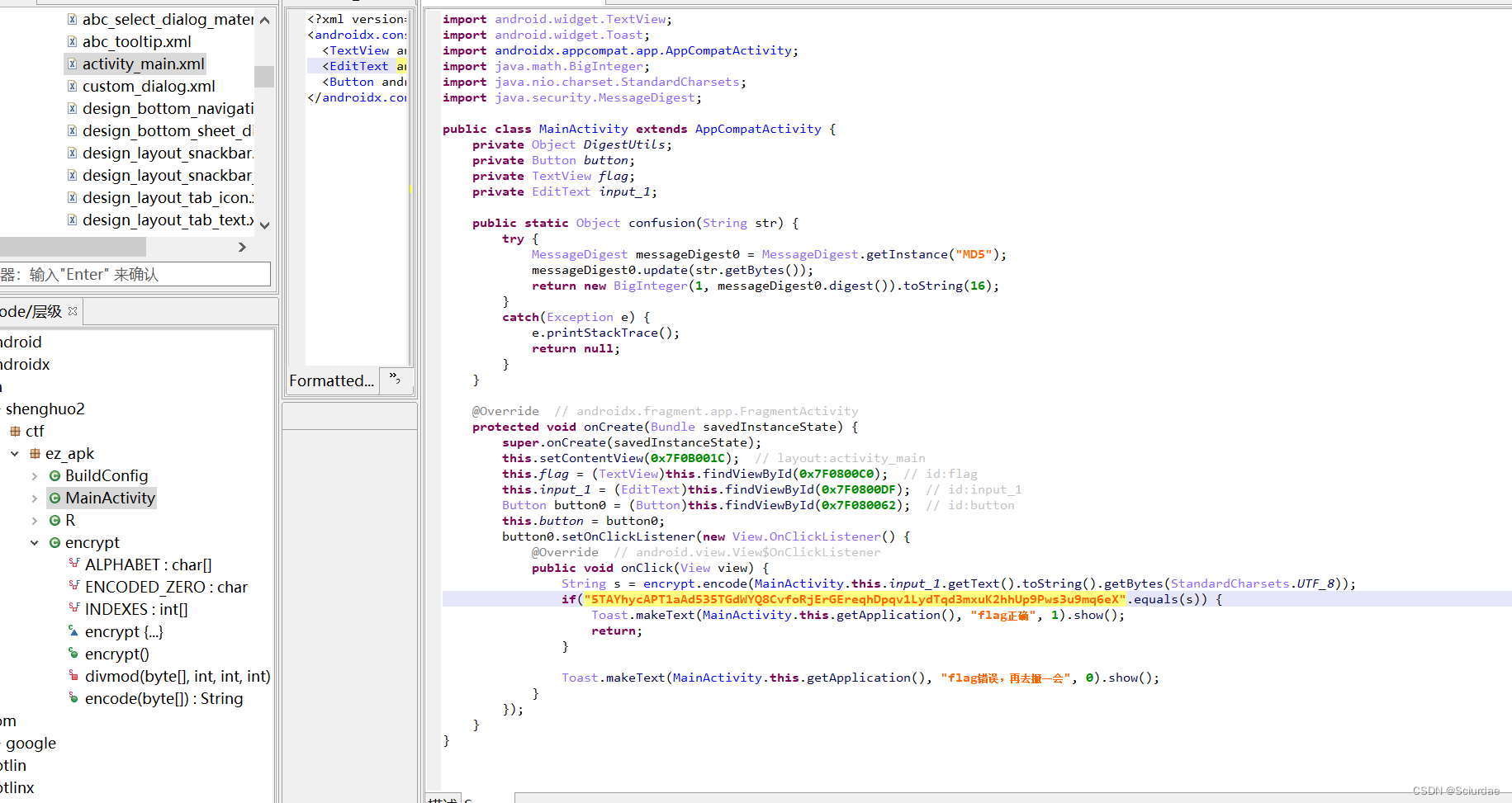

[WEEK1]ez_apk

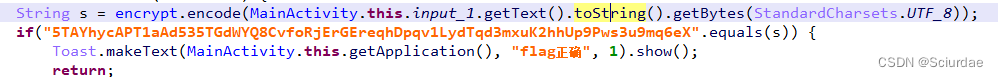

用JEB(其他apk反编译工具应该也可以)打开,先看MainActivity,

这里获取我们的输入,也就是input_1控件的内容,然后用“encrypt.encode”方法对其进行编码,将结果存储进s中,最后和字符串“ ”比较,相等就输出flag正确;

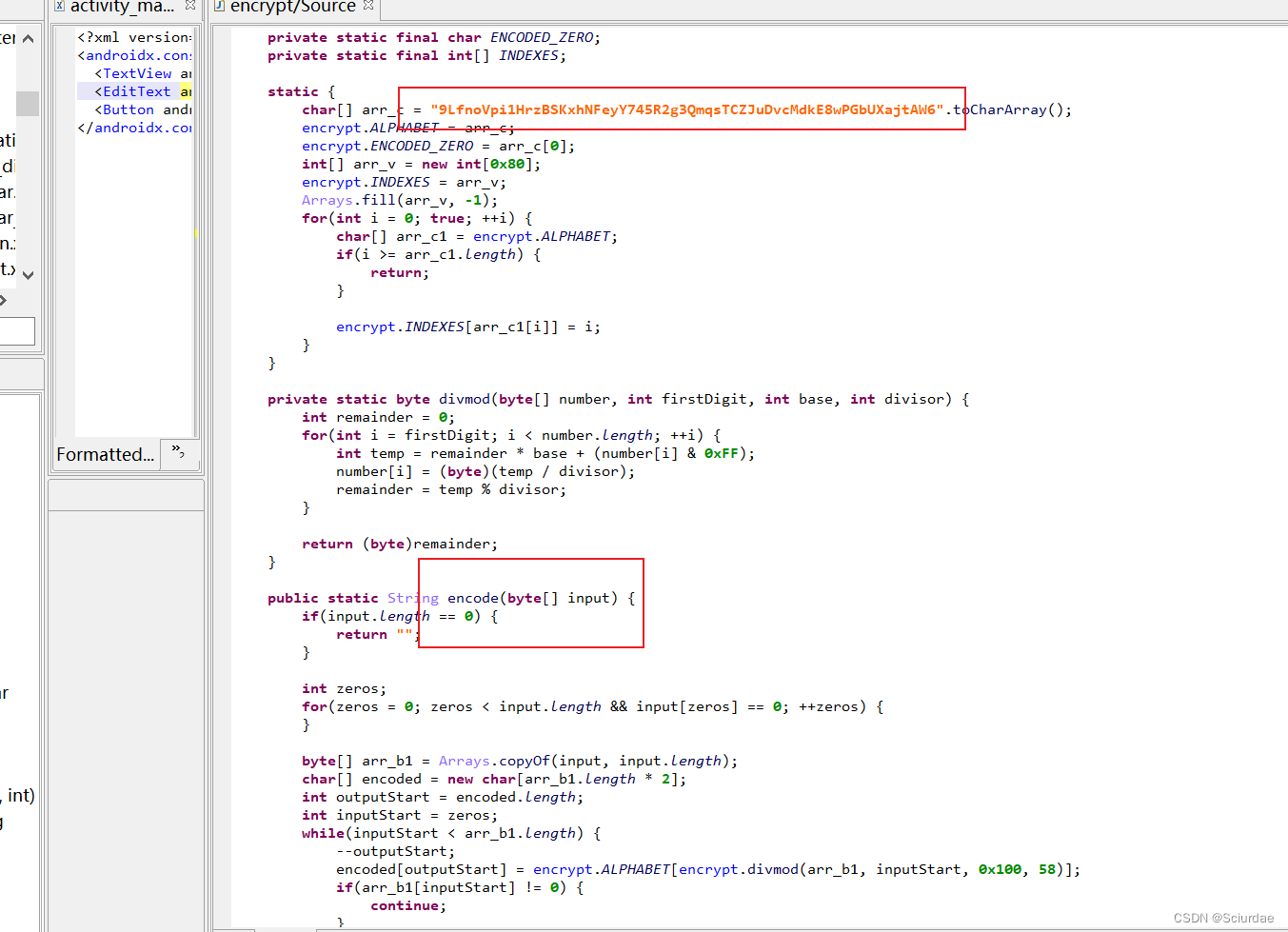

看到上面有一个字符串,留意一下;下面就是encode。encode中还调用了一个divmod来将256进制转化为58进制的数,这里encode和divmod就是一个base58编码的过程;

还有一种判断方法,base58的特征:相比Base64,Base58不使用数字"0",字母大写"O",字母大写"I",和字母小写"l",以及"+“和”/"符号,最主要的是后面不会出现’=’。观察一下可以发现,无论是码表还是编码后的内容都没有这些特征值,这样也可以判断Base58编码;

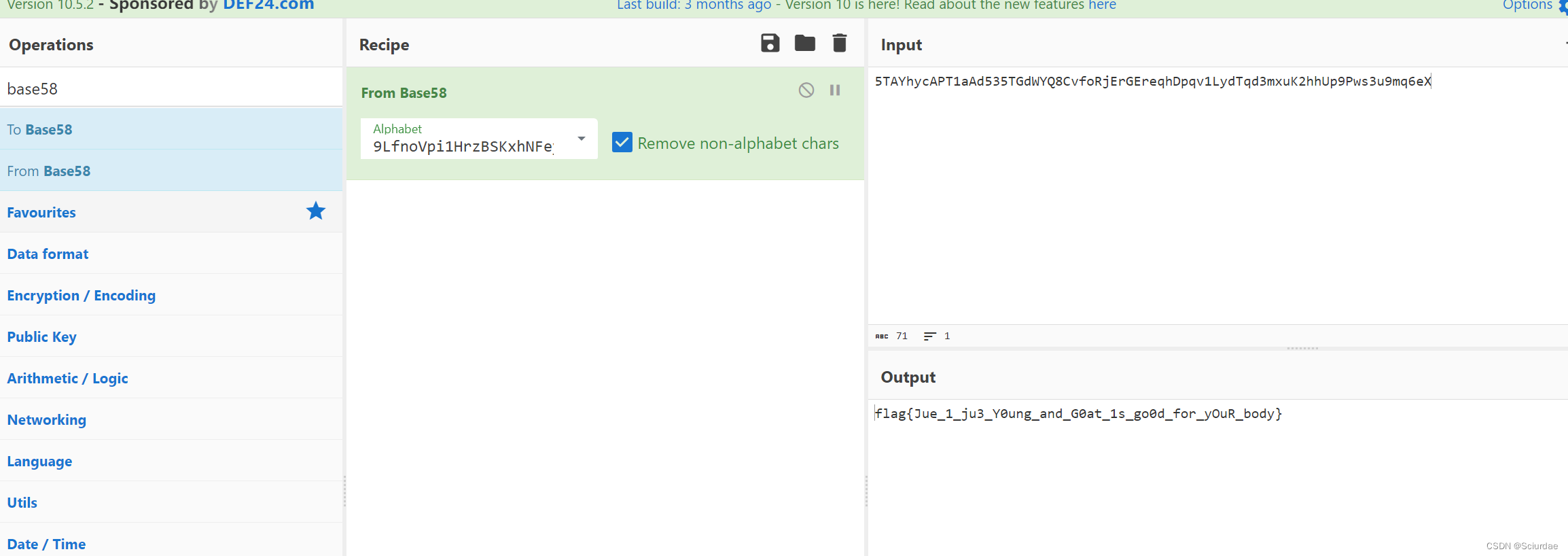

编码网站:cyberchef

这篇关于SHCTF2023 山河CTF Reverse方向[Week1]全WP 详解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!