本文主要是介绍通过TDE透明加密实现服务器防勒索 安当加密,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

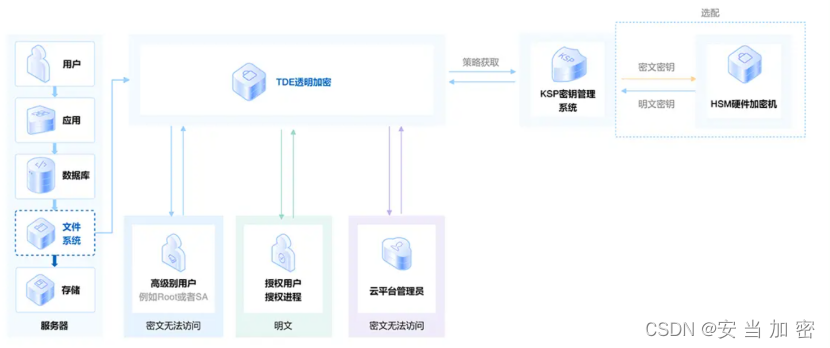

安当TDE透明加密技术主要应用于对数据库中的数据执行实时加解密的应用场景,特别是在对数据加密有较高要求,以及希望加密后数据库性能影响几乎可以忽略的场景中。

安当TDE透明加密技术的防勒索应用场景可以通过以下步骤进行介绍:

- 数据保护:TDE透明加密确保敏感数据在数据库中以密文形式存储,即使数据库或存储设备丢失,攻击者也无法获取敏感数据,从而保护了数据的安全性。这种方式可以有效防止勒索软件(如Ransomware)的攻击,因为加密后的数据对攻击者来说无法读取或修改。

- 应用影响小:对于访问此数据的数据库用户和程序,TDE可用于为处理敏感数据的应用程序提供稳健的数据加密,无需更改应用程序。这意味着,即使某个应用程序被勒索软件攻击,由于数据已经加密,所以攻击者无法读取或修改数据,进一步保护了数据的安全性。

- 无缝移植:过去一些不支持数据加解密的应用,可以直接进行无缝的移植。这是因为TDE透明加密技术对原有数据库的性能影响几乎可以忽略,使得应用系统符合如密评标准在内的安全性规范要求。

- 密钥管理:安当TDE模块还提供了密钥管理系统KSP集中管理,实现加密密钥全生命周期管理和加密策略的集中管理。这种管理方式可以大大提高密钥的安全性,减少了密钥丢失或被攻击的可能性。

总的来说,安当TDE透明加密防勒索应用场景主要利用其强大的数据加密功能和密钥管理的安全性,为数据库提供了全方位的保护,有效防止勒索软件的攻击。

安当TDE透明加密技术还可以应用于以下领域:

- 云存储:在云存储平台上,用户的数据需要得到安全保护。安当TDE透明加密技术可以确保用户的数据在存储和传输过程中都得到加密保护,防止未经授权的访问和数据泄露。

- 物联网:在物联网领域,设备和传感器收集的大量数据需要进行安全保护。安当TDE透明加密技术可以确保这些数据的机密性和完整性,避免数据被篡改或窃取。

- 区块链:区块链技术具有去中心化、不可篡改的特点,但也存在隐私保护的问题。安当TDE透明加密技术可以与区块链技术结合,实现数据的加密和隐私保护。

- 数据中心:数据中心存储了大量的数据,需要进行安全保护。安当TDE透明加密技术可以确保数据中心内的数据在存储和传输过程中都得到加密保护,防止数据泄露和未经授权的访问。

总的来说,安当TDE透明加密技术可以应用于各种需要对数据进行加密保护的领域中,有效保护数据的安全性和机密性。

安当TDE透明加密技术的密钥管理主要包括以下步骤:

- 生成密钥:安当TDE透明加密技术可以使用数据库中的随机数生成器生成密钥,或者管理员可以自行提供最多70个字符的字符串作为密钥。

- 存储密钥:一种选择是将生成的密钥存储在Oracle软件钱包中,该文件应当受到适当OS许可的保护。另一种选择是将用于列级TDE的TDE万能密钥存储在硬件安全模块(HSM)上。

- 加密数据:在数据库服务器上创建一个主密钥,用于保护TDE加密密钥的安全。创建一个证书或者对称密钥,作为TDE加密密钥的物理存储。启用TDE加密并指定加密密钥,这将使数据库中的数据文件自动加密。

- 备份密钥:在恢复数据库时,需要使用相同的加密密钥来解密数据,因此需要对加密密钥进行备份。

安当TDE透明加密技术的密钥管理措施主要包括以下几点:

- 硬加密:对于特别重要的密钥,可以采用硬件加密的方式进行保护,即将密钥存储在硬件设备中,如智能卡、加密锁等,只有持有硬件设备的用户才能访问和使用该密钥。

- 软加密:对于一般的密钥,可以采用软加密的方式进行保护,即将密钥存储在加密文件或加密数据库中,只有具备相应权限的用户才能访问和使用该密钥。

- 加密算法:安当TDE透明加密技术使用先进的加密算法对密钥进行加密保护,如AES、RSA等,这些算法具有较高的安全性,可以防止密钥被破解或盗用。

- 密钥分发:为了确保密钥的安全分发,可以采用安全的密钥分发机制,如使用SSL/TLS协议进行密钥的分发和传输,或者使用安全的密钥托管服务进行密钥的管理和分发。

- 密钥备份:为了防止密钥丢失或损坏导致数据无法解密,需要对密钥进行备份,并确保备份的密钥也受到同样的保护措施。

- 访问控制:对于访问TDE加密数据的用户,需要先通过身份认证和授权,只有具备相应权限的用户才能访问加密数据,这可以防止未经授权的用户访问和使用密钥。

- 日志监控:对数据库和系统的日志进行实时监控,发现异常操作和行为立即进行报警和处置,可以防止密钥被非法获取和使用。

- 定期更新:对于存储在硬件安全模块(HSM)上的密钥,需要定期更新,以防止密钥被破解或盗用。

综上所述,安当TDE透明加密技术的密钥管理措施比较完善,通过多种手段确保密钥的安全性和机密性。

更多信息访问安当文档中心

这篇关于通过TDE透明加密实现服务器防勒索 安当加密的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!